Einführung

Wenn Sie Ihre Ubuntu-Betriebssystempakete nicht auf dem neuesten Stand halten, riskieren Sie die allgemeine Sicherheit.

Die manuelle Verwaltung des Prozesses verschwendet wertvolle Ressourcen und kann sogar dazu führen, dass wichtige Sicherheitsupdates übersehen werden. Es gibt eine bessere Lösung. In diesem Tutorial erklären wir, wie Sie automatische Sicherheitsupdates in Ubuntu 18.04 aktivieren.

Voraussetzungen

- Ein Befehlszeilen-/Terminalfenster (Strg-Alt-T)

- Ein Benutzerkonto mit sudo oder Root-Rechte

- Das passende Paketmanager, standardmäßig enthalten

Schritt 1:Unattended-upgrades-Paket installieren

1. Installieren Sie das unbeaufsichtigte Upgrade-Paket, indem Sie den folgenden Befehl ausführen:

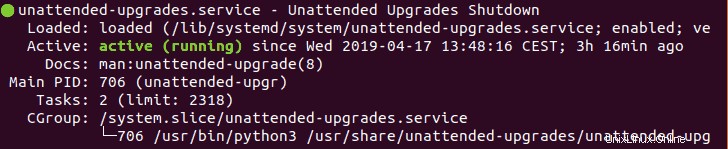

sudo apt install unattended-upgrades2. Überprüfen Sie die Installation:

systemctl status unattended-upgradesDie Ausgabe, die eine erfolgreiche Installation und einen aktiven Status bestätigt, sieht wie folgt aus:

Schritt 2:Datei für unbeaufsichtigte Upgrades konfigurieren

Nachdem Sie die Installation abgeschlossen haben, müssen wir noch einzelne Elemente konfigurieren und die Parameter für die automatischen Updates definieren.

Dieses Beispiel verwendet den Nano-Texteditor. Es funktioniert jedoch auch jeder andere Texteditor.

Auf die Konfigurationsdatei zugreifen

Die Konfigurationsdatei für unbeaufsichtigte Upgrades befindet sich in /etc/apt/apt.conf.d Verzeichnis.

Greifen Sie mit dem folgenden Befehl auf die Konfigurationsdatei zu:

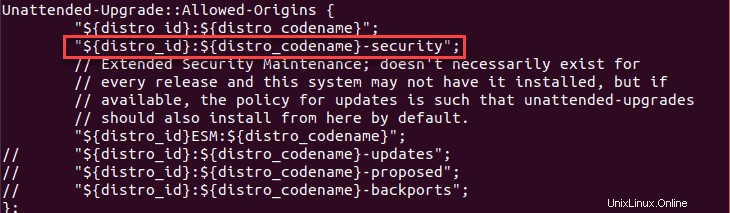

sudo nano /etc/apt/apt.conf.d/50unattended-upgrades

Das Paket für unbeaufsichtigte Upgrades ignoriert Zeilen, die mit // beginnen da diese Zeile als Kommentar betrachtet wird.

Wenn Sie möchten, dass ein Repository automatisch aktualisiert wird, müssen Sie // entfernen aus dieser Zeile.

Für unsere Zwecke müssen wir nur // entfernen aus der „Sicherheit“ Linie.

Blacklist-Pakete

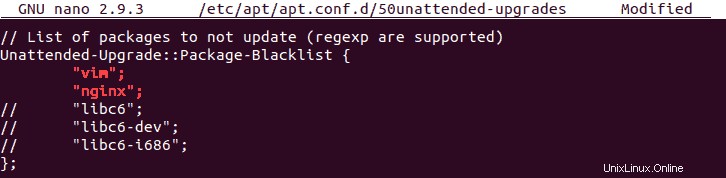

Die Unattended-Upgrade::Package-Blacklist Abschnitt der Konfigurationsdatei ermöglicht es Ihnen, Upgrades für bestimmte Pakete zu blockieren.

1. Um Upgrades für bestimmte Pakete zu blockieren, fügen Sie den gewünschten Paketnamen zur Liste hinzu. Denken Sie daran, // zu entfernen die Zeile auskommentieren. In diesem Beispiel vim und nginx.

2. Speichern Sie die vorgenommenen Änderungen und beenden Sie die Datei.

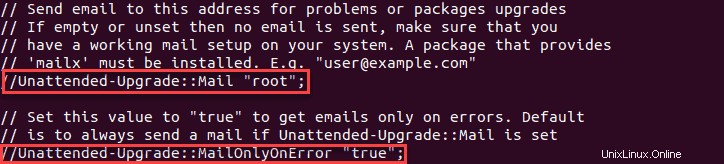

E-Mail-Benachrichtigungen

Bei automatischen Updates können Probleme auftreten. Wenn ein Fehler auftritt, kann das System so eingerichtet werden, dass es Sie per E-Mail benachrichtigt. Um diese Option zu aktivieren, entfernen Sie // und bearbeiten Sie die folgenden Zeilen:

Unattended-Upgrade::Mail [email protected];

Unattended-Upgrade::MailOnlyOnError „true“;

Schritt 3:Automatische Upgrades aktivieren

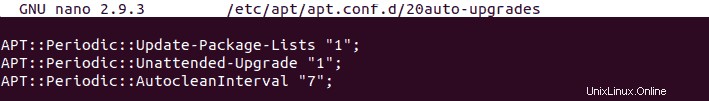

Der letzte Schritt zur Aktivierung automatischer Ubuntu-Updates besteht darin, die automatischen Upgrades zu bearbeiten Datei mit dem Befehl:

sudo nano /etc/apt/apt.conf.d/20auto-upgrades

Mit dieser Datei können Sie festlegen, wie oft die automatischen Updates stattfinden.

- Update-Package-Lists:1 aktiviert Auto-Update, 0 deaktiviert.

- Unbeaufsichtigtes Upgrade:1 aktiviert das automatische Upgrade, 0 deaktiviert.

- AutocleanInterval:Aktiviert die automatische Bereinigung von Paketen für X Tage. Diese Konfiguration zeigt 7 Tage an

Beispiel: APT::Periodic::AutocleanInterval „7“; bedeutet, dass das System das Download-Archiv alle sieben (7) Tage löscht.

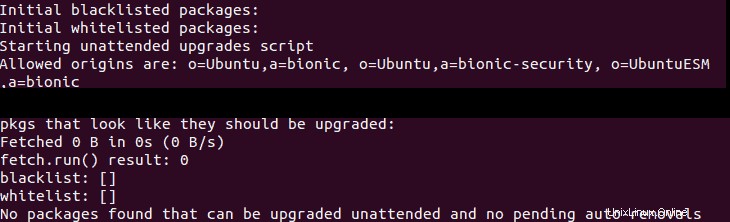

Schritt 4:Automatische Upgrades testen

Um zu überprüfen, ob die automatischen Upgrades korrekt eingerichtet sind, führen Sie einen Probelauf durch. Der Trockenlauf Der Befehl stellt sicher, dass die Aktualisierung nur eine Simulation ist und keine tatsächlichen Änderungen stattfinden. Verwenden Sie den Befehl:

sudo unattended-upgrades --dry-run --debug

Eine weitere Möglichkeit, um zu überprüfen, ob die Einstellungen korrekt angewendet wurden, ist der Zugriff auf das Protokoll der unbeaufsichtigten Upgrades. Das Protokoll bietet einen detaillierten Überblick über frühere Upgrades:

/var/log/unattended-upgrades/unattended-upgrades.log