Die regelmäßige Aktualisierung Ihres Ubuntu-Systems ist einer der wichtigsten Aspekte der allgemeinen Systemsicherheit. Wenn Sie die Pakete Ihres Betriebssystems nicht mit den neuesten Sicherheitspatches aktualisieren, machen Sie Ihren Computer anfällig für Angriffe.

Bei der Verwaltung mehrerer Ubuntu-Rechner kann die manuelle Aktualisierung der Systempakete zeitaufwändig sein. Selbst wenn Sie ein einzelnes System verwalten, übersehen Sie manchmal ein wichtiges Update. Hier sind automatische unbeaufsichtigte Updates praktisch.

In diesem Tutorial werden wir durchgehen, wie man automatische unbeaufsichtigte Updates auf Ubuntu 18.04 konfiguriert. Dieselben Schritte gelten für alle Ubuntu-basierten Distributionen, einschließlich Kubuntu, Linux Mint und Elementary OS.

Voraussetzungen #

Bevor Sie mit diesem Tutorial fortfahren, vergewissern Sie sich, dass Sie als Benutzer mit sudo-Berechtigungen angemeldet sind.

Installieren der unattended-upgrades Paket #

Die unattended-upgrades Paket enthält Tools, die aktualisierte Pakete automatisch herunterladen und installieren können.

Wahrscheinlich ist dieses Paket bereits auf Ihrem Ubuntu-System installiert. Wenn nicht, können Sie es installieren, indem Sie den folgenden Befehl in Ihr Terminal eingeben:

sudo apt install unattended-upgradesSobald die Installation abgeschlossen ist, wird der Dienst für unbeaufsichtigte Upgrades automatisch gestartet. Sie können dies überprüfen, indem Sie Folgendes eingeben:

systemctl status unattended-upgrades● unattended-upgrades.service - Unattended Upgrades Shutdown

Loaded: loaded (/lib/systemd/system/unattended-upgrades.service; enab

Active: active (running) since Sun 2019-03-10 07:52:08 UTC; 2min 35s

Docs: man:unattended-upgrade(8)

CGroup: /system.slice/unattended-upgrades.service

Konfigurieren unbeaufsichtigter automatischer Updates #

Die unattended-upgrades Paket kann durch Bearbeiten von /etc/apt/apt.conf.d/50unattended-upgrades konfiguriert werden Datei.

Die Standardkonfiguration sollte für die meisten Benutzer gut funktionieren, aber Sie können die Datei öffnen und bei Bedarf Änderungen vornehmen. Sie können alle Pakete oder nur Sicherheitsupdates aktualisieren.

/etc/apt/apt.conf.d/50unattended-upgradesUnattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

// Extended Security Maintenance; doesn't necessarily exist for

// every release and this system may not have it installed, but if

// available, the policy for updates is such that unattended-upgrades

// should also install from here by default.

"${distro_id}ESM:${distro_codename}";

// "${distro_id}:${distro_codename}-updates";

// "${distro_id}:${distro_codename}-proposed";

// "${distro_id}:${distro_codename}-backports";

};

Der erste Abschnitt definiert, welche Arten von Paketen automatisch aktualisiert werden. Standardmäßig werden nur die Sicherheitsupdates installiert. Wenn Sie die Updates aus den anderen Repositorys aktivieren möchten, können Sie das entsprechende Repository auskommentieren, indem Sie den doppelten Schrägstrich // entfernen vom Zeilenanfang. Alles nach // ist ein Kommentar und wird vom Paket nicht gelesen.

Wenn Sie aus irgendeinem Grund verhindern möchten, dass bestimmte Pakete automatisch aktualisiert werden, fügen Sie sie einfach der Paket-Blacklist hinzu:

/etc/apt/apt.conf.d/50unattended-upgradesUnattended-Upgrade::Package-Blacklist {

// "vim";

// "libc6";

// "libc6-dev";

// "libc6-i686";

};

Möglicherweise möchten Sie auch eine E-Mail erhalten, wenn aus irgendeinem Grund ein Problem mit dem automatischen Update auftritt. Kommentieren Sie dazu die folgenden zwei Zeilen aus und geben Sie Ihre E-Mail-Adresse ein. Stellen Sie sicher, dass auf Ihrem System ein Tool zum Versenden von E-Mails installiert ist, z. B. mailx oder postfix .

Unattended-Upgrade::Mail "your@email.com";

Unattended-Upgrade::MailOnlyOnError "true";

Unbeaufsichtigte automatische Updates aktivieren #

Um automatische Updates zu aktivieren, müssen Sie sicherstellen, dass die apt-Konfigurationsdatei /etc/apt/apt.conf.d/20auto-upgrades enthält mindestens die folgenden zwei Zeilen, die standardmäßig enthalten sein sollten:

APT::Periodic::Update-Package-Lists "1";

APT::Periodic::Unattended-Upgrade "1";

Die obige Konfiguration aktualisiert die Paketliste und installiert jeden Tag verfügbare Updates.

Sie können auch die folgende Zeile hinzufügen, die das lokale Download-Archiv alle 7 Tage bereinigt.

/etc/apt/apt.conf.d/20auto-upgradesAPT::Periodic::AutocleanInterval "7";

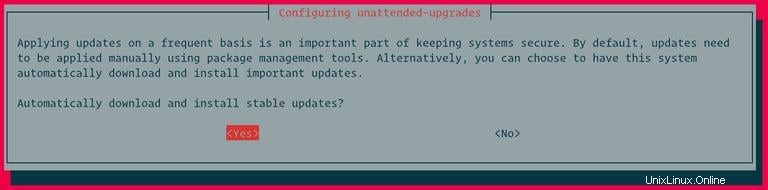

Eine andere Möglichkeit, automatische Updates zu aktivieren/deaktivieren, besteht darin, den folgenden Befehl auszuführen, der /etc/apt/apt.conf.d/20auto-upgrades ändert (oder erstellt, falls nicht vorhanden). .

sudo dpkg-reconfigure -plow unattended-upgrades

Test #

Um zu testen, ob die automatischen Upgrades funktionieren, führen Sie einen Probelauf durch:

sudo unattended-upgrades --dry-run --debugDie Ausgabe sollte in etwa so aussehen:

...

pkgs that look like they should be upgraded:

Fetched 0 B in 0s (0 B/s)

fetch.run() result: 0

blacklist: []

whitelist: []

No packages found that can be upgraded unattended and no pending auto-removals

Der Verlauf der automatischen unbeaufsichtigten Upgrades wird in /var/log/unattended-upgrades/unattended-upgrades.log protokolliert Datei.