Das Verschlüsseln eines USB-Laufwerks ist eine hervorragende Idee, um sicherzustellen, dass Ihre Daten sicher und geschützt sind.

Wenn Sie Geschäftsdaten oder persönliche vertrauliche Informationen auf einem USB-Laufwerk speichern, ist es wichtig, es vor Hackern und Schnüfflern zu schützen.

Oder wenn Sie versehentlich Ihr USB-Laufwerk verlieren, können Sie sicher sein, dass die Daten von niemandem gelesen werden können.

Das Verschlüsseln von USB-Laufwerken und deren Handhabung unter Linux ist eigentlich extrem einfach.

Sie können entweder die Anwendung gnome-disks verwenden, um das USB-Laufwerk mit aktivierter Verschlüsselung zu formatieren. Danach können Dateibrowser wie Dolphin und Nautilus problemlos darauf zugreifen.

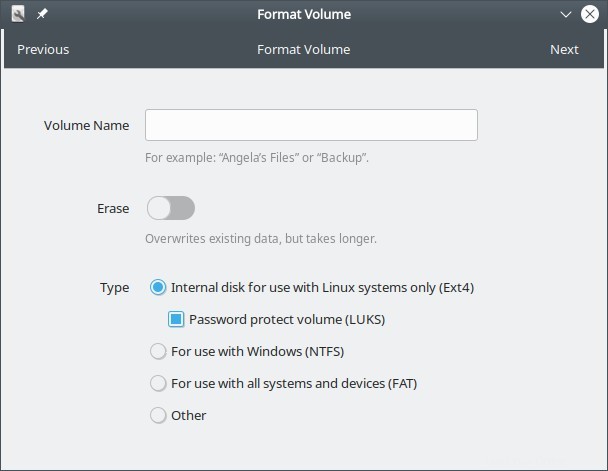

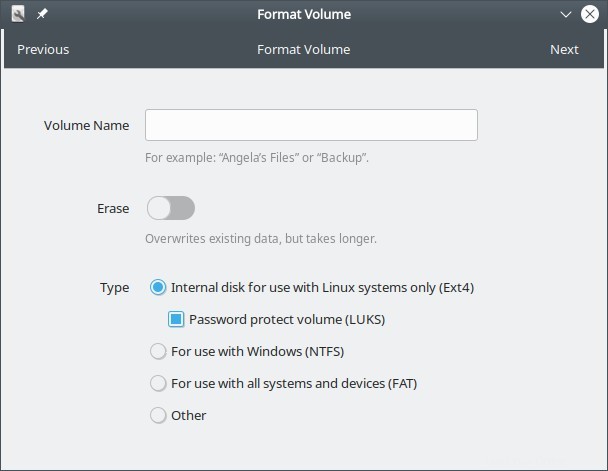

Gnome Disks formatieren mit LUKS

Stecken Sie das USB-Laufwerk ein und starten Sie die Gnome-Disks-App und formatieren Sie es dann mit ausgewählter LUKS-Verschlüsselung auf EXT4.

Diese Verschlüsselungsmethode funktioniert jedoch nur mit dem EXT4-Dateisystem.

Alternativ können Sie Befehle wie cryptsetup verwenden, um das Laufwerk zu verschlüsseln und es auf die gleiche Weise zu verwenden.

In diesem Artikel werfen wir einen kurzen Blick darauf, wie man einen USB-Stick mit cryptsetup verschlüsselt, das den LUKS-Standard implementiert.

1. Verbinden Sie das USB-Laufwerk

Verbinden Sie das USB-Laufwerk mit dem System, aber mounten Sie es nicht. Klicken Sie nicht in einem Dateibrowser darauf, der es tatsächlich einbindet.

Wenn das Laufwerk bereits gemountet ist, entfernen Sie es und setzen Sie es erneut ein oder verwenden Sie den umount-Befehl.

$ umount /dev/sde1

Wenn Sie jetzt den Befehl lsblk ausführen, wird das USB-Laufwerk angezeigt, aber kein Einhängepunkt.

$ lsblkNAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTloop0 7:0 0 281.6M 1 Schleife /snap/atom/273loop1 7:1 0 282.4M 1 Schleife /snap/atom/275loop2 7:2 0 138.8M 1 Schleife / snap/chrom/1514loop3 7:3 0 99,2M 1 Schleife /snap/core/10859loop4 7:4 0 138,8M 1 Schleife /snap/chrom/1523loop5 7:5 0 98,4M 1 Schleife /snap/core/10823loop6 7:6 0 219M 1 Schleife /snap/gnome-3-34-1804/66loop7 7:7 0 55.5M 1 Schleife /snap/core18/1988loop8 7:8 0 162.9M 1 Schleife /snap/gnome-3-28-1804/145loop9 7:9 0 64.4M 1 Schleife /snap/gtk-common-themes/1513loop10 7:10 0 64.8M 1 Schleife /snap/gtk-common-themes/1514loop11 7:11 0 140K 1 Schleife /snap/gtk2-common- themes/13loop12 7:12 0 944.1M 1 Schleife /snap/xonotic/64loop13 7:13 0 61.6M 1 Schleife /snap/core20/904loop14 7:14 0 916.7M 1 Schleife /snap/xonotic/53loop15 7:15 0 111.3 M 1 loop /snap/shutter/27loop16 7:16 0 55.4M 1 loop /snap/core18/1944sda 8:0 0 111.8G 0 disk└─sda1 8:1 0 95.4G 0 part /sdb 8:16 0 111.8G 0 disk└─sdb1 8:17 0 95.8G 0 part /media/enlightened/f41b21a7-e8be-48ac-b10d-cad641bf709bsdc 8:32 0 447.1G 0 disk└─sdc1 8:33 0 400G 0 Teil /media/enlightened/a935afc9-17fd-4de1-8012-137e82662ff01sdd 8:48 0 465.8G 0 disk└─sdd1 8:49 0 420G 0 Teil /media/enlightened/757dcceb-3e17-4ca8-9ba1- b0cf68fb0134sde 8:64 1 28.8G 0 disk└─sde1 8:65 1 28.8G 0 part$

Für das 32-GB-USB-Laufwerk /dev/sde oben wird kein Mount-Speicherort angezeigt.

2. LUKS einrichten

Führen Sie nun den Befehl cryptsetup aus, um die LUKS-basierte Verschlüsselung einzurichten

$ sudo cryptsetup luksFormat /dev/sde1WARNUNG:Das Gerät /dev/sde1 enthält bereits eine 'vfat'-Superblock-Signatur.WARNUNG!========Dadurch werden Daten auf /dev/sde1 unwiderruflich überschrieben.Sind Sie sicher ? (Geben Sie „yes“ in Großbuchstaben ein):YESEnter passphrase for /dev/sde1:Verify passphrase:$

Im obigen Befehl geben wir die Partition an, die /dev/sde1 ist.

3. Formatieren Sie das Laufwerk

Jetzt müssen wir zuerst die verschlüsselte Partition öffnen und sie einem virtuellen Gerät zuordnen.

Verwenden Sie die Option luksOpen mit dem Befehl cryptsetup.

$ sudo cryptsetup luksOpen /dev/sde1 myusbEnter passphrase for /dev/sde1:$

Formatieren Sie nun die Partition mit dem Befehl mkfs.ext4

$ sudo mkfs.ext4 /dev/mapper/myusb -L myusbmke2fs 1.45.6 (20. März 2020) Erstellen eines Dateisystems mit 7550352 4k-Blöcken und 1888656 InodesDateisystem-UUID:4dd22bb7-022b-4175-8526-7776427c1089 gespeichert auf Superblock-Backups Blöcke:32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208, 4096000 Gruppentabellen zuweisen:doneInode-Tabellen schreiben:doneJournal erstellen (32768 Blöcke):doneSuperblocks und Filesystem Accounting-Informationen schreiben:done$preSchließen Sie abschließend das virtuelle Gerät

$ sudo cryptsetup luksClose myusbEntfernen Sie den USB-Stick. Fügen Sie es jetzt ein und verwenden Sie es von jedem Dateibrowser wie Nautilus und Dolphin. Geben Sie das Passwort ein, wenn Sie dazu aufgefordert werden, und es wird wie jedes normale Laufwerk zugänglich.

Schlussfolgerung

Wenn Sie USB-Laufwerke schnell und einfach verschlüsseln möchten, verwenden Sie einfach das Programm gnome-disks, um das USB-Laufwerk zu formatieren und zu verschlüsseln. Es sind nur wenige Klicks erforderlich.

Stellen Sie sicher, dass Ihre persönlichen, geschäftlichen und anderen sensiblen Daten immer sicher sind, wenn Sie sie auf einem USB-Laufwerk mit sich führen, insbesondere auf Reisen.

Datendiebstahl kann zu unvorstellbaren Problemen führen und die Verschlüsselung wird Sie kostenlos davor bewahren.

Wenn Sie weitere Fragen oder Feedback haben, lassen Sie es mich in den Kommentaren unten wissen.