Dieses Tutorial zeigt, wie Sie ein kostenloses SSL-Zertifikat der Klasse 1 von StartSSL verwenden können, um Ihre ISPConfig 3-Installation zu sichern und Warnungen vor selbstsignierten Zertifikaten zu beseitigen. Das Handbuch behandelt die Verwendung des SSL-Zertifikats für die ISPConfig-Webschnittstelle (sowohl Apache2 als auch nginx), Postfix (für TLS-Verbindungen), Courier und Dovecot (für POP3s und IMAPs) und PureFTPd (für TLS/FTPES-Verbindungen). Wenn Sie monit installiert haben und HTTPS für seine Weboberfläche verwenden, zeige ich Ihnen auch, wie Sie das StartSSL-Zertifikat dafür verwenden. Diese Anleitung geht davon aus, dass Sie Debian oder Ubuntu verwenden; das Prinzip ist das gleiche für andere Distributionen, die von ISPConfig 3 unterstützt werden, aber die Pfade können abweichen.

AKTUALISIERUNG 20.12.2017

Die StartSSL CA wird von Browsern nicht mehr als vertrauenswürdig eingestuft und stellt die Ausstellung von SSL-Zertifikaten am 1. Januar 2018 ein. Es gibt heute eine gute Alternative, verwenden Sie Let's Encrypt anstelle von StartSSL, um ein kostenloses SSL-Zertifikat zu erhalten. Hier finden Sie Anweisungen zur Verwendung eines SSL-Zertifikats von Let's encrypt für ISPConfig, Postfix, Dovecot, Courier, Monit und PureFTPD:

https://www.howtoforge.com/community/threads/securing-ispconfig-3-control-panel-port-8080-with-lets-encrypt-free-ssl.75554/

1 Vorbemerkung

Ich nehme an, Sie haben eine der Anleitungen von http://www.ispconfig.org/ispconfig-3/documentation/ verwendet, um Ihr System einzurichten. Wie ich bereits erwähnt habe, werde ich mich in diesem Handbuch auf Debian/Ubuntu konzentrieren, aber es sollte auch für andere Distributionen funktionieren, die von ISPconfig 3 unterstützt werden (Sie müssen jedoch möglicherweise einige Pfade anpassen).

Ich werde hier den Hostnamen server1.example.com verwenden; Mit StartSSL können Sie das Class1-Zertifikat für die Hauptdomäne und eine Unterdomäne erstellen, also werde ich das Zertifikat für example.com und server1.example.com erstellen. Das bedeutet, dass Sie Ihren Benutzern mitteilen müssen, dass sie für alle Dienste (ISPConfig-Weboberfläche, Postfix, Courier/Dovecot, PureFTPD usw.) die Hauptdomäne example.com oder die Subdomäne server1.example.com verwenden sollen, da sie sonst Zertifikatswarnungen erhalten .

Wenn Sie es vorziehen, verschiedene Hostnamen für Ihre Dienste zu verwenden (z. B. mail.example.com für Postfix, ispconfig.example.com für ISPConfig usw.), empfehle ich Ihnen, ein Class2-Zertifikat von StartSSL zu erhalten. Es ist nicht kostenlos, aber Sie können es für mehrere Subdomains (Sie können sogar *.example.com verwenden, um es für alle Subdomains zu erstellen) und sogar mehrere Domains erstellen. Die Anweisungen sind die gleichen, außer dass Sie, wenn ich das sub.class1.server.ca.pem-Zwischenzertifikat von StartSSL verwende, stattdessen sub.class2.server.ca.pem verwenden müssen. Ich werde diesen Unterschied im gesamten Tutorial erläutern.

Ich führe alle Schritte in diesem Tutorial mit Root-Rechten aus, stellen Sie also sicher, dass Sie als Root angemeldet sind. Wenn Sie Ubuntu verwenden, führen Sie ...

aussudo su

... um Root-Rechte zu erhalten.

2 Erstellen einer Certificate Signing Request (CSR)

Wir benötigen einen Certificate Signing Request (CSR), um ein SSL-Zertifikat von StartSSL zu erhalten. Da der ISPConfig-Installer (für Versionen>=3.0.4) dies sowieso erstellt, werde ich diesen CSR als Grundlage für die Verschlüsselung aller Dienste (ISPConfig, Postfix usw.) verwenden.

Seit ISPConfig Version 3.0.4 bietet der ISPConfig-Installer die Möglichkeit, SSL-Verschlüsselung für das ISPConfig-Webinterface zu verwenden, es erstellt ein selbstsigniertes Zertifikat (4096bits) inklusive CSR, wenn Sie die folgende Frage mit ENTER oder y beantworten:

Wollen Sie eine sichere Verbindung (SSL) zur ISPConfig-Weboberfläche (y,n) [y]:<-- ENTER

Damit das ISPConfig-Installationsprogramm die CSR mit den richtigen Daten erstellt, müssen Sie die richtigen Details eingeben, wenn Sie diese Fragen sehen:

Generieren des privaten RSA-Schlüssels, 4096 Bit langer Modulus

...................................... .........................++

...................... ................................................++

e ist 65537 (0x10001)

Sie werden gleich aufgefordert, Informationen einzugeben, die

in Ihre Zertifikatsanforderung aufgenommen werden.

Was Sie gleich eingeben werden, ist das, was aufgerufen wird ein Distinguished Name oder ein DN.

Es gibt einige Felder, aber Sie können einige leer lassen

Für einige Felder gibt es einen Standardwert,

Wenn Sie '.' eingeben, wird das Feld wird leer gelassen.

-----

Landesname (2-Buchstaben-Code) [AU]:<-- DE

Name des Staates oder der Provinz (vollständiger Name) [Some-State] :<-- Niedersachsen

Ortsname (zB Stadt) []:<-- Lüneburg

Organisationsname (zB Firma) [Internet Widgits Pty Ltd]:<-- My Company Ltd.

Name der Organisationseinheit (z. B. Abschnitt) []:<-- IT

Gemeinsamer Name (z. B. IHR Name) []:<-- example.com

E-Mail-Adresse []:<-- [E-Mail prote cted]

Bitte geben Sie die folgenden 'zusätzlichen' Attribute ein,

die mit Ihrer Zertifikatsanforderung gesendet werden sollen

Ein Challenge-Passwort []:<-- ENTER

Ein optionaler Firmenname []:<-- ENTER

RSA-Schlüssel schreiben

Wenn Sie das Zertifikat ursprünglich mit den falschen Daten erstellt haben, können Sie entweder ISPConfig aktualisieren, indem Sie ...

ausführenispconfig_update.sh

..., oder, wenn Sie bereits die neueste Version installiert haben, führen Sie die folgenden Befehle aus:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xvfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install

php -q update.php

Damit können Sie ein neues Zertifikat für Ihr ISPConfig 3 Webinterface erstellen, indem Sie die folgende Frage mit Ja beantworten:

Neues ISPConfig-SSL-Zertifikat erstellen (ja, nein) [nein]:<-- ja

Wenn Sie eine ISPConfig-Version vor 3.0.4 verwenden, sollten Sie jetzt auf die neueste stabile Version aktualisieren, indem Sie ...

ausführenispconfig_update.sh

Auf diese Weise können Sie auch eine SSL-Verbindung für Ihr ISPConfig 3-Webinterface erstellen, indem Sie die folgende Frage mit Ja beantworten:

Neues ISPConfig-SSL-Zertifikat erstellen (ja, nein) [nein]:<-- ja

Stellen Sie, wie oben beschrieben, sicher, dass Sie die richtigen Details eingeben.

Danach sollten Sie einen SSL-Schlüssel, eine CSR und ein selbstsigniertes Zertifikat im Verzeichnis /usr/local/ispconfig/interface/ssl/ haben:

ls -l /usr/local/ispconfig/interface/ssl/

[email protected]:~# ls -l /usr/local/ispconfig/interface/ssl/

total 16

-rwxr-x--- 1 ispconfig ispconfig 2423 Jan 16 13:29 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1777 Jan 16 13:29 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Jan 16 13:29 ispserver.key

-rwxr-x--- 1 ispconfig ispconfig 3311 Jan 16 13:28 ispserver.key.secure

[email protected]:~#

Alles, was wir in diesem Tutorial brauchen, ist der private Schlüssel (ispserver.key) und der CSR (ispserver.csr); Wir werden ispserver.crt durch das Class1-Zertifikat von StartSSL ersetzen. Sie können ispserver.key.secure.

ignorierenEs ist auch möglich, ispserver.key und ispserver.csr auf der Befehlszeile wie folgt zu erstellen:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 365 -nodes -keyout ispserver.key -out ispserver.csr

(Dadurch erhalten Sie kein ispserver.crt, was keine Rolle spielt, da wir unser signiertes Zertifikat von StartSSL erhalten.)

Ihre ispserver.csr sollte dieser ähnlich sein (ich habe große Teile davon entfernt, weil dies eine echte CSR ist, die ich verwende):

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

-----BEGIN CERTIFICATE REQUEST----- MIIC7TCCAdUCAQAwgacxCzAJBgxxxxxxAkRFMRYwFAYDVQQIDA1OaWVkZXJzYWNo xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx 9Z5RhXTfOz8F2wsNH5yP9eqkVlkYKpIwyUHoZtUSp+xz -----END CERTIFICATE REQUEST----- |

3 So erhalten Sie Ihr kostenloses Class1-Zertifikat von StartSSL

Gehen Sie nun zu http://www.startssl.com/ und erstellen Sie ein Konto. Nachdem Sie Ihre Domäne validiert haben (auf der Registerkarte „Validierungsassistent“), können Sie Ihr Zertifikat auf der Registerkarte „Zertifikatsassistent“ anfordern – wählen Sie „Webserver SSL/TLS-Zertifikat“ aus dem Dropdown-Feld „Zertifikatsziel“ aus:

Da wir bereits einen privaten Schlüssel und einen CSR haben, können wir den nächsten Schritt überspringen – klicken Sie auf Überspringen>>:

Auf der nächsten Seite füllen Sie Ihren CSR aus, d. h. den Inhalt der Datei /usr/local/ispconfig/interface/ssl/ispserver.csr (beginnend mit -----BEGIN CERTIFICATE REQUEST----- und endend mit -----END CERTIFICATE REQUEST-----):

Folgen Sie dann dem Rest des Assistenten – er fragt Sie nach einer Domain und einer Subdomain, für die das Zertifikat erstellt wird. Wenn Sie server1.example.com für alle Ihre Dienste verwenden, geben Sie example.com als Domain und server1 als Subdomain ein.

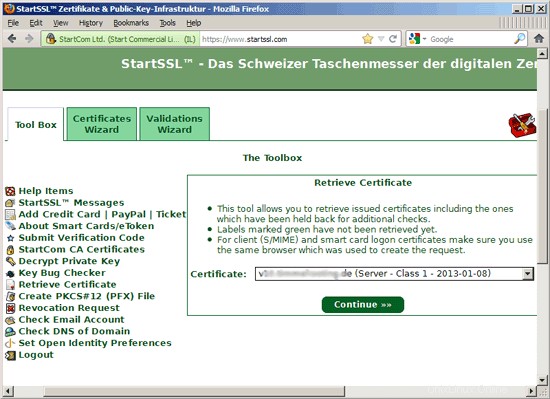

Nach einigen Minuten erhalten Sie eine E-Mail, dass Ihr neues Zertifikat fertig ist. Gehen Sie zu Toolbox> Zertifikat abrufen und wählen Sie Ihr Zertifikat aus:

Kopieren Sie das Zertifikat von der Weboberfläche von StartSSL...

... und erstellen Sie eine Sicherungskopie Ihrer ursprünglichen ispserver.crt-Datei und fügen Sie das StartSSL Class1-Zertifikat in die (leere) ispserver.crt-Datei ein:

mv /usr/local/ispconfig/interface/ssl/ispserver.crt /usr/local/ispconfig/interface/ssl/ispserver.crt_bak

vi /usr/local/ispconfig/interface/ssl/ispserver.crt

-----BEGIN CERTIFICATE----- MIIHMTCCBhmgAwIBAgIDxxxxxx0GCSqGSIb3DQEBBQUAMIGMMQswCQYDVQQGEwJJ xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx c2x1wonVRVmKovt2OuM1ZqZw0Ynk -----END CERTIFICATE----- |

Laden Sie als Nächstes die Root-CA von StartSSL und die Class1 Intermediate Server CA herunter:

cd /usr/local/ispconfig/interface/ssl

wget https://www.startssl.com/certs/ca.pem

wget https://www.startssl.com/certs/sub.class1.server.ca.pem

(Wenn Sie ein Class2-Zertifikat verwenden, laden Sie bitte sub.class2.server.ca.pem anstelle von sub.class1.server.ca.pem herunter).

Benennen Sie beide Dateien um:

mv ca.pem startssl.ca.crt

mv sub.class1.server.ca.pem startssl.sub.class1.server.ca.crt

(Passen Sie den zweiten Befehl an, wenn Sie ein Class2-Zertifikat verwenden.)

Einige Dienste erfordern eine .pem-Datei, die wir wie folgt erstellen (stellen Sie auch hier sicher, dass Sie die Befehle anpassen, wenn Sie ein Class2-Zertifikat verwenden):

cat startssl.sub.class1.server.ca.crt startssl.ca.crt > startssl.chain.class1.server.crt

cat ispserver.{key,crt} startssl.chain.class1.server.crt > ispserver.pem

chmod 600 ispserver.pem

4 ISPConfig-Schnittstelle (Apache2)

Wenn Sie ISPConfig 3 mit Apache verwenden, öffnen Sie /etc/apache2/sites-available/ispconfig.vhost...

vi /etc/apache2/sites-available/ispconfig.vhost

... und fügen Sie die Zeile SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt zum Abschnitt # SSL Configuration hinzu (bitte beachten Sie, dass Sie diese Zeile immer wieder neu hinzufügen müssen du aktualisierst ISPConfig!):

[...] # SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/ispserver.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/ispserver.key ## must be re-added after an ISPConfig update!!! SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt [...] |

(Passen Sie dies an, wenn Sie ein Class2-Zertifikat verwenden.)

Danach Apache neu starten:

/etc/init.d/apache2 restart

5 ISPConfig-Schnittstelle (nginx)

Unter nginx müssen Sie lediglich das Zwischenzertifikat an die Datei ispserver.crt anhängen (bitte anpassen, wenn Sie ein Class2-Zertifikat verwenden)...

cat /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt >> /usr/local/ispconfig/interface/ssl/ispserver.crt

... und nginx neu laden:

/etc/init.d/nginx reload

6 Postfix

Für Postfix erstellen wir Backups von /etc/postfix/smtpd.cert und /etc/postfix/smtpd.key und erstellen Symlinks zu /usr/local/ispconfig/interface/ssl/ispserver.crt und /usr/local/ispconfig/ interface/ssl/ispserver.key:

cd /etc/postfix

mv smtpd.cert smtpd.cert_bak

mv smtpd.key smtpd.key_bak

ln -s /usr/local/ispconfig/interface/ssl/ispserver.crt smtpd.cert

ln -s /usr/local/ispconfig/interface/ssl/ispserver.key smtpd.key

Als nächstes fügen wir die Direktive smtpd_tls_CAfile zu /etc/postfix/main.cf...

hinzupostconf -e 'smtpd_tls_CAfile = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt'

(Bitte passen Sie dies an, wenn Sie ein Class2-Zertifikat verwenden.)

... und starten Sie Postfix neu:

/etc/init.d/postfix restart

7 Taubenschlag

Öffnen Sie /etc/dovecot/dovecot.conf...

vi /etc/dovecot/dovecot.conf

Für Dovecot 1.x:

... und fügen Sie die Zeile ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt hinzu (bitte beachten Sie, dass Sie diese Zeile jedes Mal neu hinzufügen müssen, wenn Sie ISPConfig aktualisieren!):

[...] ssl_cert_file = /etc/postfix/smtpd.cert ssl_key_file = /etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca_file = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Passen Sie dies an, wenn Sie ein Class2-Zertifikat verwenden.)

Für Dovecot 2.x:

... und fügen Sie die Zeile ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt hinzu (bitte beachten Sie, dass Sie diese Zeile jedes Mal neu hinzufügen müssen, wenn Sie ISPConfig aktualisieren!):

[...] ssl_cert = </etc/postfix/smtpd.cert ssl_key = </etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca = </usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Passen Sie dies an, wenn Sie ein Class2-Zertifikat verwenden.)

Starten Sie danach Dovecot neu:

/etc/init.d/dovecot restart

8 Kurier

Erstellen Sie Sicherungskopien von /etc/courier/imapd.pem und /etc/courier/pop3d.pem...

mv /etc/courier/imapd.pem /etc/courier/imapd.pem.bak

mv /etc/courier/pop3d.pem /etc/courier/pop3d.pem.bak

... und verlinken Sie sie dann symbolisch mit /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/imapd.pem

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/pop3d.pem

Courier danach neu starten:

/etc/init.d/courier-imap-ssl stop

/etc/init.d/courier-imap-ssl start

/etc/init.d/courier-pop-ssl stop

/etc/init.d/courier-pop-ssl start

9 PureFTPd

Erstellen Sie ein Backup von /etc/ssl/private/pure-ftpd.pem...

cd /etc/ssl/private/

mv pure-ftpd.pem pure-ftpd.pem_bak

... und erstellen Sie einen Symlink zu /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem pure-ftpd.pem

Starten Sie anschließend PureFTPd neu:

/etc/init.d/pure-ftpd-mysql restart

10 Monit

Monit ist nicht Teil der "Perfect Server"-Setups für ISPConfig 3, aber wenn Sie es installiert haben und seine Webschnittstelle über https verwenden, können Sie das StartSSL-Zertifikat wie folgt verwenden, damit die Zertifikatswarnungen verschwinden.

Öffnen Sie /etc/monit/monitrc...

vi /etc/monit/monitrc

... und geben Sie /usr/local/ispconfig/interface/ssl/ispserver.pem in der PEMFILE-Zeile an, z. wie folgt:

[...]

set httpd port 2812 and

SSL ENABLE

PEMFILE /usr/local/ispconfig/interface/ssl/ispserver.pem

allow admin:secret

[...] |

Monit danach neu starten:

/etc/init.d/monit restart

11 Links

- StartSSL:http://www.startssl.com/

- ISPConfig:http://www.ispconfig.org/

Über den Autor

Falko Timme ist Der Besitzer von  Timme Hosting (ultraschnelles Nginx-Webhosting). Er ist der Hauptbetreuer von HowtoForge (seit 2005) und einer der Kernentwickler von ISPConfig (seit 2000). Er hat auch zum O'Reilly-Buch "Linux System Administration" beigetragen.

Timme Hosting (ultraschnelles Nginx-Webhosting). Er ist der Hauptbetreuer von HowtoForge (seit 2005) und einer der Kernentwickler von ISPConfig (seit 2000). Er hat auch zum O'Reilly-Buch "Linux System Administration" beigetragen.