Sichern Sie ISPConfig 3 und Dienste mit einem von GoDaddy signierten Zertifikat auf CentOS

Lassen Sie uns ein signiertes Zertifikat von GoDaddy für das ISPConfig-Kontrollfeld, Pure-FTPD, Postfix, Dovecot, phpMyAdmin und Squirrelmail einrichten. Vergessen Sie nicht, pluto.example.com in diesem gesamten Abschnitt durch Ihren eigenen FQDN zu ersetzen! ISPConfig wird automatisch erstellt einen SSL-Schlüssel, CSR und ein selbstsigniertes Zertifikat im /usr/local/ispconfig/interface/ssl/-Verzeichnis, als wir mit y auf Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) geantwortet haben [y]:.Wenn wir diese Frage mit Nein beantwortet haben, könnten wir sie trotzdem erstellen, indem wir die folgenden Schritte ausführen:

- Ändern Sie das Verzeichnis zu /usr/local/ispconfig/interface/ssl/

- Erstellen Sie einen Schlüssel und eine Zertifikatsignieranforderung

- Erstellen Sie ein selbstsigniertes Zertifikat

- Ändern Sie die Lese-/Schreib-/Ausführungsberechtigungen für die Zertifikatsdateien

- Eigentümer der Zertifikatsdateien ändern

Geben Sie die folgenden Zeilen in Ihr SSH-Terminalfenster ein:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 3650 -nodes -keyout ispserver.key -out ispserver.csr

openssl x509 -req -days 3650 -in ispserver.csr -signkey ispserver.key -out ispserver.crt

chmod 750 ispserver.*

chown ispconfig:ispconfig ispserver.*

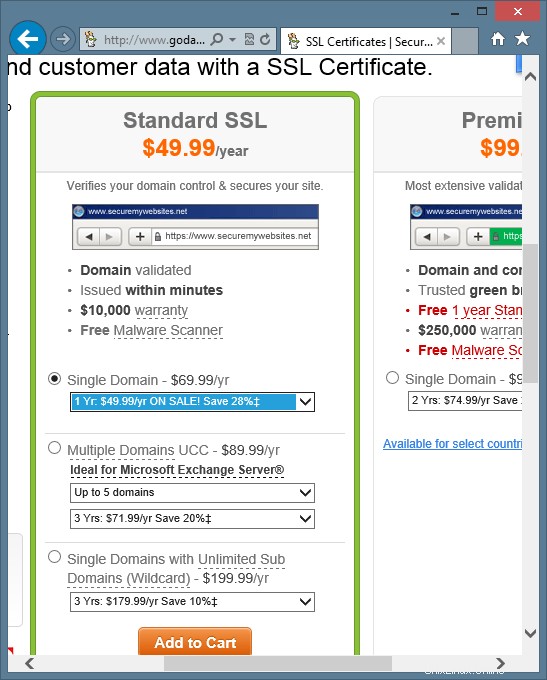

Zuerst müssen wir uns bei unserem GoDaddy-Konto anmelden und ein SSL-Zertifikat erwerben. Ich habe das Standard-SSL-Einzeldomänenzertifikat für zwei Jahre gekauft. Dieses Zertifikat deckt pluto.example.com und www.pluto.example.com ab ein GoDaddy-Konto, erstellen Sie eines und kaufen Sie dann ein neues Standard-SSL-Einzeldomänenzertifikat, wie im Folgenden gezeigt:

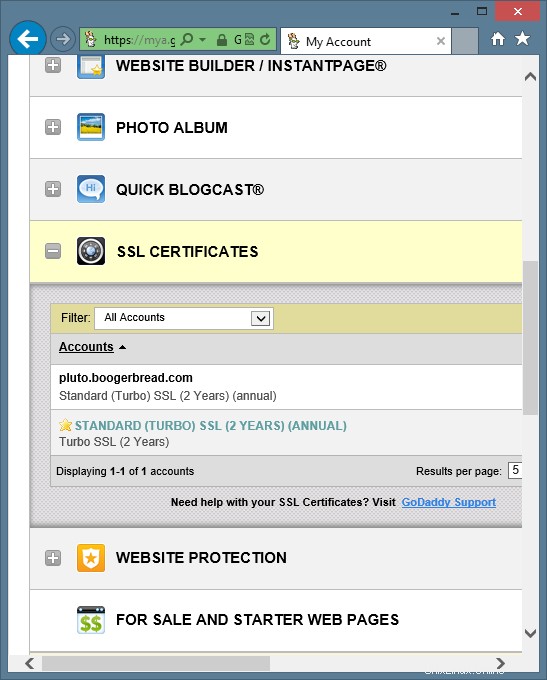

Ihr Guthaben für Ihr neues SSL-Zertifikat wird normalerweise nicht sofort in Ihrem GoDaddy-Konto angezeigt. Nachdem Sie etwa 5 Minuten gewartet haben, wurde das Guthaben für das SSL-Zertifikat in meinem Konto mit einem anderen SSL-Zertifikat angezeigt, das ich zuvor gekauft und eingerichtet habe. Dort steht Standard (Turbo) SSL (2 Jahre) (jährlich) und sieht folgendermaßen aus:

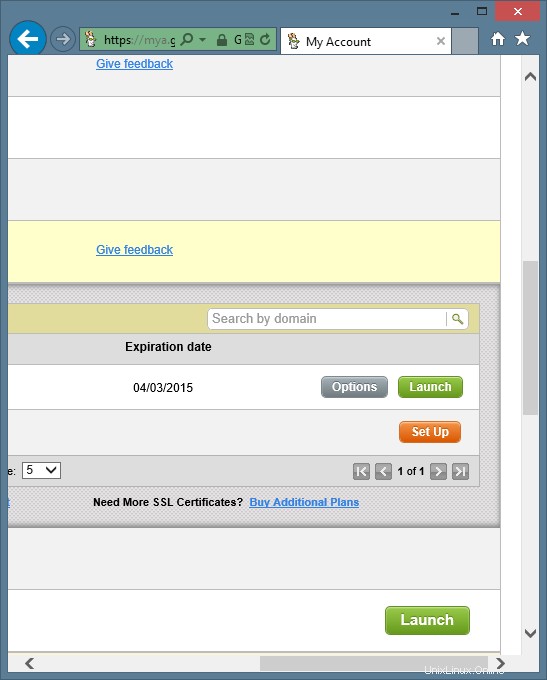

GoDaddy fordert Sie auf, zuerst das Guthaben für das neue Zertifikat zu aktivieren, bevor Sie mit der Konfiguration beginnen können. Um das Zertifikat zu aktivieren, klicken Sie auf die Schaltfläche Einrichten neben dem SSL-Guthaben, wie im Folgenden gezeigt:

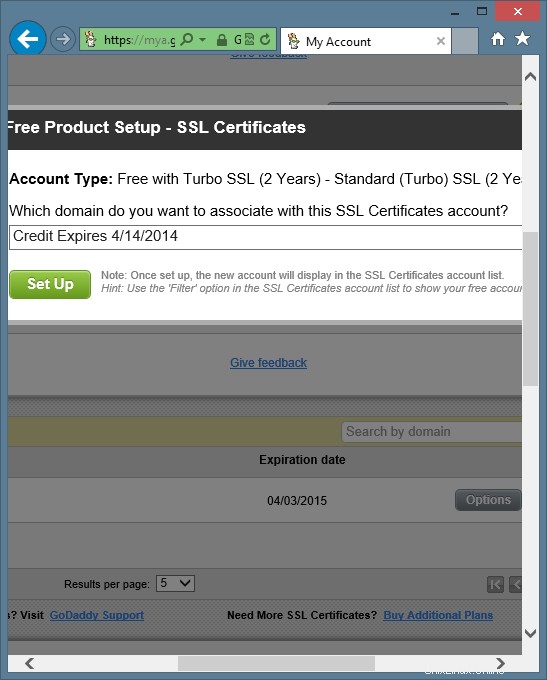

Dann werden Sie aufgefordert, auszuwählen, welches SSL-Guthaben Sie aktivieren möchten. Es sieht wie folgt aus:

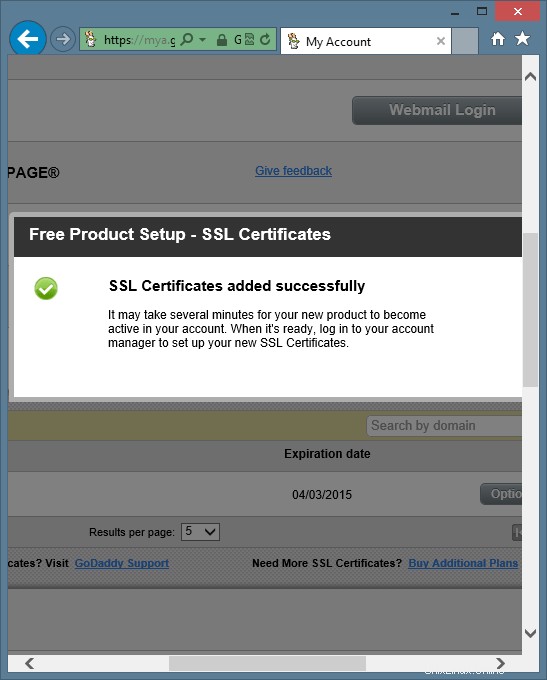

Auf dieser Seite gibt es zahlreiche Fehler in der GoDaddy-Software. Seien Sie jedoch nicht beunruhigt. Alles wird funktionieren! Es wird „Kostenlose Produkteinrichtung“ und „Kontotyp:Kostenlos mit Turbo SSL“ angezeigt. Das mag Ihnen sehr seltsam erscheinen, da wir gerade für das SSL-Zertifikat bezahlt haben möchten Sie diesem Konto für SSL-Zertifikate zuordnen?" Im Auswahlfeld sind jedoch keine Domänen aufgeführt. Die nicht aktivierten SSL-Guthaben werden im Feld nach Ablaufdatum aufgeführt. Wenn Sie über zahlreiche nicht aktivierte SSL-Zertifikate verfügen, machen Sie Stellen Sie sicher, dass Sie das richtige auswählen. Das auf meinem nicht aktivierten Guthaben aufgeführte Datum ist falsch! Wenn Sie das richtige Guthaben ausgewählt haben, klicken Sie auf die Schaltfläche Einrichten. Sie sollten eine Meldung sehen, die Ihnen mitteilt, dass die Aktivierung erfolgreich war:/P>

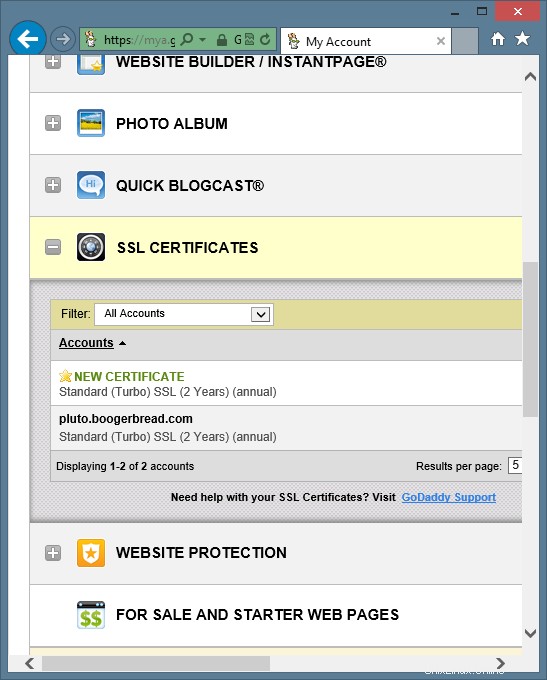

Ihr SSL-Guthaben ist jetzt aktiviert und kann mit der Konfiguration beginnen. Es wird in Ihrem GoDaddy-Konto als „NEUES ZERTIFIKAT“ wie folgt aufgeführt:

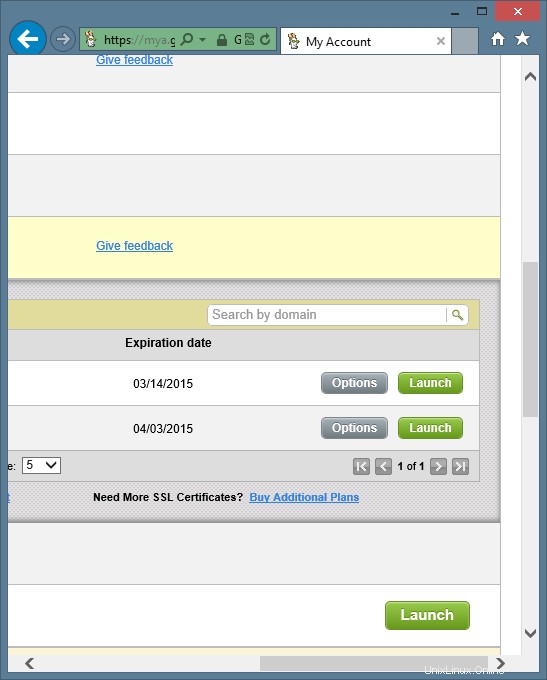

Beachten Sie, dass sich das Ablaufdatum des Zertifikats geändert hat, aber immer noch falsch ist. Keine Sorge. Es wird am Ende behoben. Klicken Sie in Ihrem GoDaddy-Konto neben dem SSL-Zertifikat auf die Schaltfläche Starten, wie im Folgenden gezeigt:

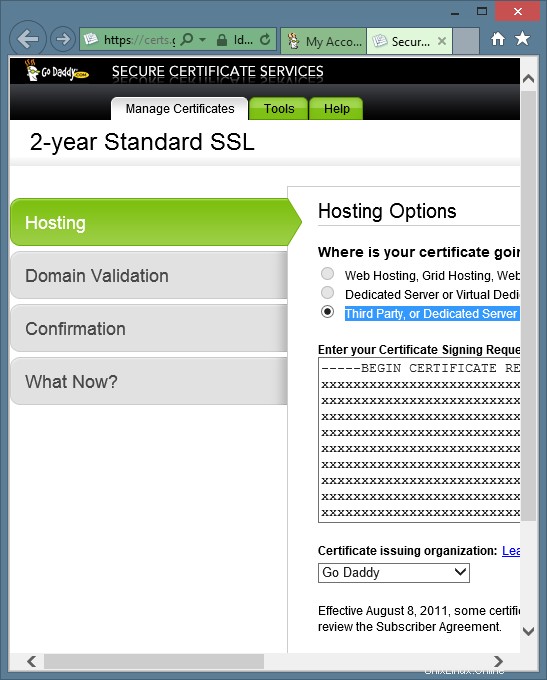

Sie werden nach einigen Informationen gefragt, um die Hosting-Optionen für Ihr SSL-Zertifikat einzurichten. Stellen Sie sicher, dass die Option „Drittanbieter oder dedizierter Server oder virtueller dedizierter Server ohne einfache Systemsteuerung“ ausgewählt ist. Kopieren Sie dann Ihre CSR und fügen Sie sie in das Fenster ein , einschließlich der Zeilen -----BEGIN CERTIFICATE REQUEST----- und -----END CERTIFICATE REQUEST-----. Um Ihre CSR zu kopieren, geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

Stellen Sie sicher, dass Sie den gesamten Inhalt der CSR in das GoDaddy-CSR-Feld einfügen. Ich habe meinen eigentlichen CSR-Text im Screenshot durch x ersetzt. Er sollte ungefähr so aussehen:

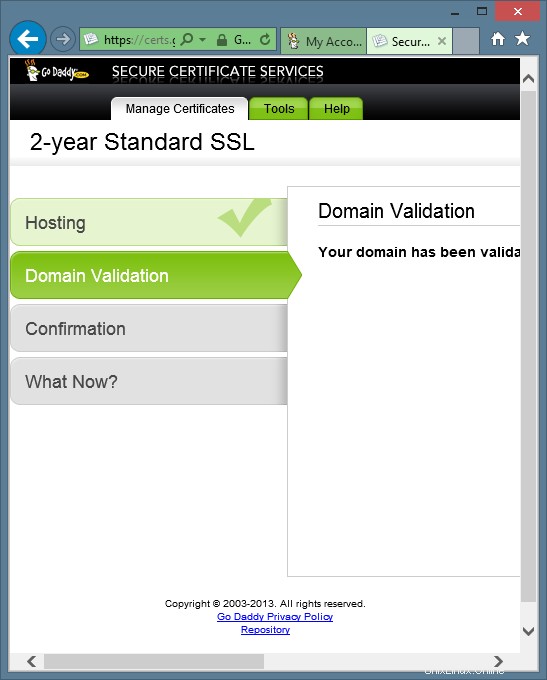

Klicken Sie auf die Schaltfläche „Weiter“. Sie sehen eine Meldung mit der Aufschrift „Ihre Domäne wurde validiert. Bitte fahren Sie mit dem Bestätigungsschritt fort.“ Sie sieht folgendermaßen aus:

Sichern Sie ISPConfig 3 und Dienste mit einem von GoDaddy signierten Zertifikat auf CentOS – Seite 2

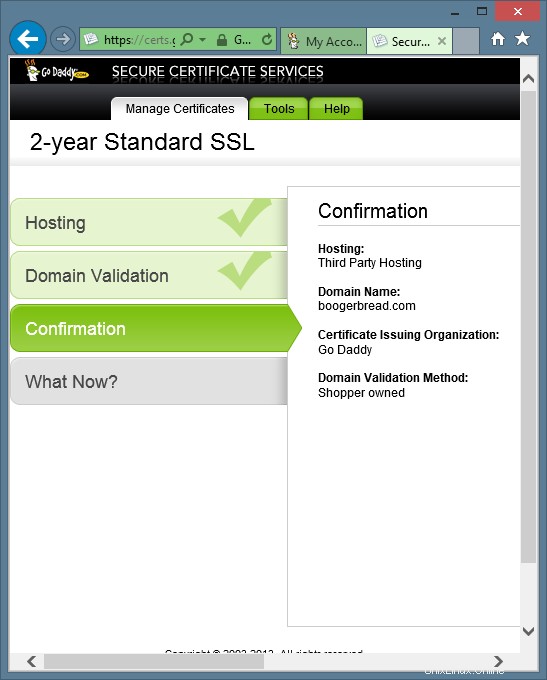

Klicken Sie auf die Schaltfläche Weiter. Sie sehen nun den Bestätigungsbildschirm wie den folgenden:

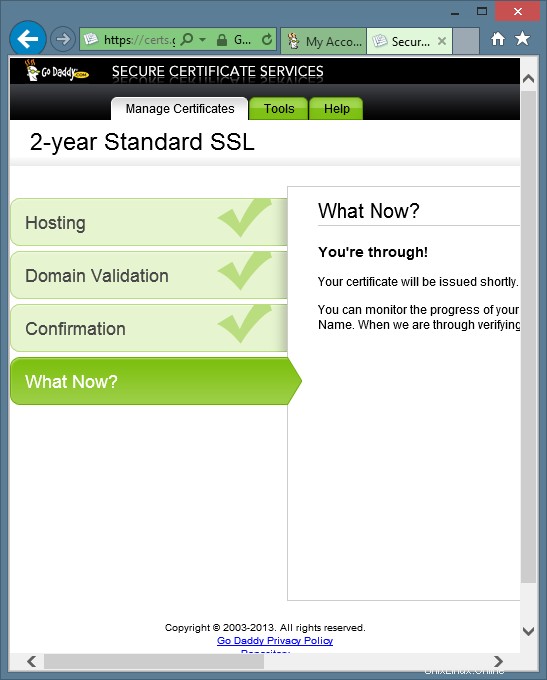

Klicken Sie auf die Schaltfläche Weiter. Sie sehen nun die Frage Was jetzt? Bildschirm wie folgt:

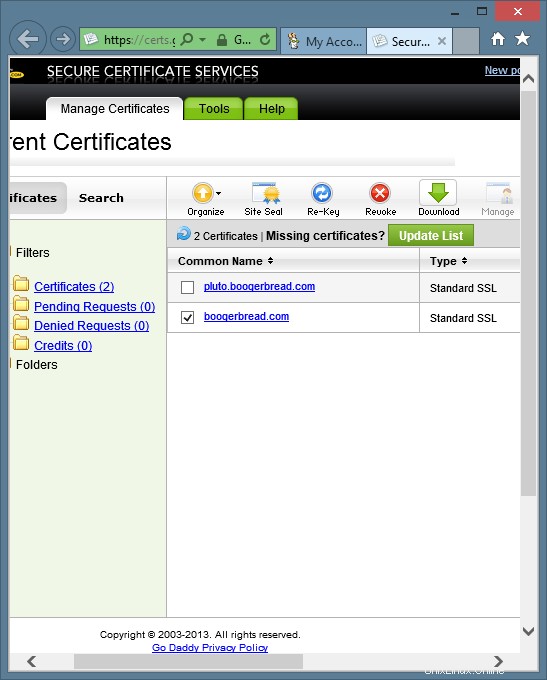

Klicken Sie auf die Schaltfläche Fertig. Sie gelangen jetzt zum GoDaddy SSL-Kontrollfeld. Ihr Zertifikat wird möglicherweise sofort angezeigt oder nicht. Warten Sie ein paar Minuten und klicken Sie dann auf den Link Zertifikate in der linken Navigationsleiste. Wenn Ihr Zertifikat in der Liste angezeigt wird, wird das Jetzt wird das richtige Datum für Ihr Zertifikat angezeigt. Wählen Sie nun das Zertifikat aus und klicken Sie oben in der Liste auf die Schaltfläche Herunterladen, wie im Folgenden gezeigt:

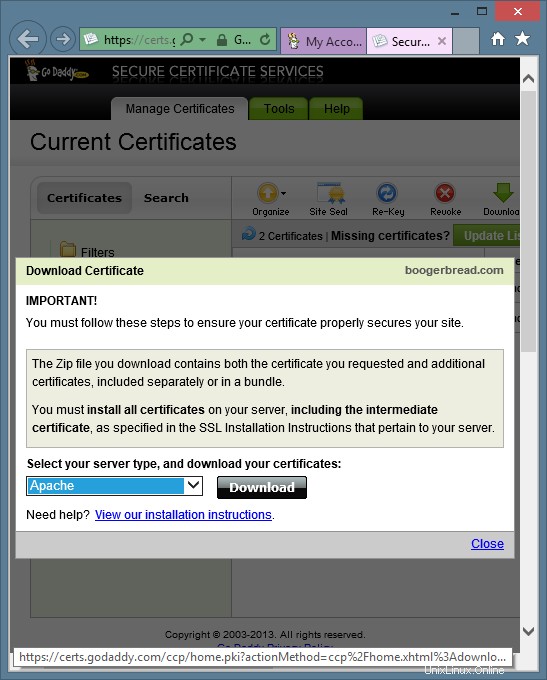

Wählen Sie nun Apache aus dem Menü und klicken Sie auf die Schaltfläche Herunterladen, wie im Folgenden gezeigt:

Speichern Sie das gezippte Archiv auf Ihrem Computer. Extrahieren Sie jetzt das gezippte Archiv auf Ihrem Computer. Die beiden aus dem gezippten Archiv extrahierten Dateien können mit einem Texteditor wie Notepad unter Windows angezeigt und kopiert werden.

Wenn Sie einen anderen Zertifikattyp als das Standard-SSL-Einzeldomänenzertifikat erworben haben, müssen Sie möglicherweise eine andere Kettendatei als die in diesem Kapitel verwendete gd_bundle.crt-Datei auswählen. Der Zertifikatsspeicher von GoDaddy befindet sich unter https://certs.godaddy.com /anonymous/repository.pki.

Lassen Sie uns nun die Dateien für unsere neuen Zertifikate erstellen, indem Sie die folgenden Schritte ausführen:

- Ändern Sie das Verzeichnis zu /usr/local/ispconfig/interface/ssl/

- Kopieren Sie die Zertifikatsignieranforderung

- Kopieren Sie den Schlüssel

- Kopieren Sie das Zertifikat

- Kopieren Sie das Zertifikat

- Löschen Sie den Inhalt des Zertifikats

- Ändern Sie die Lese-/Schreib-/Ausführungsberechtigungen für die Zertifikatsdateien

- Eigentümer der Zertifikatsdateien ändern

- Laden Sie das GoDaddy-Zertifikat herunter

- Ändern Sie die Lese-/Schreib-/Ausführungsberechtigungen für das GoDaddy-Zertifikat

- Eigentümer des GoDaddy-Zertifikats ändern

Vergessen Sie nicht, Ihren eigenen Hostnamen in den folgenden Beispielen zu ersetzen. Geben Sie die folgenden Zeilen in Ihr SSH-Terminalfenster ein:

cd /usr/local/ispconfig/interface/ssl/

cp ispserver.csr pluto.example.com.csr

cp ispserver.key pluto.example.com.key

cp ispserver.crt openssl.pluto.example.com.crt

cp ispserver.crt pluto.example.com.crt

cat /dev/null> pluto.example.com.crt

chmod 750 *Beispiel. com*

chown ispconfig:ispconfig *example.com*

wget -O gd_bundle.crt "https://certs.godaddy.com/anonymous/repository.pki?streamfilename=gd_bundle.crt&actionMethod=anonymous% 2Frepository.xhtml%3Arepository.streamFile%28%27%27%29"

chmod 750 gd_bundle.crt

chown ispconfig:ispconfig gd_bundle.crt

Lassen Sie uns nun das von GoDaddy signierte Zertifikat auf dem Server platzieren, indem Sie die Datei pluto.example.com.crt bearbeiten. Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

vi pluto.example.com.crt

Kopieren Sie mit einem Texteditor den gesamten Inhalt Ihres neuen signierten GoDaddy-Zertifikats, das Sie gerade von GoDaddy heruntergeladen und aus dem ZIP-Archiv extrahiert haben. Fügen Sie den Inhalt in die Datei pluto.example.com.crt in Ihrem SSH-Terminalfenster ein.

Lassen Sie uns nun die PEM-Kettendatei erstellen, die von einigen Diensten verwendet wird, indem Sie die folgenden Schritte ausführen:

- Kopieren Sie den Inhalt des Schlüssels, des Zertifikats und der GoDaddy-Dateien in die PEM-Datei

- Ändern Sie die Lese-/Schreib-/Ausführungsberechtigungen für die PEM-Datei

Geben Sie die folgenden Zeilen in Ihr SSH-Terminalfenster ein:

cat pluto.example.com.{key,crt} gd_bundle.crt> pluto.example.com.pem

chmod 600 pluto.example.com.pem

Jetzt sollten Sie über einen vollständigen Satz von Zertifikaten verfügen, die Sie verwenden können. Lassen Sie uns nachsehen und sicherstellen, dass die Zertifikate alle in Ordnung sind. Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

ls -la

Die Ausgabe sollte wie folgt aussehen:

[example@unixlinux.online ssl]# ls -la

insgesamt 48

drwxr-x--- 2 ispconfig ispconfig 4096 22. Mai 22:50 .

drwxr-x--- 7 ispconfig ispconfig 4096 12. Mai 21:20 ..

-rwxr-x--- 1 ispconfig ispconfig 3197 22. Mai 22:47 gd_bundle.crt

-rwxr-x--- 1 ispconfig ispconfig 2061 12. Mai 21 :20 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 12. Mai 21:20 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 12. Mai 21:20 ispserver. key

-rwxr-x--- 1 ispconfig ispconfig 3311 12. Mai 21:19 ispserver.key.secure

-rwxr-x--- 1 ispconfig ispconfig 0 22. Mai 22:47 pluto.example. com.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 22. Mai 22:47 pluto.example.com.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 22. Mai 22:47 pluto.example.com.key

-rw------- 1 root root 6440 22. Mai 22:50 pluto.example.com.pem

-rwxr-x--- 1 ispconfig ispconfig 2061 22. Mai 22:47 openssl.pluto.example.com.crt

Lassen Sie uns nun das ISPConfig-Kontrollfeld konfigurieren, um das signierte Zertifikat zu verwenden. Beachten Sie, dass Sie diese Zeilen jedes Mal neu konfigurieren müssen, wenn Sie ISPConfig aktualisieren oder installieren! Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

vim /etc/httpd/conf/sites-available/ispconfig.vhost

Bearbeiten Sie die 2 Zeilen mit den Pfaden zum Schlüssel und den signierten Zertifikatsdateien. Fügen Sie nun die Zeile SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt zum Abschnitt SSL Configuration hinzu. Sie sollte wie folgt aussehen:

# SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCACertificateFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Lassen Sie uns jetzt Apache neu starten. Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

/etc/init.d/httpd Neustart

Lassen Sie uns nun Postfix so konfigurieren, dass es das signierte Zertifikat verwendet, indem Sie die folgenden Schritte ausführen:

- Legen Sie den Pfad zur signierten Zertifikatsdatei in Postfix mit dem Befehl postconf fest

- Legen Sie den Pfad zur Schlüsseldatei in Postfix mit dem Befehl postconf fest

- Stellen Sie den Pfad zur gd_bundle-Datei in Postfix mit dem postconf-Befehl ein

- Postfix neu starten

Beachten Sie, dass Sie diese Zeilen jedes Mal neu konfigurieren müssen, wenn Sie ISPConfig aktualisieren oder installieren! Geben Sie die folgenden Zeilen in Ihr SSH-Terminalfenster ein:

postconf -e 'smtpd_tls_cert_file =/usr/local/ispconfig/interface/ssl/pluto.example.com.crt'

postconf -e 'smtpd_tls_key_file =/usr/local/ispconfig/interface/ssl/pluto.example. com.key'

postconf -e 'smtpd_tls_CAfile =/usr/local/ispconfig/interface/ssl/gd_bundle.crt'

/etc/init.d/postfix restart

Lassen Sie uns nun Dovecot so konfigurieren, dass es das signierte Zertifikat verwendet. Beachten Sie, dass Sie diese Zeilen jedes Mal neu konfigurieren müssen, wenn Sie ISPConfig aktualisieren oder installieren! Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

vim /etc/dovecot/dovecot.conf

Lassen Sie den SSL-Abschnitt wie folgt aussehen:

ssl_cert = </usr/local/ispconfig/interface/ssl/pluto.example.com.crt ssl_key = </usr/local/ispconfig/interface/ssl/pluto.example.com.key ssl_ca = </usr/local/ispconfig/interface/ssl/gd_bundle.crt

Starten Sie dann Dovecot neu. Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

/etc/init.d/dovecot neustarten

Lassen Sie uns nun phpMyAdmin und Squirrelmail so konfigurieren, dass sie das signierte Zertifikat verwenden. Es ist wichtig zu wissen, dass, wenn ein Client sein eigenes SSL-Zertifikat über ISPConfig installiert hat, sein eigenes Zertifikat verwendet wird, wenn er über seine eigene Domain auf phpMyAdmin und Squirrelmail zugreift Client kein Zertifikat installiert hat, wird das Zertifikat verwendet, das wir gerade konfigurieren. Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

vim /etc/httpd/conf.d/ssl.conf

Die folgenden 3 Zeilen müssen so bearbeitet werden, dass sie wie folgt aussehen:

SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Lassen Sie uns jetzt Apache neu starten. Geben Sie die folgende Zeile in Ihr SSH-Terminalfenster ein:

/etc/init.d/httpd Neustart

Lassen Sie uns nun Pure-FTPD so konfigurieren, dass es das signierte Zertifikat verwendet, indem Sie die folgenden Schritte ausführen:

- Ändern Sie das Verzeichnis in /etc/pki/pure-ftpd

- Benennen Sie die PEM-Datei um

- Erstellen Sie einen symbolischen Link zur signierten PEM-Datei

- restarte pure-ftpd

Geben Sie die folgenden Zeilen in Ihr SSH-Terminalfenster ein:

cd /etc/pki/pure-ftpd

mv pure-ftpd.pem openssl.pure-ftpd.pem

ln -s /usr/local/ispconfig/interface/ssl/pluto.example.com. pem pure-ftpd.pem

/etc/init.d/pure-ftpd restart

Wir verwenden jetzt das von GoDaddy signierte Zertifikat für ISPConfig und unsere Dienste. Da wir über zwei Zertifikatssätze verfügen, können wir problemlos zwischen dem selbstsignierten Zertifikat und dem von GoDaddy signierten Zertifikat hin und her wechseln. Wir können auch einen brandneuen Satz erstellen von Dateien für unser selbstsigniertes Zertifikat ohne Auswirkungen auf unsere von GoDaddy signierten Zertifikatsdateien.