Einführung

Network Mapper (Nmap) ist ein kostenloses Open-Source-Tool zum Scannen von Netzwerksicherheit. Durch das Senden von IP-Paketen und das Analysieren der Antworten kann Nmap Informationen über Hosts und Dienste in entfernten Computernetzwerken entdecken.

Nmap kann auch die Sicherheit eines Geräts überprüfen, die Schwachstellen Ihres Netzwerks identifizieren oder relativ einfach eine Bestandsprüfung durchführen.

Dieses Tutorial zeigt, wie man Nmap unter Linux installiert und erklärt die wichtigsten Funktionen von Nmap.

Voraussetzungen

- Ein Benutzer mit sudo Privilegien

- Zugriff auf eine Befehlszeile

Nmap unter Linux installieren

Der Installationsprozess von NMAP ist einfach und unkompliziert und erfordert nur einen einzigen Befehl.

So installieren Sie Nmap auf Debian / Ubuntu

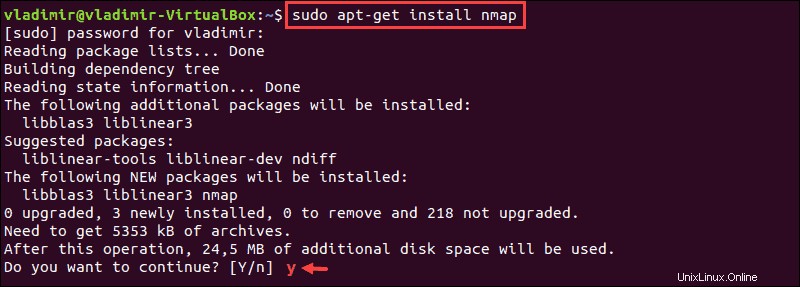

1. Installieren Sie Nmap auf Ubuntu, indem Sie den folgenden Befehl eingeben:

sudo apt-get install nmap2. Das System fordert Sie auf, die Installation zu bestätigen, indem Sie y. eingeben

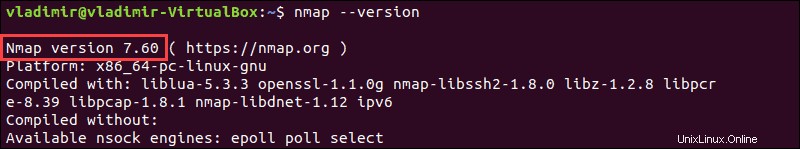

3. Überprüfen Sie nach Abschluss der Installation die installierte Version von Nmap durch Eingabe von:

nmap –versionIn diesem Beispiel ist die Version 7.60.

So installieren Sie Nmap auf CentOS / RHEL

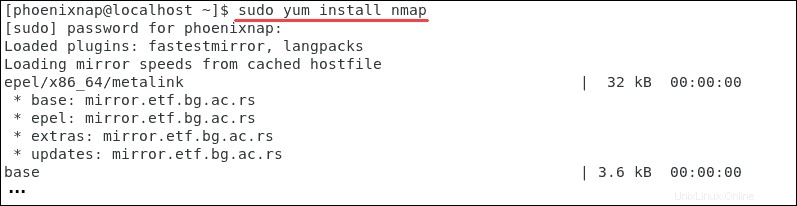

1. Um Nmap zu installieren Geben Sie bei einer RHEL-basierten Linux-Distribution den folgenden Befehl ein:

sudo yum install nmapDies ist ein Beispiel für die Ausgabe in CentOS 7.

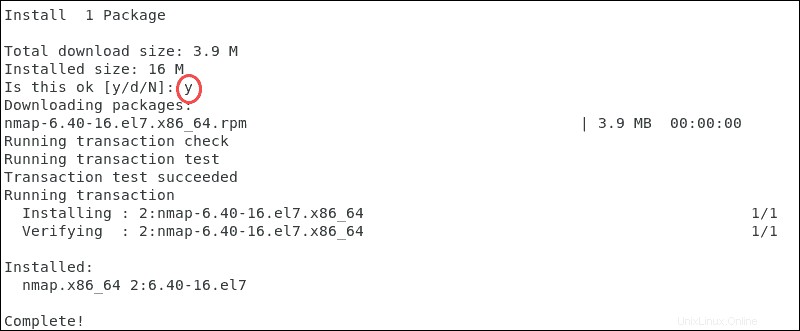

2. Bestätigen Sie die Installation, indem Sie y. eingeben

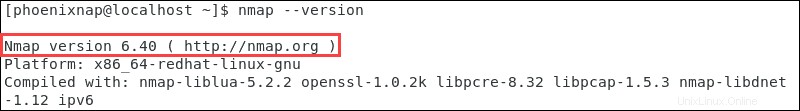

3. Überprüfen Sie wie bei anderen Linux-Distributionen nach Abschluss der Installation die Version von Nmap durch Eingabe von:

nmap –versionIn diesem Beispiel ist die installierte Version für CentOS 7 6.40.

Verwendung des NMAP-Sicherheitsscanners unter Linux

Sobald Sie den Installationsvorgang abgeschlossen haben, wird Nmap Befehle sind unabhängig von der Linux-Distribution identisch. Nmap bietet eine Liste gescannter Ziele zusammen mit ergänzenden Informationen, basierend auf den verwendeten Optionen und Argumenten.

Der Artikel behandelt die grundlegenden Optionen, die dieses Tool zu bieten hat. Eine vollständige Liste der Optionen finden Sie auf der offiziellen Seite von Nmap oder greifen Sie über Ihre Befehlszeile auf das Handbuch zu:

man nmapIP-Bereich oder Subnetz scannen

Um allgemeine Informationen zu einem entfernten System zu erhalten, geben Sie Folgendes ein:

sudo nmap target_IP or domain.comAnstatt einzelne IPs zu scannen, scannen Sie einen ganzen IP-Bereich, indem Sie ihn in Ihrer Befehlszeile definieren:

sudo nmap 185.52.53.2-222Der folgende Befehl scannt das gesamte angegebene Subnetz:

sudo nmap 185.52.53.0/24Port-Scannen mit Nmap

Nmap ist ein effizienter Port-Scanner, der sechs Port-Zustände erkennt:

- offen – aktives Akzeptieren von TCP-Verbindungen, UDP-Datagrammen oder SCTP-Assoziationen

- geschlossen – zugänglich; jedoch lauscht keine Anwendung auf dem Port

- gefiltert – nmap kann aufgrund der Paketfilterung nicht feststellen, ob der Port offen ist

- ungefiltert – der Port ist zugänglich; Nmap kann jedoch nicht feststellen, ob es geöffnet oder geschlossen ist

- offen|gefiltert – nmap kann nicht feststellen, ob ein Port offen oder gefiltert ist

- geschlossen|gefiltert – nmap kann nicht feststellen, ob ein Port geschlossen oder gefiltert ist

Port-Spezifikation und Scan-Reihenfolge

Standardmäßig scannt Nmap die tausend häufigsten Ports für jedes Protokoll. Es bietet auch Optionen zum Angeben, welche Ports gescannt werden sollen und ob der Scan zufällig oder geordnet ist.

Das -p Mit der Option können Sie Portbereiche und -sequenzen angeben:

sudo nmap –p 80,443 185.52.53.222Dieser Befehl scannt die Ports 80 und 443 nach dem definierten Host.

TCP-SYN-Scan

Initiieren Sie TCP SYN für einen schnellen und unauffälligen Scan. Da diese Art des Scans niemals TCP-Verbindungen abschließt, wird er oft als halboffener Scan bezeichnet.

Verwenden Sie zum Ausführen eines TCP-SYN-Scans den folgenden Befehl:

sudo nmap -sS 185.52.53.222Nmap:Scangeschwindigkeit, Aggression und Ausführlichkeit

Scangeschwindigkeit

Das Scannen einer großen Anzahl von Hosts ist ein zeitaufwändiger Prozess. Nmap hat eine Option, um die Geschwindigkeit und Gründlichkeit des Scans zu definieren. Verständlicherweise sind Scans, die IDS-Warnungen vermeiden müssen, langsamer.

Die Bezeichnungen für Scangeschwindigkeiten beginnen bei T0 und Spannweite bis T5 . Je höher die Geschwindigkeit des Scans, desto aggressiver wird er eingeschätzt.

Scanausgabe

Die Ergebnisse ausgefeilter Tests und Algorithmen müssen verständlich und strukturiert dargestellt werden, um nützlich zu sein. Das –v Der Befehl erhöht die Ausführlichkeit und zwingt Nmap, weitere Informationen über den laufenden Scan auszugeben.

Offene Ports werden in Echtzeit angezeigt und Schätzungen der Fertigstellungszeit werden bereitgestellt.

Aggressiver Scan

Das -A aktiviert eine umfassende Reihe von Scanoptionen. Es ermöglicht:

- OS (Operating System)-Erkennung, auch verfügbar mit -O Befehl

- Versionsscanning, auch verfügbar mit dem -sV Befehl

- Skript-Scannen, auch verfügbar mit dem -sC Befehl

- traceroute, auch verfügbar mit –traceroute Befehl

Seit Nmap akzeptiert mehrere Host-Spezifikationen auf der Kommandozeile, sie müssen nicht vom selben Typ sein.

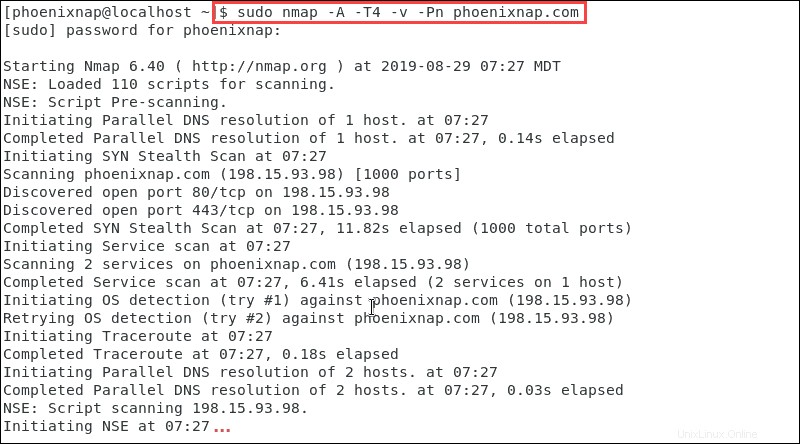

Wir können die aufgeführten Optionen kombinieren, um das Betriebssystem und die Version, das Scannen von Skripts und Traceroute zu erkennen. Wir können auch –A verwenden und –T4 für eine schnellere Ausführung. Zusätzlich das –Pn Option, um das Nmap-Tool anzuweisen, keinen Ping-Scan zu starten:

sudo nmap –A –T4 –v –Pn phoenixnap.comDie Ausgabe kompiliert und präsentiert die Informationen aus dem von uns angeforderten Scan.