So installieren Sie Java unter Debian 10 Linux

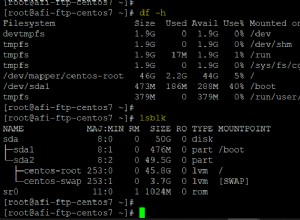

So verwalten Sie Datenträgervolumes in Linux

Verlaufsbefehl in Linux mit Beispielen

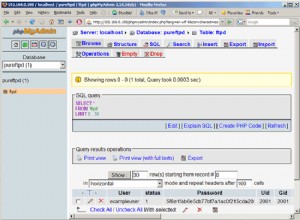

Virtuelles Hosting mit PureFTPd und MySQL (inkl. Kontingent- und Bandbreitenverwaltung) auf Ubuntu 7.10 (Gutsy Gibbon)

So installieren Sie phpMyAdmin unter Linux Mint 20

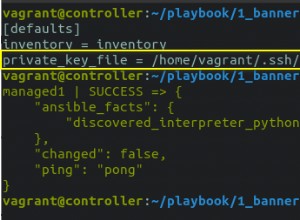

Ansible SSH-Authentifizierung und Rechteausweitung