Viele Menschen betrachten Festplatten als sicher, weil sie sie physisch besitzen. Es ist schwierig, die Daten auf einer Festplatte zu lesen, die Sie nicht haben, und viele Leute denken, dass das Schützen ihres Computers mit einer Passphrase die Daten auf dem Laufwerk unlesbar macht.

Dies ist nicht immer der Fall, zum Teil, weil eine Passphrase in einigen Fällen nur dazu dient, eine Benutzersitzung zu entsperren. Mit anderen Worten, Sie können einen Computer einschalten, aber weil Sie seine Passphrase nicht kennen, können Sie nicht auf den Desktop zugreifen und haben daher keine Möglichkeit, Dateien zu öffnen, um sie anzuzeigen.

Weitere Linux-Ressourcen

- Spickzettel für Linux-Befehle

- Spickzettel für fortgeschrittene Linux-Befehle

- Kostenloser Online-Kurs:RHEL Technical Overview

- Spickzettel für Linux-Netzwerke

- SELinux-Spickzettel

- Spickzettel für allgemeine Linux-Befehle

- Was sind Linux-Container?

- Unsere neuesten Linux-Artikel

Wie viele Computertechniker verstehen, besteht das Problem darin, dass Festplatten aus Computern extrahiert werden können und einige Laufwerke bereits konstruktionsbedingt extern sind (z. B. USB-Sticks), sodass sie an jeden Computer angeschlossen werden können, um vollen Zugriff darauf zu erhalten Daten über sie. Sie müssen ein Laufwerk auch nicht physisch von seinem Computerhost trennen, damit dieser Trick funktioniert. Computer können von einem tragbaren Boot-Laufwerk gebootet werden, das ein Laufwerk von seinem Host-Betriebssystem trennt und es virtuell in ein externes Laufwerk verwandelt, das zum Lesen verfügbar ist.

Die Lösung besteht darin, die Daten auf einem Laufwerk in einem digitalen Tresor abzulegen, der ohne Informationen, auf die nur Sie Zugriff haben, nicht geöffnet werden kann.

Linux Unified Key Setup (LUKS) ist ein Festplattenverschlüsselungssystem. Es bietet einen generischen Schlüsselspeicher (und zugehörige Metadaten und Wiederherstellungshilfen) in einem dedizierten Bereich auf einer Festplatte mit der Möglichkeit, mehrere Passphrasen (oder Schlüsseldateien) zu verwenden, um einen gespeicherten Schlüssel zu entsperren. Es ist flexibel konzipiert und kann sogar Metadaten extern speichern, sodass es in andere Tools integriert werden kann. Das Ergebnis ist eine vollständige Laufwerksverschlüsselung, sodass Sie alle Ihre Daten in der Gewissheit speichern können, dass sie sicher sind – selbst wenn Ihr Laufwerk entweder physisch oder durch Software von Ihrem Computer getrennt ist.

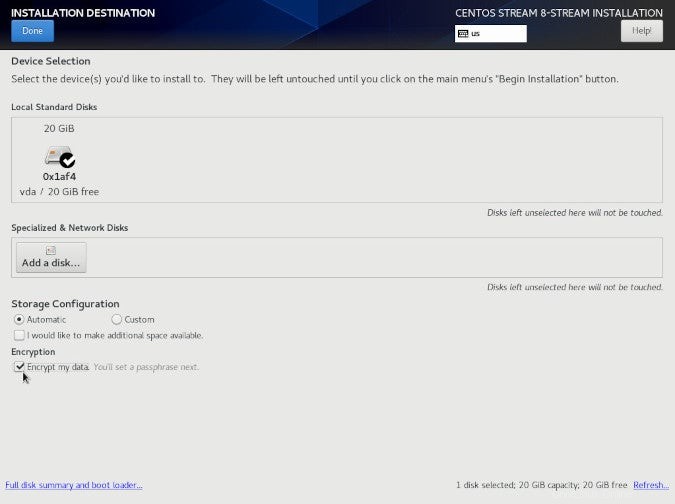

Verschlüsselung während der Installation

Die einfachste Möglichkeit, eine vollständige Laufwerksverschlüsselung zu implementieren, besteht darin, die Option während der Installation auszuwählen. Die meisten modernen Linux-Distributionen bieten dies als Option an, daher ist es normalerweise ein trivialer Prozess.

Damit ist alles eingerichtet, was Sie brauchen:ein verschlüsseltes Laufwerk, das eine Passphrase erfordert, bevor Ihr System booten kann. Wenn das Laufwerk von Ihrem Computer extrahiert oder von einem anderen auf Ihrem Computer laufenden Betriebssystem darauf zugegriffen wird, muss das Laufwerk von LUKS entschlüsselt werden, bevor es gemountet werden kann.

Externe Laufwerke verschlüsseln

Es ist nicht üblich, eine interne Festplatte von ihrem Computer zu trennen, aber externe Laufwerke sind für unterwegs konzipiert. Da die Technologie immer kleiner wird, ist es einfacher, ein tragbares Laufwerk an Ihrem Schlüsselbund zu befestigen und es jeden Tag mit sich herumzutragen. Die offensichtliche Gefahr besteht jedoch darin, dass diese auch ziemlich leicht verlegt werden können. Ich habe verlassene Laufwerke in den USB-Anschlüssen von Computern in Hotellobbys, Druckern in Geschäftszentren, Klassenzimmern und sogar einem Waschsalon gefunden. Die meisten davon enthielten keine persönlichen Informationen, aber das kann leicht passieren.

Sie können verhindern, dass wichtige Daten verlegt werden, indem Sie Ihre externen Laufwerke verschlüsseln.

LUKS und sein Frontend cryptsetup bieten eine Möglichkeit, dies unter Linux zu tun. Wie bei Linux während der Installation können Sie das gesamte Laufwerk verschlüsseln, sodass zum Einhängen eine Passphrase erforderlich ist.

So verschlüsseln Sie ein externes Laufwerk mit LUKS

Zuerst benötigen Sie ein leeres externes Laufwerk (oder ein Laufwerk mit Inhalten, die Sie löschen möchten). Bei diesem Vorgang werden alle Daten auf einem Laufwerk überschrieben. Wenn Sie also Daten auf dem Laufwerk behalten möchten, erstellen Sie zuerst eine Sicherungskopie .

1. Finden Sie Ihr Laufwerk

Ich habe einen kleinen USB-Stick verwendet. Um Sie vor versehentlichem Löschen von Daten zu schützen, befindet sich das Laufwerk, auf das in diesem Artikel verwiesen wird, am imaginären Speicherort /dev/sdX . Schließen Sie Ihr Laufwerk an und finden Sie seinen Speicherort:

$ lsblk

sda 8:0 0 111.8G 0 disk

sda1 8:1 0 111.8G 0 part /

sdb 8:112 1 57.6G 0 disk

sdb1 8:113 1 57.6G 0 part /mydrive

sdX 8:128 1 1.8G 0 disk

sdX1 8:129 1 1.8G 0 part

Ich weiß, dass sich mein Demo-Laufwerk unter /dev/sdX befindet weil ich seine Größe erkenne (1,8 GB) und es auch das letzte Laufwerk ist, das ich angehängt habe (mit sda als erstes sdb die zweite, sdc der dritte usw.). Die Datei /dev/sdX1 Bezeichner bedeutet, dass das Laufwerk 1 Partition hat.

Wenn Sie sich nicht sicher sind, entfernen Sie Ihr Laufwerk und sehen Sie sich die Ausgabe von lsblk an , schließen Sie dann Ihr Laufwerk an und sehen Sie sich lsblk an nochmal.

Stellen Sie sicher, dass Sie das richtige Laufwerk identifizieren, da beim Verschlüsseln alles darauf gespeichert überschrieben wird . Mein Laufwerk ist nicht leer, aber es enthält Kopien von Dokumenten, von denen ich Kopien an anderer Stelle habe, daher ist der Verlust dieser Daten für mich nicht von Bedeutung.

2. Löschen Sie das Laufwerk

Um fortzufahren, zerstören Sie die Partitionstabelle des Laufwerks, indem Sie den Kopf des Laufwerks mit Nullen überschreiben:

$ sudo dd if=/dev/zero of=/dev/sdX count=4096Dieser Schritt ist nicht unbedingt notwendig, aber ich beginne gerne mit einer sauberen Weste.

3. Formatieren Sie Ihr Laufwerk für LUKS

Das cryptsetup command ist ein Frontend zum Verwalten von LUKS-Volumes. Das luksFormat Der Unterbefehl erstellt eine Art LUKS-Tresor, der passwortgeschützt ist und ein gesichertes Dateisystem beherbergen kann.

Wenn Sie eine LUKS-Partition erstellen, werden Sie vor dem Überschreiben von Daten gewarnt und dann aufgefordert, eine Passphrase für Ihr Laufwerk zu erstellen:

$ sudo cryptsetup luksFormat /dev/sdX

WARNING!

========

This will overwrite data on /dev/sdX irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

4. Öffnen Sie das LUKS-Volume

Jetzt haben Sie einen vollständig verschlüsselten Tresor auf Ihrem Laufwerk. Neugierige Augen, einschließlich Ihrer eigenen, werden von dieser LUKS-Partition ferngehalten. Um es zu verwenden, müssen Sie es also mit Ihrer Passphrase öffnen. Öffnen Sie den LUKS-Tresor mit cryptsetup open zusammen mit dem Gerätestandort (/dev/sdX , in meinem Beispiel) und einen beliebigen Namen für Ihren geöffneten Tresor:

$ cryptsetup open /dev/sdX vaultdrive

Ich verwende vaultdrive in diesem Beispiel, aber Sie können Ihrem Tresor einen beliebigen Namen geben und ihm bei jedem Öffnen einen anderen Namen geben.

LUKS-Volumes werden in einem speziellen Gerätespeicherort namens /dev/mapper geöffnet . Sie können die Dateien dort auflisten, um zu überprüfen, ob Ihr Tresor hinzugefügt wurde:

$ ls /dev/mapper

control vaultdrive

Sie können ein LUKS-Volume jederzeit mit close schließen Unterbefehl:

$ cryptsetup close vaultdrive

Dadurch wird das Volume aus /dev/mapper entfernt .

5. Erstellen Sie ein Dateisystem

Nachdem Sie Ihr LUKS-Volume entschlüsselt und geöffnet haben, müssen Sie dort ein Dateisystem erstellen, um Daten darin zu speichern. In meinem Beispiel verwende ich XFS, aber Sie können ext4 oder JFS oder jedes beliebige Dateisystem verwenden:

$ sudo mkfs.xfs -f -L myvault /dev/mapper/vaultdriveStellen Sie ein LUKS-Volume bereit und trennen es

Sie können ein LUKS-Volume von einem Terminal aus mit mount mounten Befehl. Angenommen, Sie haben ein Verzeichnis namens /mnt/hd und Ihr LUKS-Volume dort mounten möchten:

$ sudo cryptsetup open /dev/sdX vaultdrive

$ sudo mount /dev/mapper/vaultdrive /mnt/hd

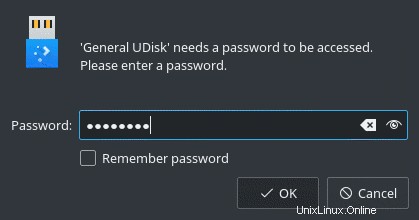

LUKS lässt sich auch in beliebte Linux-Desktops integrieren. Wenn ich beispielsweise ein verschlüsseltes Laufwerk an meine Workstation anschließe, auf der KDE ausgeführt wird, oder an meinen Laptop, auf dem GNOME ausgeführt wird, fordert mich mein Dateimanager zur Eingabe einer Passphrase auf, bevor er das Laufwerk einbindet.

Verschlüsselung ist Schutz

Linux macht die Verschlüsselung einfacher als je zuvor. Es ist tatsächlich so einfach, dass es fast unbemerkt ist. Wenn Sie das nächste Mal ein externes Laufwerk für Linux formatieren, sollten Sie zuerst LUKS verwenden. Es lässt sich nahtlos in Ihren Linux-Desktop integrieren und schützt Ihre wichtigen Daten vor versehentlicher Offenlegung.