Sie haben vielleicht schon oft Open-Source-Software heruntergeladen, zum Beispiel verschiedene Linux-Distributionen ISO. Während des Herunterladens bemerken Sie möglicherweise auch einen Link zum Herunterladen der Prüfsummendatei. Wozu dient dieser Link? Tatsächlich verteilen Linux-Distributionen Prüfsummendateien zusammen mit Quell-ISO-Dateien, um die Integrität der heruntergeladenen Datei zu überprüfen. Anhand der Prüfsumme der Datei können Sie überprüfen, ob die heruntergeladene Datei authentisch ist und nicht manipuliert wurde. Dies ist besonders nützlich, wenn Sie eine Datei von einem anderen Ort als der ursprünglichen Website herunterladen, z. B. Websites von Drittanbietern, auf denen eine größere Wahrscheinlichkeit besteht, dass die Datei manipuliert wird. Es wird dringend empfohlen, die Prüfsumme zu überprüfen, wenn Sie eine Datei von einem Drittanbieter herunterladen.

In diesem Artikel werden wir einige Schritte durchgehen, die Ihnen helfen, jeden Download im Ubuntu-Betriebssystem zu überprüfen. Für diesen Artikel verwende ich Ubuntu 18.04 LTS, um das Verfahren zu beschreiben. Außerdem habe ich ubuntu-18.04.2-desktop-amd64.iso heruntergeladen und es wird in diesem Artikel für den Überprüfungsprozess verwendet.

Es gibt zwei Methoden, mit denen Sie die Integrität heruntergeladener Dateien überprüfen können. Die erste Methode ist durch SHA256-Hashing, das eine schnelle, aber weniger sichere Methode ist. Die zweite ist durch GPG-Schlüssel, die eine sicherere Methode zum Überprüfen der Dateiintegrität darstellen.

Download mit SHA256-Hash überprüfen

Bei der ersten Methode verwenden wir Hashing, um unseren Download zu verifizieren. Hashing ist der Überprüfungsprozess, der überprüft, ob eine heruntergeladene Datei auf Ihrem System mit der ursprünglichen Quelldatei identisch ist und nicht von einem Dritten geändert wurde. Die Schritte des Verfahrens sind wie folgt:

Schritt 1:SHA256SUMS-Datei herunterladen

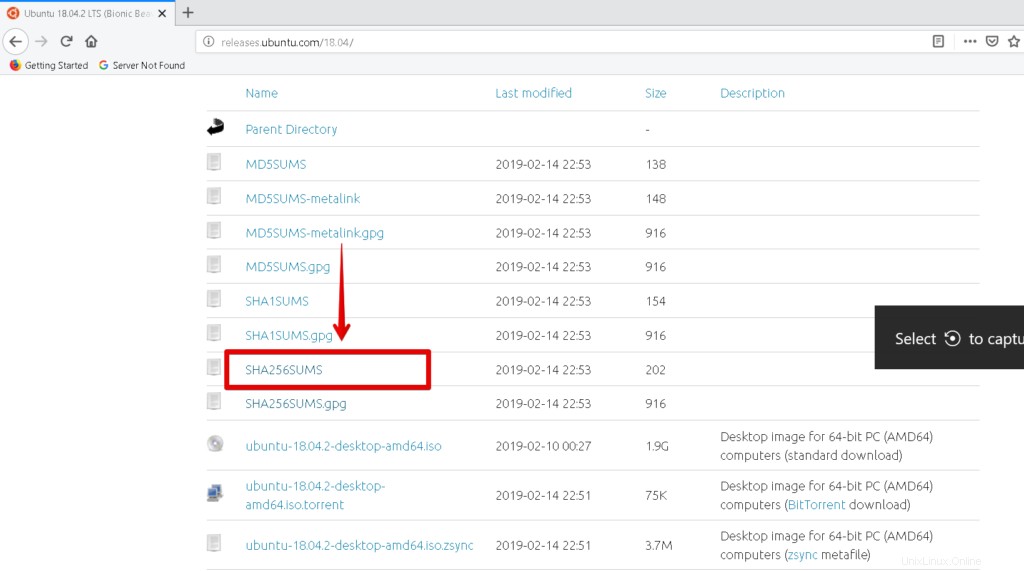

Sie müssen die SHA256SUMS-Datei von offiziellen Ubuntu-Spiegeln finden. Die Spiegelseite enthält einige zusätzliche Dateien zusammen mit Ubuntu-Images. Ich verwende den folgenden Mirror, um die SHA256SUMS-Datei herunterzuladen:

http://releases.ubuntu.com/18.04/

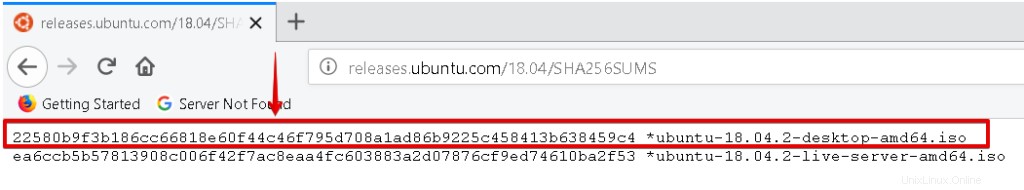

Sobald Sie die Datei gefunden haben, klicken Sie darauf, um sie zu öffnen. Sie enthält die Prüfsumme der von Ubuntu bereitgestellten Originaldatei.

Schritt 2:SHA256-Prüfsumme der heruntergeladenen ISO-Datei generieren

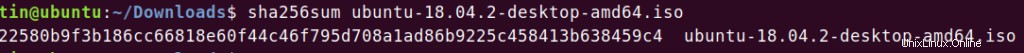

Öffnen Sie nun das Terminal, indem Sie Strg+Alt+T drücken Tastenkombinationen. Navigieren Sie dann zu dem Verzeichnis, in dem Sie die Download-Datei abgelegt haben.

$ cd [Pfad zur Datei]

Führen Sie dann den folgenden Befehl im Terminal aus, um die SHA256-Prüfsumme der heruntergeladenen ISO-Datei zu generieren.

Schritt 3:Vergleichen Sie die Prüfsumme in beiden Dateien.

Vergleichen Sie die vom System generierte Prüfsumme mit der auf der offiziellen Mirror-Site von Ubuntu bereitgestellten. Wenn die Prüfsumme übereinstimmt, haben Sie eine authentische Datei heruntergeladen, andernfalls ist die Datei beschädigt.

Überprüfen Sie den Download mit gpg-Schlüsseln

Diese Methode ist sicherer als die vorherige. Mal sehen, wie es funktioniert. Die Schritte des Verfahrens sind wie folgt:

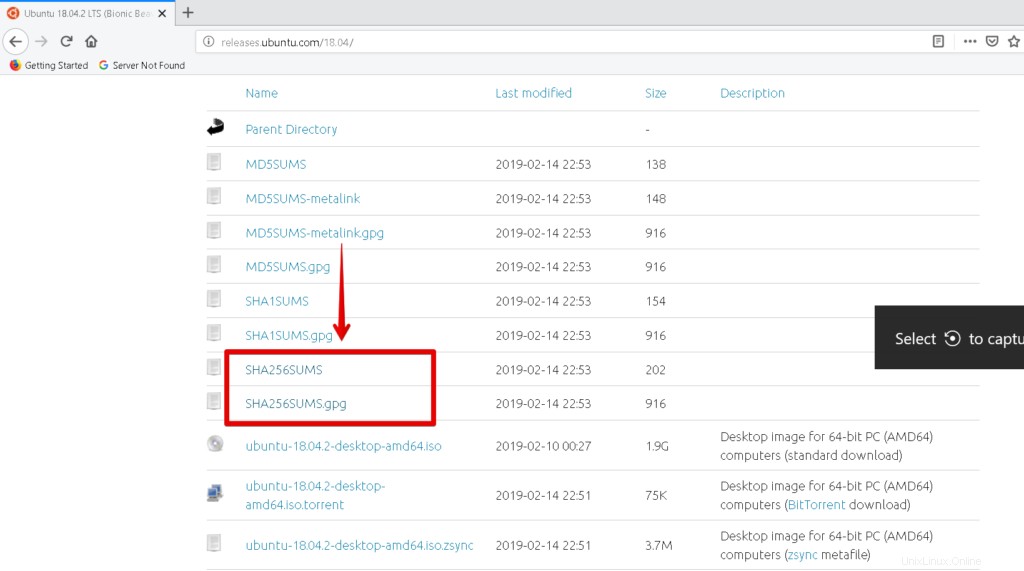

Schritt 1:Laden Sie SHA256SUMS und SHA256SUMS.gpg herunter

Sie müssen sowohl die SHA256SUMS- als auch die SHA256SUMS.gpg-Datei von einem der Ubuntu-Spiegel finden. Sobald Sie diese Dateien gefunden haben, öffnen Sie sie. Klicken Sie mit der rechten Maustaste und verwenden Sie die Option Als Seite speichern, um sie zu speichern. Speichern Sie beide Dateien im selben Verzeichnis.

Schritt 2:Suchen Sie den Schlüssel, der zum Ausstellen der Signatur verwendet wurde

Starten Sie das Terminal und navigieren Sie zu dem Verzeichnis, in dem Sie die Prüfsummendateien abgelegt haben.

$ cd [Pfad zur Datei]

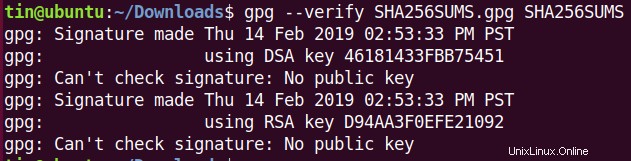

Führen Sie dann den folgenden Befehl aus, um zu überprüfen, welcher Schlüssel zum Generieren der Signaturen verwendet wurde.

$ gpg –verify SHA256SUMS.gpg SHA256SUMS

Wir können diesen Befehl auch verwenden, um die Signaturen zu überprüfen. Aber zu diesem Zeitpunkt gibt es keinen öffentlichen Schlüssel, daher wird die Fehlermeldung zurückgegeben, wie im folgenden Bild gezeigt.

Wenn Sie sich die obige Ausgabe ansehen, können Sie sehen, dass die Schlüssel-IDs sind:46181433FBB75451 und D94AA3F0EFE21092. Wir können diese IDs verwenden, um sie vom Ubuntu-Server anzufordern.

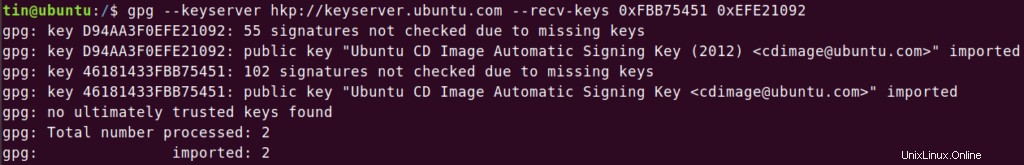

Schritt 3:Holen Sie sich den öffentlichen Schlüssel des Ubuntu-Servers

Wir werden die obigen Schlüssel-IDs verwenden, um öffentliche Schlüssel vom Ubuntu-Server anzufordern. Dies kann durch Ausführen des folgenden Befehls im Terminal erfolgen. Die allgemeine Syntax des Befehls lautet:

$ gpg –keyserver <keyserver-name –recv-keys <publicKey>

Jetzt haben Sie die Schlüssel vom Ubuntu-Server erhalten.

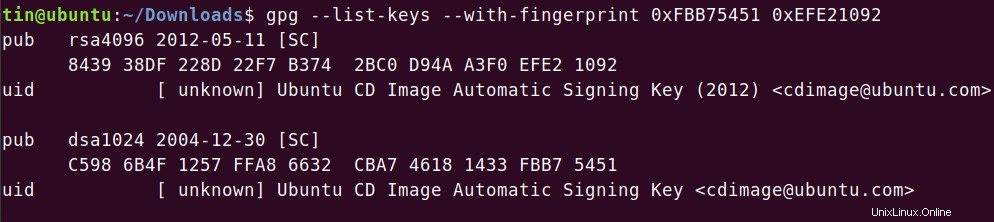

Schritt 4:Schlüsselfingerabdrücke überprüfen

Jetzt müssen Sie die Schlüsselfingerabdrücke überprüfen. Führen Sie dazu den folgenden Befehl im Terminal aus.

$ gpg --list-keys --with-fingerprint <0x-----> <0x------>

Schritt 5:Signatur überprüfen

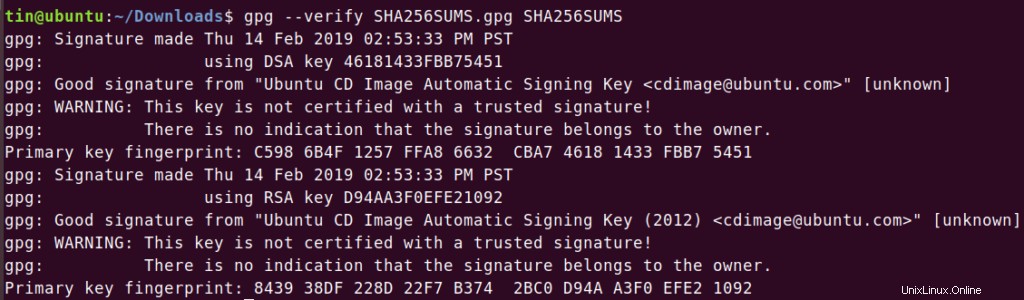

Jetzt können Sie den Befehl ausführen, um die Signatur zu überprüfen. Es ist derselbe Befehl, den Sie zuvor verwendet haben, um die Schlüssel zu finden, die zum Ausstellen der Signatur verwendet wurden.

$ gpg --verify SHA256SUMS.gpg SHA256SUMS

Jetzt können Sie die obige Ausgabe sehen. Es zeigt die Gute Signatur an Nachricht, die die Integrität unserer ISO-Datei validiert. Wenn sie nicht übereinstimmen, wird dies als FEHLER Signatur angezeigt .

Sie werden auch das Warnzeichen bemerken, das ist, weil Sie die Schlüssel nicht gegengezeichnet haben und sie nicht in der Liste Ihrer vertrauenswürdigen Quellen sind.

Letzter Schritt

Jetzt müssen Sie eine sha256-Prüfsumme für die heruntergeladene ISO-a-Datei generieren. Gleichen Sie es dann mit der SHA256SUM-Datei ab, die Sie von Ubuntu-Mirrors heruntergeladen haben. Stellen Sie sicher, dass Sie die heruntergeladene Datei SHA256SUMS und SHA256SUMS.gpg im selben Verzeichnis abgelegt haben.

Führen Sie den folgenden Befehl im Terminal aus:

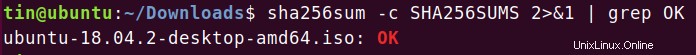

$ sha256sum -c SHA256SUMS 2>&1 | grep OK

Sie erhalten die Ausgabe wie unten. Wenn die Ausgabe anders ist, bedeutet das, dass Ihre heruntergeladene ISO-Datei beschädigt ist.

Das war alles, was Sie über die Überprüfung des Downloads in Ubuntu wissen müssen. Mit den oben beschriebenen Überprüfungsmethoden können Sie bestätigen, dass Sie eine authentische ISO-Datei heruntergeladen haben, die während des Downloads nicht beschädigt und manipuliert wurde.