Serversicherheit ist ein aktuelles Thema. Es gibt auch eine Reihe von Gefahren für öffentliche Server, wie zum Beispiel:

• DDoS-Angriffe

• Brute-Force-Angriffe

• SQL-Injections

• Sesson-Hijacking

• Ausnutzen von Schwachstellen in beliebten Content-Management-Systemen (CMS) wie WordPress

Kein Server ist jemals 100 % sicher. Sicherheitsexperten arbeiten jedoch täglich daran, neue Bedrohungen aufzudecken und zu bekämpfen. Angreifer sind jedoch häufig einen Schritt voraus. Daher ist es wichtig, den Administratorzugriff auf einen dedizierten Linux-Server zu sichern, der nicht für alltägliche Aufgaben verwendet wird.

Administratorzugriff über verschiedene Ebenen

Das Secure Shell (SSH)-Protokoll verwaltet am häufigsten Linux-Server. SSH bietet verschlüsselte Tunnel zwischen Server und Client, sodass Passwörter und sensible Befehle geschützt sind. Obwohl das SSH-Protokoll in seiner aktuellen Version nicht unsicher ist, kann die Sicherheit erhöht werden, indem die Standardkonfiguration erweitert wird. Die Internet Assigned Numbers Authority (IANA), die bei bestimmten Registrierungen eine Abrechnungsfunktion hat und den Port 22 des SSH-Protokolls zuweist. Port 22 ist das am dritthäufigsten gescannte Netzwerkprotokoll im Internet. Automatische Bots und Scanner suchen nach Servern, die Port 22 geöffnet haben, und versuchen dann Brute-Force-Angriffe auf SSH-Anmeldungen. Die Angriffe können auf drei Arten reduziert werden.

1 . SSH-Ports ändern

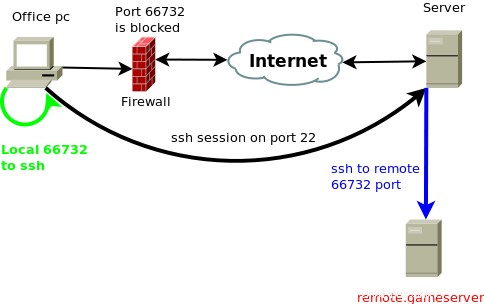

Durch einfaches Ändern des Ports wird es für den SSH-Daemon schwierig, an der „richtigen Stelle“ nach einer Schwachstelle zu suchen. Wenn Sie einen „Nicht-Standard-Port“ auswählen, wird die Anzahl der Brute-Force-Anmeldeversuche stark reduziert. Generell gehen Bots und Scanner den Weg mit dem geringsten Widerstand und Aufwand. Das bedeutet, dass ein automatisierter Bot seine Zeit nicht damit vergeudet, alle 65.000 TCP-Ports (Transmission Control Protocol) zu scannen, weil er weiß, dass es tausend andere Server gibt, auf denen der SSH-Daemon Port 22 „lauscht“.

2. Verwenden Sie SSH-Schlüssel

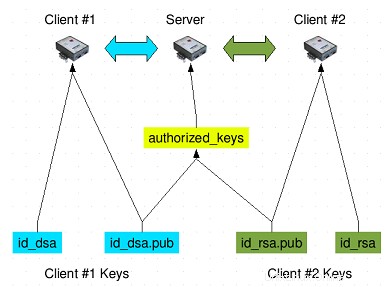

Asymmetrische Kryptografieverfahren wirken auf den ersten Blick kompliziert, aber es gibt innerhalb von Linux-Distributionen meist Standard und es gibt gute Anleitungen zum Erstellen von SSH-Key-Ergänzungen. Moderne SSH-Schlüssel verwenden asymmetrische Kryptographie, um digitale Schlüssel zu sichern und zu signieren. Ziel hierbei ist die Übertragung und Identifizierung verschlüsselter Daten. Benutzer sollten SSH-Schlüssel verwenden und die Anmeldung ohne SSH-Schlüssel sofort deaktivieren. Da sich nur der Benutzer mit dem entsprechenden Schlüssel identifizieren kann, verhindert diese Maßnahme Brute-Force-Angriffe. Da der Schlüssel theoretisch auch gestohlen werden kann, sollten Nutzer ein besonders sicheres Passwort für ihren privaten Schlüssel verwenden.

3. Implementieren Sie ACLs

Eine weitere Maßnahme, um Brute-Force-Angriffe enorm zu reduzieren, sind Zugriffskontrolllisten. ACLs sind Freigaben, die an ein bestimmtes Objekt – hier den Server – gebunden sind. Der Benutzer kann Stateful-Firewalls verwenden, um den SSH-Zugriff auf bestimmte IPs zu beschränken und allen anderen Internetadressen den Zugriff zu verweigern. Beispielsweise können sich Bots und automatisierte Scanner nicht mehr mit dem Server des Benutzers verbinden. Um die Sicherheit zu optimieren, sollten ACLs nicht nur auf SSH-Protokolle angewendet werden, sondern auch auf alle anderen relevanten Dienste.

Für einen maximal sicheren Administratorzugriff sollten alle Maßnahmen gleichzeitig angewendet werden, da eine einzige Ergänzung einen Brute-Force-Angriff nicht verhindern kann. Wenn der Benutzer nur den SSH-Port auf einen „Nicht-Standard-Port“ ändert, werden Brute-Force-Anmeldeversuche nicht verhindert, da der geänderte und neue Port auch gefunden werden könnte. Auch die bloße Verwendung von ACLs sichert den Authentifizierungsprozess allein nicht ab. Sicherheitsexperten verwenden das Konzept der mehrstufigen Sicherheit, bei der mehrere Sicherheitsebenen aufeinander gestapelt werden, um die bestmögliche Abdeckung zu erreichen.