Einführung

Die Minimierung von Schwachstellen in Ihrem Secure Shell (SSH)-Protokoll ist der Schlüssel zur Gewährleistung der Sicherheit Ihrer Linux-Umgebung.

In diesem Artikel behandeln wir die gängigsten Linux-SSH-Sicherheit Maßnahmen, die Sie ergreifen können, um Ihre Server sicherer zu machen. Indem Sie den standardmäßigen SSH-Port ändern, Schlüsselpaare verwenden und die anderen empfohlenen Best Practices befolgen, können Sie die Gesamtsicherheit Ihres Systems erheblich verbessern.

Was ist SSH?

Das Secure Shell (SSH)-Protokoll ermöglicht eine kryptografisch geschützte Remote-Systemverwaltung und Dateiübertragungen über unsichere Netzwerke. Mit mehreren Verschlüsselungsmethoden sichert SSH die Verbindung zwischen einem Client und einem Server und schützt die Befehle, die Authentifizierung und die Ausgabe der Benutzer vor unbefugtem Zugriff und Angriffen.

Das SSH-Protokoll wird heute in Rechenzentren und von fast allen großen Unternehmen, die auf einer der UNIX-Varianten laufen, weit verbreitet.

Wenn es um Sicherheitsmaßnahmen geht, ist es wichtig, sie zu kombinieren, sie in Schichten anzuwenden und nicht nur eine auszuwählen und sich nur auf diese Lösung zu verlassen.

Um mehr über SSH-Verbindungen zu erfahren, besuchen Sie unseren Artikel über die Funktionsweise von SSH.

1. Ändern Sie den Standard-SSH-Port

Die Verwendung eines nicht standardmäßigen Ports für die SSH-Verbindung hilft, automatisierte Angriffe auf Ihren Server zu vermeiden. Es trägt auch dazu bei, die Wahrscheinlichkeit zu verringern, dass es auf dem Radar eines Hackers erscheint, und macht es zu einem weniger offensichtlichen Ziel.

Hinweis :Die Mehrheit der Hacker, die nach OpenSSH-Servern suchen, zielen auf den Standard-SSH-Port 22 .

In diesem Fall suchen die verwendeten Skripte nur auf Port 22 nach IP-Adressen. Wenn Ihr Server in diese Gruppe fällt, wirkt sich jeder dieser automatisierten Angriffe auf Ihre Protokolldateien aus. Folglich kann die Belastung Ihres Servers erheblich zunehmen, da viele SSH-Server-Exploits rund um die Uhr ausgeführt werden und an die Tür jedes Servers klopfen.

Es ist wichtig zu beachten, dass das Ändern des Standard-SSH-Ports die Sicherheit Ihres Servers nicht verbessert. Es hilft jedoch dabei, automatisierte Angriffe fernzuhalten.

So ändern Sie die Portnummer

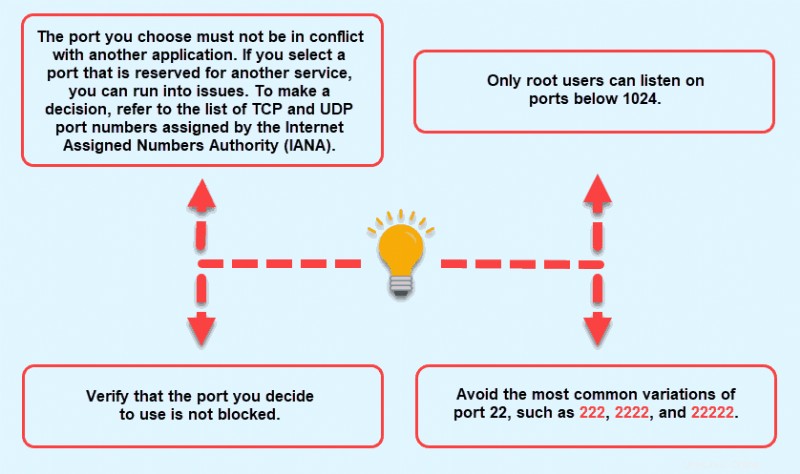

Bevor Sie beginnen, müssen Sie entscheiden, welchen Port Sie anstelle des Standardports 22 verwenden. Bevor Sie eine Entscheidung treffen, sollten Sie einige Dinge berücksichtigen:

So ändern Sie den Port auf Ihrem Linux-Server , gehen Sie folgendermaßen vor:

- Verbinden Sie sich wie gewohnt über SSH mit dem Server.

- Wechseln Sie mit dem Befehl su zum Root-Benutzer, der Sie auffordert, das Serverpasswort einzugeben.

- Verwenden Sie einen Texteditor Ihrer Wahl, um die sshd-Konfigurationsdatei zu bearbeiten, die sich in

etc/ssh/befindet Verzeichnis. Wenn Sie noch nie einen Texteditor innerhalb des Terminals verwendet haben, wird empfohlen, Nano zu verwenden. Verwenden Sie andernfalls vi oder vim, da dies heute die am häufigsten verwendeten Editoren sind. Wir empfehlen Ihnen, die Originaldatei zu sichern, bevor Sie Änderungen vornehmen. - Führen Sie diesen Befehl aus, um die Konfigurationsdatei zu bearbeiten:

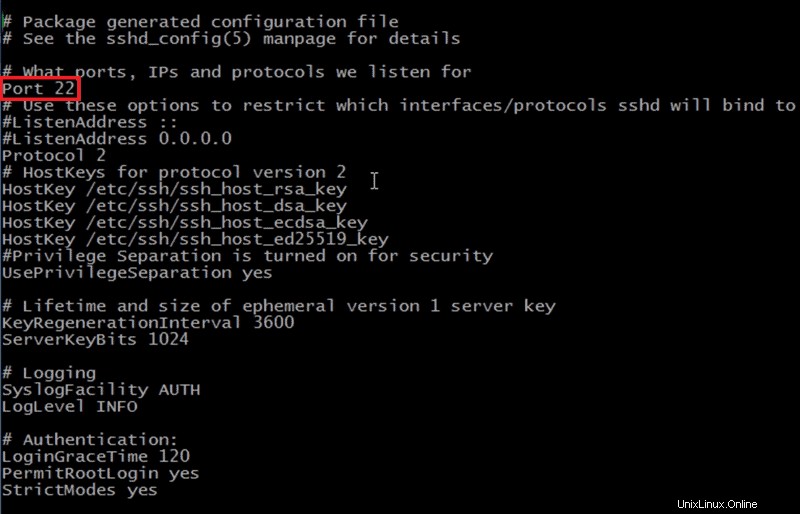

nano /etc/ssh/sshd_config- In der Ausgabe der sshd_config Suchen Sie die Zeile mit der Aufschrift „

Port 22.“

- Ändern Sie die Portnummer auf den Wert Ihrer Wahl. Stellen Sie sicher, dass kein „

#“ vorhanden ist ” am Anfang der Zeile. - Beenden Sie den Editor und bestätigen Sie, dass Sie die Änderungen speichern möchten.

- Damit die Änderungen wirksam werden, starten Sie den sshd-Dienst neu mit diesem Befehl:

service sshd restart- Vergewissern Sie sich, dass SSH den angegebenen Port abhört, indem Sie sich mit ihm verbinden.

Beachten Sie, dass Sie jetzt beim Verbinden den Port angeben müssen, da Ihr Client immer den Standard-SSH-Port verwendet, sofern nicht anders angegeben.

Vorteile

Während das Verfahren zum Ändern des Standard-SSH-Ports das Sicherheitsniveau selbst nicht erhöht, nimmt es Sie vom Radar der häufigsten Scans ab. Eine einfache Möglichkeit, dies zu testen, besteht darin, Ihren Server einige Tage laufen zu lassen, wobei sshd den Standardport überwacht und ihn dann auf einen nicht standardmäßigen Port ändert. Vergleichen Sie die Anzahl der fehlgeschlagenen Anmeldungen auf Ihrem Server und Sie werden feststellen, dass sie erheblich zurückgeht.

Durch die Verwendung eines nicht standardmäßigen Ports für SSH:

- Sie vermeiden es, von zufälligen Scans gesehen zu werden.

- Es ist schwieriger, Ihren Server zu finden. Die meisten Angriffe scannen den Standardport oder einige Varianten davon, werden aber fortgesetzt, sobald die Verbindung abgelehnt wird.

- Der SSH-Daemon kann eine Pause einlegen, da er keine Verbindungsanfragen von Skriptangriffen erhält. Die Serverlast wird reduziert und die Protokolldatei bleibt sauber, wodurch Sie Zeit bei der Überprüfung sparen.

- Sie erhalten nicht so viele Warnungen für fehlgeschlagene Anmeldungen. Wenn Sie einen nicht standardmäßigen Port verwenden und trotzdem jemand versucht, auf Ihren Server zuzugreifen, bedeutet dies wahrscheinlich, dass Ihr Server gezielt angegriffen wird und der Alarm nicht von einem Skriptangriff stammt.

- Sie sind weniger gefährdet, aufgrund von Fehlern in sshd oder schwachen privaten Schlüsseln gehackt zu werden.

- Die meisten Hacker werden abgewehrt, wenn sie sehen, dass Sie nicht den Standardport verwenden. Dies ist ein Zeichen dafür, dass der Server ordnungsgemäß geschützt ist und dass wahrscheinlich auch andere Sicherheitsmaßnahmen getroffen wurden, die Ihren Server zu einem unerwünschten Ziel machen.

Nachteile

Bevor Sie sich entscheiden, den Standardport für SSH zu ändern, sollten Sie einige Vorsichtsmaßnahmen beachten. Die Nachteile des Ausführens eines Nicht-Standard-Ports können Folgendes bedeuten:

- Jeder, der in der Lage sein sollte, sich mit Ihrem Server zu verbinden, muss über die Änderung informiert werden und muss beginnen, den neuen Port zu verwenden.

- Wenn Sie eine ausgelagerte Überwachung für Ihren Server verwenden, müssen Sie sie auch auf die Änderung aufmerksam machen. Andernfalls können sie dies als potenzielle Bedrohung behandeln, die zu Serverausfallzeiten führen kann.

- Die Firewall-Regeln für den SSH-Dienst müssen überprüft und entsprechend den von Ihnen vorgenommenen Änderungen geändert werden.

Einige dieser Nachteile treffen wahrscheinlich nicht auf Ihren Anwendungsfall zu, sollten aber berücksichtigt werden. Die Vorteile der Änderung des Ports überwiegen die Nachteile und erweisen sich als gute zusätzliche Sicherheitsebene für Ihren Server.

2. Verbessern Sie die SSH-Sicherheit von Linux mithilfe von Schlüsselpaaren

Eine der sichersten Methoden zur Authentifizierung von Clients gegenüber Servern ist die Verwendung von SSH-Schlüsselpaaren . Starke Passwörter können ausreichen, um Ihren Server zu schützen, aber anhaltende Brute-Force-Angriffe können sie dennoch knacken. Aus diesem Grund benötigen Sie zusätzliche SSH-Härtung mit Schlüsselpaaren.

SSH-Schlüssel sind gegenüber solchen Angriffen widerstandsfähig und können praktisch nicht entschlüsselt werden. Ein SSH-Schlüsselpaar besteht aus zwei langen Zeichenfolgen, einem privaten Schlüssel der geheim gehalten wird, und einen öffentlichen Schlüssel die sicher geteilt werden können. Sie haben einen ähnlichen Zweck wie Passwörter und ermöglichen es Ihnen, automatisch eine SSH-Sitzung aufzubauen ohne dass ein Passwort eingegeben werden muss.

So generieren Sie ein Schlüsselpaar

Um SSH-Schlüssel einzurichten, müssen Sie auf dem Client-Computer ein Schlüsselpaar generieren, das für die Verbindung zum Server verwendet wird. Dazu:

- Starten Sie das Terminal und führen Sie das SSH-Keygen-Dienstprogramm aus , verfügbar mit dem Standard-OpenSSH-Tool.

ssh-keygen –t rsa- Sie erhalten die Meldung „Generating public/private RSA key pair.“ Wenn Sie den Schlüssel am Standardspeicherort speichern möchten, drücken Sie

Enterwenn Sie dazu aufgefordert werden. Der Schlüssel wird im Verzeichnis des Heimbenutzers unter~/.sshgespeichert Verzeichnis. Um den Speicherort zu ändern, geben Sie einfach den neuen Pfad ein. Es wird empfohlen, beim Standardspeicherort zu bleiben, damit Sie keine Änderungen an Ihrem SSH-Client vornehmen müssen. Der private oder Identifikationsschlüssel wird alsid_rsagespeichert und der entsprechende öffentliche Schlüssel alsid_rsa.pub. - Optional können Sie eine Passphrase einfügen . Wenn Sie keine verwenden möchten, drücken Sie

Enterweitermachen. Die Passphrase bietet eine zusätzliche Sicherheitsebene, indem der private Schlüssel auf dem lokalen Computer verschlüsselt wird. Um die Passphrase zu knacken, muss ein Hacker zuerst Zugriff auf das System haben, da der private Schlüssel im Netzwerk nicht offengelegt wird. Selbst dann wird es einige Zeit dauern, bis Sie erfolgreich sind, sodass Sie den verwendeten Schlüssel ändern können, bevor der Hacker Zugriff auf andere Server erhält. Der Nachteil ist, dass Sie ihn jedes Mal eingeben müssen, wenn Sie versuchen, sich mit diesem Schlüssel zu verbinden.

Der Vorgang zum Generieren eines Schlüsselpaars ist abgeschlossen.

Der letzte Bildschirm sieht etwa so aus:

ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/home/demo/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/demo/.ssh/id_rsa.

Your public key has been saved in /home/demo/.ssh/id_rsa.pub.

The key fingerprint is:

8b:cd:0b:f7:38:4a:3f:ed:24:18:8d:54:34:2c:63:56 example@unixlinux.online

The key's randomart image is:

+--[ RSA 2048]----+

| ..o. |

| . E.o |

| + . o |

| . = = . |

| ..S |

| = + = + |

| . o + o . |

| . + + o |

| .. |

| |

+-----------------+

Hinweis: Sie können die Authentifizierung/Autorisierung noch sicherer machen, indem Sie größere 4096-Bit-Schlüssel anstelle der standardmäßigen 2048-Bit-Schlüssel erstellen. Hängen Sie dazu –b 4096 an zum ssh-keygen Befehl. Es sieht so aus:

ssh-keygen -t rsa -b 4096

Kopieren eines öffentlichen Schlüssels

Um das Schlüsselpaar, das Sie auf Ihrem Computer erstellt haben, für die SSH-Authentifizierung zu verwenden, müssen Sie den öffentlichen Schlüssel auf dem gewünschten Server platzieren. Der einfachste Weg, dies zu tun, ist die Verwendung des mit OpenSSH verfügbaren Tools:

ssh-copy-idDas Verfahren ist einfach:

- Geben Sie

ssh-copy-id example@unixlinux.online_host_addressein . - Wenn Sie sich zum ersten Mal mit diesem Host verbinden, erhalten Sie eine Authentizitätsmeldung. Geben Sie

Yesein um fortzufahren. - Geben Sie Ihr Passwort ein Wenn Sie dazu aufgefordert werden, kopiert das Tool den Inhalt von

~/.ssh/ id_rsa.pubSchlüssel zuauthorized_keysDatei unter~/.sshHome-Verzeichnis auf dem Server.

Hinweis: Aus Sicherheitsgründen sind beim Eingeben des Passworts keine Zeichen sichtbar.

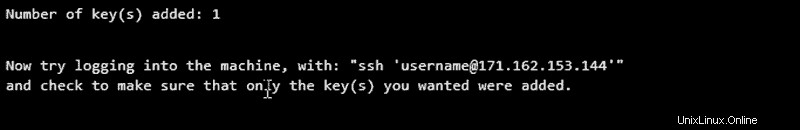

- Sie erhalten eine Nachricht:

Ihr öffentlicher Schlüssel wurde auf dem Remote-Server abgelegt und Sie können sich jetzt anmelden, ohne das Kennwort des Kontos einzugeben.

- Um zu testen, ob die Authentifizierung mit den Schlüsseln funktioniert, verbinden Sie sich mit

ssh example@unixlinux.online_host_addressmit Ihrem Server . Bei Erfolg werden Sie automatisch angemeldet. Falls Sie zuvor eine Passphrase eingerichtet haben, müssen Sie diese zuerst eingeben, bevor Sie Zugriff auf den Server erhalten.

So funktionieren Schlüssel

Im Wesentlichen ein öffentlicher Schlüssel ist kein Schlüssel. Es verhält sich wie ein Vorhängeschloss, das Sie an einem SSH-Konto auf einem anderen Computer anbringen können. Wenn Sie das Dienstprogramm „ssh-keygen“ ausführen, generieren Sie sowohl das Vorhängeschloss als auch den Schlüssel, der es öffnet, id_rsa.pub und id_rsa bzw..

Sie können beliebig viele Kopien des Vorhängeschlosses machen Verteilen Sie sie bei Bedarf auf einen beliebigen Server, und nur Sie haben den richtigen Schlüssel, um sie alle freizuschalten. Aus diesem Grund ist es wichtig, den privaten Schlüssel sicher aufzubewahren, da er alle Kopien der Vorhängeschlösser entriegelt du hast verteilt.

Es spielt keine Rolle, wo Sie Ihren öffentlichen Schlüssel ablegen, solange der Hauptschlüssel nicht kompromittiert wird. Da niemand sonst den privaten Schlüssel besitzt, ist diese Methode zur Autorisierung und Authentifizierung wahrscheinlich die sicherste und sehr zu empfehlen.

3. Server-SSH-Root-Anmeldung deaktivieren

Bei Linux-Server-Distributionen ist standardmäßig Root-Zugriff von außen aktiviert. Dies kann eine ernsthafte Sicherheitsbedrohung darstellen, da Hacker versuchen können, das Passwort mit Brute-Force-Angriffen zu knacken. Es wird empfohlen, die Root-Anmeldung zu deaktivieren und ein reguläres Konto und einen su – zu verwenden Befehl, um zum Root-Benutzer zu wechseln.

Stellen Sie vor dem Deaktivieren der Root-Anmeldung sicher, dass Sie ein Konto hinzugefügt haben, das Root-Zugriff erhalten kann. Führen Sie dazu die folgenden Schritte aus:

- Verwenden Sie SSH, um sich beim Server anzumelden als root.

2. Verwenden Sie einen Texteditor, um die Hauptkonfigurationsdatei zu öffnen. Dieses Mal verwenden wir das vi Editor.

vi /etc/ssh/sshd_config

3. Suchen Sie die Zeile „PermitRootLogin_yes „ und ändern Sie zu PermitRootLogin_no . Möglicherweise müssen Sie ein paar Zeilen nach unten scrollen, um es zu finden.

4. Es ist wichtig, das Benutzerkonto hinzuzufügen mit dem Sie sich anmelden. Fügen Sie einfach eine weitere Zeile mit dem betreffenden Benutzernamen hinzu:AllowUsers your_username_here

5. Speichern Sie die vorgenommenen Änderungen und beenden den Texteditor.

6. Neu starten den SSH-Dienst, aber nicht Schließen Sie die Root-Sitzung noch. Verwenden Sie für Ubuntu und Debian sudo service ssh restart und für Fedora/CentOS verwenden Sie den service ssh restart Befehl.

Öffnen Sie ein neues Terminalfenster und vergewissern Sie sich, dass Sie sich jetzt als der hinzugefügte Benutzer anmelden können. Sobald Sie bestätigen, dass es funktioniert, beenden die aktive Root-Session.

4. Deaktivieren Sie passwortbasierte Anmeldungen auf Ihrem Server

Wenn Sie SSH-Schlüssel für die SSH-Authentifizierung verwenden, können Sie die Serverpasswort-Authentifizierung vollständig deaktivieren. Dies ist eine weitere Möglichkeit, Ihren Server vor Brute-Force-Angriffen und Versuchen, Ihr Passwort zu knacken, zu schützen. Bevor Sie fortfahren, überprüfen Sie noch einmal, ob die schlüsselbasierte SSH-Authentifizierung für das Root-Konto auf dem Server oder für ein Konto mit sudo funktioniert Zugriff.

Wenn Sie bereit sind, führen Sie diese Schritte aus:

- Verwenden Sie SSH-Schlüssel, um sich beim Server anzumelden als root oder mit sudo-Privilegien.

2. Verwenden Sie einen Texteditor, um die sshd_config zu öffnen Datei. Wir werden vi: verwenden

vi /etc/ssh/sshd_config

3. Suchen Sie nach der Zeile PasswordAuthentication und ändern Sie zu PasswordAuthentication_no . Stellen Sie sicher, dass Sie die Zeile auskommentieren, wenn # ist vorhanden.

4. Speichern die Änderungen, die Sie vorgenommen haben, und beenden den Texteditor.

5. Neu starten den SSH-Dienst, um die Änderungen zu übernehmen. Verwenden Sie für Ubuntu/Debian sudo service ssh restart und für Fedora/CentOS verwenden Sie den service ssh restart Befehl.

Herzlichen Glückwunsch, Sie haben die Option zum Anmelden über SSH mit Kontokennwörtern erfolgreich deaktiviert. Der SSH-Daemon ignoriert einfach alle Authentifizierungsanfragen, die keine privaten/öffentlichen Schlüsselpaare enthalten.

5. Beschränken Sie den SSH-Zugriff mit iptables

Iptables ist ein Linux-Dienstprogramm, das zum Konfigurieren von Firewall-Regeln und zum Überwachen/Filtern verwendet wird eingehenden und ausgehenden Datenverkehr zu Ihrem Server. Es ist standardmäßig in den meisten Linux-Distributionen enthalten.

Mit iptables können Sie Regeln definieren die den Datenverkehr für verschiedene Arten von Diensten nach IP-Adresse, Port oder Netzwerkprotokoll begrenzen oder zulassen und somit die Sicherheit Ihres Servers erheblich verbessern. In unserem Fall werden wir Firewall-Regeln festlegen, um den eingehenden SSH-Verkehr für alle außer einer IP-Adresse oder einem Subnetz zu beschränken.

Auf diese Weise stoppt das Blockieren von Port 22 nicht nur den unbefugten Zugriff auf Ihre Server, sondern kann auch DDoS-Angriffe stoppen oder verhindern.

Während Sie diesen Schritt ausführen, sollten Sie sicherstellen, dass Sie sich nicht selbst aussperren, indem Sie den SSH-Verkehr vollständig blockieren. Sie müssen nur wenige Befehle verwenden, um eine bestimmte IP-Adresse oder ein Subnetz für eingehende SSH-Verbindungen zuzulassen.

Hinweis: Bei Befehlen wird zwischen Groß- und Kleinschreibung unterschieden.

Diese Regel setzt die von Ihnen eingegebene IP-Adresse auf die Whitelist. Bitte ersetzen Sie die Beispiel-IP im Befehl durch Ihre IP. Sie können auch ein Subnetz verwenden, z. B. 10.10.10.0/24.

sudo iptables -A INPUT -p tcp -s 123.456.78.90 -dport 22 -j ACCEPTSie müssen die Regeln speichern, damit sie nach dem Neustart nicht verloren gehen:

sudo iptables-save

Wenn Sie die Liste aller iptables-Regeln anzeigen möchten, können Sie den iptables verwenden –L Befehl. Um weitere Details wie Paket-, Byte- und Zielinformationen hinzuzufügen, fügen Sie –v an zum obigen Befehl. Fügen Sie -n hinzu auf alles und die Ausgabe wird im numerischen Format angezeigt.

Falls Sie alle Regeln zurücksetzen und bereinigen möchten, verwenden Sie den Flush-Befehl iptables –F . Dadurch wird die iptables-Konfiguration gelöscht, was nützlich ist, wenn Sie sich nicht sicher sind, ob alles so eingerichtet ist, wie Sie es möchten.

IPtables-Parameter und Optionsdefinitionen

Hier sind einige Erklärungen für iptables-Parameter, -Optionen und -Werte, die in den obigen Beispielen verwendet werden, sowie einige, die vorher nicht erwähnt wurden.

| Wert | Beschreibung |

| AKZEPTIEREN | Lässt die Pakete passieren |

| DROP | Blockiert die Pakete |

| ZURÜCK | Teilt mit, die aktuelle Kette zu überspringen und bei der nächsten Regel in der vorherigen (aufrufenden) Kette fortzusetzen |

| >Parameter | Beschreibung |

| -c | Zähler – ermöglicht das Setzen der Paket- und Bytezähler einer bestimmten Regel |

| -d | Ziel – kann eine Adresse, der Name eines Hosts oder einer Adresse usw. sein. |

| -f | Fragment – wendet die Regel auf das zweite und die darauf folgenden Fragmente an |

| -g | Goto-Kette – gibt an, dass die Aktion in einer vom Benutzer angegebenen Kette fortgesetzt wird |

| -i | in-Schnittstelle – gibt den Namen der Schnittstelle an, von der Pakete kommen |

| -j | Sprung – gibt die Aktion an, wenn ein Paket der Regel entspricht |

| -o | Ausgangsschnittstelle – der Name der Schnittstelle eines ausgehenden Pakets |

| -p | Protokoll – jedes verfügbare Protokoll wie SSH, TCP, UDP und FTP |

| -s | Quelle – kann eine Adresse, der Name eines Hosts oder einer Adresse usw. sein. |

| Kette | Beschreibung |

| EINGABE | Kontrolliert die eingehenden Pakete |

| WEITER | Leitet die Pakete weiter, die zu Ihrem Server kommen, aber woanders bestimmt sind |

| AUSGABE | Filtert Pakete, die Ihren Server verlassen |

| Option | Beschreibung |

| -A | anhängen – fügt eine (oder mehrere) Regeln der ausgewählten Kette hinzu |

| -C | Prüfen – sucht nach einer Regel, die den Kriterien in der ausgewählten Kette entspricht |

| -D | Löschen – löscht nur eine Regel aus der ausgewählten Kette |

| -F | bündig – löscht alle definierte iptables-Regeln |

| -I | Einfügen – eine Regel in die ausgewählte Kette einfügen |

| -L | Liste – zeigt die Regeln der ausgewählten Kette an |

| -n | numerisch – zeigt IP-Adresse/Hostname und Rückgabewert in einem numerischen Format |

| -N | neue Kette |

| -v | ausführlich – Wird in Kombination mit -L verwendet, um zusätzliche Informationen bereitzustellen |

| -X | Löschkette |

Fazit, SSH-Sicherheit und Best Practices für die Härtung

Unabhängig davon, ob Sie einen neuen Server oder eine virtuelle Maschine erstellen, empfiehlt es sich, mehrere Sicherheitsebenen in Ihrer Umgebung zu implementieren. Unternehmen sind in der Regel bestrebt, ihre Infrastruktur so schnell wie möglich einzurichten, aber die erforderlichen Sicherheitsmaßnahmen müssen von Anfang an angewendet werden.

Wenn Sie die oben aufgeführten Linux-SSH-Sicherheitsmethoden verwenden, sollten Sie in der Lage sein, allgemeine Sicherheitsbedrohungen in der Cloud zu vermeiden.

Machen Sie es den Hackern schwer, in Ihre Server einzudringen, und begrenzen Sie jeglichen Schaden. Stellen Sie sicher, dass Sie so viele dieser Best Practices wie möglich implementieren, bevor Sie Ihren Server im Netzwerk verfügbar machen.

Vergessen Sie nicht, sich unsere regelmäßig aktualisierte Liste der besten Blogs zur Cybersicherheit anzusehen, die Sie verfolgen sollten, um über die neuesten Trends auf dem Laufenden zu bleiben.