In einer Welt, in der sich die Technologie schnell weiterentwickelt, Unternehmen Daten und Informationen von Benutzern sammeln, um die Funktionalität ihrer Anwendungen so weit wie möglich zu optimieren, beginnt der Datenschutz langsam zu verblassen und erscheint wie ein Mythos.

Viele Menschen glauben, dass die vollständige Verschleierung ihrer Identität im Internet ein schwieriger Prozess ist, der nicht erreicht werden kann. Aber natürlich lautet die Antwort für Sicherheitsexperten und diejenigen, die optimistisch sind, dass die Anonymität nicht verloren geht, dass wir die Anonymität im Internet verbessern können.

Dies kann offensichtlich mit Hilfe von Tor erreicht werden . Tor steht für The Onion Routing.

Tor ist eine kostenlose Open-Source-Software, die vom Tor-Projekt entwickelt wurde, einer gemeinnützigen Organisation, die sich auf die Freiheit und Privatsphäre der Benutzer im Internet konzentriert.

Sehen wir uns unten an, wie Sie unsere Online-Privatsphäre mit Tor verbessern können.

Was ist Tor?

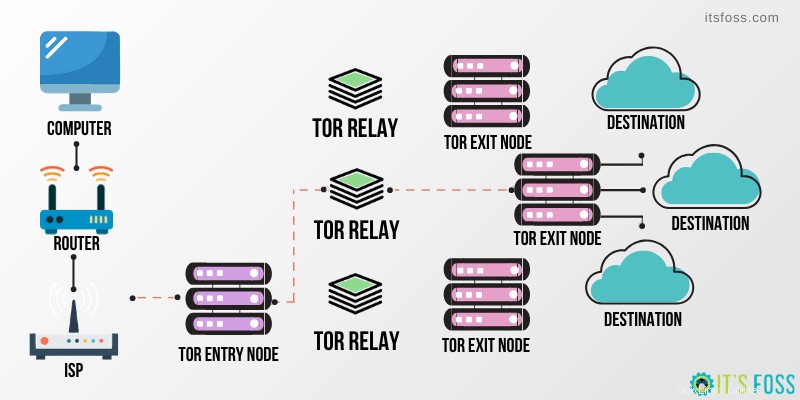

Wie ich bereits erwähnt habe, ist Tor eine kostenlose Open-Source-Software, die die Privatsphäre der Benutzer schützt. Insbesondere wird die Onion Router-Software seit vielen Jahren von Studenten, Unternehmen, Universitäten und Reportern verwendet, die vielleicht anonym eine Idee teilen möchten. Um die Identität der Benutzer zu verschleiern, leitet Tor den Datenverkehr durch ein weltweites Overlay-Netzwerk, das aus Tausenden von Relais besteht.

Darüber hinaus hat es eine sehr praktische Funktionalität, da es die Daten mehrfach verschlüsselt, einschließlich der nächsten IP-Adresse für den Knoten, für den es bestimmt ist, und sie durch eine virtuelle Verbindung sendet, die einen zufälligen Knoten enthält. Jeder Knoten entschlüsselt eine Schicht verschlüsselter Informationen, um den nächsten Knoten aufzudecken. Das Ergebnis ist, dass die verbleibenden verschlüsselten Informationen am letzten Knoten entschlüsselt werden, ohne die Quell-IP-Adresse preiszugeben. Dieser Prozess baut die Tor-Schaltung auf.

Wie man Tor unter Linux installiert

Da Tor eine der beliebtesten Software in der Open-Source-Community ist, ist es in fast allen Repositorys von Linux-Distributionen zu finden.

Für Ubuntu-basierte Distributionen ist es im Universe-Repository verfügbar. Wir haben einen separaten Artikel über die Installation des Tor-Browsers auf Ubuntu, auf den Sie sich beziehen können. Es enthält auch einige nützliche Tipps zur Verwendung des Browsers.

Ich verwende Debian 10, also erwähne ich die Schritte zur Installation von Tor unter Debian:

Alles, was Sie tun müssen, ist, das Backport-Repository zu unserer sources.list hinzuzufügen, und dann können wir Tor und seine Komponenten einfach installieren. Verwenden Sie die folgenden Befehle:

echo "deb http://deb.debian.org/debian buster-backports main contrib" > /etc/apt/sources.list.d/buster-backports.list

sudo apt update

sudo apt install tor torbrowser-launcherNicht vergessen!

Führen Sie Tor nicht als Root aus, da es für Ihr Betriebssystem nicht sicher ist. Es wird empfohlen, es als normaler Benutzer auszuführen.

Was können Sie mit Tor erreichen?

Im weiteren Verlauf werden Sie zahlreiche Datenschutzverbesserungen sehen, die mit Tor eindrucksvoll erreicht werden können.

Im Folgenden sehen wir insbesondere die behandelten Themen:

- Erkunden Sie das Tor-Netzwerk mit dem Tor-Browser

- Verwenden Sie Tor über Firefox

Hinweis:Es wäre hilfreich zu berücksichtigen, dass Tor zusammen mit vielen Anwendungen verwendet werden kann, sodass jeder die Anwendung, die er/sie wünscht, privat verwenden kann.

- Erstellen Sie einen versteckten Tor-Dienst

- Erstellen Sie ein mittleres Tor-Relay

Erkunden Sie das Tor-Netzwerk mit dem Tor-Browser

Um sich über den Tor-Browser mit dem Tor-Netzwerk zu verbinden, öffnen Sie die Anwendung, die sich zusammen mit den anderen Internetanwendungen befindet, oder geben Sie im Terminal ein:

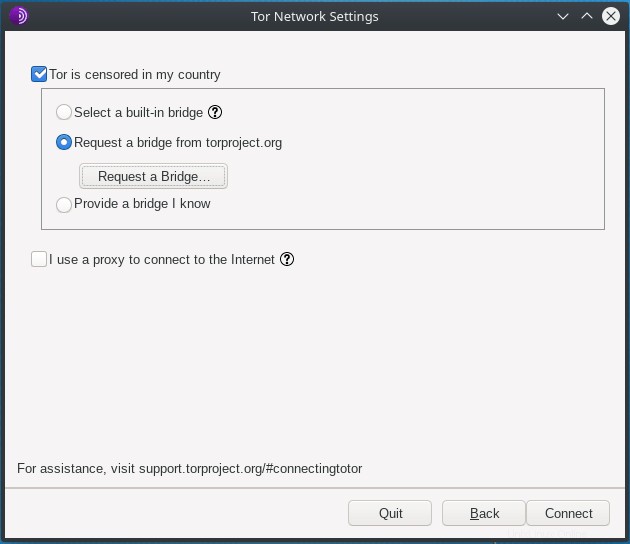

torbrowser-launcherZunächst erscheint ein Fenster, in dem einige Einstellungen in der Verbindung geändert werden können. Beispielsweise müssen Benutzer, die auf das Tor-Netzwerk zugreifen möchten und ihr Land dies nicht zulässt, über die erforderlichen Einstellungen für eine erfolgreiche Verbindung verfügen.

Sie können jederzeit eine Bridge aus der Tor-Datenbank BridgeDB anfordern.

Wenn alles unter Kontrolle ist, müssen Sie sich nur noch verbinden.

Willkommen bei Tor..

Es ist erwähnenswert, dass es hilfreich und sicher wäre, das Hinzufügen von Erweiterungen zum Tor-Browser zu vermeiden, da dies den Website-Betreibern den tatsächlichen Standort und die IP-Adresse des Benutzers offenbaren kann.

Es wird auch empfohlen, das Herunterladen von Torrents zu vermeiden, um die Offenlegung von IP-Adressen zu vermeiden.

Lasst die Erkundung beginnen ...

Wie man Tor über Firefox verwendet

Sie müssen nicht immer den Tor-Browser verwenden. Der großartige Firefox ermöglicht Ihnen die Nutzung des Tor-Netzwerks.

Um sich über Firefox mit dem Tor-Netzwerk zu verbinden, müssen Sie zuerst den Tor-Dienst öffnen. Führen Sie dazu den folgenden Befehl aus:

sudo service tor startUm sicherzustellen, dass der Tor aktiv ist, können Sie die offenen Links beobachten. Unten sehen Sie den laufenden Port, der 9050 ist.

netstat -nvlpHier ist die Ausgabe:

.. .. .. .. ..

tcp 0 0 127.0.0.1:9050 0.0.0.0:* LISTEN Das Einzige, was noch zu tun bleibt, ist, Firefox so einzustellen, dass er über den Tor-Proxy verbunden wird.

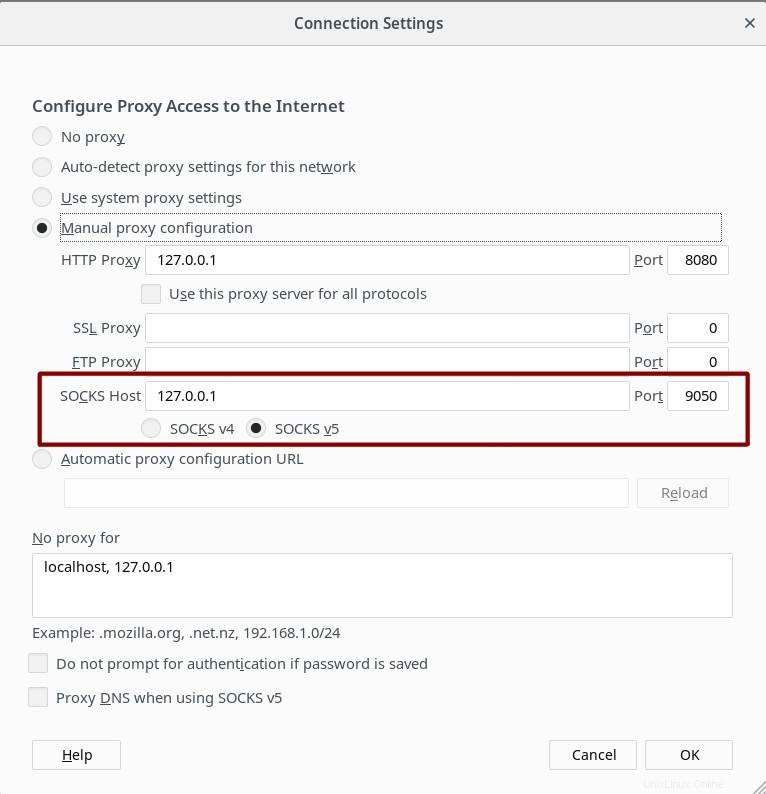

Gehen Sie zu Einstellungen → Allgemein → Netzwerk-Proxy und stellen Sie die Localhost-IP und den Tor-Listening-Port wie unten gezeigt auf SOCKS v5 ein:

Wie man einen versteckten Tor-Dienst erstellt

Wenn Sie nach dem Begriff „Hidden Wiki“ suchen, werden Sie feststellen, dass Sie keine versteckten Inhalte finden. Denn die oben besprochenen Inhalte stellen keine Standard-Domain dar, sondern eine Top-Level-Domain, die über Tor gefunden werden kann. Diese Domain ist .onion.

Sehen wir uns also an, wie Sie Ihren eigenen geheimen Zwiebeldienst erstellen können .

Mit der Installation von Tor wurde torrc erstellt. Der Torrc ist die Tor-Konfigurationsdatei und ihr Pfad ist /etc/tor/torrc.

Hinweis:Damit die Änderung angewendet werden kann, muss das „#“-Symbol am Anfang der Zeile entfernt werden.

Um den Onion-Dienst zu erstellen, müssen Sie die Konfigurationsdatei so ändern, dass sie nach ihrer Änderung unseren Dienst enthält.

Sie können die Datei mit einem Befehlszeilen-Texteditor Ihrer Wahl öffnen. Persönlich ist mein Lieblingstexteditor Vim. Wenn Vim verwendet wird und Sie irgendwelche Schwierigkeiten haben, können Sie sich den folgenden Artikel ansehen, um die Situation klarer zu machen.

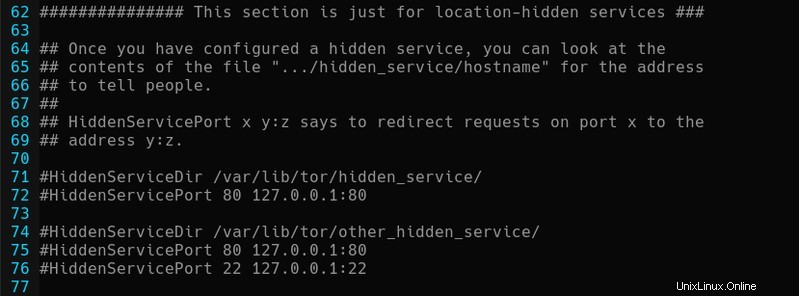

In torrc finden Sie viele Inhalte, die Sie auf jeden Fall in einem entsprechenden Artikel analysieren können. Uns interessiert vorerst die von „Hidden Service“ genannte Leitung.

Auf den ersten Blick ist verständlich, dass ein Pfad, eine Netzwerkadresse und schließlich zwei Türen eingestellt werden sollen.

HiddenServiceDir /var/lib/tor/hidden_service/„HiddenServiceDir“ bezeichnet den Pfad, den der Hostname generiert, der dann der Benutzerbesuchspunkt für den erstellten Geheimdienst ist.

HiddenServicePort 80 127.0.0.1:80

„HiddenServicePort“ gibt an, mit welcher Adresse und welchem Port der .onion-Dienst verbunden wird.

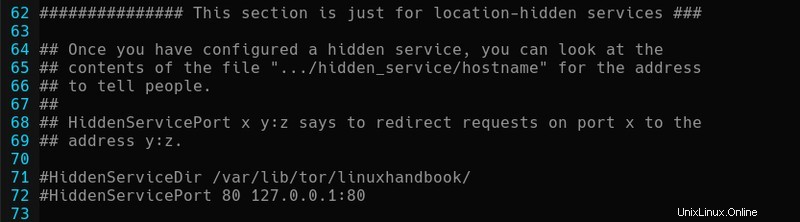

Unten sehen Sie zum Beispiel die Erstellung eines versteckten Dienstes namens linuxhandbook, der als Port-Ziel Port 80 haben wird, da die Adresse die IP von localhost bzw. Port 80 haben wird.

Zum Schluss bleibt nur noch, den Tor-Dienst neu zu starten, um die Erstellung abzuschließen. Sobald der Tor neu gestartet wird, enthält der Pfad /var/lib/tor// sowohl den öffentlichen als auch den privaten Secret Service Key sowie die Hostname-Datei. Die Datei „Hostname“ enthält den .onion-Link, der für unsere Onion-Site bereitgestellt wird.

Hier ist die Ausgabe meiner ‚hostname‘-Datei.

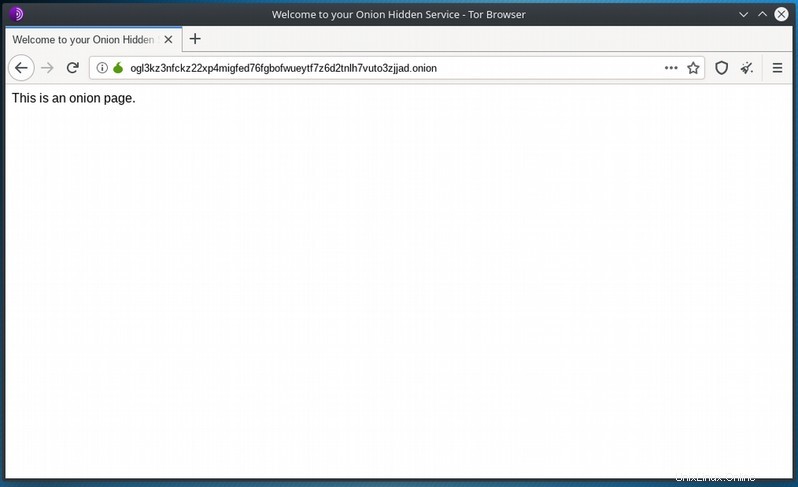

ogl3kz3nfckz22xp4migfed76fgbofwueytf7z6d2tnlh7vuto3zjjad.onionBesuchen Sie einfach diesen Link über Ihren Tor-Browser und Sie sehen Ihren laufenden Server basierend auf einer .onion-Domain.

Wie man ein Middle-Tor-Relay erstellt

Das Tor-Netzwerk ist, wie bereits erwähnt, ein offenes Netzwerk, das aus vielen Knoten besteht. Tor-Knoten sind eine Schöpfung von Freiwilligen, d. h. Mitwirkenden zur Verbesserung der Privatsphäre. Es ist erwähnenswert, dass die Knoten über 7000 liegen und von Tag zu Tag größer werden. Jeder Beitrag ist immer akzeptabel, da wir eines der überwiegend größten Netzwerke weltweit erweitern.

Tor enthält Guard-, Middle- und Exit-Relais. Ein Guard Relay ist das erste Relay einer Tor-Schaltung. Das Middle Relay ist der zweite Hop der Rennstrecke. Guard- und Middle-Relays sind in der öffentlichen Liste der Tor-Relays aufgeführt. Ausgangsrelais ist das letzte Relais einer Torschaltung. Es ist ein entscheidendes Relais, da es den Datenverkehr an sein Ziel sendet.

Alle Relais sind sinnvoll, aber in diesem Artikel werden wir uns mit mittleren Relais befassen.

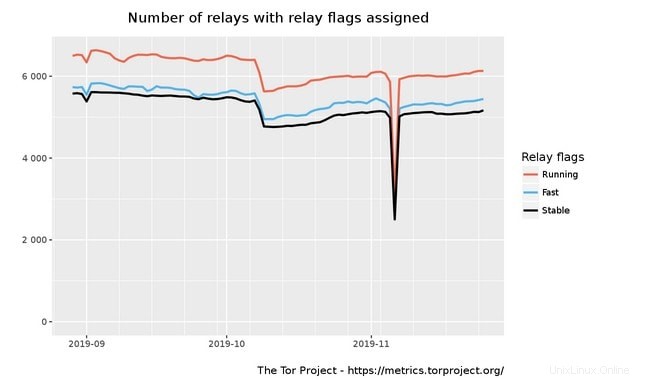

Hier ist ein Bild, das den Verkehr der letzten zwei Monate in der mittleren Staffel zeigt.

Mal sehen, wie wir ein mittleres Relais erstellen können.

Noch einmal, um Ihr eigenes mittleres Relais zu erstellen, müssen Sie die Torrc-Datei ändern.

In jedem Fall können Sie, wie oben erwähnt, die Zeilen auskommentieren, wenn Ihre Konfiguration aktiviert werden soll.

Es ist jedoch möglich, die folgenden Zeilen zu kopieren und dann zu ändern.

#change the nickname “Linuxhandbook” to a name that you like

Nickname Linuxhandbook

ORPort 443

ExitRelay 0

SocksPort 0

ControlSocket 0

#change the email address below and be aware that it will be published

ContactInfo [email protected]Eine Erklärung sollte die Situation klarer machen.

- Spitzname:Legen Sie Ihren eigenen Staffelnamen fest.

- ORPort:Legen Sie einen Port fest, der der Abhörport des Relais sein wird.

- ExitRelay:Standardmäßig ist auf 0 gesetzt, wir wollen ein mittleres Relais erstellen.

Hinweis:Der Tor-Dienst muss geöffnet sein.

Du solltest sehen, dass dein Middle-Relay nach ein paar Stunden in Tor Metrics läuft. Daher dauert es laut Tormetrics normalerweise 3 Stunden, bis sie veröffentlicht werden.

Achtung!

Bestimmt haben einige von Ihnen schon einmal von den Begriffen „Deep Web“, „Hidden Wiki“ und vielen anderen Diensten gehört, die Sie noch nicht besuchen konnten. Außerdem haben Sie vielleicht gehört, dass im Tor-Netzwerk Inhalte gepostet werden, die möglicherweise illegal sind.

Im Tor-Netzwerk findet man fast alles, etwa Foren mit jeglicher Art von Diskussion. Völlig richtig, da es in einem Netzwerk, dessen Entitäten anonym sind, keine Zensur gibt. Das ist gut und schlecht zugleich.

Ich werde hier keine Predigten darüber halten, was Sie verwenden sollten und was Sie nicht verwenden sollten. Ich glaube, dass Sie vernünftig genug sind, diese Entscheidung zu treffen.

Abschließend kann man durchaus sehen, dass man in jedem Fall seine Privatsphäre verbessern sowie sich gegen Internetzensur wehren kann. Ich würde gerne Ihre Meinung zu Tor hören.

Panoramen

Penetrationstester und Betriebssystementwickler

Die Liebe von Panos für kostenlose Open-Source-Software ist von unschätzbarem Wert. In seiner Freizeit beobachtet er mit seinem Teleskop den Nachthimmel.