[ Anmerkung des Herausgebers:Dieser Artikel stellt ein Tool vor, das Sie möglicherweise in Ihrem Sicherheits-Toolkit berücksichtigen möchten. Allerdings reicht kein einziges Tool oder Ansatz aus, um Sicherheit zu gewährleisten. Weitere Informationen zu Sicherheitsthemen finden Sie im Product Security Center im Red Hat Kundenportal. ]

Nmap ist ein häufig verwendetes Tool für Leute im Sysadmin-Bereich sowie für diese lästigen „Hacker“. Es eignet sich hervorragend zum Testen der Netzwerkkonnektivität und Serververfügbarkeit, kann aber auch dazu beitragen, anfällige Netzwerk-Daemons sowohl für gute als auch für schlechte Leute zu identifizieren. Ich zeige Ihnen, wie Sie es als Kraft zum Guten einsetzen können und wie andere es als Kraft zum Bösen einsetzen können.

Testumgebung

Ich führe einige Tests mit einer zuvor erstellten virtuellen Maschine durch. Die Anleitung zum Einrichten der Testmaschine würde den Rahmen dieses Artikels sprengen, aber bitte suchen Sie in Ihrer bevorzugten Suchmaschine nach metasploitable, wenn Sie zum Lernen und Testen gegen ein System mit vielen bekannten anfälligen Daemons testen möchten. Setzen Sie ein solches System natürlich keinem öffentlichen Netzwerk aus; es wird wahrscheinlich in kürzester Zeit kompromittiert. Aber das ist der Punkt, oder? Um festzustellen, wie Sie sich gegen solche Angriffe verteidigen können.

Die Vorteile der Verwendung von Nmap zum Auffinden angreifbarer Daemons:

- Geschwindigkeit

- Leicht skriptfähig und automatisierbar

- Guter erster Durchgang bei Auditing-Systemen

Die Nachteile:

- Eingeschränkte Möglichkeit, Ergebnisse zu überprüfen

- Eingeschränkte Fähigkeit, Schwachstellen zu verwalten

- Fehlende Unterstützung für verteiltes Scannen (wichtig für Unternehmen und große Netzwerke)

Der erste Scan

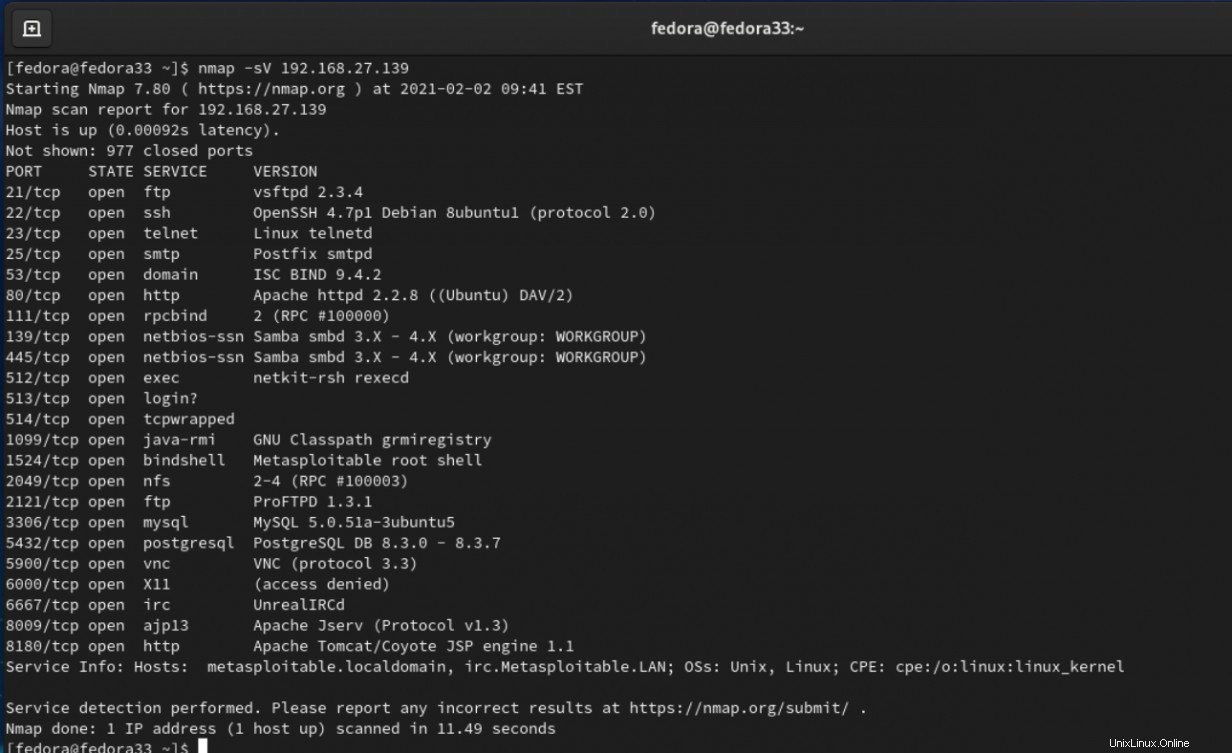

Scannen Sie zunächst Ihr anfälliges System mit -sV Option, um die Version von Netzwerk-Daemons zu ermitteln.

# nmap -sV 192.168.27.139

Wow, das sind eine Menge Informationen. Das ist in dieser Testumgebung zum Glück zu erwarten. Was hier passiert, ist, dass Nmap Anfragen an die verschiedenen Ports sendet und eine Antwort vom Daemon auf jedem Port entlockt. Die Antworten des Daemons werden mit den nmap-services verglichen Datenbank (die nur eine Textdatei ist), um Übereinstimmungen zu finden.

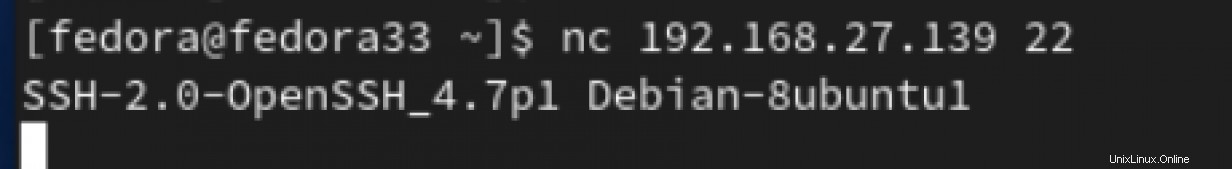

Sie sehen das OpenSSH 4.7p1 läuft auf Port 22, dem üblichen SSH-Port. Das ist wahrscheinlich richtig. Hier ist ein kurzer Check angebracht. Follow-up über die Befehlszeile:

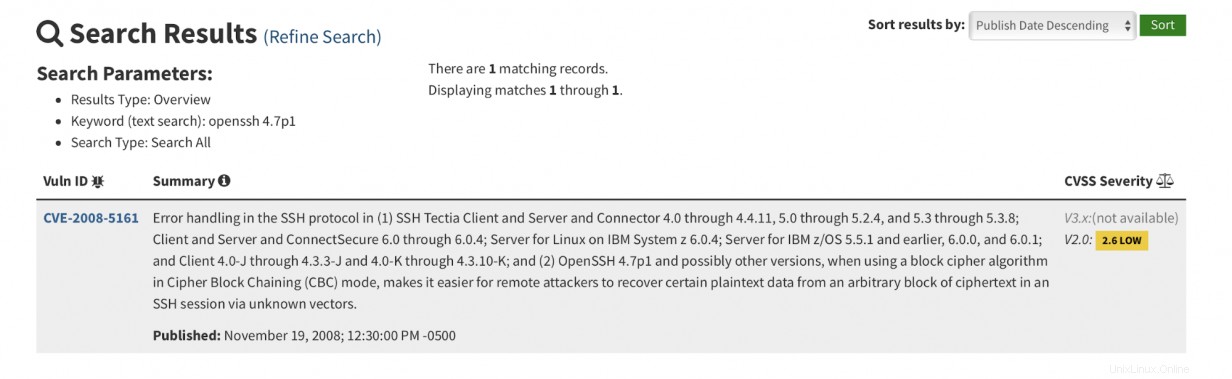

Ok, das bestätigt es. Die nächste Frage lautet:„Hat diese Version des OpenSSH-Servers irgendwelche bekannten Schwachstellen?“ Sie müssen nach veröffentlichten Benachrichtigungen zu Sicherheitslücken suchen. Besuchen Sie die NIST National Vulnerability Database, um Folgendes herauszufinden:

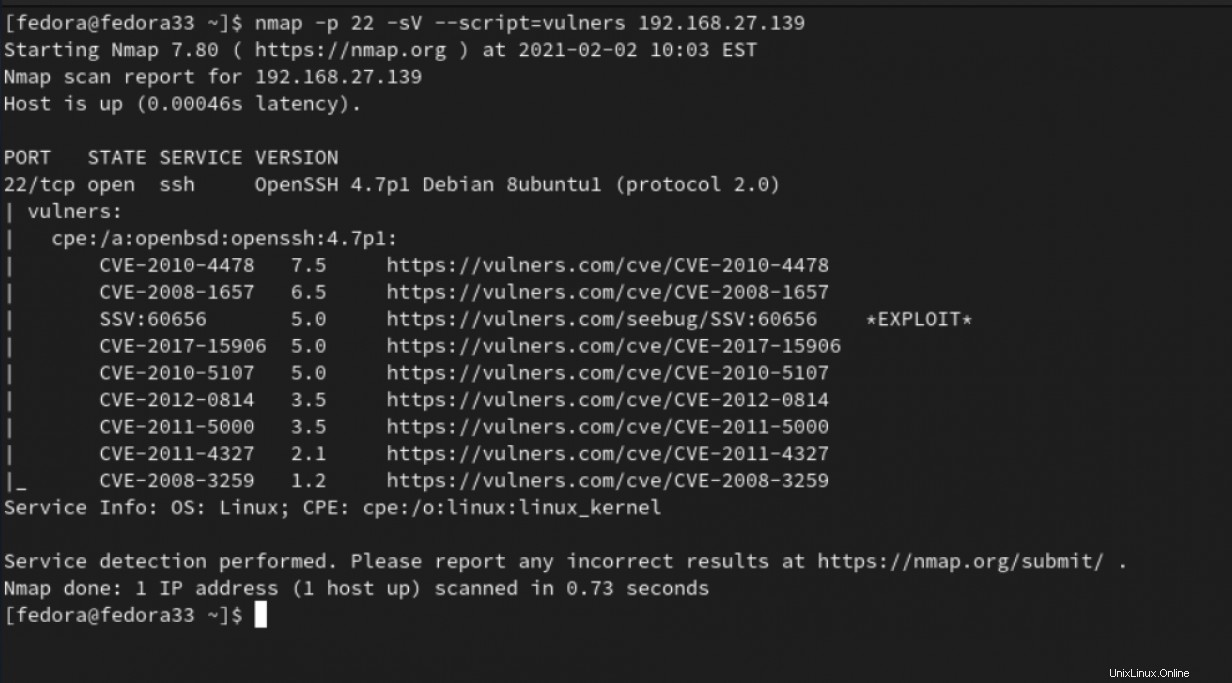

Hier gibt es mindestens eine potenzielle Schwachstelle. Aber wäre es nicht großartig, wenn Sie nicht manuell in einen Webbrowser tippen oder kopieren/einfügen müssten? Auch hier kann Nmap Abhilfe schaffen. Nmap unterstützt Skripts und viele sind bei der Installation sofort einsatzbereit. Ein solches Skript ist vulners . Geben Sie bei all diesen anderen ausgeführten Diensten diese vulners an läuft nur gegen Port 22:

# nmap -p 22 -sV --script=vulners 192.168.27.139

Als zusätzlichen Bonus, vulners macht einen besseren Job, potenzielle Probleme zu finden. Die vulners Das Skript ist intelligenter beim Abgleich der Versionsnummer und findet Hinweise, die Versionsbereiche enthalten, einschließlich 4.7p1. Eine Suche in der NVD-Datenbank ergibt eine Notiz, in der nur 4.7p1 ausdrücklich erwähnt wird. Das ist ein großes Plus.

Nun, da Sie wissen, dass Sie anfällige Daemons anhand der Versionsnummer finden können, gibt es eine Möglichkeit, Ihre Systeme zu schützen? Sie könnten sicherlich Firewall-Regeln konfigurieren, um zu helfen, aber vielleicht können Sie auch Nmap täuschen.

[Das könnte Ihnen auch gefallen: Rogue-Geräte in Ihrem Netzwerk mit Nmap finden]

Informationen verbergen

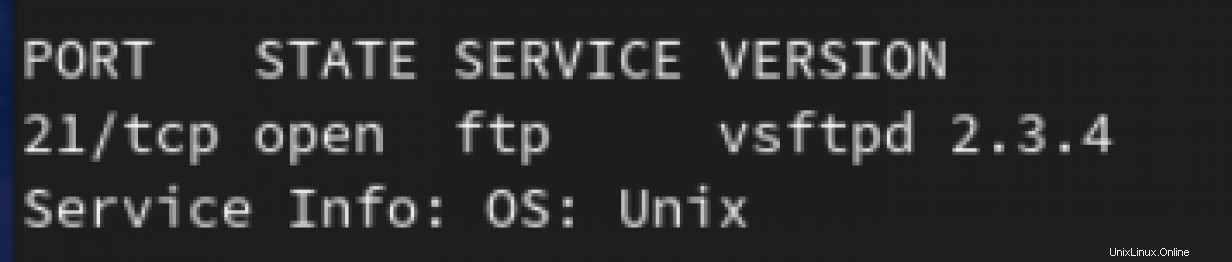

Wenn Sie vermuten, dass böswillige Akteure Ihre Systeme mit denselben Tools scannen wie Sie (und das werden sie wahrscheinlich tun), können Sie das vielleicht zu Ihrem Vorteil nutzen. Vielleicht können Sie die Versionsnummer von Anwendungen verbergen oder ändern, sodass diese Art von Scans keine nützlichen Ergebnisse für den Angreifer liefern. In einigen Fällen ist dies möglich. Bei einigen Anwendungen können Sie das Banner ändern. Verwenden von vsftpd Scannen Sie beispielsweise auf Metasploitable nach FTP-Servern und Sie werden finden:

Sie können die /etc/vsftpd.conf ändern Konfigurationsdatei zum Anzeigen eines benutzerdefinierten Banners:

# You may fully customize the login banner string:

ftpd_banner=Welcome to the blah FTP service. Nehmen Sie die Änderung vor und scannen Sie erneut, um Folgendes anzuzeigen:

Das vollständig angepasste Banner ist nicht sichtbar und die Versionsnummer ist ebenfalls nicht sichtbar.

Ist das Ändern des Banners eines Daemons etwas, das Sie tatsächlich tun sollten? Es könnte andere Systemadministratoren oder andere Personen, die in Ihrer Umgebung arbeiten, verwirren, daher sollte zumindest dem gesamten Team klar gemacht werden, dass Sie Versionsbanner deaktiviert haben.

Das richtige Werkzeug?

Wann ist Nmap eine gute Wahl, um verwundbare Netzwerk-Daemons zu entdecken? Wie so oft lautet die eigentliche Antwort:"Es kommt darauf an." Hier sind einige Fragen, die Sie sich stellen sollten:

- Haben Sie in großen Umgebungen Transparenz über das gesamte Netzwerk? Vielleicht brauchen Sie etwas, das das Verteilen von Scans beinhaltet?

- Wie werden Sie die Scanergebnisse verwalten?

- Werden Sie die Ergebnisse manuell ansprechen und auflösen, oder möchten Sie sie „in großem Umfang“ automatisieren?

- Müssen Sie Ausnahmen nachverfolgen?

- Müssen Sie Patch-Rollouts koordinieren?

Auf einige dieser Fragen könnte ein dedizierter Schwachstellen-Scanner die bessere Antwort sein. Es gibt einige davon, sowohl kostenlos als auch nicht kostenlos. Zu ihren zusätzlichen Vorteilen gehören genauere Tests und Empfehlungen zur Behebung von Schwachstellen. Die Verwendung von Nmap auf ad-hoc-Weise, wie besprochen, ist immer noch gültig, wenn es mit einem dedizierten Schwachstellen-Scanner kombiniert wird. Tatsächlich integrieren viele dedizierte Schwachstellen-Scanner Nmap direkt in ihre Produkte. Nmap eignet sich nach wie vor hervorragend für eine erste Übersicht und einen Überblick über neue Systeme.

[ Denken Sie an Sicherheit? Lesen Sie diesen kostenlosen Leitfaden zur Verbesserung der Hybrid Cloud-Sicherheit und zum Schutz Ihres Unternehmens. ]

Abschluss

Um ein Netzwerk zu sichern, müssen Sie wissen, welche Versionen von Netzwerk-Daemons und -Diensten ausgeführt werden. Nmap kann eine wichtige Rolle dabei spielen, diese Sichtbarkeit zu erlangen und die Dringlichkeit zu bewerten, damit Sie Ihre Ressourcen schützen können.

Referenz-URLs :

- NIST National Vulnerability Database

- Nmap-Homepage

- Nmap und Diensterkennung