Mit dem Internet verbundene Server sind den ganzen Tag über Angriffen und Scans ausgesetzt. Während eine Firewall und regelmäßige Systemupdates eine gute erste Verteidigung sind, um das System sicher zu halten, sollten Sie auch regelmäßig überprüfen, ob kein Angreifer eingedrungen ist. Die in diesem Tutorial beschriebenen Tools wurden für diese Tests entwickelt und scannen nach Malware, Viren und Rootkits. Sie sollten regelmäßig ausgeführt werden, beispielsweise jede Nacht, und Ihnen Berichte per E-Mail senden. Sie können auch Chkrootkit, Rkhunter und ISPProtect verwenden, um ein System zu scannen, wenn Sie verdächtige Aktivitäten bemerken, wie z. B. hohe Last, verdächtige Prozesse oder wenn der Server plötzlich anfängt, Malware zu senden.

Alle diese Scanner müssen als Root-Benutzer ausgeführt werden. Melden Sie sich als root an, bevor Sie sie ausführen. Verwenden Sie unter Ubuntu:

sudo -s

um Root-Benutzer zu werden.

chkrootkit - Linux-Rootkit-Scanner

Chkrootkit ist ein klassischer Rootkit-Scanner. Es überprüft Ihren Server auf verdächtige Rootkit-Prozesse und sucht nach einer Liste bekannter Rootkit-Dateien.

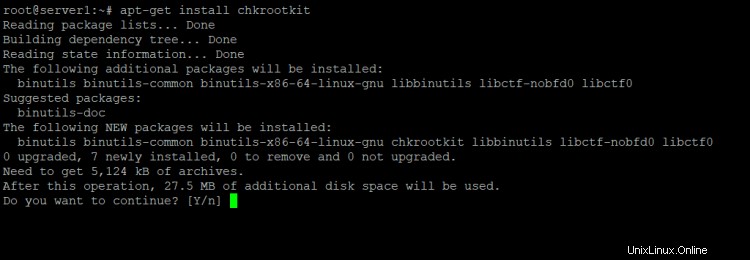

Installieren Sie entweder das Paket, das mit Ihrer Distribution geliefert wird (unter Debian und Ubuntu würden Sie

apt-get install chkrootkit

), oder laden Sie die Quellen von www.chkrootkit.org herunter und installieren Sie sie manuell:

wget --passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

Danach können Sie das chkrootkit-Verzeichnis an einen anderen Ort verschieben, z. nach /usr/local/chkrootkit:

cd ..

mv chkrootkit-<version>/ /usr/local/chkrootkit

und erstellen Sie einen Symlink für einfachen Zugriff:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

Führen Sie den folgenden Befehl aus, um Ihren Server mit chkrootkit zu überprüfen:

chkrootkit

Ein häufiger falsch positiver Bericht ist:

Checking `bindshell'... INFECTED (PORTS: 465)

Machen Sie sich keine Sorgen, wenn Sie diese Nachricht auf einem E-Mail-Server erhalten, dies ist der SMTPS-Port (Secure SMTP) Ihres E-Mail-Systems und ein bekannter Fehlalarm.

Sie können chkrootkit sogar über einen Cron-Job ausführen und erhalten die Ergebnisse per E-Mail. Finden Sie zuerst den Pfad heraus, wo chkrootkit auf Ihrem Server installiert ist mit:

which chkrootkit

Beispiel:

[email protected]:/tmp/chkrootkit-0.52# which chkrootkit

/usr/sbin/chkrootkit

Chkrootkit ist im Pfad /usr/sbin/chkrootkit installiert, wir brauchen diesen Pfad in der Cron-Zeile unten:

Ausführen:

crontab -e

So erstellen Sie einen Cron-Job wie diesen:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" [email protected])

Das würde chkrootkit jede Nacht um 3:00 Uhr ausführen. Ersetzen Sie den Pfad zu chkrootkit durch den Pfad, den Sie aus dem obigen Befehl erhalten haben, und tauschen Sie die E-Mail-Adresse mit Ihrer tatsächlichen Adresse aus.

Lynis – Universal Security Auditing Tool und Rootkit Scanner

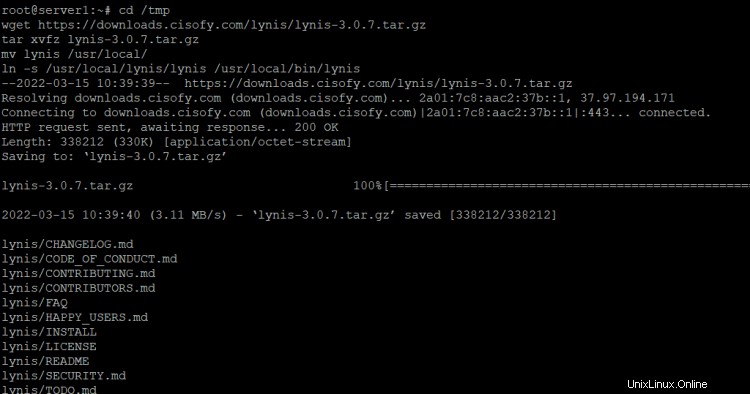

Lynis (ehemals rkhunter) ist ein Sicherheitsaudit-Tool für Linux- und BSD-basierte Systeme. Es führt eine detaillierte Prüfung vieler Sicherheitsaspekte und Konfigurationen Ihres Systems durch. Laden Sie die neuesten Lynis-Quellen von https://cisofy.com/downloads/lynis/:

heruntercd /tmp

wget https://downloads.cisofy.com/lynis/lynis-3.0.7.tar.gz

tar xvfz lynis-3.0.7.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

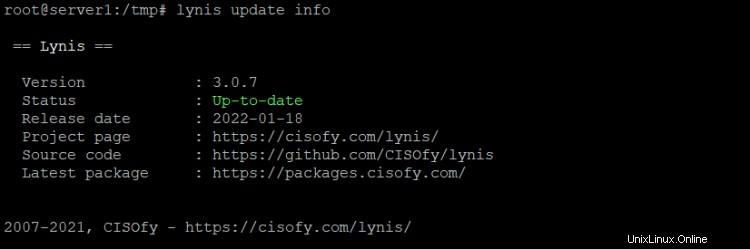

Dadurch wird Lynis im Verzeichnis /usr/local/lynis installiert und ein Symlink für einfachen Zugriff erstellt. Jetzt ausführen

lynis update info

um zu überprüfen, ob Sie die neueste Version verwenden.

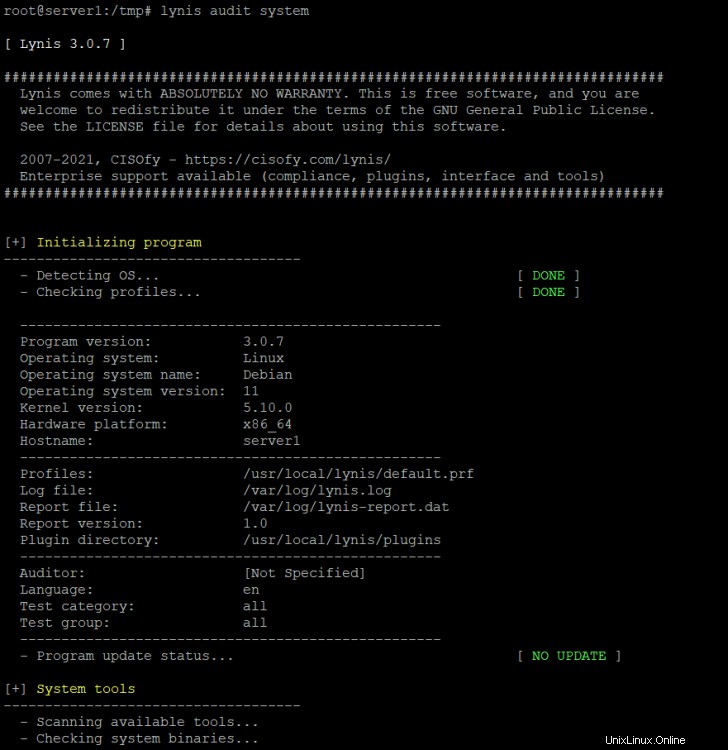

Jetzt können Sie Ihr System auf Rootkits scannen, indem Sie Folgendes ausführen:

lynis audit system

Lynis führt einige Überprüfungen durch und hält dann an, um Ihnen etwas Zeit zum Lesen der Ergebnisse zu geben. Drücken Sie [ENTER], um mit dem Scannen fortzufahren.

Am Ende wird Ihnen eine Zusammenfassung des Scans angezeigt.

Um Lynis nicht interaktiv auszuführen, starten Sie es mit der Option --quick:

lynis --quick

Um Lynis nachts automatisch auszuführen, erstellen Sie einen Cron-Job wie diesen:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "lynis output of my server" [email protected])

Dies wird Lynis jede Nacht um 3:00 Uhr ausführen. Ersetzen Sie die E-Mail-Adresse durch Ihre echte Adresse.

ISPProtect - Website-Malware-Scanner

ISPProtect ist ein Malware-Scanner für Webserver, er scannt auf Malware in Website-Dateien und CMS-Systemen wie WordPress, Joomla, Drupal usw. Wenn Sie einen Webhosting-Server betreiben, dann sind die gehosteten Websites der am häufigsten angegriffene Teil Ihres Servers und das ist es auch Es wird empfohlen, sie regelmäßig auf ihre Gesundheit zu überprüfen. ISPProtect enthält 5 Scan-Engines:

- Signaturbasierter Malware-Scanner.

- Heuristischer Malware-Scanner.

- Ein Scanner zum Anzeigen der Installationsverzeichnisse veralteter CMS-Systeme.

- Ein Scanner, der Ihnen alle veralteten WordPress-Plugins des gesamten Servers anzeigt.

- Ein Datenbank-Content-Scanner, der MySQL-Datenbanken auf potenziell schädliche Inhalte überprüft.

ISPProtect ist keine kostenlose Software, aber es gibt eine kostenlose Testversion, die ohne Registrierung verwendet werden kann, um Ihren Server auf Malware zu überprüfen oder ein infiziertes System zu bereinigen. Der kostenlose Lizenzschlüssel zur Nutzung der Vollversion der Software einmal auf Ihrem Server ist einfach 'Trial '.

ISPProtect erfordert die Installation von PHP und ClamAV auf dem Server, dies sollte auf den meisten Hosting-Systemen der Fall sein. ClamAV wird von ISPProtect in der ersten Scanebene mit ISPProtects eigenem Malware-Signatursatz verwendet. Falls Sie noch kein Befehlszeilen-PHP installiert haben, führen Sie Folgendes aus:

sudo apt install php7.4-cli php7.4-curl clamav

auf Debian 11 oder Ubuntu 20.04 oder

yum install PHP php-curl

auf AlmaLinux, Fedora, CentOS oder Rocky Linux.

Führen Sie die folgenden Befehle aus, um ISPProtect zu installieren.

mkdir -p /usr/local/ispprotect chown -R root:root /usr/local/ispprotect chmod -R 750 /usr/local/ispprotect cd /usr/local/ispprotect wget http://www.ispprotect.com/download/ispp_scan.tar.gz tar xzf ispp_scan.tar.gz rm -f ispp_scan.tar.gz ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan

Um ISPProtect zu starten, führen Sie Folgendes aus:

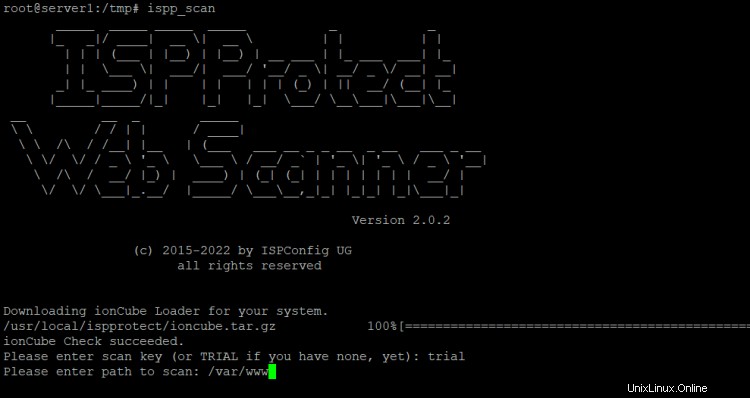

ispp_scan

Der Scanner sucht automatisch nach Updates, fragt dann nach dem Schlüssel (geben Sie hier das Wort „trial“ ein) und fragt dann nach dem Pfad der Webseiten, normalerweise ist das /var/www.

Please enter scan key: <-- trial

Please enter path to scan: <-- /var/www

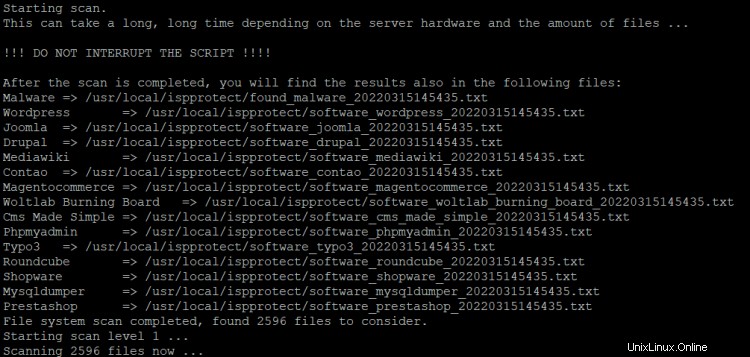

Der Scanner startet nun den Scan. Der Scanfortschritt wird angezeigt. Die Namen der infizierten Dateien werden am Ende des Scans auf dem Bildschirm angezeigt und die Ergebnisse werden zur späteren Verwendung in einer Datei im ISPProtect-Installationsverzeichnis gespeichert:

Um ISPProtect zu aktualisieren, führen Sie den folgenden Befehl aus:

ispp_scan --update

Um ISPProtect automatisch als nächtlichen Cronjob auszuführen, erstellen Sie eine Cron-Datei mit nano:

nano /etc/cron.d/ispprotect

und fügen Sie die folgende Zeile ein:

0 3 * * * root /usr/local/ispprotect/ispp_scan --update && /usr/local/ispprotect/ispp_scan --path=/var/www [email protected] --non-interactive --scan-key=AAA-BBB-CCC-DDD

Ersetzen Sie „[email protected]“ durch Ihre E-Mail-Adresse, der Scanbericht wird an diese Adresse gesendet. Tauschen Sie dann "AAA-BBB-CCC-DDD" mit Ihrem Lizenzschlüssel aus. Einen Lizenzschlüssel erhalten Sie hier.

Eine vollständige Liste der Befehlszeilenoptionen des ISPProtect-Befehls ispp_scan erhalten Sie mit:

ispp_scan --help