Lynis ist ein kostenloses Open-Source-Sicherheitsüberwachungstool, das als GPL-lizenziertes Projekt veröffentlicht wurde und für Linux- und Unix-basierte Betriebssysteme wie MacOS, FreeBSD, NetBSD, OpenBSD verfügbar ist und so weiter.

Was werden wir hier erforschen?

In diesem Tutorial werden wir versuchen, den Auditbericht von Lynis zu untersuchen und zu lernen, einige der darin vorgeschlagenen Reformen anzuwenden. Beginnen wir jetzt mit diesem Leitfaden.

Die Lynis-Auditberichte verstehen

Der Post-Lynis-Scan hat uns eine enorme Zusammenfassung der durchgeführten Tests hinterlassen. Um von diesen Ergebnissen zu profitieren, ist es wichtig, sie zu verstehen und spezifische ergänzende Maßnahmen anzuwenden. Wir geben zunächst eine kurze Zusammenfassung einiger Abschnitte des Audits und springen dann zu den Abschnitten mit Vorschlägen. Auf diese Weise bekommen wir eine Vorstellung davon, was jeder einzelne Test bedeutet und wie wir Vorschläge anwenden können.

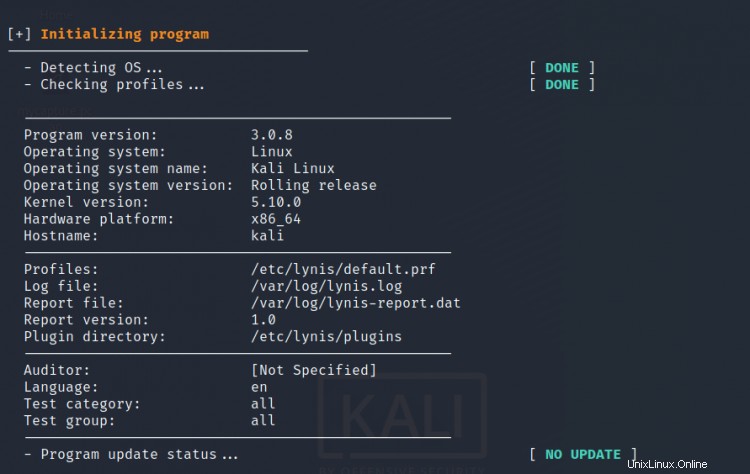

1. Programm initialisieren

In der Initialisierungsphase führt Lynis die grundlegenden Prüfvorgänge durch, wie z. B. die Erkennung von Betriebssystemtyp, Kernelversion, CPU-Architektur, installierte Lynis-Version, Auditor-Name, Suche nach verfügbaren Lynis-Updates usw. Insgesamt liefert diese Phase nur statische System- und Programminformationen.

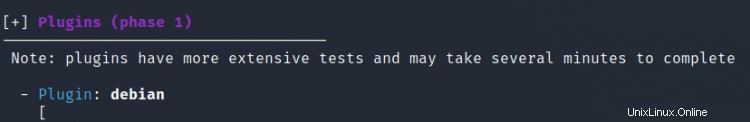

2. Plugins

Lynis stellt Plugins bereit, um den Prüfungsprozess weiter zu verbessern. Für z.B. Das Firewall-Plugin stellt Firewall-spezifische Dienste bereit. Diese Plugins enthalten einen oder mehrere Tests, von denen einige kostenpflichtig und nur mit der Enterprise Edition von Lynis verfügbar sind.

3. Debian-Tests

Wie im Test erwähnt, sucht dies nach den Systemdienstprogrammen, die von Debian-Tests benötigt werden. Für z.B. Der obige Scan meldet, dass „libpam-tmpdir“ nicht installiert ist. Wenn wir dieses Paket installieren, ändert sich die entsprechende Meldung von „Nicht installiert“ zu „Installiert und aktiviert“, wie unten gezeigt:

4. Booten und Dienste

Der Abschnitt enthält Informationen über den Dienstmanagertyp (in diesem Fall systemd), Ausführung und Booten -aktivierter Dienst usw. Am wichtigsten ist, dass die Dienste nach ihrer Sicherheitsstufe gekennzeichnet werden:Unsicher, Offengelegt, Geschützt, Mittel.

5. Kernel

Hier führt Lynis eine Prüfung auf verschiedene Kernel-spezifische Parameter wie Runlevel, Kernel-Version und -Typ usw. durch.

6. Speicher und Prozesse

In diesem Abschnitt überprüft Lynis den Status von Prozessen, dh ob sie tot sind oder sich im Wartezustand befinden.

In einem ähnlichen Muster prüft Lynis verschiedene Bereiche des Systems wie Dienste, Software, Netzwerke, Datenbanken und so weiter. Jeden einzelnen Schritt zu beschreiben, wird eine sehr langwierige Aufgabe sein. Insgesamt generiert es Vorschläge und Warnungen für jeden Abschnitt, den es prüft. Die Behebung dieser Warnungen und die Umsetzung nachfolgender Vorschläge helfen uns, unsere Systeme weiter zu stärken. Wir werden uns nun darauf konzentrieren, einige Vorschläge zu machen.

Behebung der Probleme…

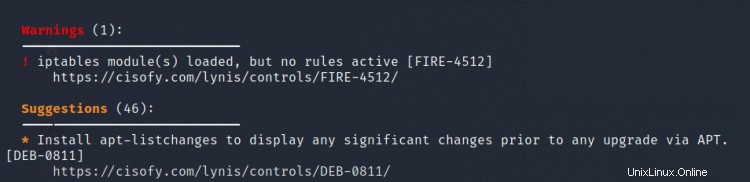

Wie im vorherigen Abschnitt erwähnt, füllt Lynis das Terminal mit den Scanergebnissen und generiert auch eine Protokolldatei (lynis.log) und eine Berichtsdatei (lynis-report.dat). Sie werden wahrscheinlich bemerkt haben, dass jeder Warnung und jedem Vorschlag eine kurze Beschreibung und ein Link zum Abschnitt „Kontrollen“ der CISOfy-Website folgt. Für z.B. Schauen Sie sich das folgende Bild an:

Es zeigt, dass es insgesamt etwa 46 Vorschläge und 1 Warnung gibt. Es zeigt auch den ersten Vorschlag zur Installation des apt-listchanges-Pakets und darunter befindet sich ein Link zum Abschnitt „Steuerelemente“ der CISOfy-Website. Lassen Sie uns versuchen, einige dieser Vorschläge umzusetzen:

1. apt-listchanges-Paket installieren

Dieses Paket vergleicht die Version eines installierten Pakets mit der neu verfügbaren. Um dieses Paket zu installieren, verwenden Sie:

$ sudo apt apt-listchanges

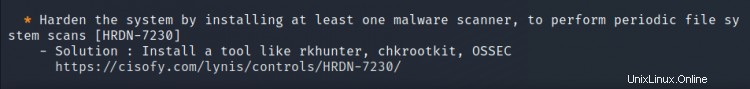

2. Malware-Scanner

Lynis meldet, dass auf unserem System kein Malware-Scanner installiert ist. Es gibt auch Beispiele für solche Tools wie rkhunter, chkrootkit und OSSEC. Lassen Sie uns rkhunter auf unserem Kali Linux installieren:

$ sudo apt install rkhunter

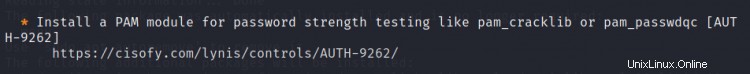

3. Installieren des PAM-Sicherheitsmoduls

Dieser Befund legt nahe, ein PAM-Modul zu installieren, um die Überprüfung der Passwortstärke zu ermöglichen. Für Debian-basierte Systeme wird zu diesem Zweck das Paket „libpam-cracklib“ verwendet. Installieren Sie dieses Tool mit:

$ sudo apt install libpam-cracklib

Lassen Sie uns alle oben genannten Pakete installieren und das Lynis-Audit erneut ausführen, um festzustellen, ob die Anzahl der Vorschläge verringert wurde:

Sobald diese Pakete installiert sind, führen Sie die Prüfung erneut aus:

$ sudo ./lynis audit system

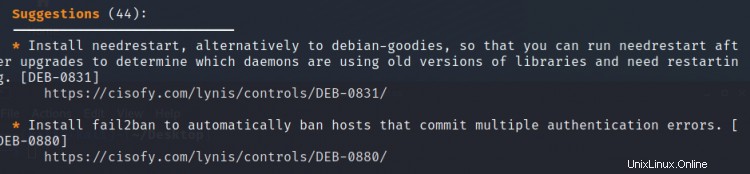

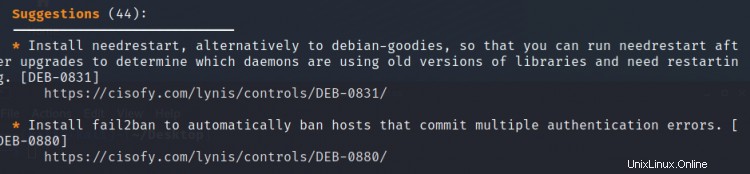

Dieses Mal können wir sehen, dass die Anzahl der Vorschläge auf 44 reduziert wurde ist ebenfalls von 62 auf 65 gesprungen. Beachten Sie, dass, wenn wir neue Plugins (Lynis Enterprise Edition) installieren oder ein Problem durch die Installation neuer Pakete beheben, die Überwachungszeit ansteigen kann, was in diesem Fall passiert ist. Je mehr Sie Probleme lösen und die Vorschläge anwenden, desto umfangreicher wird Ihr Audit und Ihr System wird gehärteter.

Hinweis: Beim Untersuchen eines Vorschlags oder einer Warnung kann der Befehl „Details anzeigen“ verwendet werden, um die vollständige Beschreibung unter Verwendung der „Test-ID“ anzuzeigen. Für z.B. Um „KRNL-5830“ zu erkunden, verwenden Sie den Befehl:

sudo lynis show details KRNL-5830

Außerdem können Sie den Link unter jeder Test-ID verwenden, um ihre Beschreibung von den CISOfy-Websites anzuzeigen.

Schlussfolgerung

Man kann Angst bekommen, wenn man zum ersten Mal viele Vorschläge im Prüfungsergebnis sieht. Es ist jedoch keine Frage der Sorge. Nehmen Sie es als Anhaltspunkt für die Abbildung Ihrer Systemsicherheit. Einige der Vorschläge bestehen lediglich darin, ein Paket zu installieren und einen einfachen Befehl auszuführen, während bei anderen möglicherweise mehrere Konfigurationsdateien angepasst werden müssen. Identifizieren Sie einfach die Probleme und beheben Sie alle Schwachstellen, die Sie entdecken.