Fail2ban ist ein Dienstprogramm zur Internetsicherheit für Administratoren von Linux-Servern und Webhosts. Sie können das Fail2ban-Tool verwenden, um Regeln auf Ihrem Linux-Server zu steuern, zu überwachen und hinzuzufügen. Angenommen, Sie haben eine Website auf einer beliebigen Hosting-Plattform. In diesem Fall wissen Sie möglicherweise, dass das System Sie automatisch daran hindert, sich bei Ihrem WHM oder c-Panel und Ihrem Dashboard anzumelden, wenn Sie den falschen Benutzernamen oder das falsche Passwort eingeben. Wenn Sie einen Server haben, der unter einem Linux-System läuft, können Sie das Login-Überwachungssystem Ihres Servers mit dem Fail2ban-Tool warten. Ich muss sagen, wenn Sie ein Linux-Serveradministrator sind, ist die Installation von Fail2ban ein ausgezeichneter Versuch, Ihren Server sicher, sicher und stabil zu machen.

Wichtige Funktionen von Fail2ban

Fail2ban ist in Python geschrieben, das Ihren Linux-Server vor Brute-Force-Angriffen schützen kann.

Nachdem Sie einen Angriff erhalten haben, können Sie die Stärke dieses Angriffs anhand der Fail2ban-Protokolldatei überprüfen. Sie fragen sich vielleicht, ob Fail2ban die DDOS-Angriffe auf Ihren Server verhindern kann? Die Antwort ist, dass Fail2ban nicht darauf ausgelegt ist, DDOS-Angriffe zu vermeiden; Es wird gemacht, um unbekannte oder verdächtige Anmeldeversuche zu verhindern.

Aber definitiv kann der Fail2ban die Anzahl der DDOS-Angriffe auf Ihren Linux-Server reduzieren. Sobald Sie das Fail2ban-Tool auf Ihrem Linux-Server installiert und die Parameter eingestellt haben, kann es Ihren Server automatisch vor Login-Angriffen schützen.

Fail2ban verwendet das Jail-Skript, um den Linux-Server sicher zu machen. Jail ist die Einstellungsskriptdatei, in der alle standardmäßigen IP-Blockierungs- und Wartungsparameter festgelegt sind. Das Verständnis des Jail-Skripts ist unerlässlich, um die Sicherheit Ihres Linux-Servers zu gewährleisten.

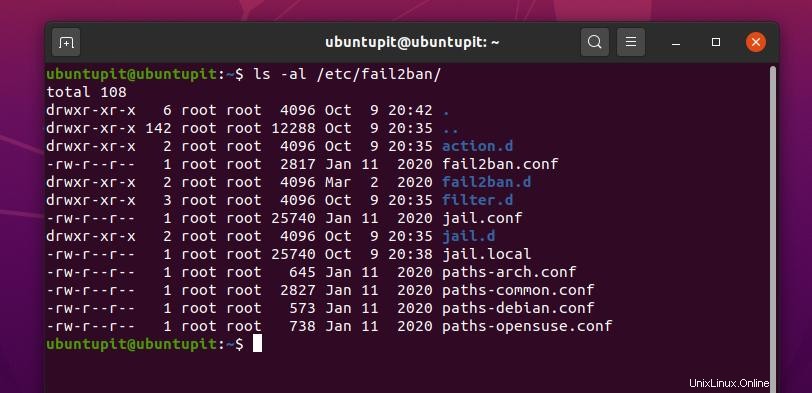

Um die Konfigurationsdateien von Fail2ban anzuzeigen, führen Sie den folgenden Listenbefehl auf Ihrem Terminal aus. Dort finden Sie eine fail2ban.conf und ein jail.d Datei in der Liste. Wir werden im jail.d arbeiten Datei, um die Fail2ban-Einstellungen neu zu konfigurieren.

ls -al /etc/fail2ban/

Ich liste die primären und grundlegenden Funktionen des Fail2ban-Tools auf dem Linux-System auf.

- Unterstützt Python Scrapy

- IP für einen bestimmten Bereich blockieren

- Globaler Zeitzonen-Wise-Block

- Benutzerdefinierte Parametereinstellungen

- Einfach zu konfigurieren mit Apache, Nginx, SSHD und anderen Servern

- E-Mail-Benachrichtigung erhalten

- Einrichtungen sperren und entsperren

- Sperrzeit festlegen

Fail2ban auf verschiedenen Linux-Distributionen

- -Linux-Enthusiasten müssen wissen, dass Linux die meisten Webserver antreibt. Während Server unter Linux betrieben werden, ist es zwingend erforderlich, einen sehr strengen Sicherheits-Benchmark einzuhalten, um nicht autorisierte Anmeldeversuche zu blockieren. In diesem Beitrag werden wir sehen, wie das Fail2ban-Paket auf verschiedenen Linux-Distributionen installiert und konfiguriert wird. Später werden wir auch sehen, wie man das Fail2ban-Tool modifiziert und beobachtet.

Schritt 1:Fail2ban-Paket unter Linux installieren

Die Installation von Fail2ban unter Linux ist ein unkomplizierter Vorgang. Sie müssen Ihr System-Repository aktualisieren und das Paket direkt mit ein paar Terminal-Befehlszeilen installieren. Ich werde die Installationsmethoden von Fail2ban auf Debian, Fedora Linux, Red Hat Linux, OpenSuSE und Arch Linux durchgehen.

1. Installieren Sie Fail2ban auf Ubuntu- und Debian-Distributionen

In Debian-Distributionen ist die Aktualisierung des System-Repositorys der Prozess, um Ihr Linux-System reibungsloser und effizienter zu machen. Da wir ein neues Paket auf unserem System installieren werden, müssen wir zuerst das System-Repository aktualisieren. Sie können die folgenden Befehlszeilen verwenden, um Ihr System-Repository zu aktualisieren.

sudo apt update

sudo apt upgrade -y

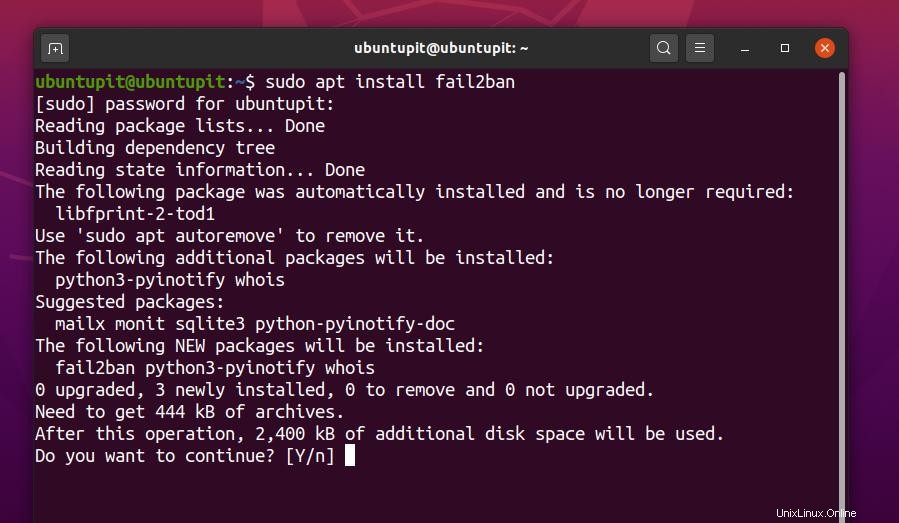

Kopieren Sie nun den folgenden aptitude-Paketverwaltungsbefehl und fügen Sie ihn ein, um das Fail2ban-Tool in Ihrem Debian-System zu installieren. Sie können diesen Befehl für Ubuntu, Kubuntu, Linux Mint und andere Debian-Distributionen verwenden.

sudo apt install fail2ban

2. Fail2ban in Manjaro installieren

Hier haben wir Manjaro Linux ausgewählt, um zu zeigen, wie Sie das Fail2ban-Paket auf Arch- und Arch-basierten Linux-Distributionen installieren können. Manjaro wird vom Arch Linux-Projekt unterstützt und gepflegt. Sie können den folgenden packman verwenden Befehlszeile, um Fail2ban auf Ihrem Arch Linux zu installieren.

sudo pacman -S fail2ban

Wenn bei der Installation des Pakets ein Fehler auftritt, können Sie die folgenden -Rs ausführen Befehl in Ihrem Arch Linux-Terminal, um den Fehler zu umgehen.

sudo pacman -Rs fail2ban

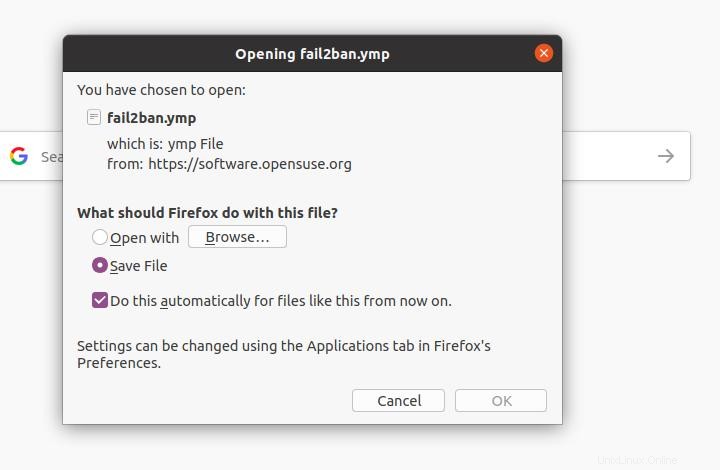

3. Installieren Sie Fail2ban in OpenSuSE und SuSE Linux

Unter SuSE und OpenSuSE Linux ist die Installation von Fail2ban viel einfacher als bei anderen Distributionen. Zuerst müssen Sie die .ymp herunterladen Paketdatei von Fail2ban. Sie können das Fail2ban-Paket für SuSE Linux hier herunterladen. Sobald der Download abgeschlossen ist, öffnen Sie die Paketdatei über den Standardsoftwarespeicher von SuSE Linux. Klicken Sie dann auf die Schaltfläche „Installieren“, um den Installationsvorgang abzuschließen.

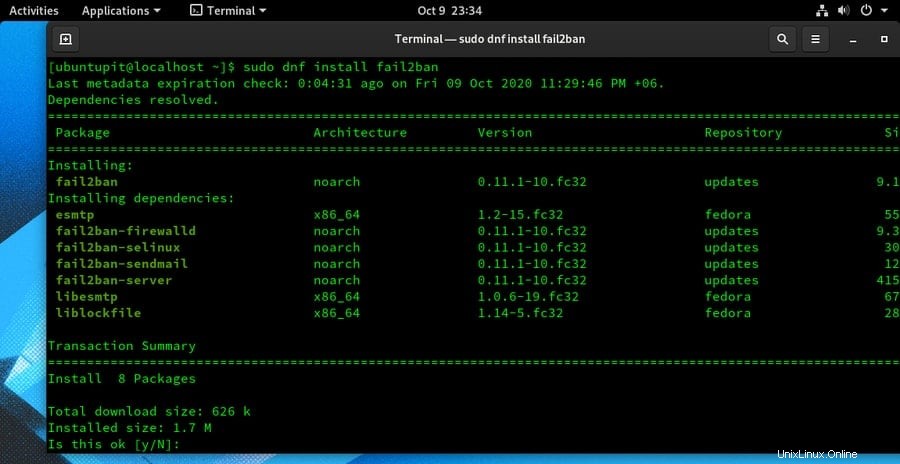

4. Installieren Sie Fail2ban auf Fedora

Hier zeige ich Ihnen, wie Sie das Fail2ban-Paket unter Fedora Linux installieren. Ich verwende den DNF-Befehl, um das Paket auf Fedora zu installieren. Installieren Sie zuerst die zusätzlichen Pakete für Enterprise Linux (EPEL) Release auf Ihrem System.

sudo dnf install epel-release

Führen Sie nun den folgenden Befehl auf Ihrem Fedora-Linux-Terminal aus, um das Fail2ban-Paket zu erhalten.

sudo systemctl start sshd

sudo dnf install fail2ban

5. Installieren Sie Fail2ban auf CentOS und Red Linux

Sehr selten verwenden Leute Red Hat und CentOS, um einen Server zu warten. Wenn Sie jedoch einen Server auf Ihrem Red Hat Linux installiert haben, können Sie das Fail2ban-Paket auf Ihrem Linux-System installieren, indem Sie den folgenden yum ausführen Befehle auf Ihrem Linux-Rechner.

Installieren Sie zunächst die EPEL-Version (Extra Packages for Enterprise Linux) auf Ihrem System. Installieren Sie dann das Fail2ban-Paket.

sudo yum install epel-release

sudo yum install fail2ban

Schritt 2:Firewall-Einstellungen unter Linux

Da Fail2ban ein Netzwerkprotokoll verwendet, um den Linux-Server zu warten, müssen Sie sicherstellen, dass Ihre Linux-Firewall aktiviert und konfiguriert ist, um auf das Fail2ban-Paket zuzugreifen. Standardmäßig verwendet Fail2ban Port 22, um die Verbindung herzustellen. Deshalb müssen Sie Port 22 für Fail2ban zulassen. Hier sehen wir, wie Sie die Firewall-Einstellungen für Debina und andere Linux-Distributionen festlegen können.

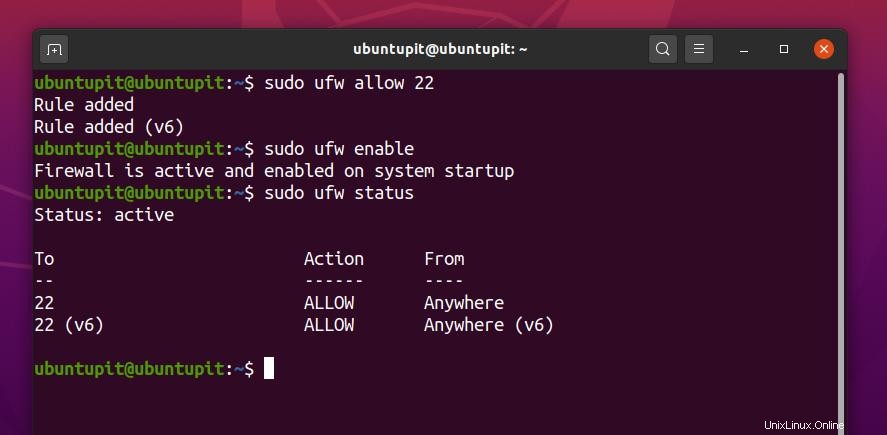

1. Firewall-Einstellungen für Ubuntu und Debian

Debian- und Ubuntu-Benutzer können die UFW-Einstellungen aktivieren, um die Firewall-Regel hinzuzufügen. Folgen Sie den Terminal-Befehlszeilen, um die UFW-Firewall auf Ihren Debian-Distributionen zu konfigurieren. Wenn die Firewall auf Ihrem Debian-System nicht aktiviert ist, aktivieren Sie sie zuerst.

sudo ufw allow 22

sudo ufw enable

Jetzt können Sie den Firewall-Status auf Ihrem Linux-System überprüfen. Sie werden feststellen, dass Port 22 hinzugefügt und in der Firewall-Einstellung zugelassen wurde.

sudo ufw status

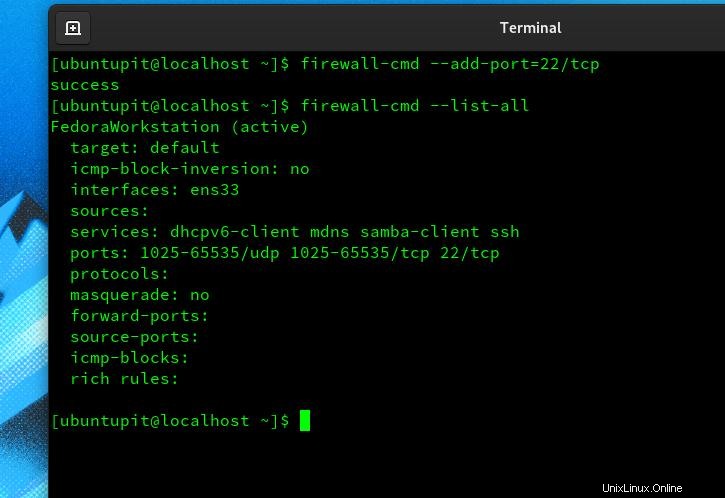

2. Firewall-Einstellungen für Red Hat, CentOS und Fedora Linux

Red Hat, Fedora, Centos, Arch Linux, SuSE und andere Linux-Distributionen verwenden das Tool Firewalld, um die Firewall-Einstellungen zu konfigurieren. Da wir wissen, dass UFW eine dedizierte befehlszeilenbasierte Firewall-Schnittstelle für Debian-Distributionen ist, ist Firewalld das primäre API-Verwaltungstool (Application Programming Interface), mit dem Sie Firewall-Regeln hinzufügen können.

Sie können die folgenden Systemsteuerungsbefehle verwenden, um Firewalld auf Ihrem Linux-Rechner zu starten, zu aktivieren, zu stoppen und neu zu laden.

systemctl status firewalld

systemctl enable firewalld

sudo firewall-cmd --reload

systemctl stop firewalld

Wie wir bereits wissen, müssen wir Port 22 in der Firewall-Konfiguration zulassen. Verwenden Sie die folgenden Befehle, um die Regel hinzuzufügen. Sie können auch das zonenbasierte Konfigurationssystem des Firewalld-Tools verwenden.

firewall-cmd --add-port=22/tcp

firewall-cmd --list-all

Starten Sie nun das Fail2ban-Tool auf Ihrem Linux-System neu.

systemctl restart fail2ban

Schritt 3:Fail2ban unter Linux konfigurieren

Bis jetzt haben wir den Fail2ban installiert und die Firewall-Einstellungen konfiguriert. Nun werden wir sehen, wie die Fail2ban-Einstellungen konfiguriert werden. Die allgemeinen Einstellungen und Konfigurationen sind für alle Linux-Distributionen gleich. Sie können diesen Schritt für alle Distributionen ausführen.

Zuerst müssen Sie die Jail-Einstellungen auf Fail2ban konfigurieren. Sie können die Standardeinstellungen beibehalten, wenn Sie keine Änderungen vornehmen müssen. Sie finden das Konfigurationsskript in /etc/fail2ban/ Verzeichnis. Verwenden Sie die folgenden Terminal-Befehlszeilen, um die Jail-Einstellungen zu bearbeiten und zu konfigurieren.

cd /etc/fail2ban/

sudo cp jail.conf jail.local

sudo nano /etc/fail2ban/jail.conf

Jetzt können Sie die folgenden Regeln kopieren und in Ihr Jail-Konfigurationsskript einfügen. Hier setzen wir die Parameter Bantime, IgnoreIP, Findtime und Maxretry.

[DEFAULT]

ignoreip = 127.0.0.1

bantime = 3600

findtime = 600

maxretry = 3

[sshd]

enabled = true

ignoreip = 127.0.0.1 ::1 192.168.100.11

Ich gebe eine kurze Beschreibung der Parameter des Fail2ban-Skripts.

- bantime – Sperrzeit ist die Zeitdauer, die Sie anwenden möchten, um verdächtige IP-Adressen zu sperren.

- Ignorieren – Die Ignoreip wird als die IP-Adresse bezeichnet, die Sie nicht sperren oder vom Fail2ban-Tool überwachen möchten. Normalerweise werden Ihre aktuelle Host-IP, persönliche IP-Adresse und lokale Hostadressen in die Ignoreip-Liste eingefügt.

- maxretry – Maxretry ist eine Art Protokolldatei, die die fehlgeschlagenen Anmeldeversuche auf Ihrem Linux-Server speichert. Sie können steuern, wie viele Versuche Sie jedem Benutzer erlauben möchten, sich anzumelden.

- findtime – Findtime ist die vergangene Zeitdauer, die Sie der Einstellung hinzufügen können, um die verdächtigen IP-Adressen abzugleichen.

Sie können auch beliebige IP-Adressen aus Ihren Fail2ban-Einstellungen unter Linux entsperren. Zuerst müssen Sie das SSHD-Konfigurationsskript von Jail öffnen. Dann können Sie die gewünschte IP-Adresse entsperren.

/etc/fail2ban/jail.d/sshd.local

Verwenden Sie die folgenden Befehlszeilen, um jede IP-Adresse zu entsperren.

/etc/fail2ban/jail.local

sudo fail2ban-client set sshd unbanip 83.136.253.43

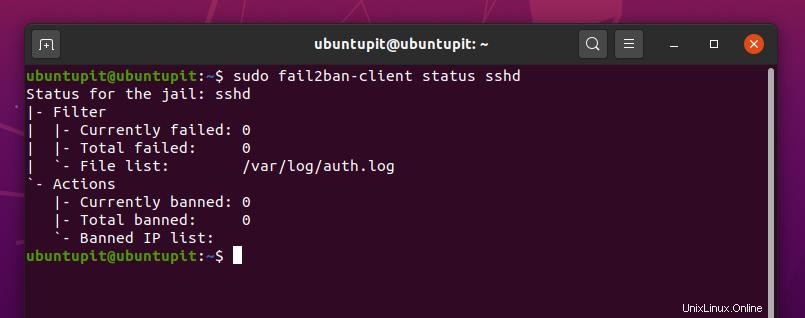

Schritt 4:Fail2ban-Status überwachen

Sobald die Installations- und Konfigurationsschritte abgeschlossen sind, können Sie nun die Fail2ban-Arbeitsfunktionen von Ihrem Linux-System aus überwachen. Hier werde ich einige grundlegende Befehlszeilen beschreiben, die Sie auf Ihrem Linux-Terminal ausführen können, um das Fail2ban-Tool zu beobachten und zu überwachen.

Sie können die folgende Befehlszeile verwenden, um die Debug-Informationen, Trace-Informationen, Ping und andere zugehörige Informationen über das Fail2ban-Tool anzuzeigen.

fail2ban-client -vvv -x start

Verwenden Sie die folgenden Terminal-Befehlszeilen, um die Protokolldatei und die Autorisierungsdateien von Fail2ban von Ihrem Linux-System aus anzuzeigen.

nano /var/log/fail2ban.log

nano /var/log/auth.log

Verwenden Sie die folgenden Befehlszeilen, um den Status des Clients und den SSHD-Status von Fail2ban zu überwachen.

sudo fail2ban-client status

sudo fail2ban-client status sshd

Um das gesperrte IP-Protokoll anzuzeigen, führen Sie die folgende Terminal-Befehlszeile in Ihrer Linux-Shell aus.

sudo zgrep 'Ban:' /var/log/fail2ban.log*

Um die Fehlerprotokolldatei anzuzeigen, führen Sie die folgende Terminal-Befehlszeile in Ihrem Linux-Terminal aus.

/var/log/httpd/error_log

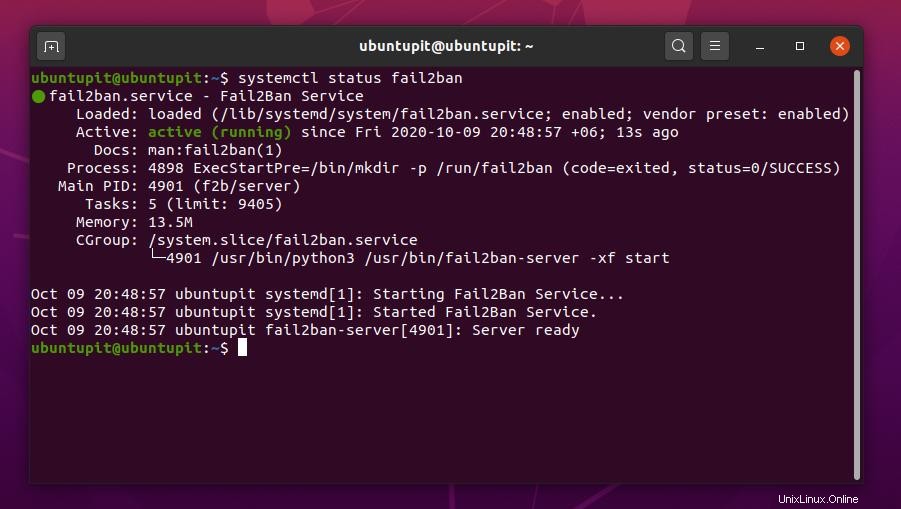

Sie können den Status von Fail2ban über die Befehlszeilen der Systemsteuerung überprüfen. Verwenden Sie die unten angegebenen Terminal-Befehlszeilen, um den Fail2ban-Status auf dem Linux-System zu überprüfen.

systemctl status fail2ban

systemctl status fail2ban.services

Sie können die Fail2ban-Dienste beim Systemstart ausführen. Um das Fail2ban-Paket zu Ihrer Startanwendungsliste hinzuzufügen, verwenden Sie die folgende Befehlszeile zur Systemsteuerung auf Ihrem Linux-Terminal.

systemctl enable fail2ban.services

Schließlich können Sie die folgenden Terminal-Befehlszeilen verwenden, um die Fail2ban-Dienste auf Ihrem Linux-System zu starten, neu zu starten und zu aktivieren.

systemctl enable fail2ban

systemctl start fail2ban

systemctl restart fail2ban

Extra-Tipp:E-Mail-Benachrichtigung erhalten

Dieser Schritt zeigt, wie Sie eine E-Mail-Benachrichtigung erhalten, wenn jemand versucht, sich von einem nicht autorisierten Gerät aus bei Ihrem Linux-Server anzumelden, indem er den falschen Benutzernamen oder das falsche Passwort und ein bösartiges Netzwerk verwendet. Um die E-Mail-Benachrichtigungseinstellungen festzulegen, müssen Sie jail.local bearbeiten Datei aus dem Fail2ban-Verzeichnis.

Zunächst können Sie eine Kopie Ihres Jail-Einstellungsskripts erstellen, damit Sie die Standardeinstellungen ersetzen können, wenn Sie etwas falsch machen. Führen Sie die folgende Befehlszeile aus, um eine Kopie des Jail-Skripts zu erstellen.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Sie können die folgende unten angegebene Befehlszeile verwenden, um jail.local zu bearbeiten Konfigurationsskript.

sudo nano /etc/fail2ban/jail.local

Kopieren Sie nun die unten angegebenen Skriptbefehle und fügen Sie sie in Ihre jail.local ein Skript. Ersetzen Sie dann die Ziel-E-Mail (destemail) und die Absender-E-Mail-Adresse im Skript. Anschließend können Sie das Konfigurationsskript speichern und beenden.

[DEFAULT]

destemail = example@unixlinux.online

sender = example@unixlinux.online

# to ban & send an e-mail with whois report to the destemail.

action = %(action_mw)s

# same as action_mw but also send relevant log lines

#action = %(action_mwl)s

Starten Sie nun das Fail2ban-Tool auf Ihrem Linux-System neu.

sudo systemctl restart fail2ban

Fail2ban von Linux entfernen

Das Entfernen von Fail2ban auf einer Linux-Distribution erfordert die Standardmethode zum Deinstallieren von Paketen von Linux. Jetzt werde ich zeigen, wie Sie das Fail2ban-Tool von Ihrem Linux-System entfernen können. Verwenden Sie die folgenden Befehlszeilen, um das Paket aus dem Debian/Ubuntu-Linux-System zu entfernen.

sudo apt-get remove fail2ban

Verwenden Sie die folgenden Befehlszeilen, um Fail2ban von Fedora, CentOS, Red Hat Linux und anderen Linux-Distributionen zu entfernen.

sudo yum remove fail2ban

sudo yum purge fail2ban

sudo yum remove --auto-remove fail2ban

Endworte

Zweifellos ist Fail2ban ein unverzichtbares Tool für Linux-System- und Serveradministratoren. Während die Verwendung von UFW, IPtables und anderen Netzwerküberwachungstools Servermanagern hilft, ist Fail2ban ein komplettes Paket, das anonyme Anmeldungen von schädlichen oder anonymen Benutzern verhindern kann.

Im gesamten Beitrag habe ich die Methoden zur Installation, Konfiguration und Überwachung des Fail2ban-Tools auf verschiedenen Linux-Distributionen beschrieben. Bitte teilen Sie diesen Beitrag mit Ihren Freunden und Linux-Serveradministratoren, wenn Sie diesen Beitrag nützlich und informativ finden. Sie können Ihre Meinung zu diesem Beitrag im Kommentarbereich niederschreiben.