Heute wissen wir alle, wie wichtig Sicherheit für Server und Netzwerke in dieser Zeit ist. Wir verbringen die meiste Zeit damit, unsere Sicherheitsrichtlinie für die Infrastruktur umzusetzen. Hier ist also die Frage, ob es ein automatisches Tool gibt, das uns helfen kann, die Schwachstelle für uns herauszufinden. Daher möchte ich das kostenlose Open-Source-Tool Lynis vorstellen .

Lynis ist eines der beliebtesten Sicherheits-Audit-Tools für Unix- und Linux-ähnliche Systeme, es kann Malware und sicherheitsbezogene Schwachstellen in Linux-basierten Systemen finden.

Normalerweise betreiben wir so viele Dinge auf unserem Linux-Server wie Webserver, Datenbankserver, E-Mail-Server, FTP-Server usw. Lynis kann das Leben von Linux-Administratoren erleichtern, indem es die automatisierte Sicherheitsüberprüfung und Penetrationstests auf allen Linux-Boxen durchführt.

Lynis ist ein kostenloses und quelloffenes All-in-One-Netzwerk- und Server-Audit-Tool. Sobald das Audit abgeschlossen ist, können wir die Ergebnisse, Warnungen und Vorschläge überprüfen und dann unsere sicherheitsbezogenen Richtlinien entsprechend implementieren. Es zeigt Berichte eines Systems, dieser Bericht kann in Abschnitte unterteilt werden.

Warum wir Lynis verwenden sollten:

Es gibt eine Reihe von Gründen, warum wir Lynis in unserer Umgebung verwenden sollten, aber die wichtigsten sind unten aufgeführt:

- Netzwerk- und Serversicherheitsaudit

- Schwachstellenerkennung und -scanning

- Systemhärtung

- Penetrationstests

Bis heute unterstützt Lynis mehrere Betriebssysteme wie :

- RPM-basierte Betriebssysteme wie Red Hat, CentOS und Fedora

- Debian-basierte Betriebssysteme wie Ubuntu, Linux Mint

- FreeBS

- macOS

- NetBSD

- OpenBSD

- Solaris

In diesem Artikel diesem Artikel zeigen wir Ihnen, wie wir Lynis auf einem Linux-Server installieren und eine Sicherheitsüberprüfung eines Linux-Servers durchführen können.

Installation von Lynis auf einem Linux-Server

Lynis ist eine leichtgewichtige Software, die Ihr System nicht beschädigt und keine Anwendungen oder Dienste beeinträchtigt, die auf Ihrer Linux-Box gehostet werden

Zunächst erstellen wir ein Verzeichnis für die Lynis-Installation,

[[email protected] ~]# mkdir /usr/local/lynis [[email protected] ~]#

Gehen Sie nun in das Verzeichnis und laden Sie den neuesten Lynis-Quellcode mit Hilfe des Befehls wget

herunter[[email protected] ~]# cd /usr/local/lynis/ [[email protected] lynis]# wget https://downloads.cisofy.com/lynis/lynis-2.6.4.tar.gz

Extrahieren Sie die heruntergeladene Lynis tar.gz-Datei mit dem folgenden Befehl,

[[email protected] lynis]# ll total 268 -rw-r--r--. 1 root root 273031 May 2 07:45 lynis-2.6.4.tar.gz [[email protected] lynis]# tar zxpvf lynis-2.6.4.tar.gz [[email protected] lynis]# ll total 272 drwxr-xr-x. 6 root root 4096 Jun 1 23:17 lynis -rw-r--r--. 1 root root 273031 May 2 07:45 lynis-2.6.4.tar.gz [[email protected] lynis]#

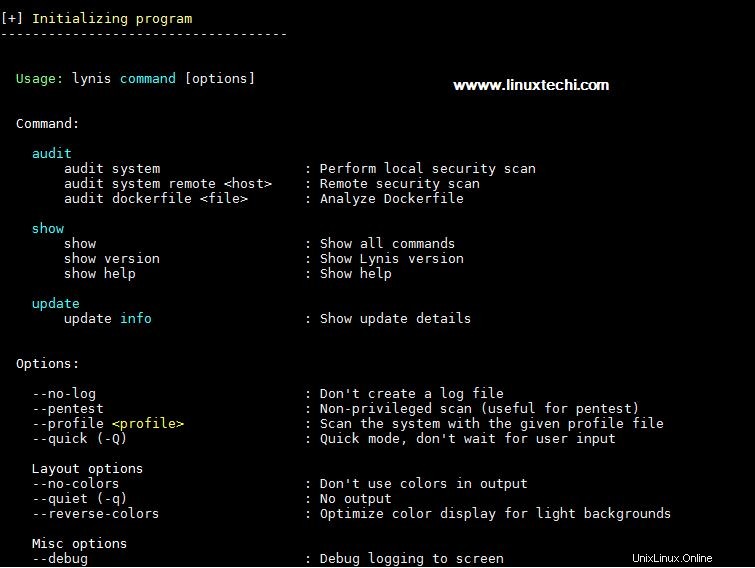

Gehen Sie nun in das Verzeichnis lynis, führen Sie das lynis-Skript aus, welche Optionen verfügbar sind. Root-Benutzer oder Benutzer mit Administratorrechten können das Skript ausführen, alle Protokolle und Ausgaben werden in der Datei /var/log/lynis.log gespeichert

[email protected] lynis]# cd lynis [[email protected] lynis]# ./lynis

Die Ausgabe des obigen Befehls sieht in etwa so aus wie unten

Starten Sie die Prüfung und finden Sie Schwachstellen

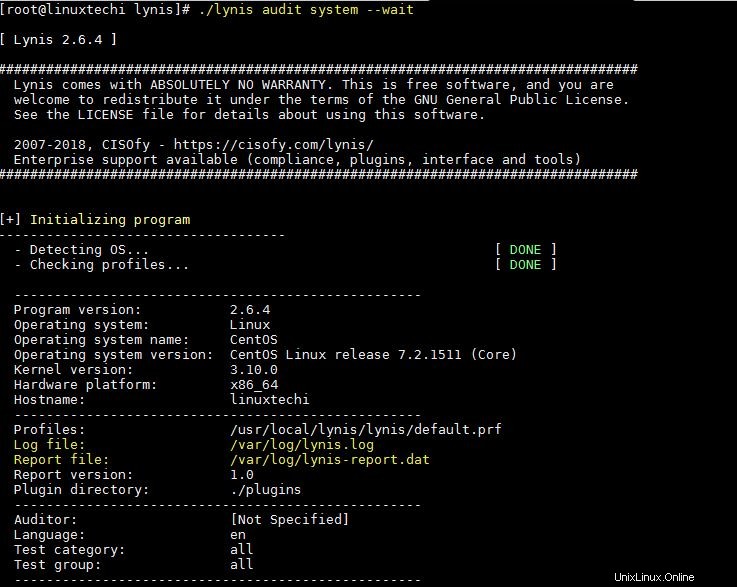

Jetzt müssen wir den Lynis-Prozess starten, also müssen wir einen „Audit-System“-Parameter zum Scannen des gesamten Systems definieren.

Führen Sie einen der folgenden Befehle aus, um die Überwachung für das gesamte System zu starten,

[[email protected] lynis]# ./lynis audit system Or [[email protected] lynis]# ./lynis audit system --wait --> (wait for user to hit enter to display report for next section)

Die Ausgabe des obigen Befehls würde in etwa so aussehen:

1) Lynis-Tool initialisieren

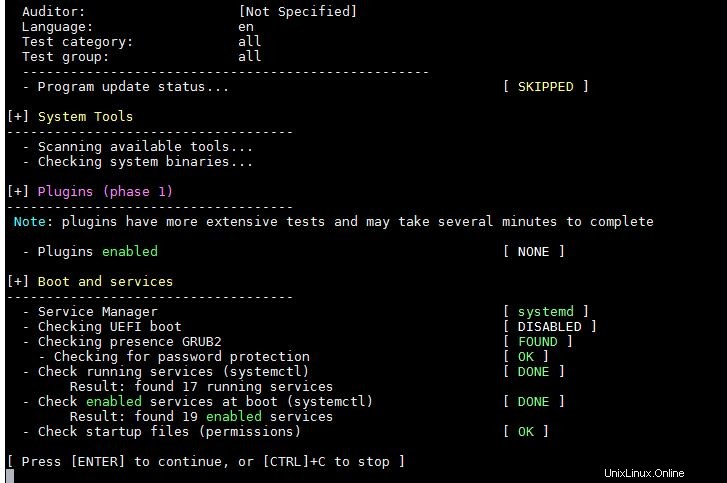

2) Systemtool und Boot &Dienste

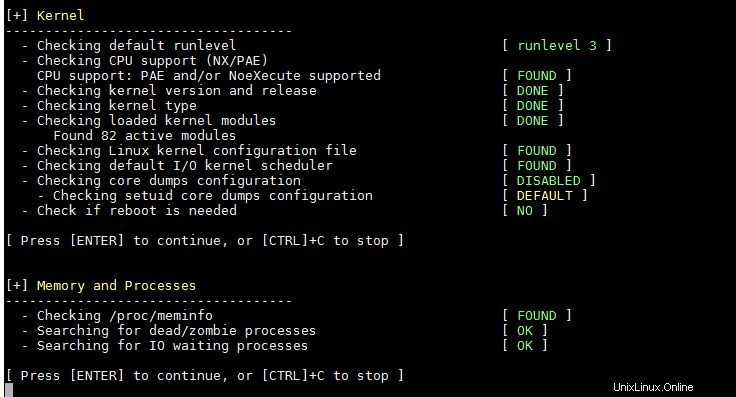

3) Kernel-, Speicher- und Prozessprüfung

4) Benutzer und Gruppe &Authentifizierung

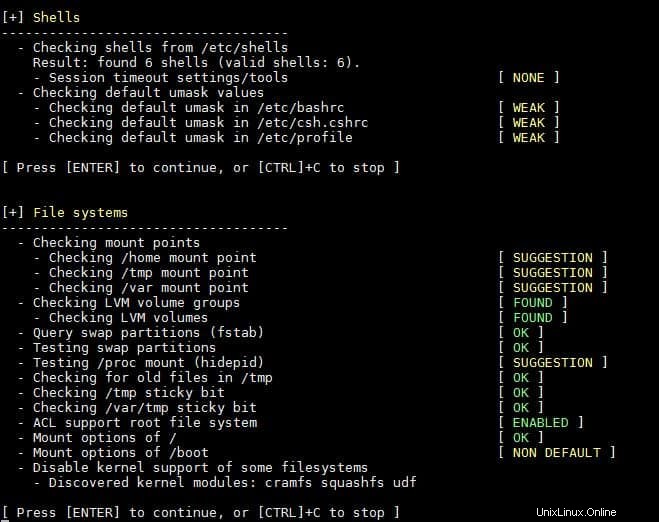

5) Shells und Dateisystem-Audit

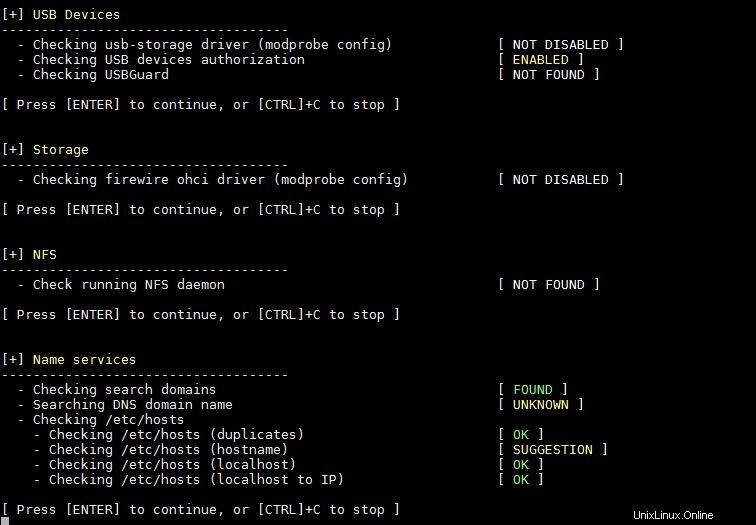

6) USB-, Speicher-, NFS- und Name-Service-Audit

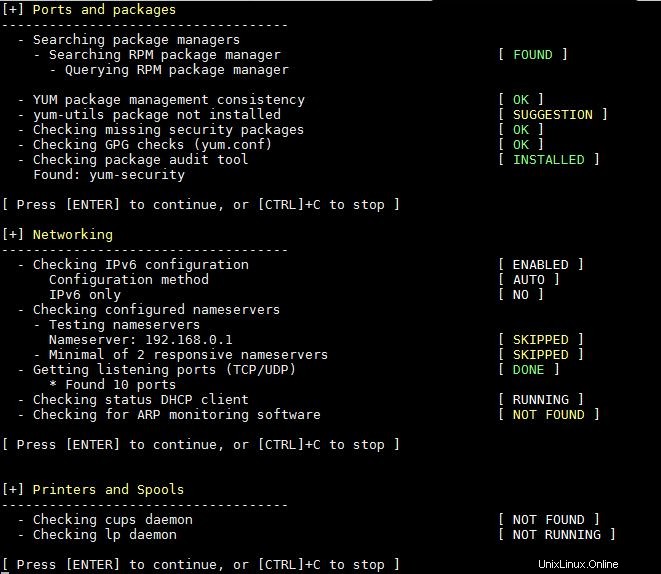

7) Port-, Paket-, Netzwerk- und Drucker- und Spool-Audit

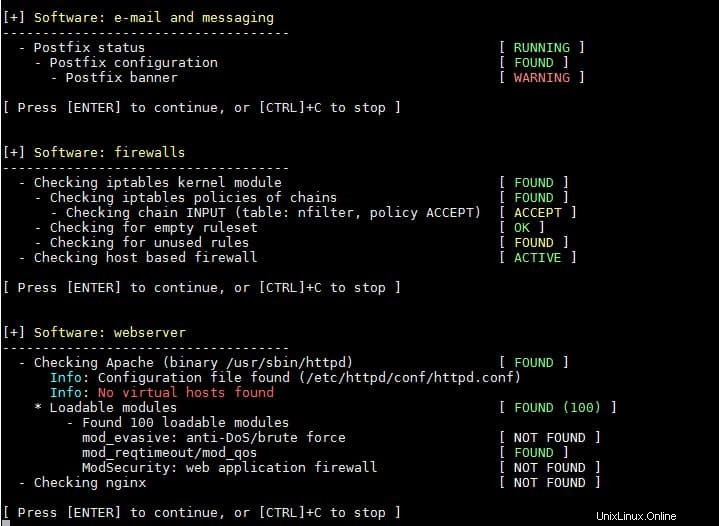

8) Prüfung der installierten Software

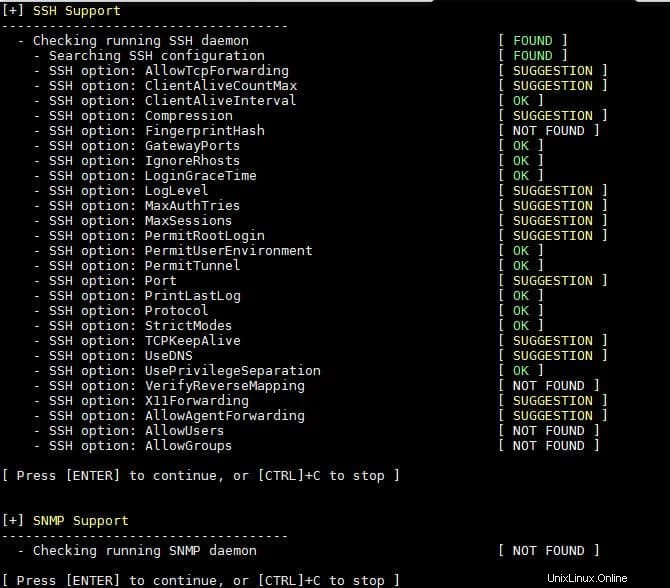

9) SSH-Server und SNMP-Audit

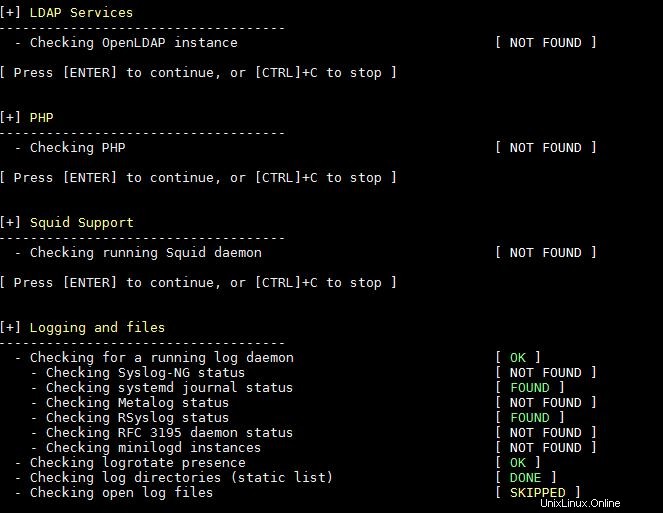

10) LDAP-Dienst, PHP, Squid und Logging-Audit

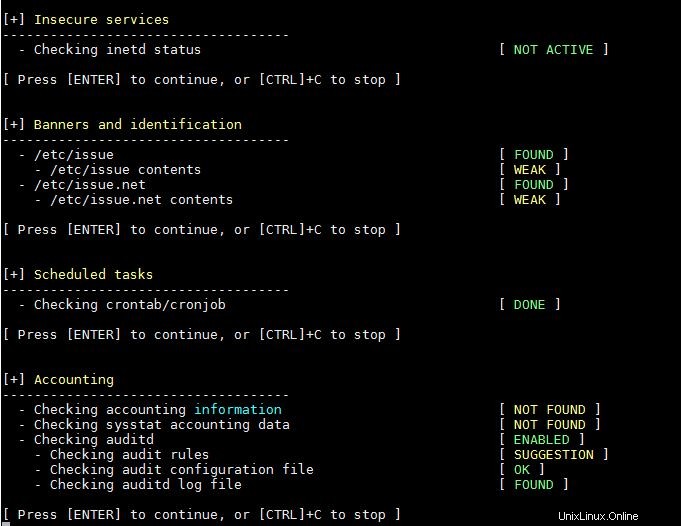

11) Unsichere Dienste, Banner, Cron-Jobs und Buchhaltungsprüfung

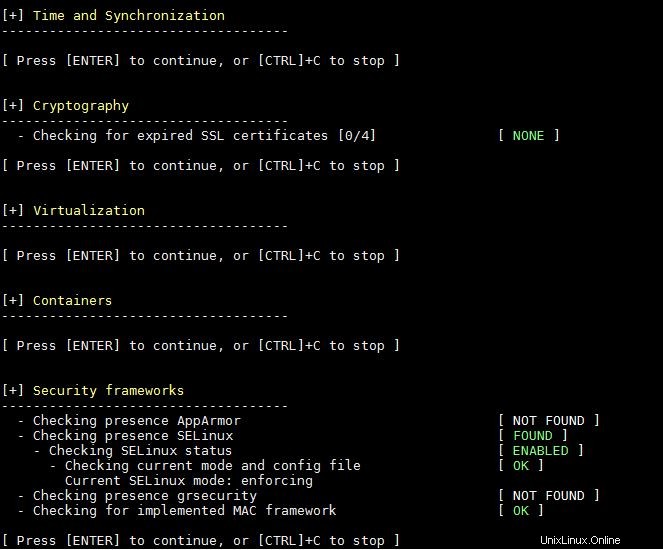

12) Zeitsynchronisierung, Kryptografie, Virtualisierung, Container und Security Framework Audit

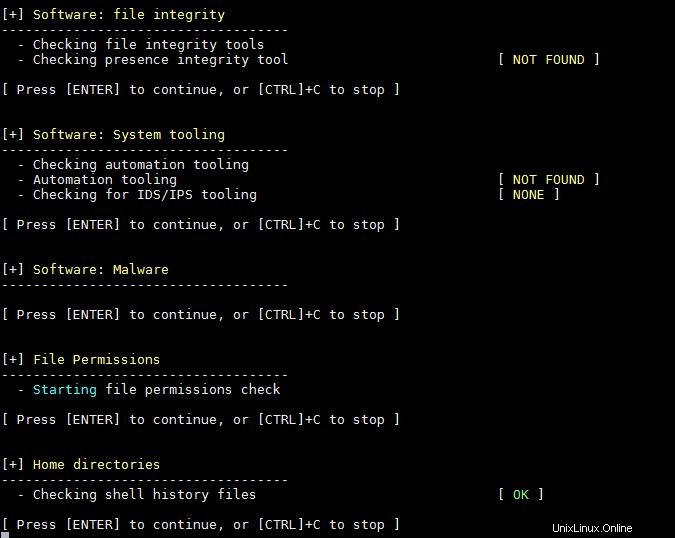

13) Dateiberechtigungen, Malware-Erkennung und Prüfung des Home-Verzeichnisses

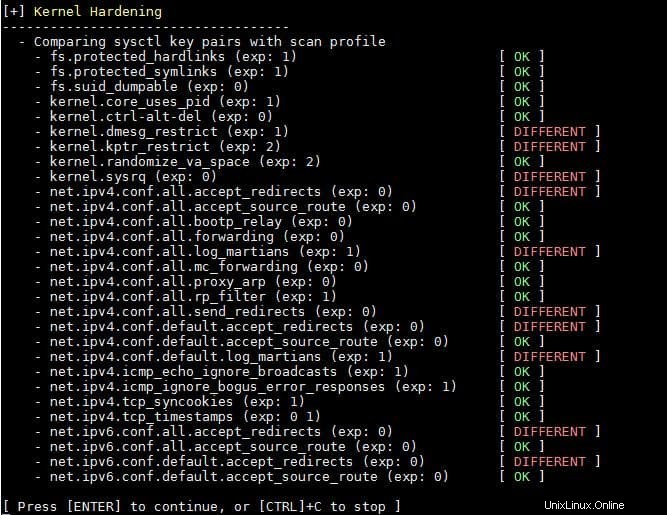

14) Kernel Hardening Audit

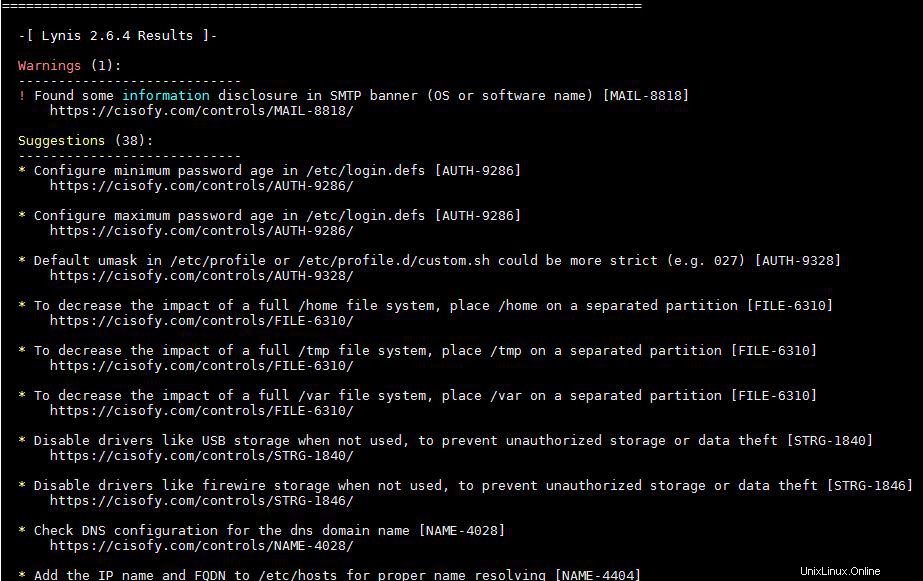

15) Warnung und Vorschläge

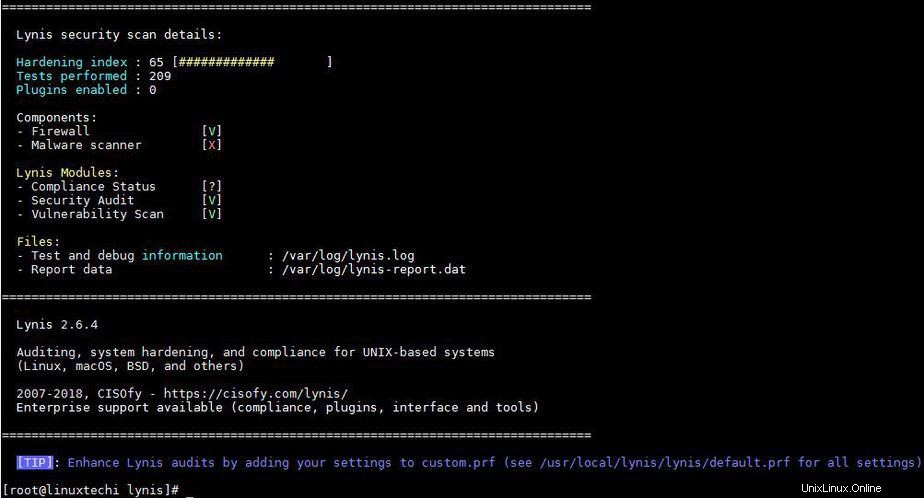

16) Lynis Scan- und Audit-Ergebnisse

Manchmal möchten wir nicht die Anwendungen oder Dienste des gesamten Systems scannen oder prüfen, sodass wir benutzerdefinierte Anwendungen nach Kategorie prüfen können. Sehen wir uns an, wie man es ausführt,

[[email protected] lynis]# ./lynis show groups accounting authentication banners boot_services containers crypto databases dns file_integrity file_permissions filesystems firewalls hardening homedirs insecure_services kernel kernel_hardening ldap logging mac_frameworks mail_messaging malware memory_processes nameservices networking php ports_packages printers_spools scheduling shells snmp squid ssh storage storage_nfs system_integrity time tooling usb virtualization webservers [[email protected] lynis]#

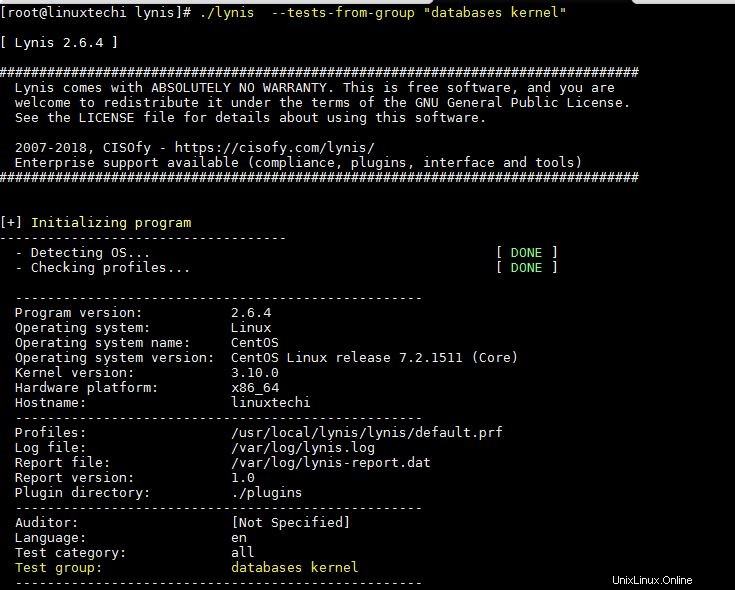

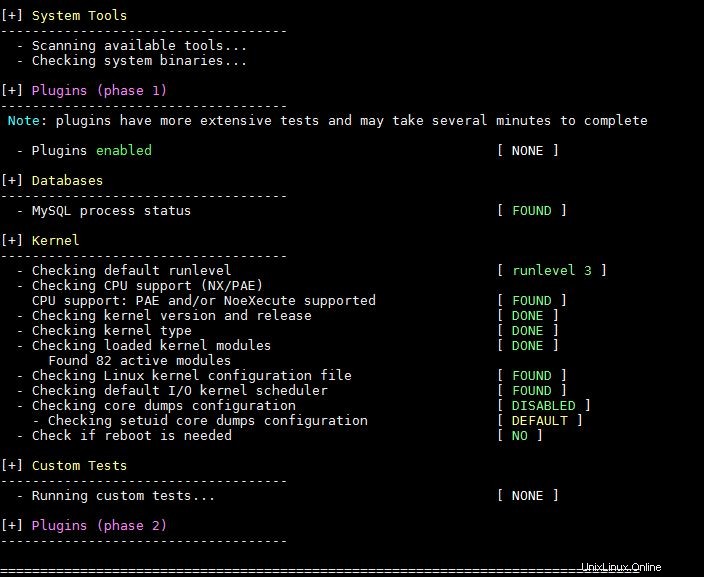

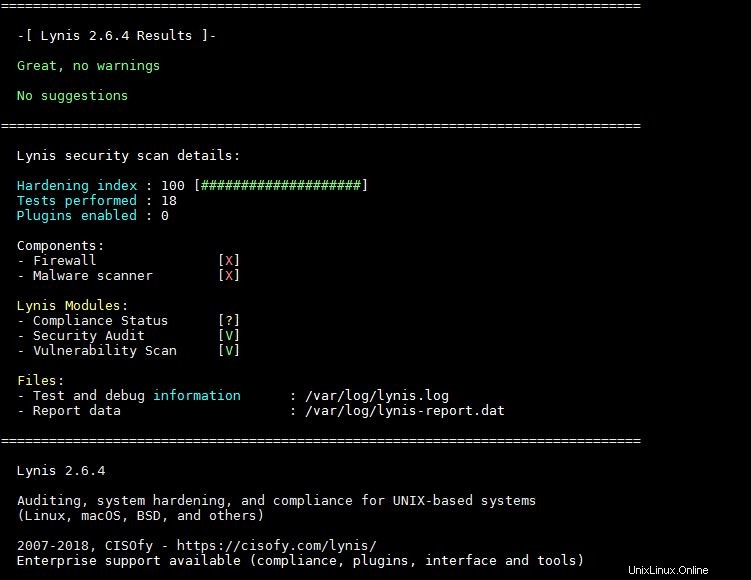

Jetzt erhalten wir also eine einfache Prüfung von Linux Kernel und Datenbank , Wir verwenden den folgenden Befehl.

[[email protected] lynis]# ./lynis --tests-from-group "databases kernel"

Weitere Optionen des Befehls lynis finden Sie auf seiner Manpage

[[email protected] lynis]# ./lynis --man

Das ist alles aus diesem Artikel, bitte teilen Sie uns Ihr Feedback und Ihre Kommentare mit.