In diesem Beitrag geht es um Sicherheitsaudits mit Lynis

Einführung

Ursprünglich wollte ich darüber schreiben, wie man ein Server/Workstation-System sichert. Ich habe jedoch meine Meinung geändert, nachdem mir klar wurde, dass es bereits dieses kampferprobte Tool namens lynis gibt das macht das Auditing für uns und auch

gibt uns Vorschläge.

Lynis ist ein Sicherheitsüberwachungstool für Unix-basierte Betriebssysteme. In diesem Artikel werde ich meine Standardinstallation von Debian 11 mit lynis untersuchen und versuchen zu sichern. Lynis führt einen gründlichen Scan des Systems durch. Dazu gehören grundlegende Überprüfungen wie Berechtigungen im Dateisystem, um sogar bestimmte Tests der Software und Bibliotheken durchzuführen, die auf einem System installiert sind.

Auf diese Weise verwendet und testet es nur die Komponenten, die mit dem System zu tun haben, auf dem es scannt. Beispielsweise werden für einen Webserver nur die webdienstbezogenen Tests nach der allgemeinen Überprüfung eingeschlossen.

Sicherheitsaudit mit Lynis – Installation und Durchführung von Audits

Lynis ist eine beliebte Software. Daher installieren wir es problemlos auf verschiedenen Systemen. Unter Debian kann ich es mit apt installieren :

doas apt install -y lynis

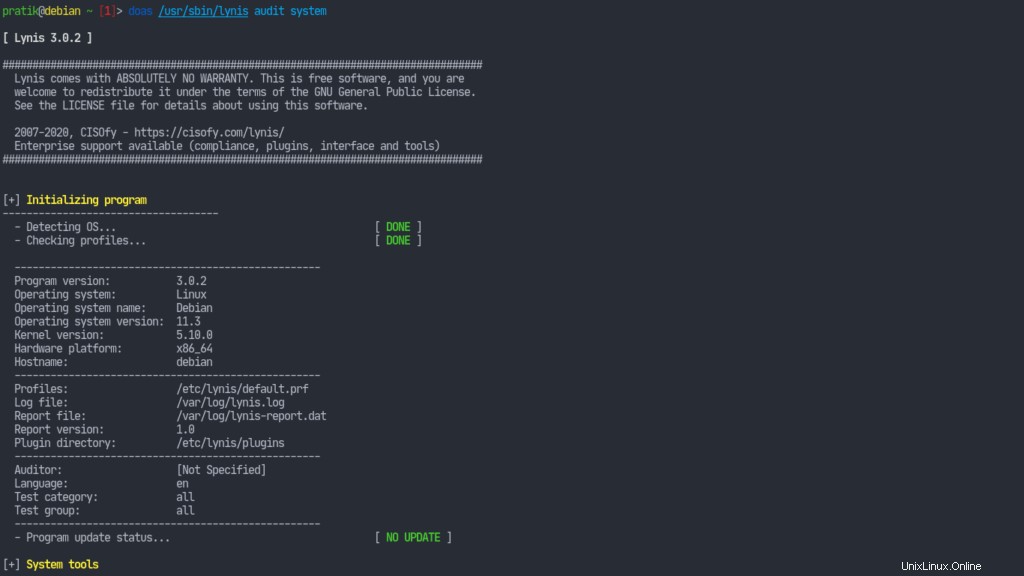

Jetzt Zeit zum Ausprobieren. Wir sind mit einer Reihe von Befehlen ausgestattet. Wir können darüber auf der Handbuchseite nachlesen. Um lynis zu fragen So führen Sie einen System-Audit-Lauf durch:

sudo lynis audit system

Dies wird einige Zeit dauern.

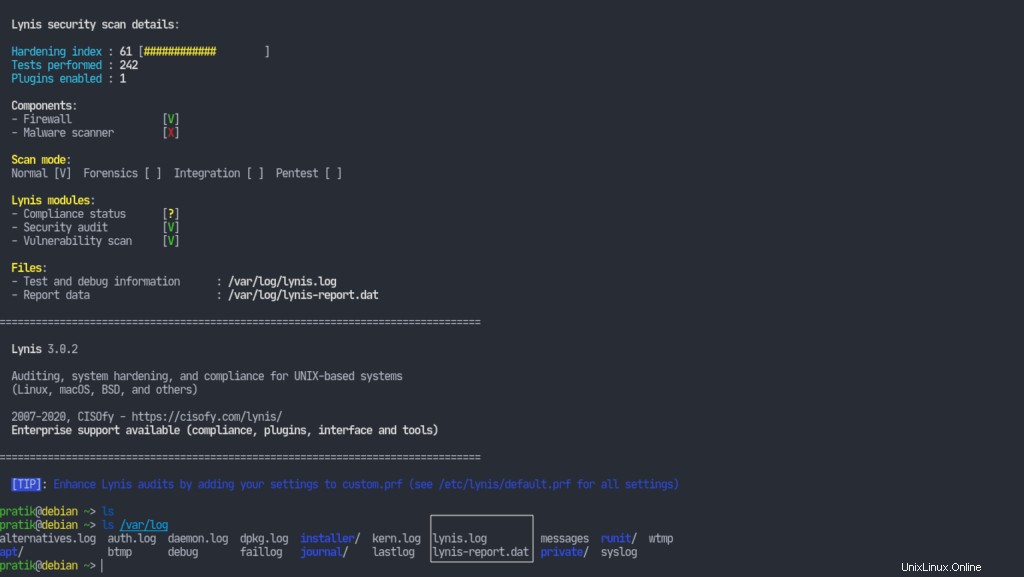

Lynis bewertet unser System mit 61 , was bedeutet, dass es etwas Arbeit braucht. Es hat uns auch zwei Protokolldateien zur Verfügung gestellt, die wir uns ansehen können. Die lynis.log speichert alle technischen Details des Scans und die lynis-report.dat enthält die Warnungen und Vorschläge, die wir uns ansehen sollten. Schauen wir uns also an, welche Vorschläge Lynis uns gegeben hat. Es wird unzählige Vorschläge geben.

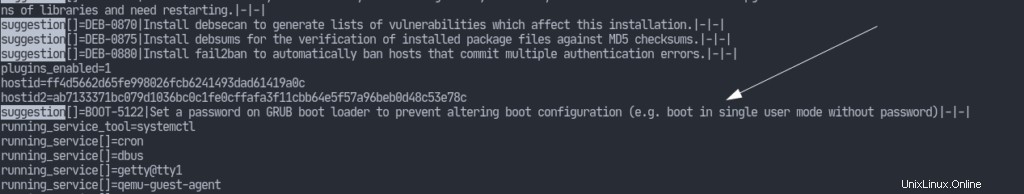

Festlegen eines Bootloader-Passworts

Einer der Vorschläge, die lynis hier macht, ist das Festlegen eines Bootloader-Passworts. Es ist allgemein bekannt, dass Sie zu Ihrem Bootloader-Menü gehen und die Kernel-Parametereinstellung init=/bin/bash ändern können und setzen Sie Ihr Root-Passwort einfach zurück. Manchmal kann dies eine Sicherheitsbedrohung darstellen. Möglicherweise möchten wir sicherstellen, dass kein unbefugter Prinzipal die Boot-Parameter ändern kann. Vorausgesetzt, das Festlegen eines Bootloader-Passworts garantiert nicht unbedingt alles. Es ist eine erforderliche Stufe in den mehreren Sicherheitsstufen, die ein System haben sollte.

Wir haben dieses Thema bereits in unserem Blog behandelt. Die Technologie entwickelt sich jedoch schnell weiter und einige Befehle sind veraltet. Daher werde ich hier nur die neuesten Techniken einbeziehen.

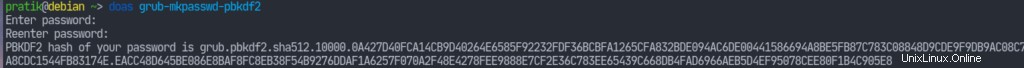

So legen Sie ein Passwort für Grub fest. Führen Sie grub-mkpasswd-pbkdf2 aus Befehl und geben Sie ein Passwort ein.

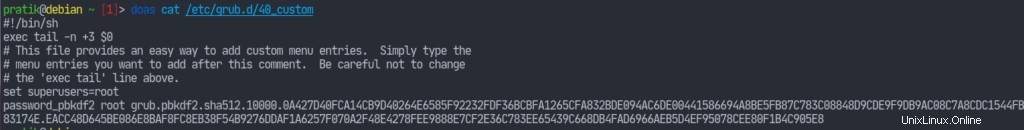

Kopieren Sie nun den Text, der laut Grub Ihr Passwort ist, und fügen Sie Folgendes an /etc/grub.d/40_custom an , wobei die entsprechenden Werte ersetzt werden:

set superusers="<username>"

password_pbkdf2 <username> <copied password>

Ändern Sie nun die Berechtigungen der Konfigurationsdatei so, dass sie nur von root geändert werden kann (doas ist genau wie sudo ):

doas chmod 600 /etc/grub.d/40_custom

Generieren Sie die Grub-Konfigurationsdateien neu:

doas grub-mkconfig -o /boot/grub/grub.cfg

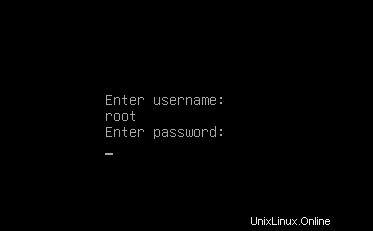

Wenn wir dann das System neu starten und versuchen, die Boot-Parameter zu ändern, indem wir e eingeben Im Bootloader-Menü fordert GRUB uns zur Eingabe des Benutzernamens und des Passworts auf.

Die Sicherung eines Systems ist ein sehr langwieriger Prozess. Ergo habe ich mich entschieden, nicht alle Vorschläge zu behandeln, die Lynis mir in diesem einzigen Artikel gegeben hat. Vielmehr wird dies eine Art mehrteilige Artikelserie sein, in der ich die Vorschläge von lynis durchgehe und fahren Sie fort, mein System weiter zu sichern. Das war es fürs Erste; Bleiben Sie dran für mehr!

Referenzen

- Offizielle Website

- Lynis – SourceForge

- GRUB-Tipps und Tricks – Arch Wiki