Normale Linux-Benutzer kennen SSH, da es ihnen im Grunde ermöglicht, sich remote mit jedem Server zu verbinden, um ihn über die Befehlszeile verwalten zu können. Dies ist jedoch nicht das einzige, was SSH Ihnen bieten kann, es kann auch als großartiges Sicherheitstool fungieren, um Ihre Verbindungen zu verschlüsseln, selbst wenn standardmäßig keine Verschlüsselung vorhanden ist.

Angenommen, Sie haben einen Remote-Linux-Desktop, den Sie über SMTP oder E-Mail verbinden möchten, aber die Firewall in diesem Netzwerk blockiert derzeit den SMTP-Port (25), was sehr häufig vorkommt. Über einen SSH-Tunnel würden Sie sich einfach mit diesem bestimmten SMTP-Dienst über einen anderen Port verbinden, indem Sie einfach SSH verwenden, ohne die SMTP-Konfiguration auf einen anderen Port umkonfigurieren zu müssen, und obendrein die Verschlüsselungsfunktionen von SSH nutzen.

Konfiguriere OpenSSH für die Portweiterleitung

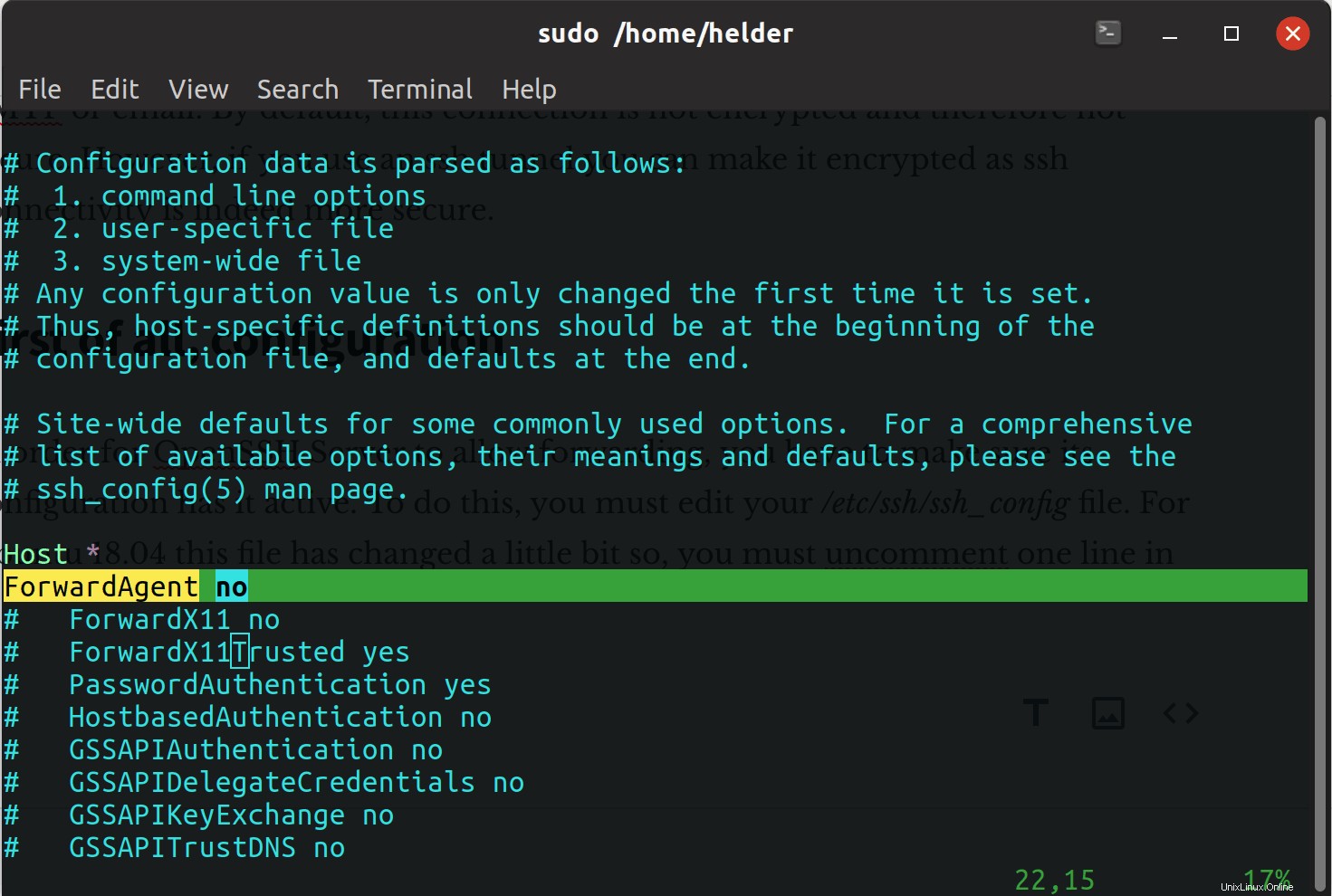

Damit der OpenSSH-Server die Weiterleitung zulässt, müssen Sie sicherstellen, dass er in der Konfiguration aktiviert ist. Dazu müssen Sie Ihre /etc/ssh/ssh_config bearbeiten Datei.

Für Ubuntu 18.04 hat sich diese Datei ein wenig geändert, Sie müssen also eine Zeile darin auskommentieren:

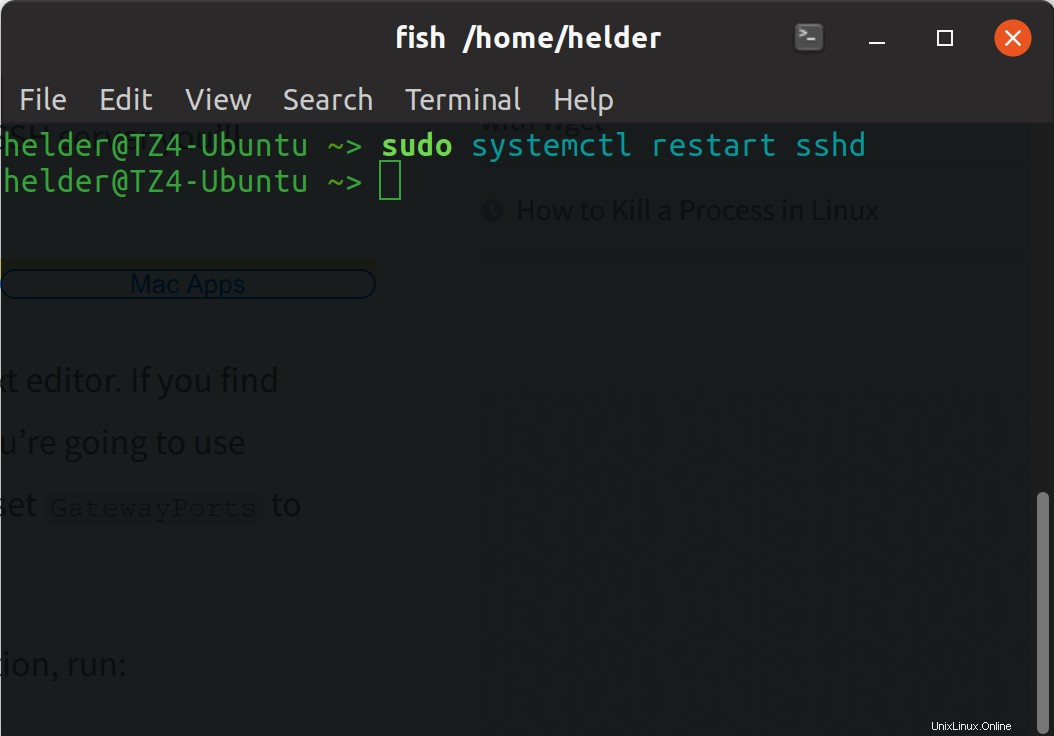

Nach dem Auskommentieren müssen Sie den SSH-Dienst neu starten, um die Änderungen zu übernehmen:

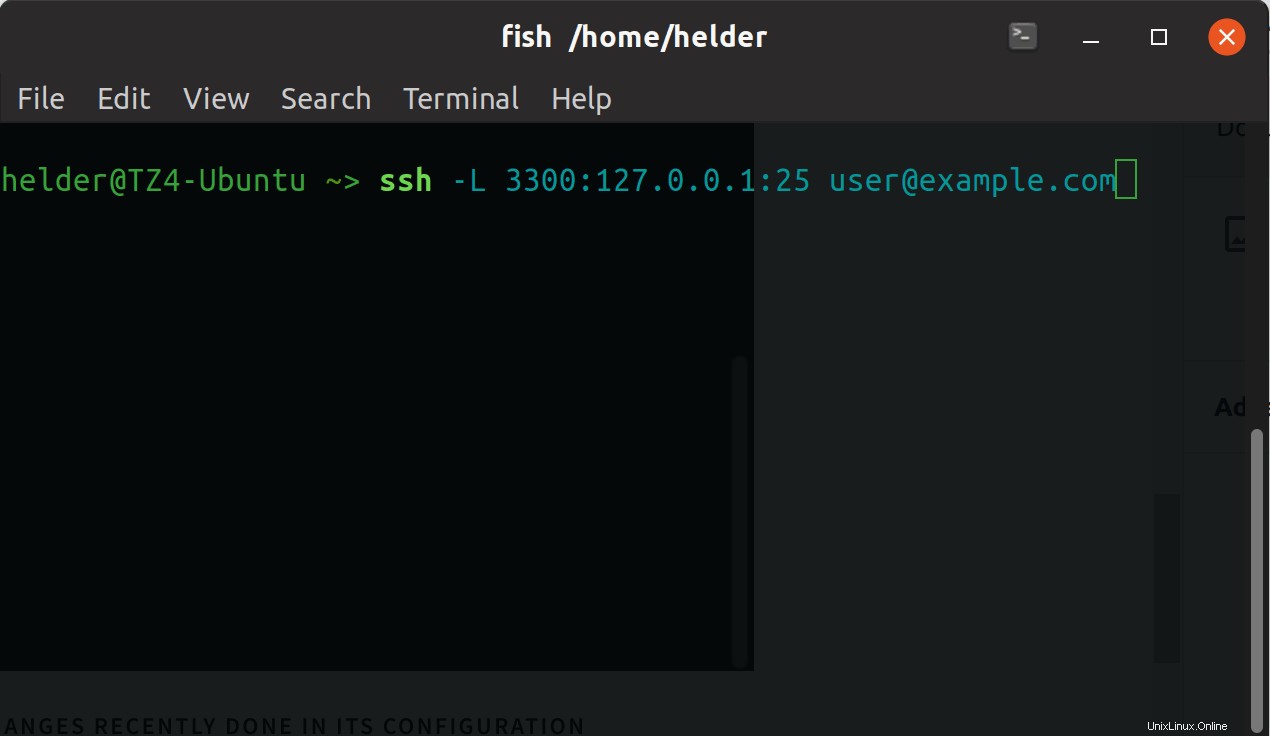

Jetzt, da wir unser Ziel so konfiguriert haben, dass es die SSH-Weiterleitung zulässt, müssen wir die Dinge einfach über einen Port umleiten, von dem wir wissen, dass er nicht blockiert ist. Lassen Sie uns einen sehr ungewöhnlich blockierten Port wie 3300 verwenden:

Nachdem wir dies also getan haben, wird der gesamte Datenverkehr, der an Port 25 ankommt, automatisch an Port 3300 weitergeleitet. Von einem anderen Computer oder Client aus verbinden wir uns einfach mit diesem Server über seinen Port 3300 und können dann so mit ihm interagieren SMTP-Server ohne Firewall-Einschränkungen auf seinen Port 25 war, haben wir im Grunde einfach seinen Port 25-Verkehr auf einen anderen (nicht blockierten) umgeleitet, um darauf zugreifen zu können.

Umgekehrt:Remote Forwarding

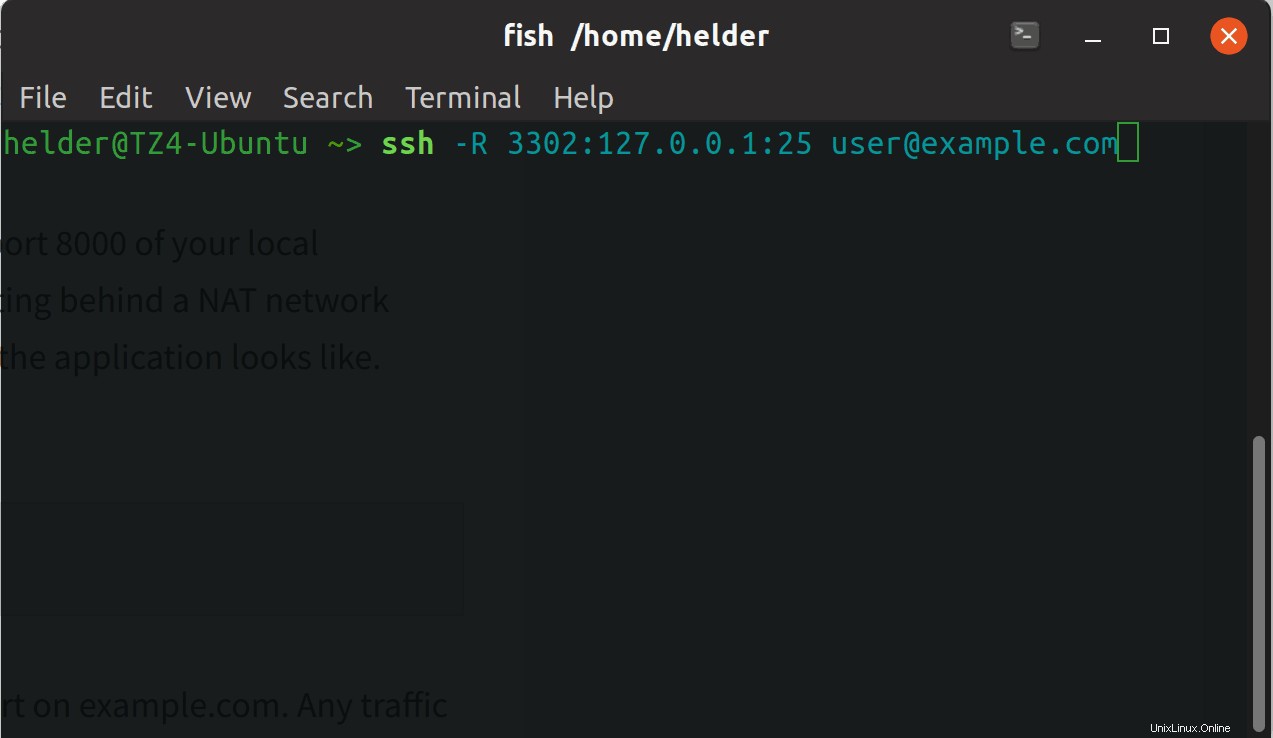

Wir haben über das Weiterleiten eines lokalen Ports an einen anderen Port gesprochen, aber nehmen wir an, Sie möchten genau das Gegenteil tun:Sie möchten einen Remote-Port oder etwas, auf das Sie derzeit vom Server zugreifen können, an einen lokalen Port weiterleiten.

Um es einfach zu erklären, verwenden wir ein ähnliches Beispiel wie das vorherige:Von diesem Server aus greifen Sie über Port 25 (SMTP) auf einen bestimmten Server zu und möchten diesen über einen lokalen Port 3302 „teilen“, damit sich jeder andere mit Ihrem Server verbinden kann zum Port 3302 und sehen Sie, was dieser Server auf Port 25 sieht:

Zusammenfassung und einige Tipps zur SSH-Portweiterleitung

Wie Sie sehen können, verhält sich diese SSH-Weiterleitung wie ein sehr kleines VPN, da sie Dinge an bestimmte Ports weiterleitet. Immer wenn Sie diese Befehle ausführen, öffnen sie SSH-Shells, da sie verstehen, dass Sie über SSH mit dem Server interagieren müssen. Wenn Sie dies nicht benötigen, reicht es aus, einfach die Option „-N“ hinzuzufügen, damit sie einfach keine Shell öffnen.