Nmap oder „Network Mapper“ ist ein Open-Source-Tool, das seit 1997 vom „Nmap Developer Team“ für Sicherheitsexperten und Entwickler gedacht ist. Hier lernen wir die Befehle zum Installieren von NMAP auf Debian 11 Bullseye und wie man es benutzt?

Mit Nmap kann ein Benutzer das Netzwerk scannen und/oder Computer im Internet/lokal (dh mit ihrer IP-Adresse) auf offene Ports und die darauf lauschenden Dienste überprüfen. Bekannte und unbekannte Scanmethoden machen dieses Tool zu einem sehr mächtigen Programm.

Der Network Mapper eignet sich besonders dazu, alle aktiven Hosts in der Netzwerkumgebung (Ping Sweeps) sowie deren Betriebssystem (OS Fingerprinting) und Versionsnummern verschiedener dort installierter Dienste herauszufinden.

Nmap kann zum Beispiel verwendet werden, um Ihre Firewall-Konfiguration oder Ihren Computer auf offene Ports und (möglicherweise unerwünschte) Dienste zu testen, die im Hintergrund laufen. Obwohl dieses Tool selbst mit einer Befehlszeilenschnittstelle ausgestattet ist, kann der Benutzer mit Zenmap die Dinge bequemer handhaben.

Standardmäßig führt Nmap einen SYN-Scan durch, der auf der Kompatibilität eines TCP-Stacks basiert. Es kann verwendet werden, um Tausende von Ports zu scannen und ermöglicht eine klare und zuverlässige Unterscheidung zwischen Ports mit offenem, geschlossenem oder gefiltertem Status.

Typische Verwendung von NMAP:

- Netzwerke analysieren und scannen

- Netzwerkinventar abrufen

- Verbundene und aktive Systeme erkennen

- Details zu Diensten, Konfigurationen und Versionen ermitteln

- Überwachung von Betriebszeiten, Hosts oder Service

- Dienstaktualisierungen prüfen

So installieren Sie Nmap auf Debian 11 Linux Bullseye

Apt-Repository-Update

Als Erstes führen wir den Systemaktualisierungsbefehl aus. Dadurch wird der System-Repo-Cache neu erstellt und die installierten Pakete erhalten ihre neuesten Versionen.

sudo apt update

Installieren Sie NMAP auf Debian 11 Bullseye

Wir müssen kein Repository manuell hinzufügen, da das offizielle Paket zur Installation von NMAP bereits im Standard-Basisrepo von Debian 11 verfügbar ist. Daher reicht es aus, den APT-Paketmanagerbefehl auszuführen, um es zu erhalten.

sudo apt install nmap -y

Installation von ZenMap (GUI) auf Debian 11 (optional)

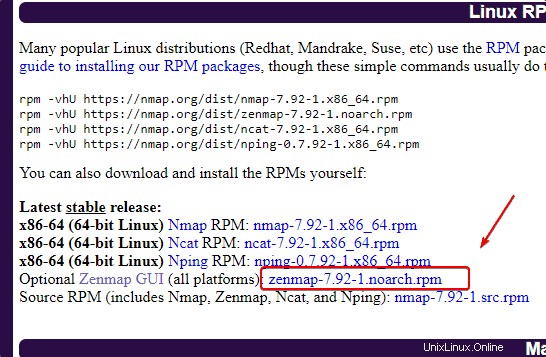

Diejenigen, die nach einer grafischen Benutzeroberfläche suchen, um NMAP zum Scannen und Analysieren von Netzwerken zu verwenden. Sie können sich für ZenMap entscheiden, das neueste ist jedoch nicht für Debian im Binärformat verfügbar. Um es zu installieren, müssen wir daher zuerst die vorhandene RPM-Binärdatei in Deb konvertieren. Folgen wir den Schritten.

Alien installieren

sudo apt-get install alien -y

ZenMap-RPM herunterladen

Gehen Sie zur offiziellen Website von Nmap und laden Sie das Zenmap-RPM-Paket herunter.

RPM in Deb konvertieren

Wenn Sie die Datei über den Browser heruntergeladen haben, wechseln Sie zunächst zu Downloads Verzeichnis- cd Downloads

sudo alien zenmap-*.noarch.rpm

Zenmap installieren

sudo dpkg --install zenmap_*_all.deb

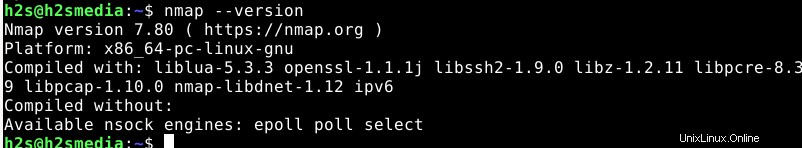

Prüfen Sie die Nmap-Version

Um die Version der aktuellen Nmap zu überprüfen, verwenden Sie den angegebenen Befehl:

nmap --version

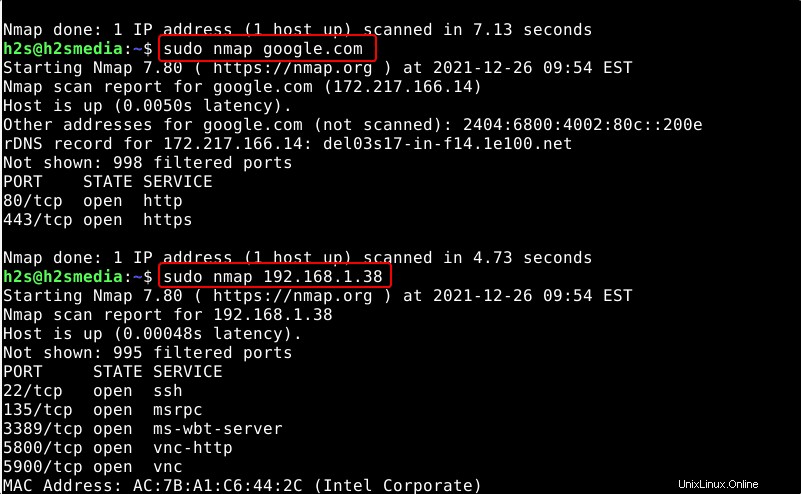

Verwenden Sie den Nmap-Scanner unter Debian 11

Der Zielbereich der Nmap-Optionen kann eine einzelne IP-Adresse sein (es funktioniert standardmäßig mit IPv4, aber Sie können auch IPv6-Adressen verwenden), ein IP-Adressbereich oder ein Host. Wenn Sie keine weiteren Optionen eingeben, geben Sie einfach Nmap-Zielbereich ein, Nmap überprüft den Zielcomputer auf die ersten 1000 Ports. Dies sind die meisten sogenannten Well-Known-Ports, die dauerhaft mit bestimmten typischen Anwendungen (wie Webservern oder POP3) verbunden sind.

Um alle verfügbaren Optionen zu sehen, können Sie die Hilfeseite aufrufen:

nmap -h

Nmap – Port-Scanning

Mit der Port-Option können wir scannen, um den Beginn von Ports zu erfahren, unabhängig davon, ob sie offen oder geschlossen sind. Der gefilterte Start kann jedoch ärgerlich sein, da der Administrator Ports mit anderen Methoden scannen muss. Sehen wir uns einige allgemeine Zustände von Ports an, die wir normalerweise erhalten, wenn wir die Ports in einem Netzwerk scannen.

Öffnen – Dies bedeutet, dass eine Anwendung oder ein Dienst auf diesem Port lauscht und daher eine Verbindung möglich ist.

Geschlossen- Das bedeutet, dass der Host eine Verbindung auf diesem Port abgelehnt hat. Dahinter lauscht keine Anwendung.

GEFILTERT / GESPERRT bedeutet, dass der Host nicht auf Anfragen an diesem Port antwortet. Das heißt, die Verbindung wird weder bestätigt (OPEN) noch abgewiesen (CLOSED). Ist der Host anderweitig erreichbar, erfolgt eine Filterung (FILTERED) oder Blockierung (BLOCKED) durch eine Firewall.

ungefiltert – In diesem Fall ist Nmap für den Port erreichbar, kann aber nicht bestätigen, ob er offen oder geschlossen ist.

Der Befehl zum Starten des Scanvorgangs lautet:

sudo nmap ip-address

oder

sudo nmap website address

Um Ihren Computer zu überprüfen, können Sie Folgendes verwenden:

sudo nmap localhost

Um das gesamte Subnetz zu scannen, verwenden Sie:

sudo nmap IP-address/24

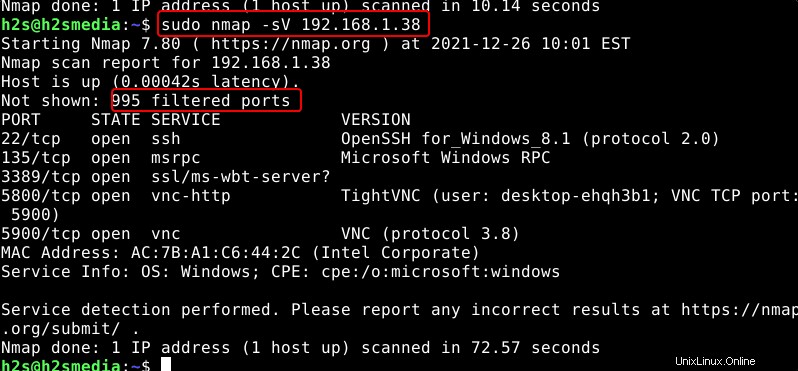

Service- und Versionsidentifikation

Die Dienstidentifizierung wird auch als Dienst-Fingerprinting oder Versionserkennung (Versionsscan) bezeichnet. Der Service-Scanning-Befehl von Nmap versucht, installierte Anwendungen (verwendet einige Ports, um mit der Welt zu kommunizieren) und deren Version möglichst genau zu ermitteln. Damit kann gezielt nach Anwendungsversionen und dann verfügbaren Schwachstellen gesucht werden.

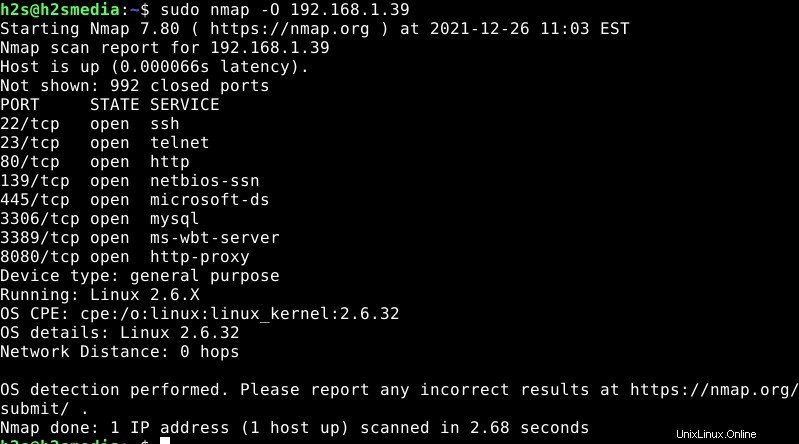

Nmap zum Scannen des Betriebssystems verwenden

Die Betriebssystemidentifizierung ist auch als Betriebssystem-Fingerabdruck oder Betriebssystemerkennung bekannt und ist der Prozess, bei dem wir Nmap verwenden, um zu identifizieren, welche Art von Betriebssystem von dem Host verwendet wird, auf den wir abzielen.

Betriebssystem- und Dienstidentifizierung mit NMAP

Zu verwendende Option dafür:

• OS-Scan (OS-Erkennung) =-O Liefert nach Möglichkeit genaue Informationen zum Betriebssystem. Der Scan verwendet verschiedene Anwendungsprotokolle auf den Ports, die als „offen“ oder „offen |“ gelten gefiltert“.

• Dienstscan/Versionsscan =-sV Scannen Sie Ports, um die Anwendungen zu identifizieren, die hinter den offenen Ports ausgeführt werden.

• RPC-Scan =-sR – Wenn der RPC-Dienst (Remote Procedure Call) auf einem Port verfügbar ist, scannt Nmap diesen, um weitere Informationen über das Betriebssystem zu erhalten.

• Kombinierter Betriebssystem- und Dienstscan -O -sV oder -A Zur Bereitstellung von Betriebssystem- und Anwendungsinformationen, kombiniert in einer einzigen Ausgabe.

sudo nmap -O [IP address] or sudo nmap -O [website address]

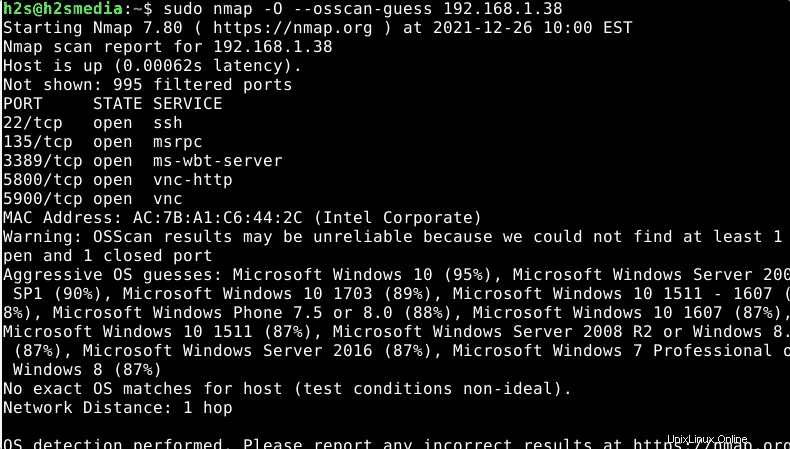

Nun, wenn Nmap nicht in der Lage ist, genaue Informationen über das Betriebssystem des Zielhosts bereitzustellen, können Sie die Rate-Option verwenden, die unzuverlässig ist, aber eine Vorstellung vom Zuverlässigkeitsprozentsatz gibt.

sudo nmap -O --osscan-guess ip-address

Sie können das im angegebenen Screenshot sehen.

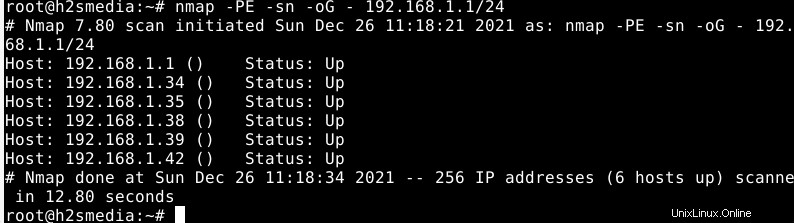

Klassischer Ping-Scan (Netzwerk-Scan)

Der angegebene Befehl verwendet einen klassischen Ping-Scan mit ICMP-Echo-Anforderungen (-PE), aber ohne Port-Scan (-sn).

sudo nmap -PE -sn -oG - ip-address-range/24

Erweiterter Ping-Scan (Netzwerk-Scan)

Die Verwendung dieses TCP-Ping-Scans kombiniert den klassischen Ping (ICMP-Echo) mit dem TCP-SYN-Scan.

sudo nmap -sP -oG - ip-address-range/24

Scantechniken

Lassen Sie uns noch einmal einen Blick auf die verschiedenen Scan-Optionen oder Parameter von Nmap werfen, die mit seinem Befehl verwendet werden können.

| Nmap – Scantechniken | |

| Scan-Technik | Beschreibung |

-sT | Einfacher Verbindungsscan. Für jeden zu scannenden Port wird eine vollständige TCP-Verbindung auf- und abgebaut. Dieser Scan ist auch verfügbar, wenn Nmap aufgerufen wird ohne Root-Rechte. |

-sS | „SYN-Stealth-Scan“: Ähnlich -sT , aber es wird keine vollständige TCP-Verbindung aufgebaut, daher weniger auffällig. (Standard mit Root-Rechten) |

-sU | Scannt UDP-Ports anstelle von TCP. |

-sn | Ping-Scan: prüft die Verfügbarkeit nur über ICMP-Echoanfrage, TCP-SYN-Paket auf Port 443, TCP-ACK-Paket auf Port 80 und ICMP-Zeitstempelanfrage. Nützlich zum Testen ganzer Netzwerkbereiche auf aktive Hosts. Dieser Scan ist auch verfügbar, wenn Nmap aufgerufen wird ohne Root-Rechte (dann nur mit SYN-Paketen auf Port 80 und 443). |

Experteninfo:

Die folgenden exotischeren Techniken (und andere) können in Einzelfällen nützlich sein. Es ist jedoch ratsam, vorher die nmap-Manpage oder -Homepage zu studieren, um die Besonderheiten und möglichen Erkenntnisse zu verstehen.

| Spezielle Scantechniken | |

| Scan-Technik | Beschreibung |

-sF , -sN ,-sX | Nmap sendet absichtlich manipulierte oder falsche TCP-Pakete an die zu scannenden Ports. Anhand der Reaktion des Ports (bzw. des Servers) können Rückschlüsse gezogen werden, ob der Port offen oder durch eine Firewall geschützt ist. Im Vergleich zu -sT oder -sR weniger auffällig. |

-sA , -sW | Wird auch verwendet, um zu testen, ob ein Port offen, geschlossen oder geschützt ist. Besonders gut zum Erkennen von Firewalls. |

Optionen

Nmap kennt verschiedene Optionen, die mit den oben genannten Scan-Techniken kombiniert werden können:

Versions- und OS-Erkennung

| Nmap-Optionen (Version und Betriebssystem) | |

| Option | Beschreibung |

-sR | Wenn ein RPC-Dienst erkannt wird, werden zusätzliche RPC-Pakete gesendet, da dadurch weitere Informationen über den auf dem entsprechenden Port lauschenden Dienst gefunden werden können. |

-sV | Durchläuft zusätzliche Tests, um den Dienst an jedem offenen Port zu identifizieren. Enthält -sR . |

-O | Betriebssystemerkennung:Versucht, das Betriebssystem des Ziels mithilfe spezieller Funktionen der Netzwerkimplementierung zu identifizieren. |

-A | Kurz für -sV -O |

Ports

Standardmäßig scannt Nmap alle Ports von 1 bis 1024 sowie die höheren, die in den /usr/share/nmap/nmap-services aufgelistet sind Datei. Die folgenden Optionen erzeugen ein anderes Verhalten:

| Nmap – Optionen (Ports ) | |

| Option | Beschreibung |

-p X | Scannt nur Port X |

-p X-Y | Scannt nur die Ports X bis Y |

-p X,Y,Z | Scannt die Ports X, Y und Z |

-p- | Alle Ports scannen |

-F | Schneller Scan, scannt nur die bekannten Ports, die in den nmap-services aufgelistet sind Datei. |

-r | Scannt alle Ports in numerischer Reihenfolge, was mit der Option -v die Übersichtlichkeit verbessern kann . Standardmäßig wählt Nmap eine zufällige Reihenfolge. |

weitere Optionen

| Nmap – Optionen (Verschiedenes) | |

| Option | Beschreibung |

-Pn | Vor einem vollständigen Port-Scan überprüft Nmap normalerweise, ob der Computer existiert und online ist (siehe Scan-Technologie -sn ). Diese Option schaltet dies ab und wird benötigt, um Hosts zu scannen, auf denen kein Webserver läuft und die Pings blockieren. |

-e eth0 | Instruiert Nmap explizit eth0 um die Netzwerkschnittstelle zu verwenden. Normalerweise wählt Nmap die Schnittstelle selbst aus. |

-oN DATEI | Protokollieren Sie den Scan in FILE |

-v | Gib zusätzliche Informationen während des Scans aus. |

Nmap deinstallieren oder entfernen

Nun, wenn Sie Nmap nicht mehr auf Ihrem Debian 11 haben wollen, dann können wir dasselbe APT-Paket verwenden, um es zu entfernen.

sudo apt remove nmap