Einführung

Firewalls sind zu einem wesentlichen Bestandteil jedes Netzwerks geworden, das Zugang zum Internet hat. Ohne Firewalls könnte jeder auf Ihr Netzwerk und Ihre Server zugreifen und sie mit bösartiger Software infizieren. Richtig konfiguriert kann eine Firewall unerwünschte Netzwerkkommunikation in einem lokalen Netzwerk erheblich reduzieren.

In diesem Artikel wird erklärt, wie Sie eine Firewallregel mit Firewall-MMC und Windows PowerShell erstellen . Wir verwenden Windows Server 2012, aber das Verfahren gilt mit geringfügigen Abweichungen auch für andere Windows-Versionen.

Was ist eine Firewall?

Eine Firewall ist eine Hardware oder Software, die den Fluss von Datenpaketen steuert, und sie ist auf modernen Computersystemen von entscheidender Bedeutung. Es schützt private Netzwerke und Geräte vor böswilligen Aktionen aus öffentlichen Netzwerken, genauso wie eine physische Firewall verhindert, dass sich Feuer von einem Bereich zum anderen ausbreitet. Eine Firewall fungiert als Abwehrmechanismus, der den Netzwerkverkehr gemäß den implementierten Firewall-Regeln kontrolliert.

Computer hinter einer Firewall können keine Daten empfangen, bis die Daten alle Filter passieren. Dies erhöht die Sicherheit erheblich und verringert das Risiko eines unbefugten Zugriffs auf private Netzwerke. Eine ordnungsgemäße Firewall-Konfiguration bietet Ihrem System eine entscheidende Sicherheitsebene und verringert das Risiko erfolgreicher Hacking-Angriffe. Firewalls können viele Aufgaben erfüllen:

- Schützen Sie die Daten auf Ihrem Computer, indem Sie eine Barriere erstellen, die jeglichen unerwünschten eingehenden oder ausgehenden Datenverkehr blockiert.

- Sie benachrichtigen, wenn Verbindungsanfragen von anderen Computern vorliegen.

- Protokollieren Sie Aktivitäten zur späteren Überprüfung und warnen Sie, wenn eine Anwendung versucht, eine Verbindung zu einem anderen Computer herzustellen.

Wie Windows Server-Firewalls funktionieren

Wie der Name schon sagt, wirkt eine Firewall wie eine Barriere zwischen Ihren lokalen Geräten und dem externen Netzwerk. Wenn Sie über das Internet eine Verbindungsanfrage an Ihren Computer oder Server senden, kann ein Hacker diese Verbindung unterbrechen und versuchen, sich Zugang zu Ihrem privaten Netzwerk zu verschaffen. Wenn eine Firewall vorhanden ist, kann nur der Netzwerkverkehr passieren, der den Firewall-Regeln entspricht.

Die Sätze von Firewall-Regeln, die Sie in den Firewall-Einstellungen definieren, überprüfen jedes Paket auf gekennzeichnete Informationen. Um Ihre Firewall optimal zu nutzen, sollten Sie sowohl eingehende als auch ausgehende Regeln genau definieren, um unerwünschte Verbindungen zu vermeiden.

Beispielsweise können Sie eine eingehende Regel festlegen, die definiert, dass die über einen bestimmten Port, wie z. B. TCP-Port 80, übermittelten Daten die Firewall passieren können. Das bedeutet, wenn die Firewall ein Paket sieht, das zu einem anderen Port kommt, wird es verworfen und die Daten erreichen ihr beabsichtigtes Ziel nicht.

Windows Firewall Server 2012 mit erweiterter Sicherheit

Windows-Firewall mit erweiterter Sicherheit ist die Verwaltungskonsole, die alle Windows-Firewall-Konfigurationen speichert. Die Windows-Firewall ist eine hostbasierte Firewall-Lösung, die in praktisch alle aktuellen Windows-Betriebssysteme eingebettet ist.

Die Windows-Firewall mit erweiterter Sicherheit bietet eine sicherere ein- und ausgehende Netzwerkkommunikation, indem Regeln erzwungen werden, die den Datenverkehrsfluss für den lokalen Computer steuern. Es gibt drei verfügbare Firewall-Profile:

- Domain . Es wird verwendet, wenn ein Computer eine Verbindung zum Unternehmensnetzwerk herstellt. Es ist ein Netzwerk, in dem das Gerät seinen Domänencontroller erkennen kann.

- Privat . Wir verwenden dieses Profil für Computer, die eine Verbindung zu einem privaten Netzwerk herstellen, z. B. zu Hause oder im Büro. In privaten Netzwerken befinden sich die Nutzer immer hinter einem Gerät und sind nicht direkt dem Internet ausgesetzt.

- Öffentlich . Dieses Profil wird verwendet, wenn ein Computer eine Verbindung zu einem öffentlichen Netzwerk wie Bibliotheken, Flughäfen und anderen öffentlichen Hotspots herstellt. Die Firewall-Konfigurationen sollten für dieses Profil am restriktivsten sein, da diese Netzwerke am unsichersten sind.

Die Verwendung der Windows Server-Firewall mit erweiterter Sicherheit bietet zahlreiche Vorteile:

- Es ist fertig . Es ist mit persönlichen Microsoft Windows-Betriebssystemen sowie Server-Editionen vorinstalliert. Es ist auch standardmäßig aktiv und schützt Ihr Betriebssystem vom ersten Start an.

- Es benötigt keine spezielle Lizenz oder zusätzliche Hardware. Sobald Sie Ihre Kopie eines Windows-Betriebssystems erhalten haben, fallen keine zusätzlichen Kosten an.

- Es ist sehr flexibel . Es bietet viele erweiterte Funktionalitäten und verschiedene Kontrollebenen für die Firewall-Dienste.

Was ist der Unterschied zwischen der Windows-Firewall und der Windows-Firewall mit erweiterter Sicherheit?

Der Unterschied zwischen den beiden ist die dem Endbenutzer zur Verfügung stehende Funktionalität, d. h. die Schnittstelle selbst. Beide sind derselbe Firewall-Dienst. Die Windows-Firewall ist einfacher zu verwenden und verbraucherfreundlicher. Es befindet sich in der Systemsteuerung und ermöglicht Ihnen die Durchführung grundlegender Firewall-Konfigurationen.

Die Windows-Firewall mit erweiterter Sicherheit bietet eine granulare Kontrolle über die eingehenden und ausgehenden Regeln sowie die standardmäßigen Firewall-Profile. Sie können alle erweiterten Firewall-Konfigurationen mit der Microsoft Management Console (MMC) oder Windows PowerShell ändern.

Wie starte ich die Windows-Firewall mit Advanced Security Console?

Sie können auf verschiedene Arten auf die Windows-Firewall mit erweiterter Sicherheitskonsole zugreifen. Unabhängig davon, welche Methode Sie wählen, wird die Windows Firewall MMC geöffnet, wo Sie weitere Firewall-Konfigurationen für alle Profile vornehmen können.

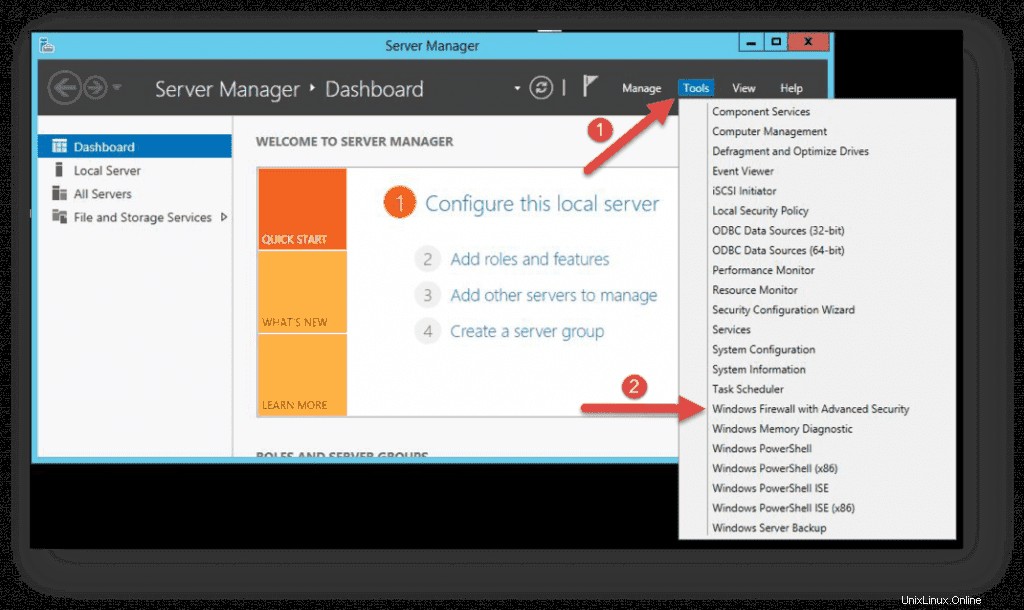

- Verwenden Sie den Server-Manager um auf die Firewall-MMC zuzugreifen. Sobald sich das Fenster öffnet, gehen Sie zu Extras oben rechts und suchen Sie die Windows-Firewall mit erweiterter Sicherheit Option am Ende der Liste.

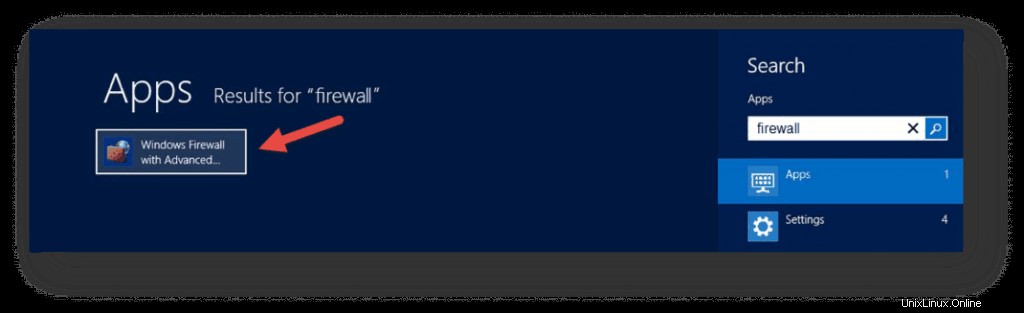

- Öffnen Sie den Start Menü (verwenden Sie die Windows-Taste auf Ihrer Tastatur) und geben Sie „Firewall“ ein. Sie sollten die Windows-Firewall mit erweiterter Sicherheit sehen erscheint als eines der Suchergebnisse.

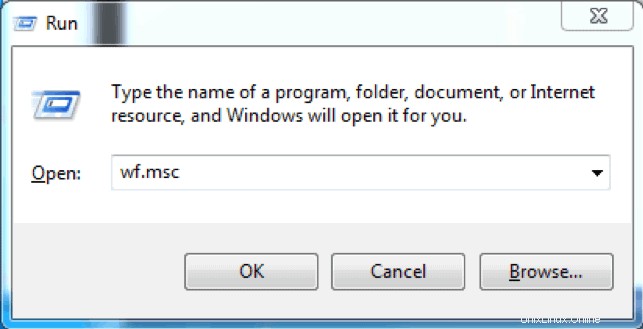

- Verwenden Sie den Ausführen , um die Windows-Firewall mit erweiterter Sicherheit zu starten . Drücken Sie Win + R geben Sie msc ein und drücken Sie die Eingabetaste, um die Konsole zu laden. Sie können diesen Befehl auch über die Eingabeaufforderung oder Windows PowerShell ausführen.

Windows-Firewall konfigurieren

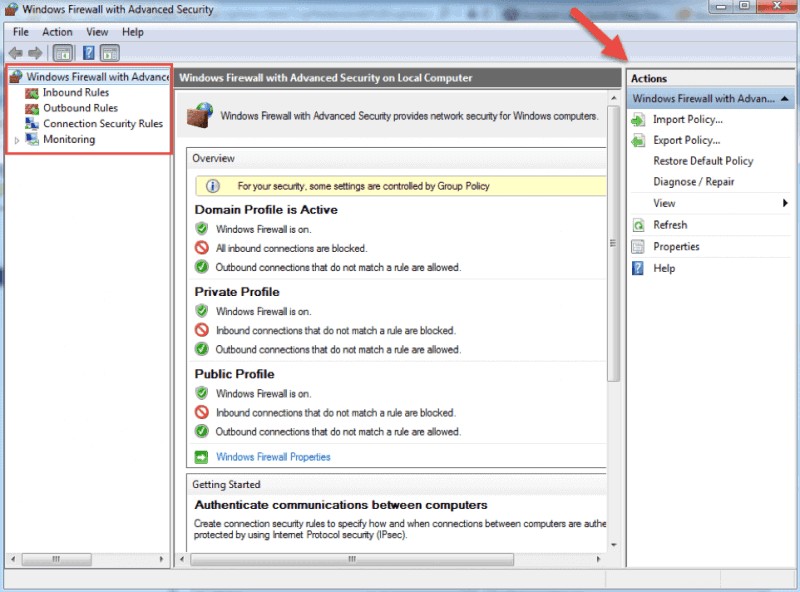

Nachdem Sie nun die Konsole „Windows-Firewall mit erweiterter Sicherheit“ geöffnet haben, sehen Sie in der Mitte die Zusammenfassung der drei Firewall-Profile. Ihre Standardkonfiguration besteht darin, den ausgehenden Datenverkehr zuzulassen und den eingehenden Datenverkehr zu begrenzen.

Wenn Sie eine Option aus dem Menü auf der linken Seite des Fensters auswählen, sehen Sie ihre Details im mittleren Abschnitt. Auf der rechten Seite zeigt das Menü die verfügbaren Aktionen für die zuvor ausgewählte Option.

Mit der Windows-Firewall mit erweiterter Sicherheitskonsole können Sie eingehende und ausgehende Regeln sowie die Internet Protocol Security (IPSec)-Verbindungen konfigurieren. Auf der Registerkarte Überwachung können Sie die aktiven Firewallregeln und Verbindungssicherheitsregeln für diesen Server anzeigen.

Firewallregeln

Mithilfe von Windows-Firewallregeln können Sie festlegen, ob bestimmte eingehende oder ausgehende Netzwerkverbindungen zugelassen oder blockiert werden sollen. Sie können zwischen mehreren Parametern und Einstellungen für jede einzelne eingehende oder ausgehende Regel wählen. Dazu gehört die Auswahl eines Programms, eines TCP- oder UDP-Ports, Protokolls, Dienstes oder Profils, für das eine Regel gelten soll.

Die Vorgehensweise beim Erstellen von eingehenden und ausgehenden Regeln mit der Windows-Firewall mit erweiterter Sicherheit ist dieselbe. Ich werde die Schritte zum Erstellen einer eingehenden Regel auflisten und Sie können sie in der gleichen Reihenfolge befolgen, wenn Sie eine ausgehende Regel erstellen möchten.

So erstellen Sie eingehende Regeln

Starten Sie die Windows-Firewall mit Advanced Security MMC mit der von Ihnen bevorzugten Methode. Wenn Sie die Konsole regelmäßig verwenden, möchten Sie die Verknüpfung möglicherweise an das Startmenü anheften.

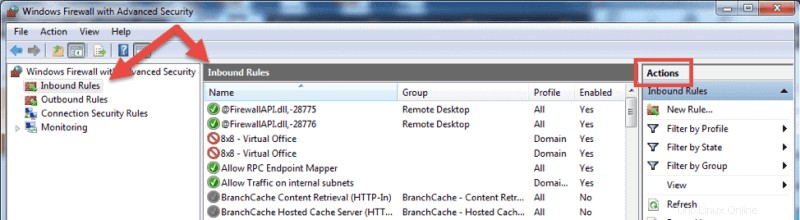

- Wählen Sie auf dem Startbildschirm die Eingehenden Regeln aus Die Konsole zeigt alle eingehenden Regeln im mittleren Bereich und verfügbare Aktionen im rechten Bereich an. Sie können die Liste filtern, indem Sie die verfügbaren Optionen verwenden.

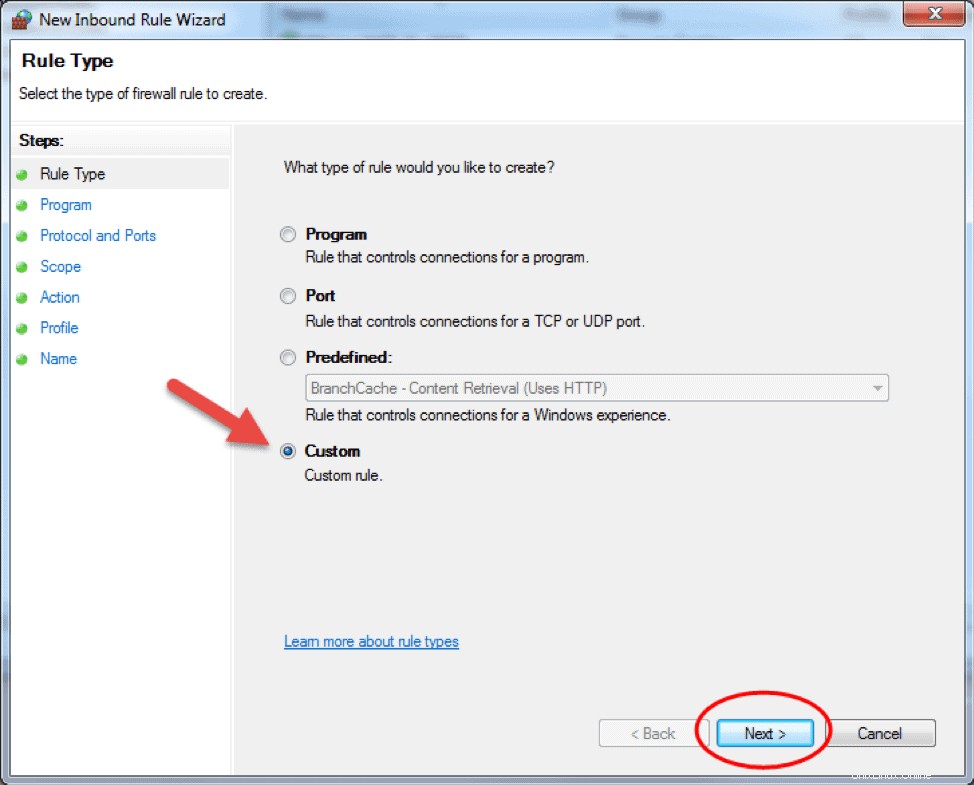

- Klicken Sie auf Neue Regel… , um den Assistenten für neue eingehende Regeln zu starten. Der Assistent lässt Sie den Regeltyp auswählen, den Sie erstellen möchten. Sie können einen von vier Typen auswählen.

- Diese Regel erlaubt oder blockiert Verbindungen für ein benutzerdefiniertes Programm. Hier können Sie einen Pfad zu einer ausführbaren Datei (*.exe) auswählen. Es müssen keine programmspezifischen Einstellungen vorgenommen werden.

- Eine auf Porteinstellungen basierende Regel ermöglicht es Ihnen, eine Verbindung abhängig von der verwendeten TCP- oder UDP-Portnummer zuzulassen oder zu blockieren. Sie können mehrere Ports angeben, die auf diese Firewall-Regel angewendet werden sollen.

- Diese Regel enthält eine Liste der gängigsten Windows-Programme und -Dienste. Sie können einen auswählen, um Verbindungen dafür zuzulassen oder zu blockieren.

- Benutzerdefiniert. Dies ist die flexibelste Regel im Assistenten. Sie können damit eine maßgeschneiderte Regel mit Konfigurationen erstellen, die vorherige Optionen nicht bieten. Ich werde mit der Auflistung der Schritte für diese Regel fortfahren, da sie die meisten Einstellungen abdeckt.

- Klicken Sie auf Benutzerdefiniert und klicken Sie auf Weiter um fortzufahren.

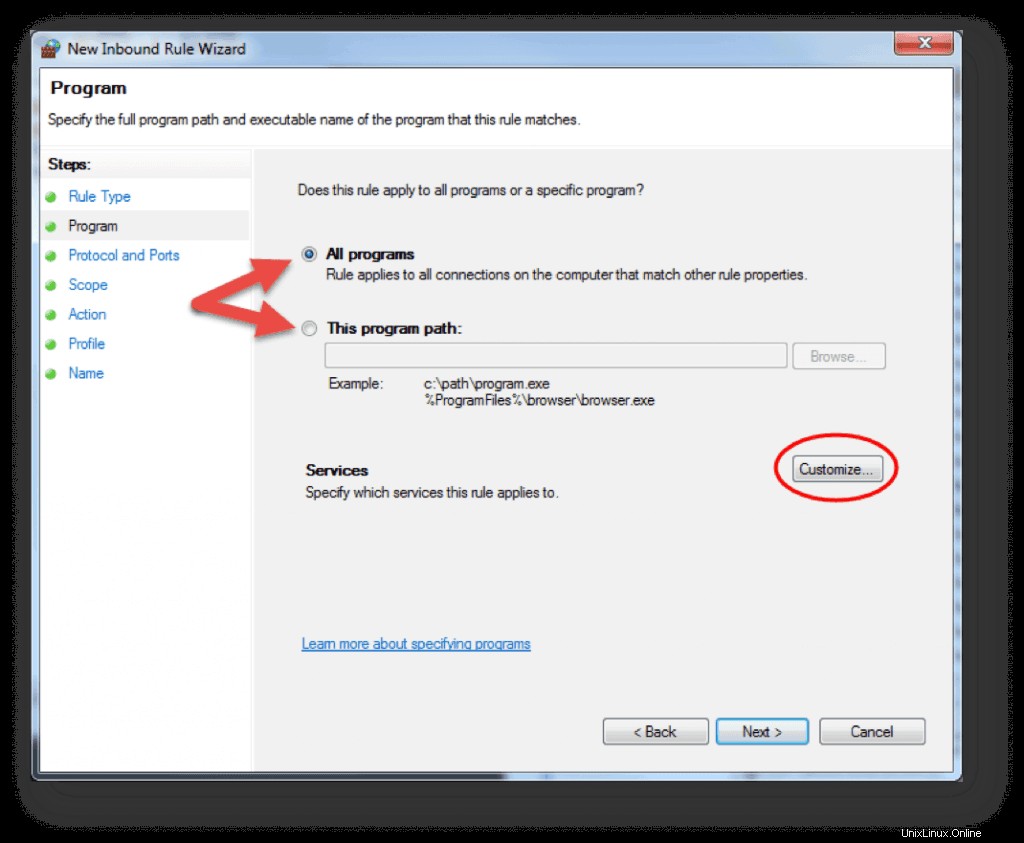

- Wählen Sie aus, ob die Regel auf Verbindungen für Alle Programme oder ein bestimmtes Programm auf dem lokalen Computer angewendet werden soll, und klicken Sie auf Weiter. Sie können auf Anpassen… klicken, um zusätzliche Einstellungen für die Prozesse des ausgewählten Programms auszuwählen.

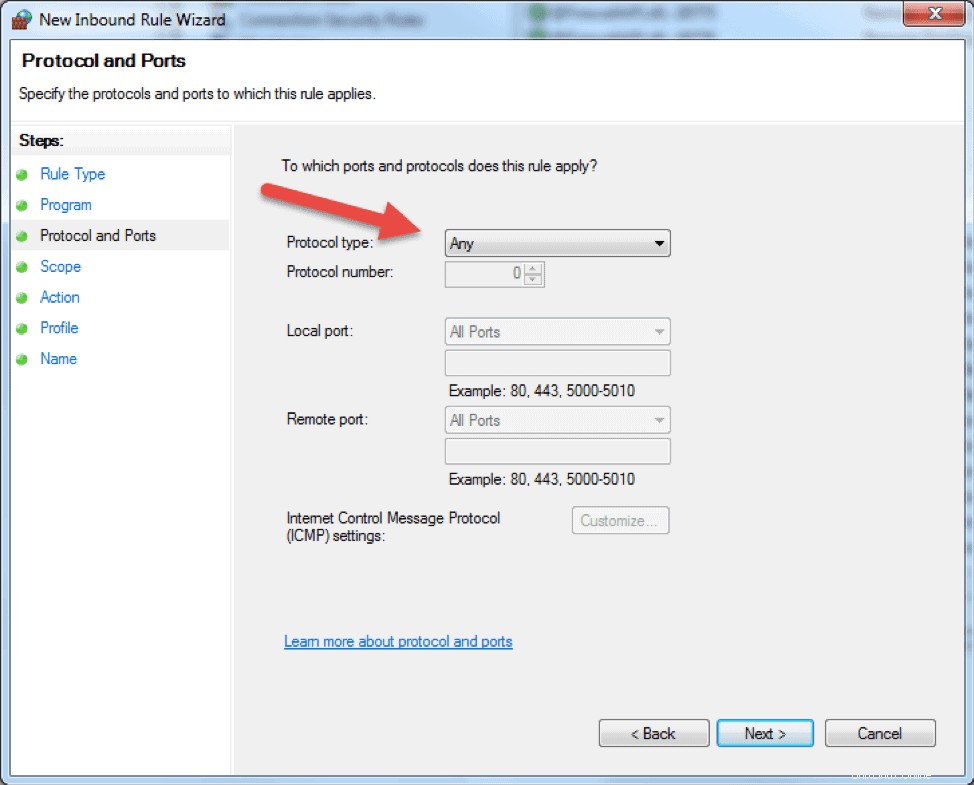

- Im folgenden Schritt können Sie das Protokoll und den Port für den Datenverkehr angeben, den diese Firewall-Regel filtert. Klicken Sie auf Weiter, nachdem Sie einen Protokolltyp ausgewählt und die Einstellungen konfiguriert haben.

- Protokolltyp. Klicken Sie auf die Leiste und wählen Sie das Protokoll aus der Dropdown-Liste aus. Sie können jederzeit Benutzerdefiniert auswählen, um die Portnummer manuell zu konfigurieren. Wenn Sie TCP oder UDP auswählen, müssen Sie den lokalen und den Remote-Port angeben.

- Protokollnummer. Dieses Feld wird automatisch ausgefüllt, nachdem Sie einen Protokolltyp ausgewählt haben, und Sie können es nicht ändern. Um einen eigenen Port einzufügen, wählen Sie im Dropdown-Menü „Protokolltyp“ die Option „Benutzerdefiniert“ aus.

- Lokaler Port. Dies stellt den Port auf dem lokalen Computer dar, auf dem Sie diese Regel erstellen. Dieser Abschnitt kann bearbeitet werden, wenn Sie TCP oder UDP in der Dropdown-Liste „Protokolltyp“ auswählen. Wählen Sie eine der Optionen aus dem Dropdown-Feld aus. Beachten Sie, dass RPC Endpoint Mapper und dynamische RPC-Ports nur für eingehende TCP-Regeln verfügbar sind und IPHTTPS nur für TCP verfügbar ist. Edge Traversal ist für eingehende UDP-Regeln verfügbar.

- Remote-Port. Dies ist der Port auf einem Remote-Computer, der versucht, eine Verbindung mit dem lokalen Computer herzustellen. Dieser Abschnitt kann bearbeitet werden, wenn Sie TCP oder UDP in der Dropdown-Liste „Protokolltyp“ auswählen. Wählen Sie eine der Optionen aus dem Dropdown-Feld aus. Beachten Sie, dass RPC Endpoint Mapper und dynamische RPC-Ports nur für eingehende TCP-Regeln verfügbar sind und IPHTTPS nur für TCP verfügbar ist. Edge Traversal ist für eingehende UDP-Regeln verfügbar.

- ICMP-Einstellungen (Internet Control Message Protocol). Sie können die ICMP-Einstellungen anpassen, wenn Sie ICMPv4 oder ICMPv6 in der Dropdown-Liste „Protokolltyp“ auswählen.

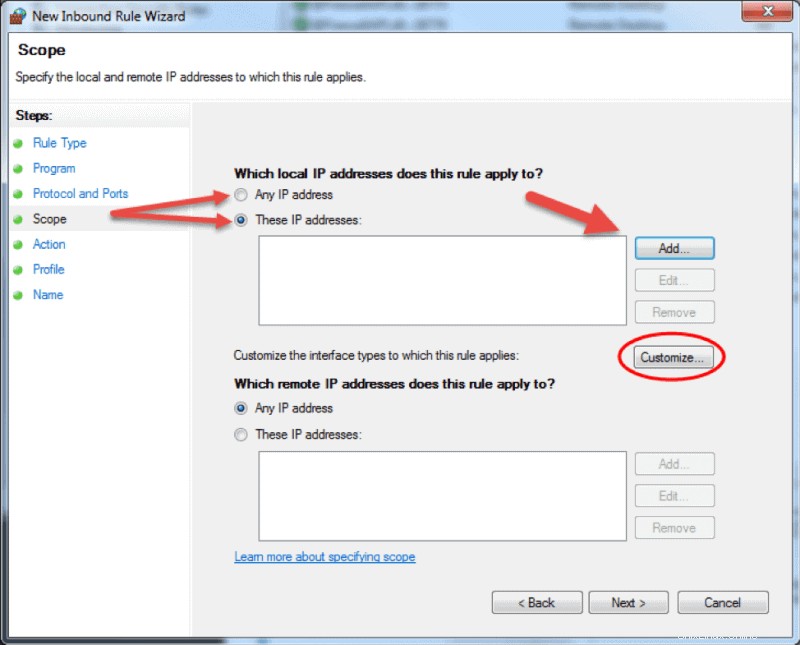

- Im Schritt Bereich des Assistenten können Sie lokale und entfernte IP-Adressen eingeben, deren Netzwerkverkehr für die aktuelle Regel gilt.

- Lokal. Wenn Sie „Beliebige IP-Adresse“ im Abschnitt „Lokale IP-Adressen“ auswählen, gilt die Regel für den Datenverkehr, der durch das Netzwerkgerät geht, das eine lokale IP-Adresse verwendet. Dies ist immer bei der Maschine der Fall, auf der Sie die Regel erstellen. Wählen Sie „Diese IP-Adressen“, um anzugeben, dass die Regel für die Pakete mit einer in der Liste angegebenen Adresse gilt. Klicken Sie auf Hinzufügen, um die entsprechende IP-Adresse einzufügen. Sie können später jede der IP-Adressen in der Liste bearbeiten oder entfernen. Sie können diese Regel auch auf eine bestimmte Schnittstelle anwenden. Klicken Sie auf Anpassen… und wählen Sie aus, ob die Regel auf Verbindungen auf allen Schnittstellen angewendet werden soll, oder wählen Sie eine der im Feld aufgeführten verfügbaren Schnittstellen aus.

- Remote. Wenn Sie im Abschnitt „Remote-IP-Adressen“ die Option „Beliebige IP-Adresse“ auswählen, gilt die Regel für den Datenverkehr, der von jeder in der Liste enthaltenen IP-Adresse stammt. Wählen Sie „Diese IP-Adressen“, um die Remote-IP-Adressen einzufügen, für die die Regel gilt. Klicken Sie auf Hinzufügen, um die abzugleichende IP-Adresse anzugeben. Sie können später jede der IP-Adressen in der Liste bearbeiten oder entfernen.

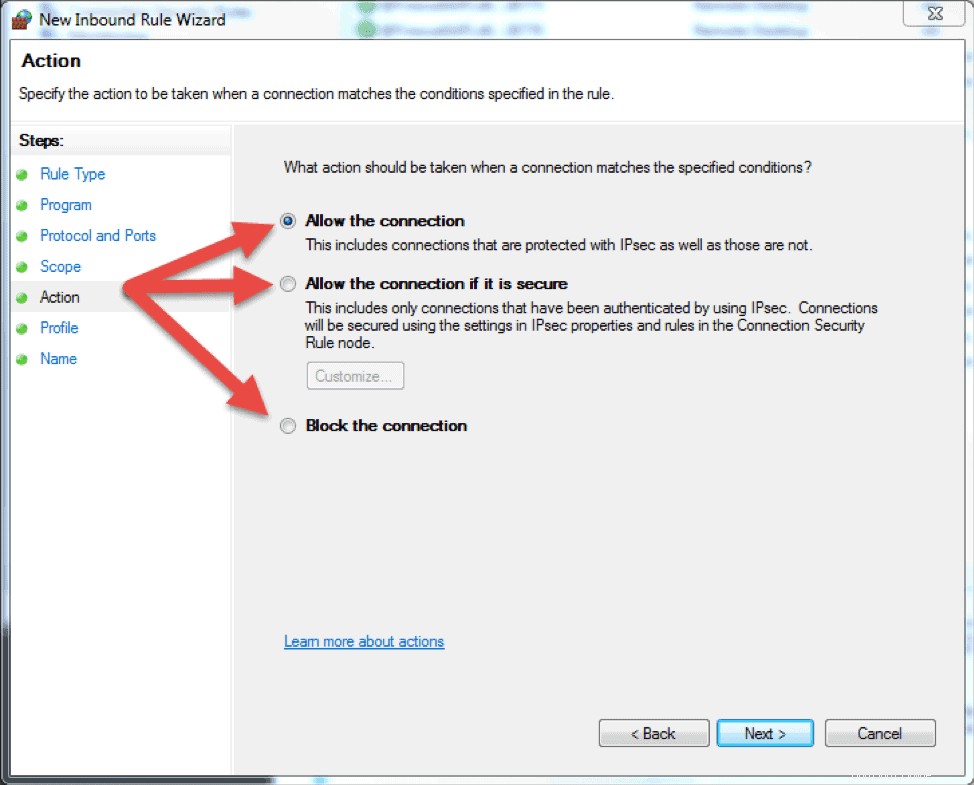

- Im nächsten Schritt können Sie die Aktion auswählen, die die Firewall ausführt, wenn eine Verbindung mit der Konfiguration der eingehenden Regel übereinstimmt. Sie können eine der drei verfügbaren Optionen auswählen und dann auf Weiter klicken, um fortzufahren.

- Verbindung zulassen. Wenn die Verbindung mit der eingehenden oder ausgehenden Regelkonfiguration übereinstimmt, können die Pakete die Firewall passieren.

- Erlauben Sie die Verbindung, wenn sie sicher ist. Wählen Sie diese Option, um nur IPSec-Verbindungen zuzulassen. Wenn Sie diese Option wählen, werden im Assistenten zwei weitere Schritte angezeigt:Benutzer und Computer. Mit den zusätzlichen Schritten können Sie Benutzer und Computer auswählen, die Sie blockieren oder ihnen Zugriff gewähren möchten. Klicken Sie auf „Anpassen…“, um die Authentifizierungs- und Integritätsanforderungen zu konfigurieren.

- Blockieren Sie die Verbindung. Diese Option blockiert den gesamten Netzwerkverkehr, der der Firewall-Regelkonfiguration entspricht. Wenn eine ähnliche Regel mit der Aktion „Zulassen“ vorhanden ist, hat die Sperraktion Vorrang, sofern in der anderen Regel nichts anderes angegeben ist.

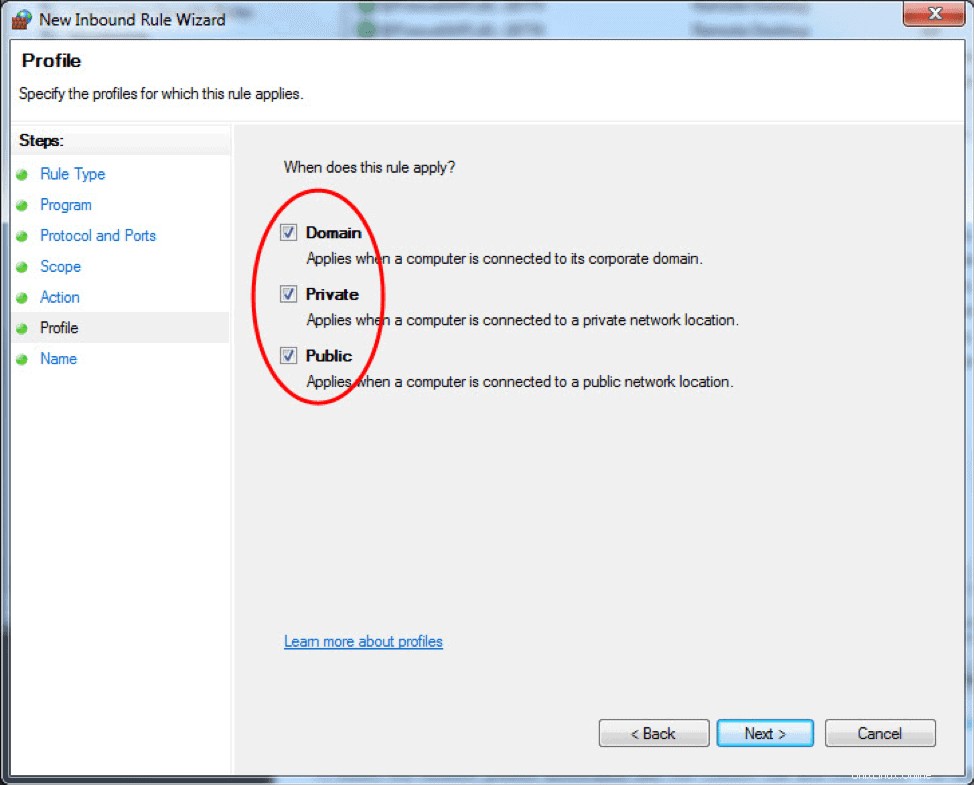

- Im Schritt Profil können Sie das Firewall-Profil auswählen, für das die Regel gelten soll. Sie können alles ausgewählt lassen oder ein Profil deaktivieren, das Sie nicht einschließen möchten. Klicken Sie auf Weiter, um mit dem letzten Schritt fortzufahren.

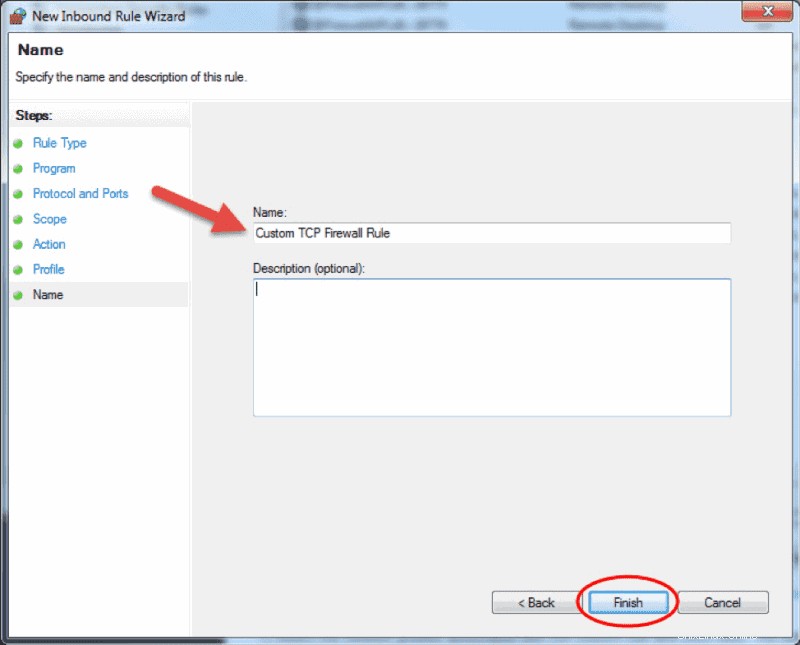

- Geben Sie im letzten Schritt den gewünschten Namen und optional eine Beschreibung für diese Firewall-Regel ein und klicken Sie auf Fertig stellen.

Wenn Sie den Assistenten schließen, wird die Regel sofort wirksam. Sie finden die Regel in der Firewall-Konsole, wenn Sie auf Eingehende Regeln klicken Möglichkeit. Aktivierte Regeln haben ein grünes Häkchen, während deaktivierte Regeln mit grauen Symbolen gekennzeichnet sind.

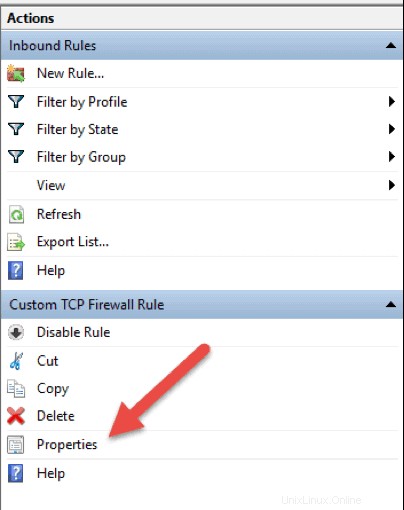

So bearbeiten Sie eine Firewall-Regel

Um eine vorhandene Regel zu bearbeiten und zusätzliche Konfigurationen vorzunehmen, öffnen Sie die Konsole „Windows-Firewall mit erweiterter Sicherheit“ und wählen Sie Eingehende Regeln aus oder Ausgangsregeln Möglichkeit. Suchen Sie eine Regel und klicken Sie darauf, um die zugehörigen Aktionen im rechten Bereich anzuzeigen. Wählen Sie Eigenschaften aus und ein weiteres Fenster wird geladen, in dem Sie die Regeleinstellungen bearbeiten können.

Sie können die ausgewählte Regel auch deaktivieren, ausschneiden, kopieren oder löschen. Stellen Sie sicher, dass Sie die richtige Regel markieren, um zu vermeiden, dass Firewall-Konfigurationen für falsche Regeln geändert werden.

Tipp :Sie können auf eine Regel doppelklicken, um die Eigenschaften direkt zu öffnen Fenster.

So erstellen Sie eine Firewallregel mit Windows PowerShell

1. Starten Sie die PowerShell-Befehlszeile . Sie können dies tun, indem Sie im Startmenü nach „Powershell“ suchen oder die Tasten Win + R auf Ihrer Tastatur drücken und „Powershell“ in das Feld „Ausführen“ eingeben.

2. Fügen Sie den folgenden Befehl ein und drücken Sie die Eingabetaste:

New-NetFirewallRule -DisplayName "TCP custom inbound rule" -Enabled:True -Profile Private -Direction Inbound -Action Allow -Protocol TCP -LocalPort 1234New-NetFirewallRule. Dieser Befehl erstellt eine Regel. Es folgt eine Reihe von Parametern und deren Werten.-DisplayName. Gibt den Anzeigenamen der Regel an.-Enabled. Aktiviert die Regel, wenn sie auf „true“ gesetzt ist. Wenn Sie diesen Parameter weglassen, ist er standardmäßig true .-Profile. Weist die Regel dem angegebenen Profil zu:Domäne, Privat, oder Öffentlich .-Direction. Gibt an, ob die Regel für eingehende oder ausgehende Verbindungen gilt. Wenn Sie es weglassen, ist es standardmäßig Eingehend .-Action.Geben Sie an, ob die Firewall-Regel die Verbindung blockiert oder zulässt. Wenn Sie die Aktion nicht angeben, ist sie standardmäßig Zulassen .-Protocol. Geben Sie das Protokoll für die Regel an. In diesem Fall haben wir TCP verwendet . Wenn Sie das Protokoll weglassen, wird die Einstellung standardmäßig auf Beliebig gesetzt .-LocalPort. Fügen Sie den Port ein, den der Datenverkehr auf dem lokalen Server durchlaufen kann. Wenn Sie die Portnummer weglassen, ist die Einstellung standardmäßig Beliebig .

Dies ist nur ein Beispiel für das Hinzufügen einer Firewallregel mithilfe der Windows PowerShell-Befehlszeile. Weitere Beispiele finden Sie in der Microsoft PowerShell-Dokumentation.