Einführung

Sichere Shell (SSH) ist ein kryptografisches Protokoll, das es einem Client ermöglicht, mit einem Remote-Server in einer sicheren Umgebung zu interagieren.

Hochgradige Verschlüsselung schützt den Austausch vertraulicher Informationen und ermöglicht die sichere Übertragung von Daten oder die sichere Ausgabe von Befehlen auf entfernten Rechnern.

Erfahren Sie, wie Sie SSH unter CentOS 7 aktivieren indem Sie den Anweisungen in diesem kurzen Tutorial folgen.

Voraussetzungen

- CentOS 7-System soll als SSH-Server fungieren

- Ein Benutzer mit den erforderlichen Berechtigungen

- Zugriff auf eine Befehlszeile (Strg-Alt-T)

- lecker Dienstprogramm (standardmäßig enthalten)

Installieren und Aktivieren von OpenSSH unter CentOS 7

SSH-Softwarepakete sind standardmäßig in CentOS enthalten. Wenn diese Pakete jedoch nicht auf Ihrem System vorhanden sind, können Sie sie einfach installieren, indem Sie den unten beschriebenen Schritt 1 ausführen.

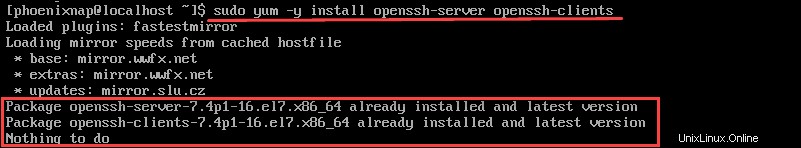

Schritt 1:OpenSSH-Server-Softwarepaket installieren

Geben Sie den folgenden Befehl auf Ihrem Terminal ein, um den Installationsvorgang zu starten:

sudo yum –y install openssh-server openssh-clientsDieser Befehl installiert sowohl die OpenSSH-Client-Anwendungen als auch den OpenSSH-Server-Daemon sshd .

In diesem Beispiel teilt uns das System mit, dass die neueste Version bereits vorhanden ist.

Schritt 2:SSH-Dienst starten

So starten Sie den SSH-Daemon auf dem OpenSSH-Server:

sudo systemctl start sshdWenn aktiv, sshd lauscht kontinuierlich auf Client-Verbindungen von einem der Client-Tools. Wenn eine Verbindungsanfrage auftritt, sshd stellt die richtige Verbindung her.

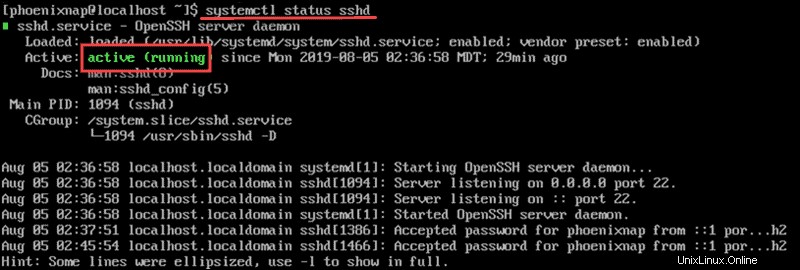

Schritt 3:Überprüfen Sie den sshd-Status

Überprüfen Sie den Status des SSH-Daemons:

sudo systemctl status sshdDa wir den Dienst zuvor gestartet haben, bestätigt die Ausgabe, dass er aktiv ist.

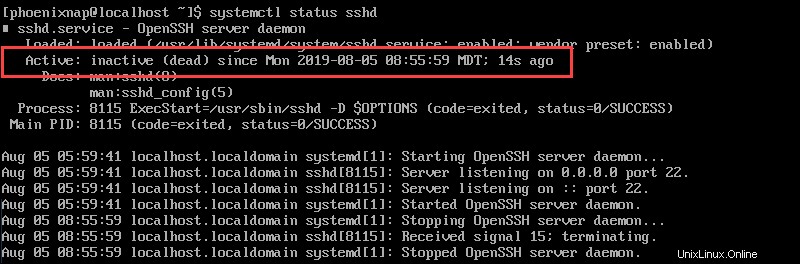

Geben Sie Folgendes ein, um den SSH-Daemon zu stoppen:

systemctl stop sshdWir können überprüfen, ob der Dienst gestoppt wurde, indem wir den Status überprüfen. Die Ausgabe zeigt, dass der Dienst inaktiv ist, sowie Uhrzeit und Datum der letzten Statusänderung.

Schritt 4:OpenSSH-Dienst aktivieren

Aktivieren Sie SSH so, dass es nach jedem Systemneustart automatisch gestartet wird, indem Sie systemctl verwenden Befehl:

sudo systemctl enable sshdUm SSH nach dem Neustart zu deaktivieren, geben Sie Folgendes ein:

sudo systemctl disable sshdOpenSSH-Serverkonfiguration

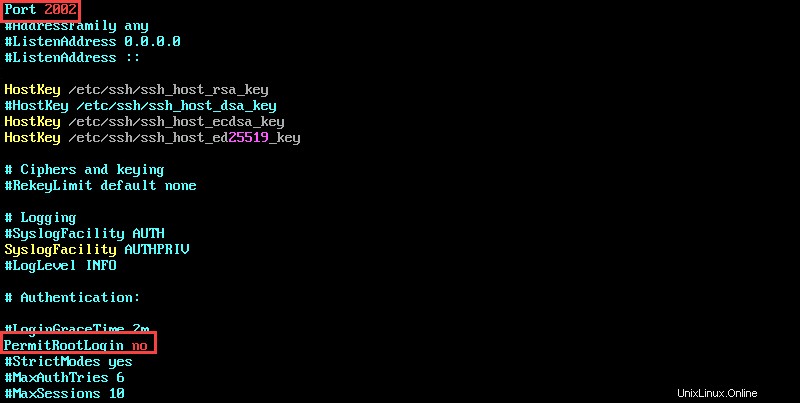

Korrekte Konfiguration von sshd Konfigurationsdatei verstärkt die Serversicherheit. Die häufigsten Einstellungen zur Verbesserung der Sicherheit sind das Ändern der Portnummer, das Deaktivieren von Root-Anmeldungen und das Beschränken des Zugriffs auf nur bestimmte Benutzer.

Um diese Einstellungen zu bearbeiten, greifen Sie auf /etc/ssh/sshd_config zu Datei:

sudo vim /etc/ssh/sshd_configSobald Sie mit einem Texteditor auf die Datei zugreifen (in diesem Beispiel haben wir vim verwendet ), können Sie Root-Anmeldungen deaktivieren und die Standardportnummer bearbeiten:

- So deaktivieren Sie die Root-Anmeldung:

PermitRootLogin-Nr.

- Ändern Sie den SSH-Port so, dass er auf einem Nicht-Standard-Port ausgeführt wird. Zum Beispiel:

Port 2002

Denken Sie daran, die von Ihnen bearbeiteten Zeilen zu entkommentieren, indem Sie das Hashtag entfernen.

Speichern und schließen Sie die Datei. Starten Sie sshd neu :

service sshd restartFirewall-Einstellungen

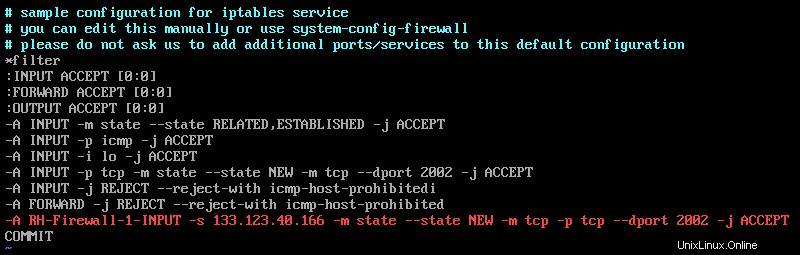

Nach erfolgreicher Aktivierung von SSH und Konfiguration von sshd Datei, passen Sie die Firewall-Einstellungen an, um sicherzustellen, dass es keine Kompatibilitätsprobleme gibt.

Es ist auch möglich, den IP-Zugriff einzuschränken, um die Verbindung noch sicherer zu machen.

Um den IP-Zugriff einzuschränken, bearbeiten Sie die iptables Datei durch Eingabe von:

sudo vim /etc/sysconfig/iptablesUm den Zugriff über den in der sshd-Konfigurationsdatei definierten Port zuzulassen, fügen Sie die folgende Zeile zur iptables-Datei hinzu:

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 2002 -j ACCEPTUm den Zugriff auf eine bestimmte IP zu beschränken, z. B. 133.123.40.166, bearbeiten Sie die Zeile wie folgt:

-A RH-Firewall-1-INPUT -s 133.123.40.166 -m state --state NEW -p tcp --dport 2002 -j ACCEPT

Wenn Ihre Site IPv6 verwendet und Sie ip6tables bearbeiten, verwenden Sie die Zeile:

-A RH-Firewall-1-INPUT -m tcp -p tcp --dport 2002 -j ACCEPTSpeichern und verlassen Sie die Datei, indem Sie auf Ihrer Tastatur die Escape-Taste (Esc) drücken und Folgendes eingeben:

:X

Drücken Sie zur Bestätigung die Eingabetaste.

Starten Sie iptables neu, um die Änderungen zu übernehmen:

sudo systemctl restart iptables