SSH ist ein weit verbreitetes Protokoll, das hauptsächlich von Systemadministratoren verwendet wird, um sich sicher bei Remote-Servern anzumelden. Es ermöglicht ihnen den Befehlszeilenzugriff, um auf dem Remote-System zu arbeiten, als ob sie direkt am Server sitzen würden. In diesem Beitrag beschreiben wir, wie Sie SSH auf dem CentOS-System aktivieren und mit einem SSH-Client eine Verbindung herstellen können. Wir werden auch beschreiben, wie man den SSH-Server konfiguriert.

Besuchen Sie für Ubuntu OS diesen Beitrag, um zu erfahren, wie Sie SSH auf Ubuntu aktivieren.

Hinweis :Wir haben das Verfahren auf CentOS 8 demonstriert Maschine.

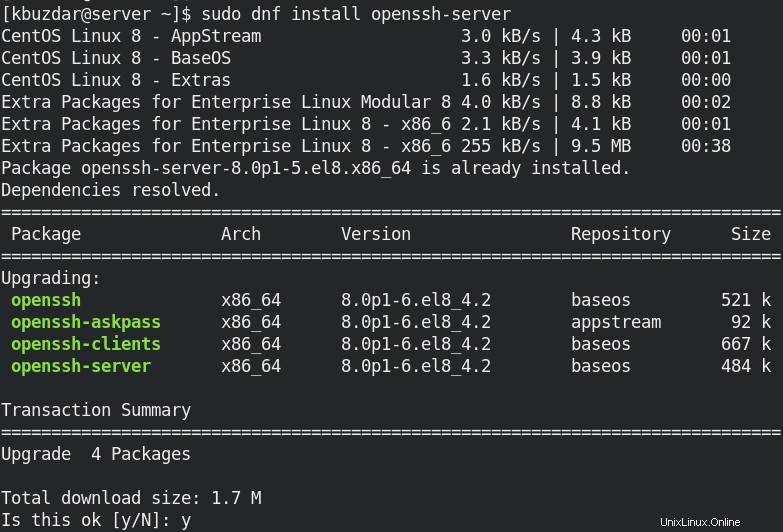

Schritt 1:OpenSSH-Server installieren

Zuerst müssen Sie einen OpenSSH-Server auf dem Computer installieren, auf den Sie per SSH remote zugreifen möchten. Verwenden Sie den folgenden Befehl, um den OpenSSH-Server auf Ihrem CentOS-Computer zu installieren:

$ sudo dnf install openssh-server

Geben Sie das sudo-Passwort ein und Sie werden sehen, dass die Installation gestartet wurde. Drücken Sie y wenn Sie zur Bestätigung aufgefordert werden.

Dies sollte den OpenSSH-Server auf Ihrem System installieren.

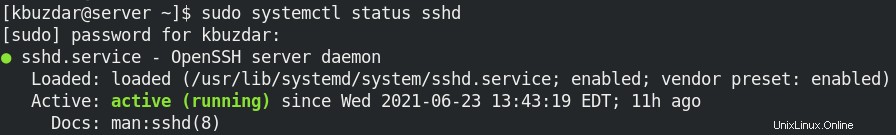

Schritt 2:SSH-Daemon starten und Status überprüfen

Nachdem SSH installiert wurde, können Sie seinen Dienst starten. Verwenden Sie den folgenden Befehl, um den SSH-Daemon zu starten:

$ sudo systemctl start ssh

Verwenden Sie dann den folgenden Befehl, um zu überprüfen, ob der SSH-Daemon gestartet wurde:

$ sudo systemctl status sshd

Schritt 3:SSH durch die Firewall zulassen

Wenn die Firewall auf Ihrem CentOS-System aktiviert ist, blockiert sie den eingehenden SSH-Datenverkehr. Um eingehenden SSH-Datenverkehr zuzulassen, müssen Sie eine Regel in der Firewall hinzufügen. Der von SSH verwendete Standardport ist 22. Die Regel sollte also Port 22 öffnen.

Verwenden Sie den folgenden Befehl, um eingehenden SSH-Datenverkehr auf Port 22 zuzulassen:

$ sudo firewall-cmd --permanent --add-port=22/tcp

Dieser Befehl fügt Ihrer Firewall eine Regel hinzu, die Datenverkehr auf Port 22 zulässt. Wenn Sie SSH für einen anderen Port als 22 konfiguriert haben, stellen Sie sicher, dass Sie diesen Port in der Firewall-Regel verwenden.

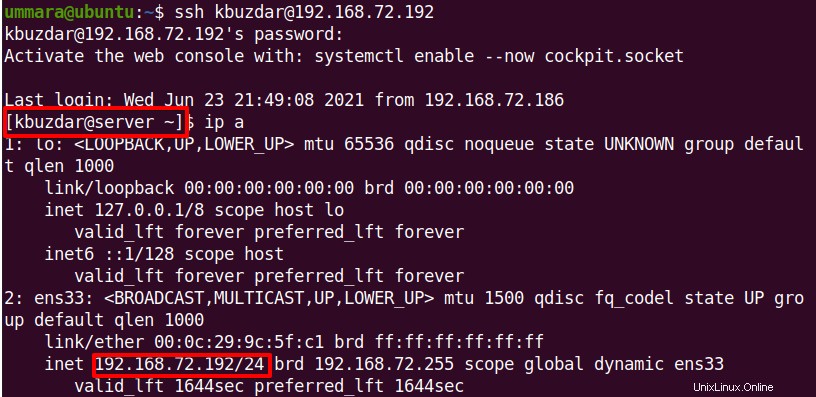

Schritt 4:SSH-Zugriff testen

Um zu testen, ob SSH funktioniert und Sie sich damit verbinden können, öffnen Sie Ihren Client-Rechner. Dieser Computer sollte über einen SSH-Client verfügen. Wenn Sie einen CentOS-Client verwenden, können Sie den SSH-Client wie folgt installieren:

$ sudo dnf install openssh-clients

Hier werden wir es mit unserem Ubuntu-Client-Rechner testen.

Um sich mit einem SSH-Server zu verbinden, benötigen Sie eine IP-Adresse und einen Benutzernamen des Remote-Systems:

$ ssh [email protected]_ip_address

In unserem Fall war die IP-Adresse des Remote-Computers (auf dem der SSH-Server installiert ist) beispielsweise „192.168.72.192“ und der Benutzername war „kbuzdar“, also haben wir den Befehl ausgeführt:

$ ssh [email protected]

Hinweis :Wenn Sie nicht wissen, wie Sie die IP-Adresse einer Maschine finden, besuchen Sie diesen Beitrag.

Nachdem Sie sich mit dem SSH-Server verbunden haben, werden Sie aufgefordert, das Passwort einzugeben. Geben Sie das Passwort ein und Sie werden sich bei Ihrem Remote-System anmelden. Jetzt werden Sie auch feststellen, dass die Terminal-Eingabeaufforderung geändert wurde, um den Benutzernamen und den Systemnamen des Remote-Systems wiederzugeben.

SSH konfigurieren

Die SSH-Konfigurationsdatei befindet sich unter /etc/ssh/sshd_config . Diese Datei enthält verschiedene Konfigurationsoptionen, die Sie Ihren Anforderungen entsprechend ändern können. Hier werden wir uns einige gängige Optionen ansehen, die möglicherweise geändert werden müssen, z. Ändern des Standard-SSH-Ports und der Listening-Adresse, Deaktivieren der Root-Anmeldung, Konfigurieren der maximalen Sitzungen und Passwortversuche usw.

Um eine Option zu konfigurieren oder zu ändern, müssen Sie die sshd_config bearbeiten Datei:

$ sudo nano /etc/ssh/sshd_config

Denken Sie daran, nachdem Sie Einstellungen in der sshd_config geändert haben Datei, stellen Sie sicher, dass Sie den SSH-Server neu laden, um die Änderungen zu implementieren:

$ sudo systemctl reload ssh

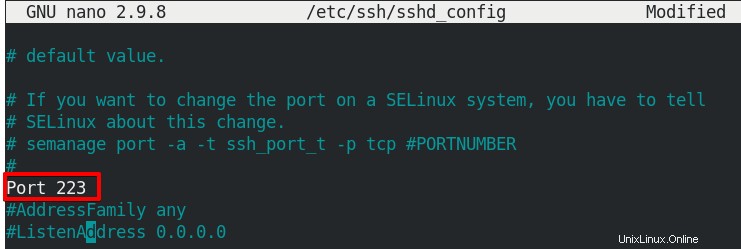

SSH-Port ändern

SSH verwendet standardmäßig Port 22 zum Abhören eingehender Verbindungen. Wenn Sie aus irgendeinem Grund den SSH-Port ändern möchten, können Sie dies tun, indem Sie die sshd_config bearbeiten Datei und suchen Sie nach einer Zeile, die besagt:

# Port 22

Kommentieren Sie die Zeile aus, indem Sie die Raute (#) entfernen und 22 ersetzen mit der Portnummer, die Sie für SSH festlegen möchten.

Wenn Sie fertig sind, speichern und schließen Sie die Datei sshd_config.

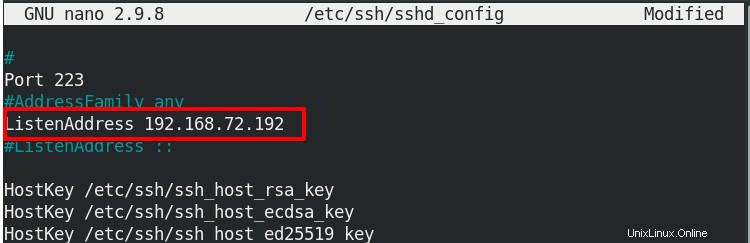

Abhöradresse ändern

Standardmäßig lauscht SSH auf allen lokalen Schnittstellen. Um SSH so zu konfigurieren, dass es nur eine bestimmte Netzwerkschnittstelle abhört, bearbeiten Sie die sshd_config Datei:

$ sudo nano /etc/ssh/sshd_config

Suchen Sie nach der Zeile, die besagt:

#ListenAddress 0.0.0.0

Entkommentieren Sie die obige Zeile und ersetzen Sie 0.0.0.0 durch die lokale Adresse, auf der SSH lauschen soll.

Wenn Sie fertig sind, speichern und schließen Sie die Datei sshd_config.

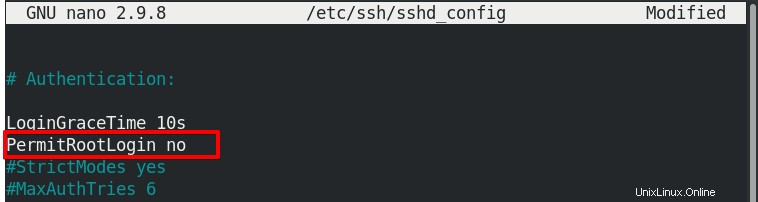

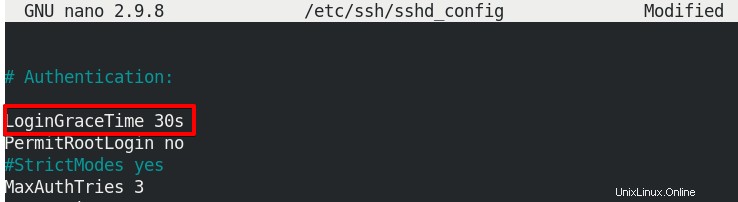

Root-Anmeldung deaktivieren

Standardmäßig ist die root Benutzer darf sich über SSH anmelden. Dies wird durch den Parameter PermitRootLogin in der Datei sshd_config gesteuert, der standardmäßig „yes“ ist, was bedeutet, dass Root-Login erlaubt ist.

Um die Root-Anmeldung zu deaktivieren, bearbeiten Sie die Datei sshd_config:

$ sudo nano /etc/ssh/sshd_config

Suchen Sie nach der Zeile, die besagt:

# PermitRootLogin no

Entkommentieren Sie (falls kommentiert) die obige Zeile und ersetzen Sie „no“ durch „yes“, um die Root-Anmeldung über SSH zu deaktivieren.

Wenn Sie fertig sind, speichern und schließen Sie die Datei sshd_config.

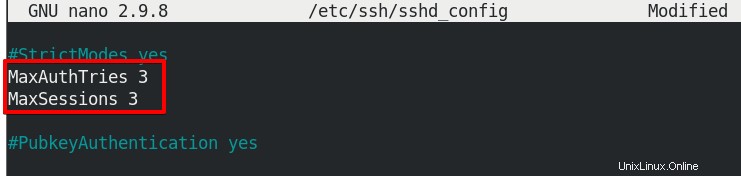

Anzahl zulässiger Sitzungen und Authentifizierungsversuche ändern

Standardmäßig beträgt die maximal zulässige Anzahl von Sitzungen pro Netzwerkverbindung 10. Sie kann durch MaxSessions geändert werden Parameter in der sshd_config Datei. Ebenso beträgt die maximale Anzahl von Authentifizierungsversuchen für eine Anmeldesitzung 6, die mit MaxAuthTries geändert werden kann Parameter.

Um die Anzahl der zulässigen Sitzungen pro Netzwerkverbindung zu ändern, suchen Sie nach der Zeile, die besagt:

# MaxSessions 10

Entkommentieren Sie die obige Zeile und ersetzen Sie ihren Wert durch Ihren gewünschten Wert.

Um die Anzahl der pro Anmeldesitzung zulässigen Authentifizierungsversuche zu ändern, suchen Sie nach der Zeile mit folgendem Text:

# MaxAuthTries 6

Entkommentieren Sie die obige Zeile und ersetzen Sie ihren Wert durch Ihren gewünschten Wert.

Wenn Sie fertig sind, speichern und schließen Sie die Datei sshd_config.

Kulanzzeit ändern

Wenn Sie sich mit dem SSH-Server verbinden, haben Sie 120 Sekunden (Standardzeit) Zeit, um Ihre Authentifizierung mit einem Benutzernamen und einem Passwort abzuschließen. Wenn Sie sich während dieser Zeit nicht anmelden, trennt der Server die Verbindung und Sie müssen sich erneut anmelden. Sie können diese Zeit etwas höher einstellen, als Sie zum Abschließen der Anmeldung benötigen, oder niedriger einstellen, um DoS-Angriffe zu verhindern, bei denen mehrere Sitzungen für lange Zeit offen gehalten werden.

Um diese Zeit zu ändern, suchen Sie nach der Zeile mit der Aufschrift:

# LoginGraceTime 120

Kommentieren Sie die obige Zeile aus und ersetzen Sie ihren Wert durch die gewünschte Zeit (in Sekunden). Wenn Sie kein Zeitlimit festlegen möchten, setzen Sie den Wert auf 0.

Wenn Sie fertig sind, speichern und schließen Sie die Datei sshd_config.

In diesem Beitrag haben wir behandelt, wie Sie SSH auf einem CentOS-Computer aktivieren und über einen Client-Computer eine Verbindung herstellen. Wir haben uns auch verschiedene Konfigurationsoptionen für den SSH-Server angesehen. Wenn Sie Ihren Fernzugriff sicher machen möchten, besuchen Sie unseren Beitrag zu den 11 besten Möglichkeiten, Ihren SSH-Server zu sichern.