ClamAV ist ein Open-Source-Antivirus-Software-Toolkit zum Scannen von Dateien auf Viren. Es wird häufig verwendet, um E-Mails auf Mail-Gateways zu scannen. ClamAV ist völlig freie Software.

ClamAV bietet eingebaute Tools - einen Befehlszeilen-Scanner, einen Datenbank-Updater, eine Milter-Schnittstelle für Sendmail, eingebaute Unterstützung für fast alle Mail-Dateiformate, Archivformate, gängige Dokumentenformate und mehr.

In diesem Tutorial lernen wir, wie man ClamAV installiert und verwendet auf Ubuntu 20.04

ClamAV-Komponenten

ClamAV-Komponenten bestehen aus:

clamd (clamav-daemon) – Dieser Daemon ist hauptsächlich dafür verantwortlich, die Virendatenbank zu Beginn des Scanvorgangs in den Speicher zu laden.

freshclam (clamav-freshclam) - Dieser Daemon wird zum Aktualisieren, Herunterladen und Installieren der Virensignaturdatenbank verwendet.

clamdscan - Tool zum Scannen von Dateien und Verzeichnissen auf Viren.

clamonacc – Dieser Daemon bietet On-Access-Scanner-Funktionalität für ClamAV

ClamAV auf Ubuntu installieren

ClamAV ist im Ubuntu-Repository verfügbar. Sie können ClamAV einfach mit dem apt-Befehl installieren.

Aktualisieren Sie zuerst das Ubuntu-System.

$ sudo apt updateInstallieren Sie ClamAV auf Ubuntu:

$ sudo apt install clamav clamav-daemon -yÜberprüfen Sie die Installation, indem Sie die ClamAV-Version überprüfen, geben Sie ein:

$ clamscan --VAusgabe:

ClamAV 0.103.2/26233/Thu Jul 15 07:31:54 2021Standardmäßig ist der Dienst clamav-freshclam aktiviert und wird ausgeführt.

$ sudo systemctl status clamav-freshclamBeim Start von clamav-freshclam wird die Virendatenbank automatisch auf /var/lib/clamav aktualisiert. Wenn nicht gestartet, führen Sie den folgenden Befehl aus, um clamav-freshclam zu starten.

$ sudo systemctl start clamav-freshclamClamAV-Signaturdatenbank herunterladen und aktualisieren

Nach der Installation und Überprüfung von ClamAV müssen Sie die ClamAV Signature Database for Virus aktualisieren. Der Befehl freshclam wird verwendet, um die offiziellen Virensignaturdatenbanken von ClamAV herunterzuladen und zu aktualisieren.

1. Zuerst müssen wir den Dienst clamav-freshclam mit dem folgenden Befehl stoppen, bevor wir die Datenbank aktualisieren.

$ sudo systemctl stop clamav-freshclam2. Laden Sie als Nächstes die Datenbank herunter und aktualisieren Sie sie manuell mit dem folgenden Befehl:

$ sudo freshclamWenn Sie die folgende Ausgabe erhalten, wird die Datenbank aktualisiert:

Tue Jul 13 04:15:19 2021 -> ClamAV update process started at Tue Jul 13 04:15:19 2021Tue Jul 13 04:15:19 2021 -> daily.cvd database is up to date (version: 25930, sigs: 4317819, f-level: 63, builder: raynman)Tue Jul 13 04:15:19 2021 -> main.cvd database is up to date (version: 59, sigs: 4564902, f-level: 60, builder: sigmgr)Tue Jul 13 04:15:19 2021 -> bytecode.cvd database is up to date (version: 331, sigs: 94, f-level: 63, builder: anvilleg)

Standardmäßig wird die ClamAV-Signaturdatenbank automatisch stündlich aktualisiert, dieses Verhalten kann in der freshclam-Konfigurationsdatei /etc/clamav/freshclam.conf.

geändert werdenHINWEIS: Es ist auch möglich, die Signaturdatenbank manuell vom ClamAV-Virendatenbankspiegel herunterzuladen.

ClamAV verwendet drei Virusdefinitionsdateien wie main.cvd, daily.cvd und bytecode.cvd und wird im Verzeichnis /var/lib/clamav.

gespeichert3 . Starten Sie abschließend den Freshclam-Daemon-Dienst:

$ sudo systemctl start clamav-freshclamDie Ausgabe des obigen Befehls gibt an, ob die Virensignaturen aktuell sind.

Ausgabe:

● clamav-freshclam.service - ClamAV virus database updater

Loaded: loaded (/lib/systemd/system/clamav-freshclam.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2021-07-16 01:41:20 UTC; 41s ago

Docs: man:freshclam(1)

man:freshclam.conf(5)

https://www.clamav.net/documents

Main PID: 65112 (freshclam)

Tasks: 1 (limit: 1073)

Memory: 2.0M

CGroup: /system.slice/clamav-freshclam.service

└─65112 /usr/bin/freshclam -d --foreground=true

Jul 16 01:41:20 li1129-224 systemd[1]: Started ClamAV virus database updater.

Jul 16 01:41:20 li1129-224 freshclam[65112]: WARNING: Ignoring deprecated option SafeBrowsing at /etc/clamav/freshclam.conf:22

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ClamAV update process started at Fri Jul 16 01:41:20 2021

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Your ClamAV installation is OUTDATED!

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Local version: 0.103.2 Recommended version: 0.103.3

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> DON'T PANIC! Read https://www.clamav.net/documents/upgrading-clamav

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> daily.cld database is up-to-date (version: 26233, sigs: 1961297, f-level: 90, builder: raynman)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> main.cld database is up-to-date (version: 61, sigs: 6607162, f-level: 90, builder: sigmgr)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> bytecode.cvd database is up-to-date (version: 333, sigs: 92, f-level: 63, builder: awillia2)Für eine Neuinstallation wird empfohlen, den Clamav-Daemon zu starten, nachdem die Datei(en) der ClamAV-Virendatenbank (.cvd) installiert wurden. Starten Sie nun den Clamav-Daemon-Dienst, um Datenbankdefinitionen in den Speicher zu laden.

sudo systemctl start clamav-daemonUm clamd zu überprüfen, überprüfen Sie die ClamAV-Protokolle in /var/log/clamav/clamav.log

tail /var/log/clamav/clamav.log

Ausgabe:

Thu Jul 15 04:23:41 2021 -> Portable Executable support enabled.

Thu Jul 15 04:23:41 2021 -> ELF support enabled.

Thu Jul 15 04:23:41 2021 -> Mail files support enabled.

Thu Jul 15 04:23:41 2021 -> OLE2 support enabled.

Thu Jul 15 04:23:41 2021 -> PDF support enabled.

Thu Jul 15 04:23:41 2021 -> SWF support enabled.

Thu Jul 15 04:23:41 2021 -> HTML support enabled.

Thu Jul 15 04:23:41 2021 -> XMLDOCS support enabled.

Thu Jul 15 04:23:41 2021 -> HWP3 support enabled.

Thu Jul 15 04:23:41 2021 -> Self checking every 3600 seconds.Testen von ClamAV

Zum Testen von ClamAV können wir einen Testvirus nach /tmp herunterladen und mit dem Clamscan-Tool scannen.

$ cd /tmp $ wget http://www.eicar.org/download/eicar.com $ clamscan --infected --remove eicar.com

Ausgabe

/tmp/eicar.com: Eicar-Test-Signature FOUND

/tmp/eicar.com: Removed.

----------- SCAN SUMMARY -----------

Known viruses: 8553243

Engine version: 0.103.2

Scanned directories: 17

Scanned files: 1

Infected files: 1

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 62.005 sec (1 m 2 s)

Start Date: 2021:07:16 02:08:29

End Date: 2021:07:16 02:09:31Verwendung von ClamAV

Die ClamAV-Konfigurationsdatei befindet sich unter /etc/clamav/clamd.conf. Die Konfigurationsdatei ermöglicht das Festlegen des Scanverhaltens, des Benutzernamens für den clamd-Daemon (standardmäßig wird der Daemon von clamav ausgeführt), das Ausschließen von Verzeichnissen vom Scannen und vieles mehr.

ClamAV-Protokolle werden in /var/log/clamav/ gespeichert, das Informationen über jeden Virenscan enthält.

ClamAV wird mit vielen eingebauten Tools geliefert, unter anderem ist Clamscan das wichtige Tool. Clamscan ist ein Clamd-Client, der zum Scannen von Dateien verwendet wird.

1. Scannen aller Dateien aus dem aktuellen Verzeichnis.

$ clamscan -r /2. Dateien scannen, aber nur infizierte Dateien anzeigen.

$ clamscan -r -i /[path-to-folder]3 . Um infizierte Dateien in einem bestimmten Verzeichnis rekursiv zu scannen und sie dann zu entfernen.

$ clamscan --infected --remove --recursive /home/ubuntu/Desktop/Diese Optionen bedeuten:

- --infected:druckt nur infizierte Dateien

- --remove:entfernt infizierte Dateien

- --rekursiv:Alle Verzeichnisse und Unterverzeichnisse in diesem Pfad werden gescannt

Ausgabe:

------------ SCAN SUMMARY ------------

Known viruses: 2226383

Engine version: 0.103.2

Scanned directories: 18

Scanned files: 75

Infected files: 0

Data scanned: 15.80 MB

Data read: 5.66MB (ratio 3.09:1)

Time: 15.842 sec (0 m 15 s)Die beste Vorgehensweise besteht darin, Cron-Jobs einzurichten, um ClamAV-Scans in regelmäßigen Abständen auszuführen.

4 . Um Ihren Webserver und alles im standardmäßigen Apache-Dokumentenstamm zu scannen, scannen Sie alle verdächtigen Dateien und unerwünschten Anwendungen mit dem folgenden Befehl.

$ sudo clamscan --infected --detect-pua=yes --recursive /var/www/html/pua - Potenziell unerwünschte Anwendung

5. Dateien scannen, aber nur infizierte Dateien anzeigen, ohne OK-Dateien anzuzeigen.

$ clamscan -r -o /[path-to-folder]6. Dateien scannen, aber nur Ergebnisse infizierter Dateien an eine neue Ergebnisdatei senden.

$ clamscan -r /[path-to-folder] | grep FOUND >> /[path-folder]/[file].txt7. Infizierte Dateien scannen und in einen anderen Verzeichnispfad verschieben.

$ clamscan -r --move=/[path-to-folder] /[path-to-quarantine-folder]Weitere Informationen finden Sie auf der man-Seite von clamscan oder auf clamscan -h.

ClamTK auf Ubuntu installieren

ClamTK andererseits ist es eine grafische Benutzeroberfläche für ein ClamAV-Softwareprogramm. Wenn Sie lieber die grafische Benutzeroberfläche als die Befehlszeile verwenden, können Sie ClamTK mit dem folgenden Befehl installieren:

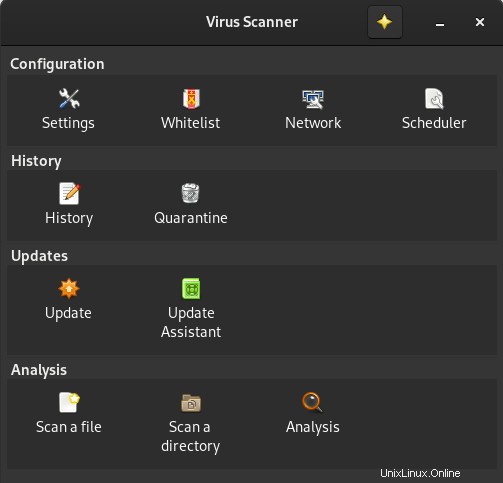

$ sudo apt-get install clamtkNachdem Sie clamTK installiert haben, öffnen Sie es und Sie erhalten eine schöne GUI mit allen Optionen, einschließlich Konfiguration, Verlauf, Updates, Analyse.

Gehen Sie nun zur Analysegruppe und wählen Sie die Option „Verzeichnis scannen“. Dann werden Sie aufgefordert, das gewünschte Verzeichnis auszuwählen, das Sie scannen möchten.

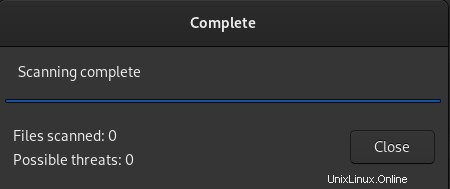

Nachdem Sie das gewünschte Verzeichnis ausgewählt haben, scannt ClamTK dieses Verzeichnis und zeigt das Ergebnis des Scans an.

In Bezug auf die Leistung zwischen ClamAV und ClamTK gibt es keinen Unterschied zwischen diesen beiden Tools. Sie können diejenige auswählen, die für die Verwendung besser geeignet ist, und ClamTK ist benutzerfreundlicher, insbesondere für Anfänger.

Schlussfolgerung

Es ist allgemein bekannt, dass Viren unter Linux nicht existieren und nicht infiziert werden können, aber das ist nicht wahr. Viren, Trojaner und Malware existieren in Linux, aber sie sind nicht sehr verbreitet. Wenn Sie möchten, dass Ihr Linux-Rechner sicherer ist, können Sie entweder ClamAV- oder ClamTK-Softwaretools installieren und verwenden, um das System vor verdächtigen Dingen zu schützen.