Vuls ist ein kostenloser Open-Source-Vulnerability-Scanner, der in Go geschrieben wurde. Es wird verwendet, um täglich Sicherheitslückenanalysen und Software-Updates durchzuführen. Vuls wurde speziell entwickelt, um Anwendungen, Computer, Middleware, Netzwerkgeräte und Programmiersprachenbibliotheken auf bekannte Schwachstellen zu scannen. Vuls sendet Ihnen eine Benachrichtigung, sobald die Server von einer Schwachstelle betroffen sind. Vuls kann auf allen gängigen Betriebssystemen wie Linux, FreeBSD, SUSE, Ubuntu, Debian, CentOS, Oracle Linux und vielen mehr installiert werden. Vuls kann auch das entfernte System mit dem ssh-Protokoll scannen. Vuls verwendet drei Scan-Modi schnell, schnell root und tief, Sie können je nach Bedarf einen beliebigen auswählen.

In diesem Tutorial erklären wir, wie man Vuls Vulnerability Scanner auf einem Ubuntu 18.04-Server installiert und konfiguriert.

Anforderungen

- Ein Server mit Ubuntu 18.04.

- Auf Ihrem System ist ein Root-Passwort konfiguriert.

Erste Schritte

Bevor Sie beginnen, müssen Sie Ihr System mit der neuesten Version aktualisieren. Sie können dies tun, indem Sie den folgenden Befehl ausführen:

apt-get update -y

apt-get upgrade -y

Sobald Ihr Server aktualisiert ist, starten Sie Ihren Server neu, um die Änderungen zu übernehmen.

Erforderliche Abhängigkeiten installieren

Vuls verwendet SQLite, um seine Schwachstelleninformationen zu speichern. Sie müssen also SQLite und andere erforderliche Pakete auf Ihrem System installieren. Sie können alle mit dem folgenden Befehl installieren:

apt-get install sqlite3 git debian-goodies gcc make wget -y

Nach der Installation müssen Sie die neueste Version von Go herunterladen und auf Ihrem System installieren.

Laden Sie zuerst die Go-Quelle mit dem folgenden Befehl herunter:

wget https://dl.google.com/go/go1.13.linux-amd64.tar.gz

Extrahieren Sie die heruntergeladene Datei nach dem Herunterladen mit dem folgenden Befehl in das Verzeichnis /usr/local:

tar -C /usr/local -xzf go1.13.linux-amd64.tar.gz

Als nächstes müssen Sie einige Umgebungsvariablen für Go einrichten. Sie können es einrichten, indem Sie die Datei /etc/profile bearbeiten:

nano /etc/profile

Fügen Sie am Ende der Datei die folgenden Zeilen hinzu:

export GOPATH=$HOME/go export PATH=$PATH:/usr/local/go/bin

Speichern und schließen Sie die Datei, wenn Sie fertig sind. Laden Sie dann die Umgebungsvariablen mit dem folgenden Befehl neu:

source /etc/profile

Erstellen Sie als Nächstes mit dem folgenden Befehl eine Verzeichnisstruktur für Go:

mkdir /root/go

mkdir -p $GOPATH/src/github.com/kotakanbe

Sobald Sie fertig sind, können Sie mit dem nächsten Schritt fortfahren.

Installieren und konfigurieren Sie go-cve-dictionary

Das go-cve-Dictionary ist ein Tool zum Erstellen einer lokalen Kopie der NVD (National Vulnerabilities Database). Sie können mit dem Go-Paket auf die NVD (National Vulnerability Database) zugreifen. Dann müssen Sie es ausführen und Schwachstellendaten abrufen, die Vuls verwenden kann. Sie müssen also go-cve-dictionary herunterladen und auf Ihrem System installieren.

Wechseln Sie zunächst in das Verzeichnis $GOPATH/src/github.com/kotakanbe und laden Sie die go-cve-dictionary-Quelle aus dem Git-Repository mit dem folgenden Befehl herunter:

cd $GOPATH/src/github.com/kotakanbe

git clone https://github.com/kotakanbe/go-cve-dictionary.git

Sobald der Download abgeschlossen ist, installieren Sie ihn mit dem folgenden Befehl:

cd go-cve-dictionary

make install

Es dauert einige Zeit, bis der obige Befehl abgeschlossen ist. Nach erfolgreicher Installation müssen Sie die go-cve-dictionary-Binärdatei in das Verzeichnis /usr/local/bin kopieren. Sie können dies mit dem folgenden Befehl tun:

cp $GOPATH/bin/go-cve-dictionary /usr/local/bin/

go-cve-dictionary benötigte außerdem ein Protokoll- und Datenverzeichnis, um sein Protokoll und seine Daten zu speichern. Sie müssen also ein Protokoll- und Datenverzeichnis erstellen. Sie können sie mit dem folgenden Befehl erstellen:

mkdir /var/log/vuls

mkdir /usr/share/vuls-data

chmod 700 /var/log/vuls

Ruft als Nächstes Schwachstellendaten von NVD ab und fügt sie mit dem folgenden Befehl in sqlite3 ein:

for i in `seq 2002 $(date +"%Y")`; do go-cve-dictionary fetchnvd -dbpath /usr/share/vuls-data/cve.sqlite3 -years $i; done

Der obige Befehl lädt die NVD-Daten vom Jahr 2002 bis zum aktuellen Jahr herunter.

Sobald Sie fertig sind, können Sie mit dem nächsten Schritt fortfahren.

Goval-Wörterbuch installieren und konfigurieren

Das Goval-Wörterbuch ist ein Tool zum Erstellen einer lokalen Kopie der OVAL (Open Vulnerability and Assessment Language). Das Go-Paket bietet auch Zugriff auf die OVAL-Datenbank für Ubuntu. Sie müssen also goval-dictionary herunterladen und auf Ihrem System installieren.

Laden Sie zuerst die goval-dictionary-Quelle aus dem Git-Repository mit dem folgenden Befehl herunter:

cd $GOPATH/src/github.com/kotakanbe

git clone https://github.com/kotakanbe/goval-dictionary.git

Als nächstes installieren Sie es mit dem folgenden Befehl:

cd goval-dictionary

make install

Als nächstes kopieren Sie es mit dem folgenden Befehl in das Verzeichnis /usr/local/bin:

cp $GOPATH/bin/goval-dictionary /usr/local/bin/

Rufen Sie als Nächstes die OVAL-Daten für Ubuntu 18.04 mit dem folgenden Befehl ab:

goval-dictionary fetch-ubuntu -dbpath=/usr/share/vuls-data/oval.sqlite3 18

Sobald Sie fertig sind, können Sie mit dem nächsten Schritt fortfahren.

Vuls installieren und konfigurieren

Als nächstes müssen Sie die Vuls-Quelle herunterladen und auf Ihrem System installieren. Sie können es mit dem folgenden Befehl aus dem Git-Repository herunterladen:

mkdir -p $GOPATH/src/github.com/future-architect

cd $GOPATH/src/github.com/future-architect

git clone https://github.com/future-architect/vuls.git

Als nächstes ändern Sie das Verzeichnis in vuls und installieren es mit dem folgenden Befehl:

cd vuls

make install

Nach der Installation müssen Sie die vuls-Binärdatei in das Verzeichnis /usr/local/bin kopieren. Sie können dies mit dem folgenden Befehl tun:

cp $GOPATH/bin/vuls /usr/local/bin/

Als nächstes müssen Sie eine Vuls-Konfigurationsdatei im Verzeichnis /usr/share/vuls-data erstellen:

cd /usr/share/vuls-data

nano config.toml

Fügen Sie die folgenden Zeilen hinzu:

[cveDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/cve.sqlite3" [ovalDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/oval.sqlite3" [servers] [servers.localhost] host = "localhost" port = "local" scanMode = [ "fast" ]

Speichern und schließen Sie die Datei, wenn Sie fertig sind.

Als nächstes testen Sie die Konfigurationsdatei mit dem folgenden Befehl:

vuls configtest

Wenn alles in Ordnung ist, sollten Sie die folgende Ausgabe sehen:

[Sep 17 16:01:39] INFO [localhost] Validating config... [Sep 17 16:01:39] INFO [localhost] Detecting Server/Container OS... [Sep 17 16:01:39] INFO [localhost] Detecting OS of servers... [Sep 17 16:01:39] INFO [localhost] (1/1) Detected: localhost: ubuntu 18.04 [Sep 17 16:01:39] INFO [localhost] Detecting OS of static containers... [Sep 17 16:01:39] INFO [localhost] Detecting OS of containers... [Sep 17 16:01:39] INFO [localhost] Checking Scan Modes... [Sep 17 16:01:39] INFO [localhost] Checking dependencies... [Sep 17 16:01:39] INFO [localhost] Dependencies... Pass [Sep 17 16:01:39] INFO [localhost] Checking sudo settings... [Sep 17 16:01:39] INFO [localhost] sudo ... No need [Sep 17 16:01:39] INFO [localhost] It can be scanned with fast scan mode even if warn or err messages are displayed due to lack of dependent packages or sudo settings in fast-root or deep scan mode [Sep 17 16:01:39] INFO [localhost] Scannable servers are below... localhost

Sobald Sie fertig sind, können Sie mit dem nächsten Schritt fortfahren.

Scannen Sie Ihr System mit Vuls

Vuls ist jetzt installiert und konfiguriert, um Ihr lokales System zu scannen. Führen Sie den folgenden Befehl aus, um Ihr lokales System zu scannen:

vuls scan

Sie sollten die folgende Ausgabe sehen:

[Sep 17 16:02:20] INFO [localhost] Start scanning [Sep 17 16:02:20] INFO [localhost] config: /usr/share/vuls-data/config.toml [Sep 17 16:02:20] INFO [localhost] Validating config... [Sep 17 16:02:20] INFO [localhost] Detecting Server/Container OS... [Sep 17 16:02:20] INFO [localhost] Detecting OS of servers... [Sep 17 16:02:20] INFO [localhost] (1/1) Detected: localhost: ubuntu 18.04 [Sep 17 16:02:20] INFO [localhost] Detecting OS of static containers... [Sep 17 16:02:20] INFO [localhost] Detecting OS of containers... [Sep 17 16:02:20] INFO [localhost] Checking Scan Modes... [Sep 17 16:02:20] INFO [localhost] Detecting Platforms... [Sep 17 16:02:21] INFO [localhost] (1/1) localhost is running on other [Sep 17 16:02:21] INFO [localhost] Detecting IPS identifiers... [Sep 17 16:02:21] INFO [localhost] (1/1) localhost has 0 IPS integration [Sep 17 16:02:21] INFO [localhost] Scanning vulnerabilities... [Sep 17 16:02:21] INFO [localhost] Scanning vulnerable OS packages... [Sep 17 16:02:21] INFO [localhost] Scanning in fast mode One Line Summary ================ localhost ubuntu18.04 537 installed To view the detail, vuls tui is useful. To send a report, run vuls report -h.aus

Vuls speichern auch ihren Schwachstellenbericht in der Protokolldatei. Sie können es später mit dem folgenden Befehl sehen:

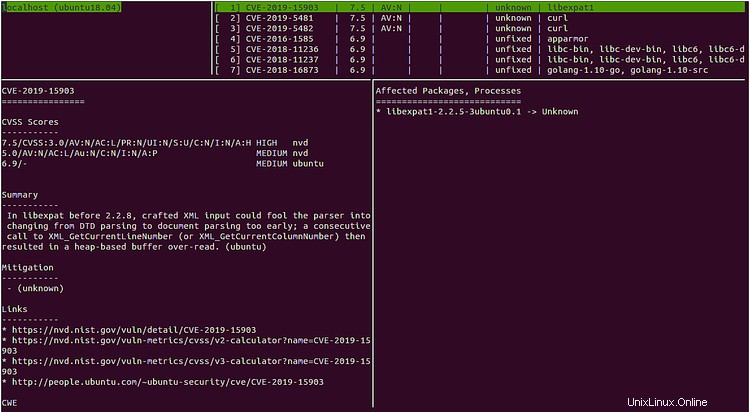

vuls tui

Sie sollten den folgenden Bildschirm sehen:

Sie können jetzt die Eingabetaste drücken und mit den Pfeiltasten der Tastatur navigieren.

Herzliche Glückwünsche! Sie haben den Vuls-Schwachstellenscanner erfolgreich auf dem Ubuntu 18.04-Server installiert und konfiguriert. Sie können jetzt problemlos das lokale System sowie mehrere Remote-Systeme scannen und für jedes einen Schwachstellenbericht erstellen. Weitere Informationen finden Sie in der offiziellen Vuls-Dokumentation unter Vuls Doc. Fühlen Sie sich frei, mich zu fragen, wenn Sie irgendwelche Fragen haben.