Ettercap steht für Ethernet Capture.

Ettercap ist eine umfassende Suite für Man-in-the-Middle-Angriffe.

Es bietet das Sniffing von Live-Verbindungen, Inhaltsfilterung im laufenden Betrieb und viele andere interessante Tricks. Es unterstützt die aktive und passive Analyse vieler Protokolle und enthält viele Funktionen für die Netzwerk- und Hostanalyse.

Herunterladen und installieren

Laden Sie die Installation des Ettercap-Pakets von Ettercap herunter.

Sie können auch wie folgt vom Mirror installieren:

# apt-get install ettercap-gtk ettercap-common

In diesem Artikel wird erläutert, wie Sie DNS-Spoofing und ARP-Poisoning mit dem Ettercap-Tool im Local Area Network ( LAN ) durchführen.

Warnung:Führen Sie dies nicht auf einem Netzwerk oder System aus, das Ihnen nicht gehört. Führen Sie dies nur zu Lernzwecken in Ihrem eigenen Netzwerk oder System aus. Führen Sie dies auch nicht in einem Produktionsnetzwerk oder -system aus. Richten Sie ein kleines Netzwerk/System zu Testzwecken ein und spielen Sie mit diesem Dienstprogramm darauf herum, nur zu Lernzwecken.

Ettercap-Grundlagen

Lassen Sie uns zunächst einige Grundlagen über Ettercap lernen. Ettercap hat die folgenden 4 Arten von Benutzeroberflächen

- Nur Text – Option „-T“

- Flüche – Option „-C“

- GTK – „-G“-Option

- Daemon – ‘-D’-Option

In diesem Artikel konzentrieren wir uns hauptsächlich auf die „grafische GTK-Benutzeroberfläche“, da sie sehr einfach zu erlernen sein wird.

Starten eines ARP-Vergiftungsangriffs

Warum wir ARP brauchen und die konzeptionelle Erklärung von ARP-Cache-Poisoning haben wir bereits in ARP-Cache-Poisoning erklärt. Schauen Sie sich das also bitte an, und dieser Artikel behandelt, wie man es praktisch durchführt.

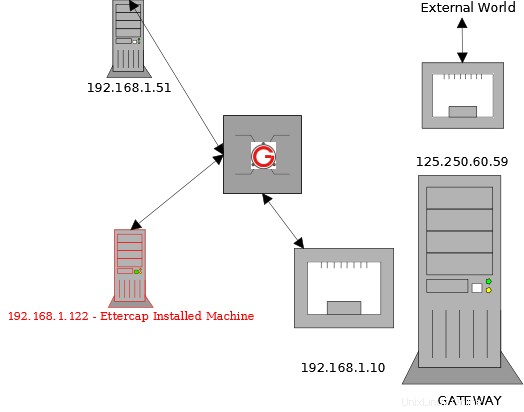

Das folgende Diagramm erläutert die Netzwerkarchitektur. Alle hier erläuterten Angriffe werden nur auf dem folgenden Netzwerkdiagramm durchgeführt. Die Verwendung von Ettercap in einer Produktionsumgebung ist nicht ratsam.

Starten Sie Ettercap mit dem folgenden Befehl auf dem 122-Rechner.

# ettercap -G

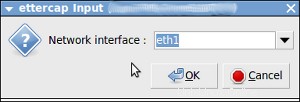

Klicken Sie auf „Sniff->Unified Sniffing“. Es wird die verfügbare Netzwerkschnittstelle wie unten gezeigt auflisten. Wählen Sie die aus, die Sie für die ARP-Vergiftung verwenden möchten.

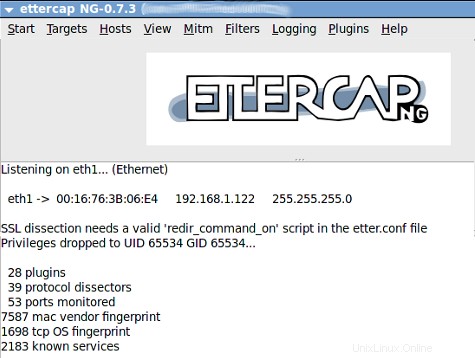

Nachdem Sie die Schnittstelle ausgewählt haben, öffnet sich folgendes Fenster:

Der nächste Schritt besteht darin, die Zielliste für die Durchführung der ARP-Vergiftung hinzuzufügen. Hier fügen wir 192.168.1.51 und 192.168.1.10 wie folgt als Ziel hinzu.

Klicken Sie auf „Hosts->Nach Host suchen“.

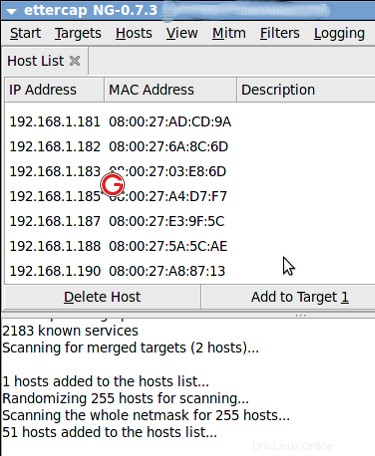

Es beginnt, die im Netzwerk vorhandenen Hosts zu scannen.

Klicken Sie nach Abschluss auf „Hosts->Host List“. Es listet die verfügbaren Hosts im LAN wie folgt auf:

Wählen Sie nun in der Liste „192.168.1.51“ aus und klicken Sie auf „Add to Target 1“ und wählen Sie „192.168.1.10“ und klicken Sie auf „Add to Target 2“.

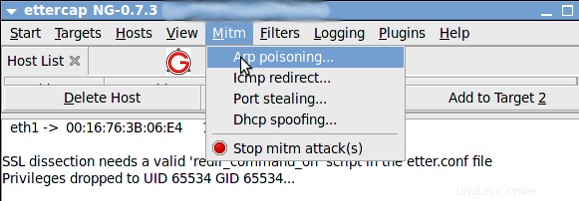

Wählen Sie nun „Mitm->Arp Poisoning“ wie folgt aus:

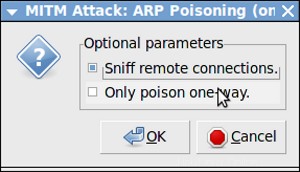

Das folgende Dialogfeld wird geöffnet. Wählen Sie „Sniff Remote Connection“ und klicken Sie auf „ok“:

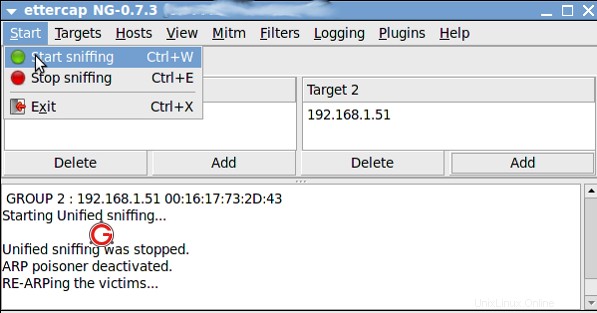

Klicken Sie dann auf „Start->Sniffing wie folgt starten:

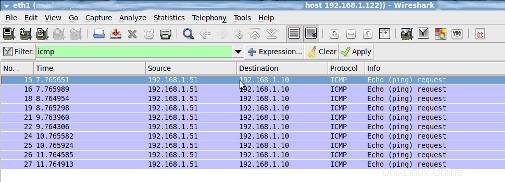

Jetzt ist Arp vergiftet, d. h. die 122-Maschine beginnt, ARP-Pakete mit der Aufschrift „I’m 1.10“ zu senden. Um es zu überprüfen, Von 192.168.1.51 „ping 192.168.1.10“. Öffnen Sie die Anwendung „Wireshark“ auf dem Computer 192.168.1.122 und setzen Sie einen Filter für ICMP. Sie erhalten die ICMP-Pakete von 192.168.1.51 bis 192.168.1.10 in 192.168.1.122 wie folgt:

Starten eines DNS-Spoofing-Angriffs im LAN

Das Konzept von DNS ist wie folgt.

- Maschine A sagte:„ping google.com“

- Jetzt muss es die IP-Adresse von google.com finden

- Also fragt es den DNS-Server bezüglich der IP-Adresse für die Domain google.com ab

- Der DNS-Server hat seine eigene Hierarchie und findet die IP-Adresse von google.com und gibt sie an Maschine A zurück

Hier werden wir sehen, wie wir den DNS fälschen können.

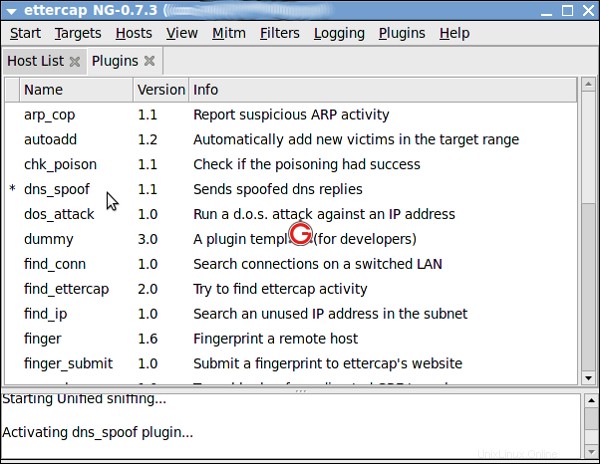

Es gibt viele Plugins, die standardmäßig mit EtterCap geliefert werden. Einmal wird ein solches Plugin als DNSSpoof bezeichnet. Wir werden dieses Plugin verwenden, um das DNS-Spoofing zu testen.

Öffnen Sie /usr/share/ettercap/etter.dns auf dem 122-Rechner und fügen Sie Folgendes hinzu:

*.google.co.in A 192.168.1.12 *.google.com A 192.168.1.12 google.com A 192.168.1.12 www.google.com PTR 192.168.1.12 www.google.co.in PTR 192.168.1.12

Hier fungiert 192.168.1.10 als DNS-Server. Um DNS-Spoofing durchzuführen, müssen wir zuerst die ARP-Vergiftung wie oben beschrieben durchführen. Sobald ARP fertig ist, befolgen Sie die folgenden Schritte

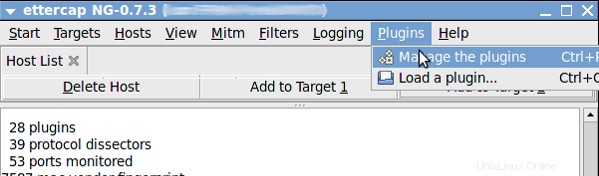

Klicken Sie wie folgt auf „Plugins->Plugins verwalten“:

Wählen Sie das Plugin „dns_spoof“ aus und doppelklicken Sie, um es wie folgt zu aktivieren:

Jetzt ab 192.168.1.51 pingen Sie google.com

$ ping google.com PING google.com (192.168.1.12) 56(84) bytes of data. 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms

Sie können sehen, dass es die IP-Adresse eines lokalen Computers zurückgibt, die wir in der Konfiguration angegeben haben.

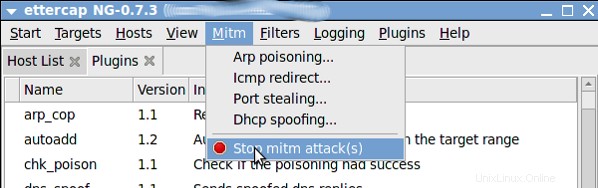

Ich hoffe, dieser Artikel gibt einen Einblick in ARP Poisoning und DNS Spoofing. Wenn alles erledigt ist, denken Sie daran, den MITM-Angriff wie folgt zu stoppen:

Schließlich schadet es nicht, die Warnung noch einmal zu wiederholen. Führen Sie dies nicht auf einem Netzwerk oder System aus, das Ihnen nicht gehört. Richten Sie ein kleines Netzwerk/System zu Testzwecken ein und spielen Sie mit diesem Dienstprogramm darauf herum, nur zu Lernzwecken.