Für jedes System ist die Firewall ein Muss für die Sicherheit. In Linux-Systemen kann eine Firewall mit dem Befehlszeilendienstprogramm iptables implementiert werden. Es ist sehr leistungsfähig zum Festlegen von Firewall-Regeln für verbesserte Sicherheit. Unter der Haube interagieren iptables mit Paketfilter-Hooks des Netzwerk-Stacks des Kernels, der als Netfilter-Framework (http://www.netfilter.org/) bekannt ist. Es kann Paketfilter- und NAT-Regeln verwalten.

Hinweis:In der Praxis behandelt iptables IPv4-Regeln und ip6tables http://linux.die.net/man/8/ip6tables behandelt IPv6-Regeln.

Erste Schritte mit iptables

Das Dienstprogramm iptables verwendet ein Tabellenkonzept, um die Firewall-Regeln zu organisieren. Tabellen wiederum enthalten eine Reihe von Ketten. Und Ketten enthalten eine Reihe von Regeln.

Es gibt vier Arten von Tabellen.

1. Tabelle filtern

2. NAT-Tabelle

3. Mangeltisch

4. Rohtabelle

5. Sicherheitstabelle

Tabelle filtern

Es ist das Standard-iptable. Diese Tabelle entscheidet, ob ein Paket zu seinem Ziel zugelassen werden soll oder nicht. Ein typisches Paket, das die Filtertabelle erreicht, durchläuft eine der folgenden drei Ketten.

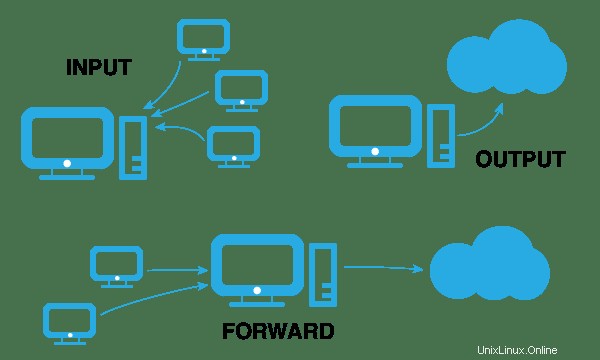

1. Eingabekette – Wenn ein Paket an Ihren Server gesendet wird, durchläuft es die INPUT-Kette.

2. Ausgabe – Wenn die Paketquelle Ihr Server ist, dann geht es durch die Ausgabekette.

3. Weiterleiten – Wenn die Pakete, weder die Quelle noch das Ziel, zu Ihrem Server gehören, dann geht es durch die Weiterleitungskette. Dies bedeutet, dass das Paket von einer anderen NIC Ihres Servers weitergeleitet wird. Dies geschieht normalerweise, wenn Ihr Linux-System als Router fungiert.

Sie können die Filtertabelle in Ihrem System mit dem folgenden Befehl anzeigen.

sudo iptables -t filter --list

NAT-Tabelle

Die NAT-Tabelle enthält die folgenden Ketten.

1. PREROUTING-Kette – Diese Kette ist hauptsächlich für DNAT (Destination NAT)

2. POSTROUTING-Kette – Diese Kette ist hauptsächlich für SNAT (Source NAT)

Hinweis:Lesen Sie mehr über DNAT und SNAT mit dem Beispiel von hier .

3. OUTPUT-Kette – Wenn die Pakete lokal zugestellt werden, wird diese Kette verwendet.

Sie können die NAT-Tabelle mit dem folgenden Befehl anzeigen.

sudo iptables -t filter --list

Mangle-Tabelle

Diese Tabelle wird hauptsächlich zum Ändern der IP-Header verwendet. Es hat die folgenden Ketten.

1. VORROUTING

2. AUSGANG

3. WEITER

4. EINGABE

5. POSTROUTING

Zeigen Sie die Mangle-Tabellenliste mit dem folgenden Befehl an.

sudo iptables -t mangle --list

Rohtabelle

Diese Tabelle bietet einen Mechanismus zum Markieren von Paketen zum Deaktivieren der Verbindungsverfolgung. http://people.netfilter.org/pablo/docs/login.pdf

Die Mangle-Tabelle hat die folgenden Ketten

1. VORROUTING

2. OUTPUT-Kette

Zeigen Sie die Rohtabellenliste mit dem folgenden Befehl an.

sudo iptables -t raw --list

Sicherheitstabelle

Diese Tabelle ist mit SELINUX verwandt. Es legt den SELINUX-Kontext für Pakete fest. Genauer gesagt wird es für die obligatorische Zugriffskontrolle verwendet https://en.wikipedia.org/wiki/Mandatory_access_control

Zeigen Sie die Sicherheitstabellenliste mit dem folgenden Befehl an.

sudo iptables -t security --list