Nur weil Sie Linux verwenden, heißt das nicht, dass Sie keine Sicherheitsvorkehrungen treffen sollten. Jack Wallen zeigt Ihnen, wie Sie mit Lynis ein Sicherheitsaudit auf AlmaLinux durchführen.

Wenn Sie Linux-Server administrieren, wissen Sie, dass Schadcode und Schwachstellen auf das System gelangen können. Dies kann von einem Angriff stammen, von einem Benutzer, der eine infizierte Datei speichert, von einer schädlichen Payload in einem anfälligen Paket oder einem falsch konfigurierten Dienst. Obwohl es wichtig ist, herauszufinden, wie der bösartige Code auf Ihr System gelangt ist, besteht das unmittelbare Problem darin, ihn zu erkennen und abzuwehren.

Open Source:Unbedingt lesen

Und ja, auch wenn Sie Linux verwenden, ist dies eine Aufgabe, um die Sie sich kümmern müssen. Ein solcher Weg zum Erfolg ist die Verwendung des Auditing-Scanners von Lynis. Diejenigen, die schon eine Weile dabei sind, erinnern sich vielleicht an Lynis, wie es früher „rkhunter“ genannt wurde.

Aber Lynis ist mehr als nur ein Rootkit-Detektor, da es eine detaillierte Prüfung Ihrer Linux-Server (und -Desktops) auf zahlreiche Sicherheitsprobleme sowie Fehlkonfigurationen ermöglicht.

Ich möchte Sie durch den Prozess der Installation von Lynis und der Durchführung eines Scans auf AlmaLinux führen.

Was Sie brauchen

Damit Lynis installiert und funktioniert, benötigen Sie eine laufende Instanz von AlmaLinux und einen Benutzer mit sudo-Berechtigungen. Das war's, kommen wir zum Scannen.

So installieren Sie Lynis

Als erstes installieren wir die notwendigen Abhängigkeiten. Melden Sie sich bei Ihrem Server an und geben Sie den Befehl ein:

sudo dnf install ca-certificates curl nss openssl -y

Sobald dies abgeschlossen ist, erstellen wir ein neues Repository mit dem Befehl:

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

Fügen Sie in dieser Datei Folgendes ein:

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

Save and close the file.

Installieren Sie Lynis mit dem Befehl:

sudo dnf install lynis -y

Die Installation sollte problemlos ablaufen.

So scannen Sie mit Lynis

Wir können jetzt mit dem Befehl:

ein Sicherheitsaudit auf unserem AlmaLinux-Rechner durchführen

sudo lynis audit system

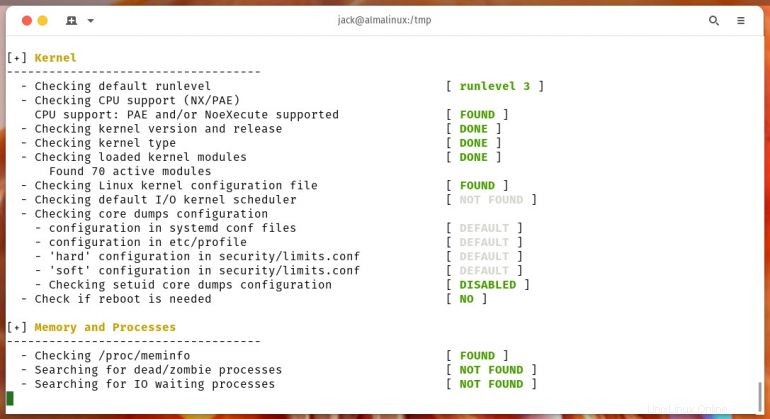

Der Scan dauert einige Zeit (abhängig von der Geschwindigkeit Ihrer Hardware und der Anzahl der installierten Pakete). Sie sehen eine Menge Output vorbeiziehen (Abbildung A ).

Abbildung A

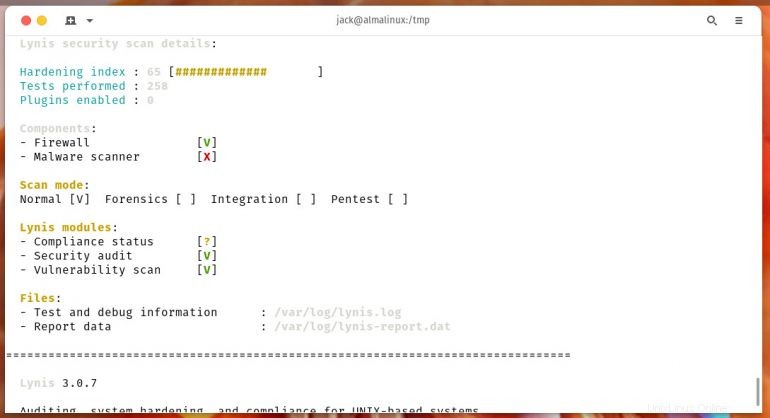

Sie können sich zurücklehnen und die Ausgabe beobachten, da der Scan nicht länger als 2 bis 5 Minuten dauern sollte. Außerdem möchten Sie wahrscheinlich zusehen, wie die „Magie“ geschieht. Wenn Sie in der Ausgabe etwas Rotes sehen, ist das ein Problem, das Sie höchstwahrscheinlich lösen müssen. Am Ende könnten Sie wie ich feststellen, dass Lynis festgestellt hat, dass der Server keinen Malware-Scanner hat (Abbildung B ).

Abbildung B

Sie können durch die Ausgabe des Scans blättern (sofern Ihr Terminalfenster dies zulässt) oder Sie können den Scan erneut ausführen und die Ausgabe zur späteren Anzeige an eine Datei senden. Geben Sie dazu den folgenden Befehl ein:

sudo lynis audit system > audit_results

Der einzige Nachteil beim Anzeigen der obigen Datei ist, dass die fehlende Formatierung das Lesen erschweren kann. Glücklicherweise gibt es einen besseren Weg.

So fügen Sie einen Lynis-Cronjob hinzu

Möglicherweise möchten Sie auch einen Cron-Job erstellen, um den Lynis-Scanner täglich auszuführen. Erstellen Sie ein neues tägliches Skript mit dem Befehl:

sudo nano /etc/cron.daily/lynis

Fügen Sie in diesem Skript Folgendes ein:

#!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"

DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"

# Run Lynis

lynis audit system --cronjob > ${REPORT}

# Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}

fi

# The End

Speichern und schließen Sie die Datei. Stellen Sie sicher, dass Sie das Protokollverzeichnis erstellen mit:

sudo mkdir /var/log/lynis

Der neue Cron-Job läuft nun mit den täglichen Jobs und meldet seine Ergebnisse in /var/log/lynis.

Und das ist alles, um mit Hilfe von Lynis ein Sicherheitsaudit auf AlmaLinux durchzuführen. Fügen Sie dies zu Ihrem täglichen Cron-Job hinzu und machen Sie es sich dann zur Gewohnheit, jeden Morgen die Protokolldatei zu überprüfen.

Abonnieren Sie TechRepublic Wie man Technik auf YouTube zum Laufen bringt für die neuesten technischen Ratschläge für Geschäftsleute von Jack Wallen.

Quelllink