Einführung

WPScan ist ein kostenloser Blackbox-WordPress-Sicherheitsscanner für nichtkommerzielle Zwecke, der für Sicherheitsexperten und Blog-Betreuer geschrieben wurde, um die Sicherheit ihrer Websites zu testen.

Wonach kann WPScan suchen?

- Die installierte Version von WordPress und alle damit verbundenen Schwachstellen

- Welche Plugins installiert sind und alle damit verbundenen Schwachstellen

- Welche Designs installiert sind und alle damit verbundenen Sicherheitslücken

- Aufzählung des Benutzernamens

- Benutzer mit schwachen Passwörtern durch Passwort-Brute-Force

- Gesicherte und öffentlich zugängliche wp-config.php-Dateien

- Datenbank-Dumps, die öffentlich zugänglich sein können

- Wenn Fehlerprotokolle von Plugins offengelegt werden

- Mediendateiaufzählung

- Verwundbare Timthumb-Dateien

- Wenn die WordPress-Readme-Datei vorhanden ist

- Wenn WP-Cron aktiviert ist

- Wenn die Benutzerregistrierung aktiviert ist

- Vollständige Pfadangabe

- Verzeichnisliste hochladen

Installieren Sie WPScan mit Ruby Gem

Befolgen Sie einfach die folgenden Schritte:

- CURL installieren

sudo apt update && sudo apt -y install curl #On Debian/Ubuntu

sudo yum -y install curl #On RHEL/CentOS- Importieren Sie dann die GPG-Signatur.

curl -sSL https://rvm.io/mpapis.asc | gpg --import -

curl -sSL https://rvm.io/pkuczynski.asc | gpg --import -- Installieren Sie RVM unter Linux

Hinweis :RVM (Ruby Version Manager) ist ein Befehlszeilentool, mit dem wir problemlos mehrere Ruby installieren, verwalten und damit arbeiten können Umgebungen von Dolmetschern bis hin zu Edelsteinsammlungen.

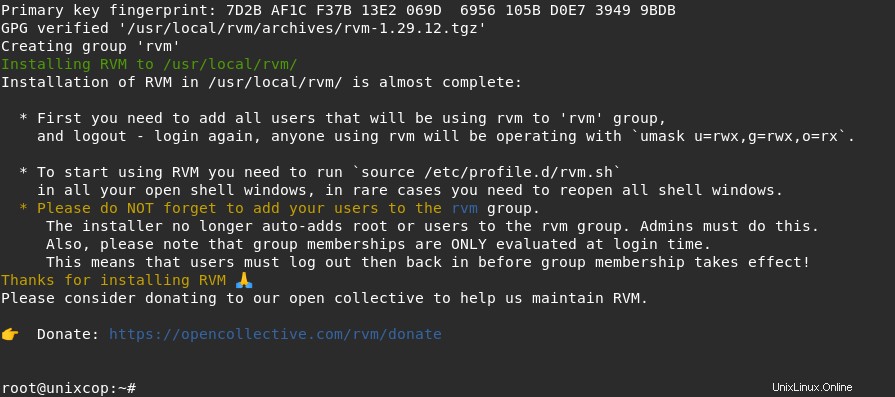

curl -L get.rvm.io | bash -s stable

- Quellen Sie den RVM-PFAD.

source /home/$USER/.rvm/scripts/rvm- Installieren Sie Ruby 2.5.8 mit RVM.

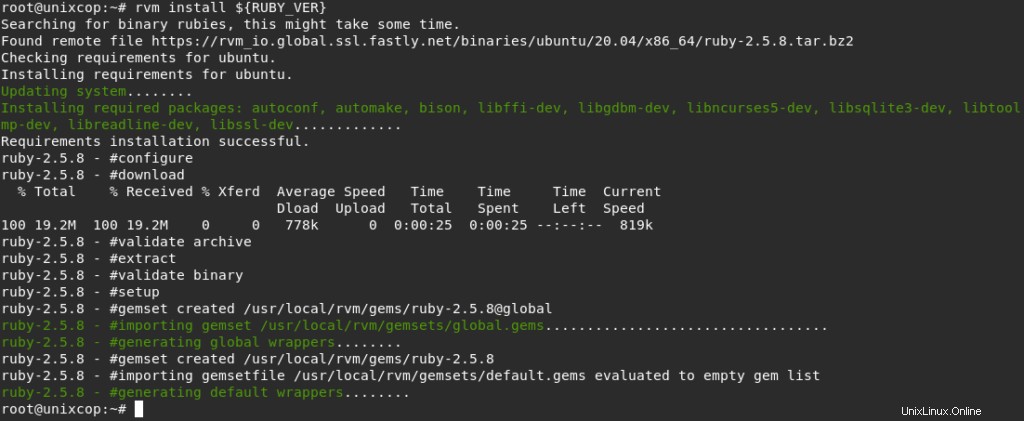

export RUBY_VER='2.5'

rvm install ${RUBY_VER}

- Verwenden Sie die installierte Ruby-Version als Standard.

rvm use ${RUBY_VER} --default- Überprüfen Sie die installierte Ruby-Version.

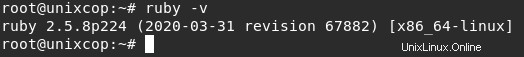

ruby -v

- Installieren Sie Nokogiri.

Hinweis :Nokogiri ist eine Open-Source-Softwarebibliothek zum Parsen von HTML und XML in Rubin. Es hängt von libxml2 ab und libxslt um seine Funktionalität bereitzustellen.

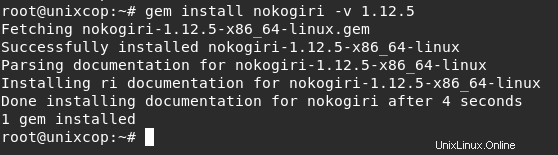

Hinweis :Die letzte Version von nokogiri (>=0) zur Unterstützung von Ruby &RubyGems war 1.12.5. Versuchen Sie es mit gem install nokogiri -v 1.12.5 zu installieren

Nokogiri erfordert Ruby-Version>=2.6, <3.2.dev. Die aktuelle Ruby-Version ist 2.5.8.224.

Also werden wir nokogiri v 1.12.5 installieren

gem install nokogiri -v 1.12.5

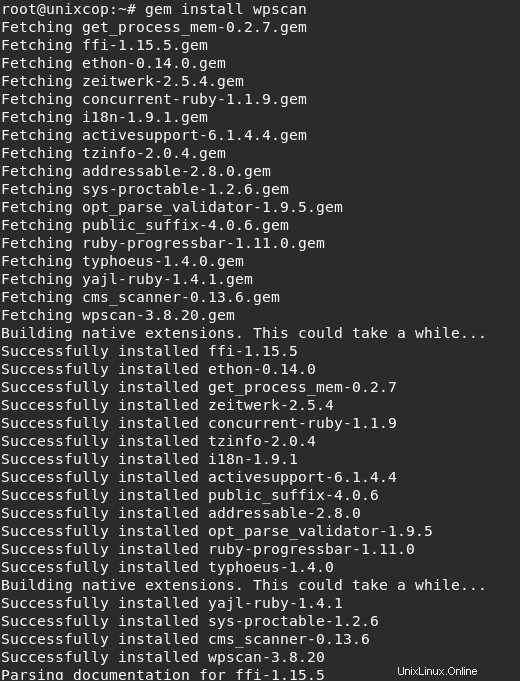

- Installieren Sie WPScan – WordPress-Sicherheitsscanner mit RubyGems.

gem install wpscan

- Aktualisiere wpscan mit dem folgenden Befehl

gem update wpscan- Überprüfen Sie die Version von wpscan

wpscan --version

Installieren Sie WPScan mit Docker

- Auf Ihrem System muss Docker installiert sein. Dies kann mithilfe der unten stehenden Anleitung erreicht werden.

So installieren Sie Docker auf Centos 8

So installieren Sie Docker CE auf Rocky Linux 8

So installieren Sie Docker unter Debian 11

- Wenn Docker installiert ist und ausgeführt wird, fügen Sie Ihren Benutzer zur Docker-Gruppe hinzu.

sudo usermod -aG docker $USER

newgrp docker- Pull das WPScan-Container-Image.

docker pull wpscanteam/wpscan- Jetzt können Sie WPScan wie unten ausführen.

docker run -it --rm wpscanteam/wpscan [option]So verwenden Sie WPScan

WPScan kann verwendet werden, um Schwachstellen zu scannen. Hinweis Daher sollten die folgenden Scans für Ihr eigenes Blog durchgeführt werden.

1. Scannen Sie die gesamte Blog-Site

Führen Sie zum Scannen des Blogs

auswpscan --url wordpress.example.comFür Docker :

docker run -it --rm wpscanteam/wpscan --url wordpress.example.com

WPScan scannt HTTP , wenn HTTPS gescannt werden soll, ändern Sie Ihre URL

wpscan --url https://wordpress.example.com -o scan-testDas -o Flag kann verwendet werden, um die Scan-Ergebnisse in einer Datei auszugeben.

Es gibt 3 Erkennungsmodi, die auf einer WordPress-Site ausgeführt werden können, z. B.

- aggressiver Modus – Aufdringlicherer Scan durch Senden von tausend Anfragen an den Server.

- Passivmodus – Senden Sie einige Anfragen an den Server. Dies wird normalerweise verwendet, um die Homepage zu scannen.

- gemischt (Standard) – verwendet sowohl den aggressiven als auch den passiven Modus.

Ein bestimmter Erkennungsmodus kann wie folgt angegeben werden.

wpscan --url wordpress.example.com -o test --detection-mode aggressive2. Scannen Sie anfällige Plugins.

Suchen Sie nach Schwachstellen in einem Plugin, das folgende Argument wird verwendet:

-e/--enumerate [OPTS] Option zum wpscan. Die [OPTS ] kann hier ap sein für alle Plugins vp für anfällige Plugins und p für Plugins.

Für Beispiel , um anfällige Plugins zu scannen, verwenden Sie den Befehl:

wpscan --url wordpress.example.com -e vp3. Anfällige Themen scannen

Ähnlich wie Plugins können Themes mit -e/--enumerate [OPTS] gescannt werden Befehl. Aber jetzt, [OPTS ] wird durch vt ersetzt (Gefährdete Themen), at (Alle Themen) oder t (Themen).

Themen mit bekannten Schwachstellen können beispielsweise wie folgt gescannt werden.

wpscan --url wordpress.example.com -e vt4. Passwortstärkentest.

Um die Passwortstärken zu kennen, können Sie versuchen, sie mit Brute-Force zu erzwingen. Dieser Vorgang kann je nach Anzahl der Passwörter in der zu scannenden Passwortdatei etwas langsam sein -P, --passwords FILE-PATH , -t, --max-threads VALUE gibt die Anzahl der Threads an.

Um beispielsweise den Admin-Benutzer brutal zu erzwingen, führen Sie den folgenden Befehl aus:

wpscan --url wordpress.example.com -P password-file.txt -U admin -t 50Die Passwortstärke einer Reihe von Benutzern kann ohne Angabe des Benutzernamens getestet werden.

wpscan --url wordpress.example.com -P password-file.txt -t 505. WordPress-Benutzer aufzählen.

Um Benutzer zu kennen, die sich bei einer Site anmelden können, verwenden Sie -e/--enumerate u Möglichkeit. Hier, du steht für die Benutzer-IDs.

wpscan --url wordpress.example.com -e u6. Scannen Sie WordPress im nicht erkennbaren Modus.

Die obigen Scans können auch im Stealth-Modus durchgeführt werden, indem das Argument --stealthy hinzugefügt wird

Zum Beispiel:

wpscan --url wordpress.example.com --stealthyFalls Sie Hilfe bei der Verwendung von WPScan benötigen, finden Sie unten Hilfe.

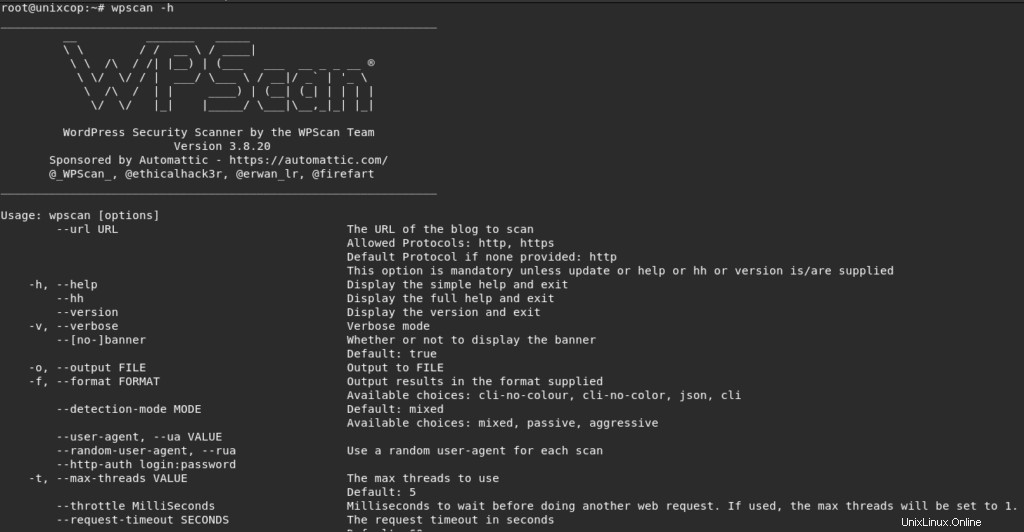

wpscan -h

Schlussfolgerung

Das ist es!

Wir haben Ihnen gezeigt, wie Sie WPScan installieren und verwenden – den WordPress-Sicherheitsscanner.

Danke.