Befehle zum Installieren des WPscan-WordPress-Sicherheitsscanners auf Ubuntu 20.04- oder 18.04-Linux-Distributionen, um Plugin- oder Theme-Schwachstellen und andere Sicherheitsprobleme zu finden.

WPScan WordPress Security Scanner ist ein kostenloses Tool, das für Linux- und Windows-Systeme installiert werden kann. Es ermöglicht Benutzern, die Sicherheitsprobleme im Zusammenhang mit einigen von WordPress installierten Blogs oder Websites zu überprüfen. Das bedeutet, dass der Benutzer jede auf WordPress basierende Website scannen kann, um verschiedene Probleme wie Schwachstellen in Kerndateien, Plugins und Themen herauszufinden. Schwache Passwörter, HTTPS aktiviert oder nicht, Header-Elemente; einschließlich einer Prüfung auf debug.log-Dateien, wp-config.php-Sicherungsdateien, XML-RPC ist aktiviert, Code-Repository-Dateien, standardmäßige geheime Schlüssel, exportierte Datenbankdateien und mehr… Um jedoch die Schwachstellen im Ergebnis zu erhalten, müssen wir dies tun Fügen Sie den WPscan-API-Schlüssel hinzu, der kostenlos generiert werden kann, und bietet täglich 25 Scans.

Darüber hinaus ist Wpscan auch als Plugin erhältlich, das direkt im WordPress-Backend installiert werden kann und von den Benutzern über das GUI-Dashboard bedient werden kann. Falls Sie das WPscan-Plugin nicht verwenden möchten, kann das CLI-Tool verwendet werden.

Schritt zur Installation von WPScan auf Ubuntu 20.04/18.04 LTS

Sehen wir uns die Befehle zum Installieren dieses WordPress Vulnerability Scanner (WPscan) auf Ubuntu, Debian, Kali Linux, Linux Mint oder ähnlichen anderen Betriebssystemen an.

1. Systemaktualisierung ausführen

Das erste, was vor der Installation einer Anwendung oder eines Tools ausgeführt werden sollte, ist die Ausführung des Systemaktualisierungsbefehls-

sudo apt update

2. Installieren Sie Ruby auf Ubuntu 20.04 LTS

Wpscan kann von RubyGems installiert werden, also installieren wir Ruby und andere erforderliche Abhängigkeiten auf unserem Ubuntu-

sudo apt install ruby-full

3. Befehl zum Installieren von WPScan auf Ubuntu

Verwenden Sie schließlich den gem-Befehl von Ruby, um die WPscan-Pakete herunterzuladen und auf Ihrem System zu installieren.

sudo gem install wpscan

4. Sehen Sie sich die Version an

Sobald die Installation abgeschlossen ist, überprüfen wir die Version-

wpscan --version

5. WPscan-Befehle

Um die verschiedenen Befehle und Flags zu kennen, die mit Wpscan verwendet werden können, öffnen Sie den Hilfebereich.

wpscan -h

Usage: wpscan [options]

--url URL The URL of the blog to scan

Allowed Protocols: http, https

Default Protocol if none provided: http

This option is mandatory unless update or help or hh

or version is/are supplied

-h, --help Display the simple help and exit

--hh Display the full help and exit

--version Display the version and exit

-v, --verbose Verbose mode

--[no-]banner Whether or not to display the banner

Default: true

-o, --output FILE Output to FILE

-f, --format FORMAT Output results in the format supplied

Available choices: cli-no-colour, cli-no-color, json, cli

--detection-mode MODE Default: mixed

Available choices: mixed, passive, aggressive

--user-agent, --ua VALUE

--random-user-agent,--rua Use a random user-agent for each scan

--http-auth login:password

-t, --max-threads VALUE The max threads to use

Default: 5

--throttle MilliSeconds Milliseconds to wait before doing another

web request. If used, the max threads will be set to 1.

--request-timeout SECONDS The request timeout in seconds

Default: 60

--connect-timeout SECONDS The connection timeout in seconds

Default: 30

--disable-tls-checks Disables SSL/TLS certificate verification, and downgrade to TLS1.0+ (requires cURL 7.66 for the latter)

--proxy protocol://IP:port Supported protocols depend on the cURL installed

--proxy-auth login:password

--cookie-string COOKIE Cookie string to use in requests,

....more

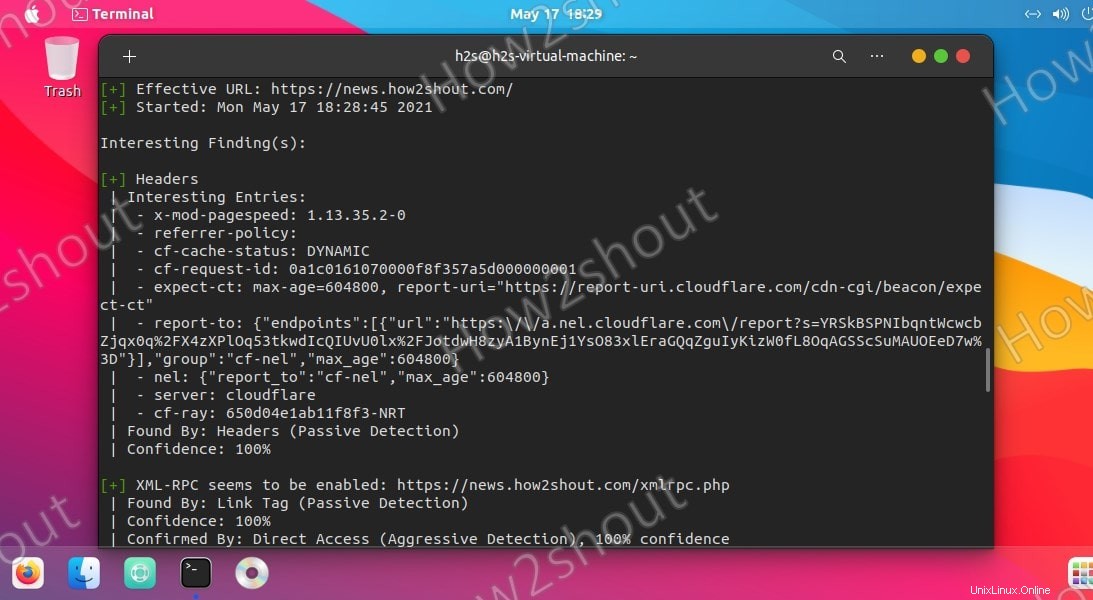

6. Scannen Sie WordPress-Sites

Wenn Sie nun dieses Befehlszeilentool verwenden möchten, um eine WordPress-Website zu scannen, um Sicherheitsprobleme und andere Details zu finden, führen Sie die folgende Syntax aus:

wpscan --url http://your-website.com

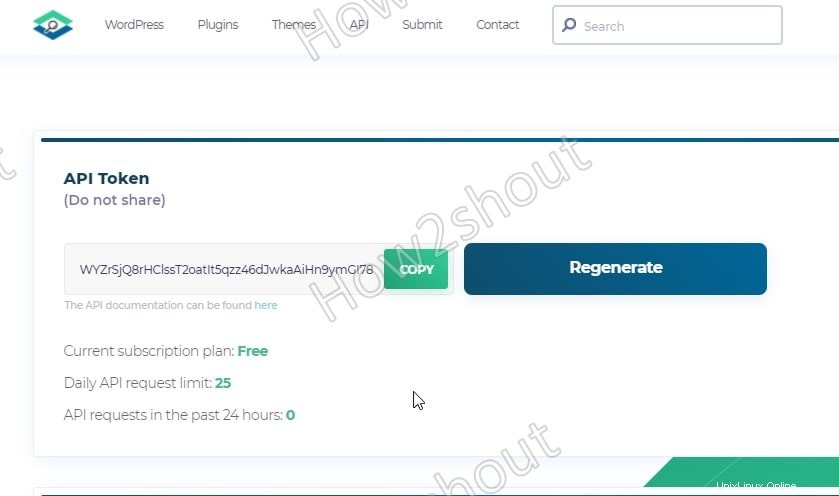

7. Holen Sie sich den WPScan-Token-API-Schlüssel

Standardmäßig liefert dieses Sicherheitstool keine Schwachstellen im Ergebnis, und um dies zu erreichen, müssen wir einen API-Schlüssel generieren. Rufen Sie die offizielle Website auf und wählen Sie den kostenlosen Plan aus, um sich zu registrieren.

Kopieren Sie den API-Schlüssel und verwenden Sie ihn wie folgt mit dem Befehl-

wpscan --url your-website.com --api-token your-api-key

Hinweis :Ersetzen SieIhren-API-Schlüssel Text im obigen Befehl mit dem, den Sie generiert haben.

8. Erkennungsmodi

Wpscan bietet drei Erkennungsmodi, sie sind passiv, aggressiv und gemischt. Im Passiv Modus sendet das Tool nur wenige Anfragen an den Server und scannt nur, um allgemeine Sicherheitsprobleme für die Homepage einer Website herauszufinden. Es ist gut zu verwenden, wenn Sie glauben, dass der Server einen großen Pool von Anfragen nicht verarbeiten kann.

Kommen wir zum aggressiven Modus , dabei wird der von WPscan ausgeführte aufdringliche Scan leistungsfähiger sein und Hunderte von Anfragen an den Server senden, um gegebenenfalls Schwachstellen in allen Plugins von WordPress zu finden.

Wohingegen gemischt Dies ist die Standardeinstellung des WPScan-Tools, eine Kombination aus aggressivem und passivem Modus, um einen ausgewogenen Scan bereitzustellen.

Wenn Sie also den Standard Mixed durch einen der anderen beiden überschreiben möchten, verwenden Sie --detection-mode Option im Befehl-

Zum Beispiel:

wpscan --url your-website.com --detection-mode aggressive --api-token your-api-key

9. Alle installierten Plugins &Themes auflisten und nach Schwachstellen scannen

Um verschiedene Elemente von WordPress aufzuzählen, können wir die unten angegebenen Optionen mit -e verwenden Flagge.

vp ----(Vulnerable plugins) ap ----(All plugins) p ----(Popular plugins) vt ----(Vulnerable themes) at ----(All themes) t ----(Popular themes) tt ----(Timthumbs) cb ----(Config backups) dbe ----(Db exports) u ----(User IDs range. e.g: u1-5) m ----(Media IDs range. e.g m1-15)

Zum Beispiel möchten wir alle Plug-ins mit bekannten Schwachstellen auflisten, dann verwenden wir die in der obigen Liste angegebene vp-Option zusammen mit dem -e Flag-Erkennungsmodus

wpscan --url your-website.com -e vp --detection-mode mixed --api-token your-api-key

10 Führen Sie WPscan aus, um WAF zu umgehen

Um den Scan im verborgenen Modus auszuführen, damit die Webanwendungs-Firewall Wpscan nicht erkennen kann, kann man --random-user-agent versuchen und --stealthy Optionen.

Dies war ein kurzes Tutorial und eine Einführung in die WPscan-Installation unter Ubuntu 20.04 und anderen ähnlichen Linux-Distributionen. Weitere Informationen zu diesem Tool finden Sie auf der GitHub-Seite/Dokumentation.