UFW (Unkomplizierte Firewall) ist ein einfach zu verwendendes Firewall-Dienstprogramm mit zahlreichen Optionen für die meisten Benutzer. Es ist eine Schnittstelle für die iptables , das ist die klassische (und schwieriger zu handhabende) Art, Regeln für Ihr Netzwerk einzurichten.

Brauchen Sie wirklich eine Firewall für den Desktop?

Eine Firewall ist eine Möglichkeit, den ein- und ausgehenden Datenverkehr in Ihrem Netzwerk zu regulieren. Eine gut konfigurierte Firewall ist entscheidend für die Sicherheit von Servern.

Aber was ist mit normalen Desktop-Benutzern? Benötigen Sie eine Firewall auf Ihrem Linux-System? Höchstwahrscheinlich sind Sie über einen Router mit dem Internet verbunden, der mit Ihrem Internetdienstanbieter (ISP) verbunden ist. Einige Router haben bereits eine eingebaute Firewall. Obendrein verbirgt sich Ihr eigentliches System hinter NAT. Mit anderen Worten, Sie haben wahrscheinlich eine Sicherheitsschicht, wenn Sie sich in Ihrem Heimnetzwerk befinden.

Da Sie nun wissen, dass Sie eine Firewall auf Ihrem System verwenden sollten, sehen wir uns an, wie Sie auf einfache Weise eine Firewall unter Ubuntu oder einer anderen Linux-Distribution installieren und konfigurieren können.

Einrichten einer Firewall mit GUFW

GUFW ist ein grafisches Dienstprogramm zur Verwaltung der unkomplizierten Firewall (UFW ). In diesem Leitfaden gehe ich auf die Konfiguration einer Firewall mit GUFW ein das Ihren Bedürfnissen entspricht, indem Sie die verschiedenen Modi und Regeln durchgehen.

Aber zuerst sehen wir uns an, wie GUFW installiert wird.

Installation von GUFW auf Ubuntu und anderen Linux

GUFW ist in allen wichtigen Linux-Distributionen verfügbar. Ich empfehle, den Paketmanager Ihrer Distribution für die Installation von GUFW zu verwenden.

Wenn Sie Ubuntu verwenden, stellen Sie sicher, dass das Universe-Repository aktiviert ist. Öffnen Sie dazu ein Terminal (Standard-Hotkey: STRG+ALT+T) und geben Sie ein:

sudo add-apt-repository universe

sudo apt update -y

Jetzt können Sie GUFW mit diesem Befehl installieren:

sudo apt install gufw -y

Das ist es! Wenn Sie es vorziehen, das Terminal nicht zu berühren, können Sie es auch über das Software Center installieren.

Öffnen Sie das Software-Center und suchen Sie nach gufw und klicken Sie auf das Suchergebnis.

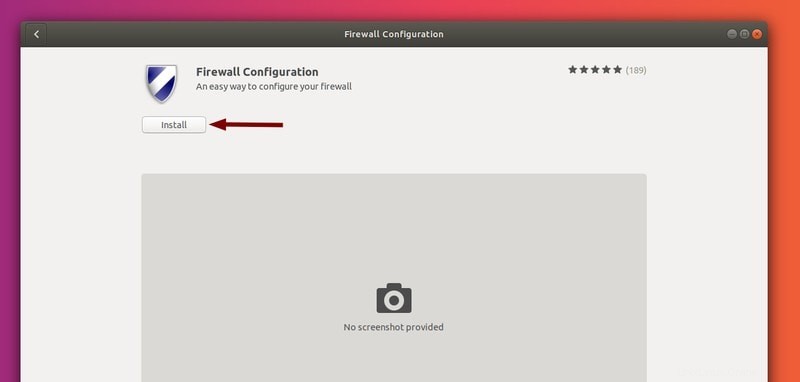

Fahren Sie fort und klicken Sie auf Installieren .

Um gufw zu öffnen , gehen Sie zu Ihrem Menü und suchen Sie danach.

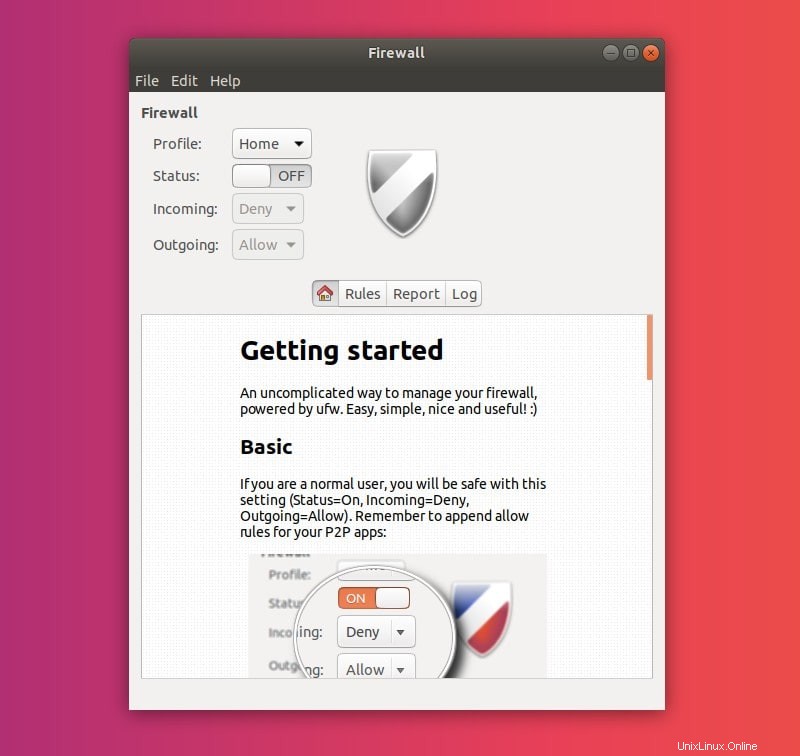

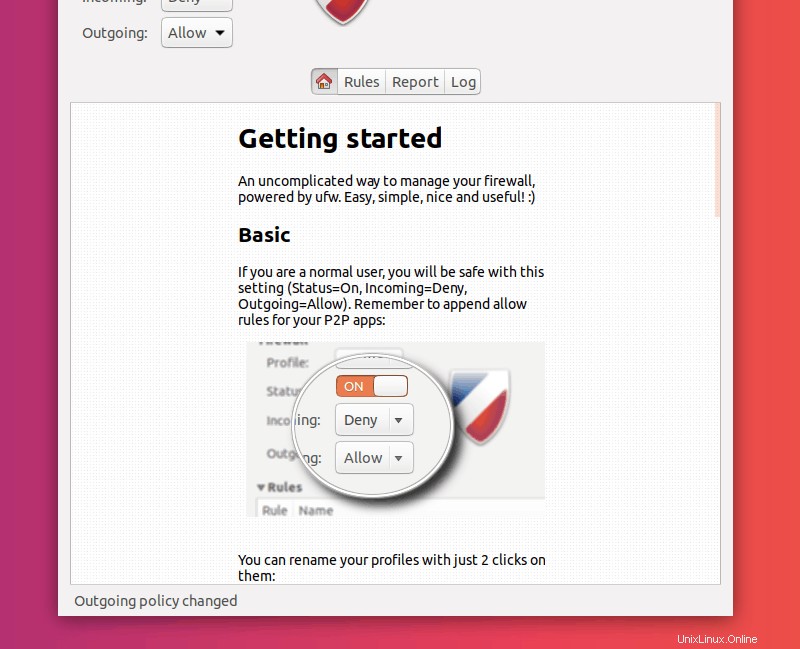

Dadurch wird die Firewall-Anwendung geöffnet und Sie werden von „Erste Schritte“ begrüßt ”-Abschnitt.

Schalten Sie die Firewall ein

Das Erste, was in diesem Menü auffällt, ist der Status Umschalten. Durch Drücken dieser Schaltfläche wird die Firewall ein-/ausgeschaltet (Standard: aus), Anwenden Ihrer Einstellungen (Richtlinien und Regeln).

Wenn eingeschaltet, wechselt das Schildsymbol von grau zu farbig. Die Farben, wie später in diesem Artikel erwähnt, spiegeln Ihre Richtlinien wider. Dadurch wird auch die Firewall automatisch gestartet beim Systemstart.

Hinweis: Startseite wird ausgeschaltet standardmäßig. Die anderen Profile (siehe nächster Abschnitt) werden eingeschaltet.

GUFW und ihre Profile verstehen

Wie Sie im Menü sehen können, können Sie verschiedene Profile auswählen . Jedes Profil verfügt über unterschiedliche Standardrichtlinien . Das bedeutet, dass sie unterschiedliche Verhaltensweisen für eingehenden und ausgehenden Datenverkehr bieten.

Die Standardprofile sind:

- Startseite

- Öffentlich

- Büro

Sie können ein anderes Profil auswählen, indem Sie auf das aktuelle Profil klicken (Standard:Startseite ).

Wenn Sie eine davon auswählen, wird das Standardverhalten geändert. Weiter unten können Sie die Einstellungen für eingehenden und ausgehenden Datenverkehr ändern.

Standardmäßig beides auf Home und in Büro , lauten diese Richtlinien Eingehend ablehnen und Ausgehend zulassen . Dadurch können Sie Dienste wie http/https nutzen, ohne dass etwas hereinkommt (z. B. ssh).

Für Öffentlich , sie sind Eingehend ablehnen und Ausgehend zulassen . Ablehnen , ähnlich wie deny , lässt keine Dienste herein, sendet aber auch Feedback an den Benutzer/Dienst, der versucht hat, auf Ihren Computer zuzugreifen (anstatt die Verbindung einfach zu unterbrechen/aufzuhängen).

Hinweis

Wenn Sie ein durchschnittlicher Desktop-Benutzer sind, können Sie bei den Standardprofilen bleiben. Sie müssen die Profile manuell ändern, wenn Sie das Netzwerk wechseln.

Wenn Sie also unterwegs sind, stellen Sie die Firewall auf das öffentliche Profil und ab hier wird die Firewall bei jedem Neustart auf den öffentlichen Modus eingestellt.

Konfigurieren von Firewall-Regeln und -Richtlinien [für fortgeschrittene Benutzer]

Alle Profile verwenden dieselben Regeln, nur die Richtlinien, auf denen die Regeln aufbauen, unterscheiden sich. Ändern des Verhaltens einer Richtlinie (Eingehend/Ausgehend ) wendet die Änderungen auf das ausgewählte Profil an.

Beachten Sie, dass die Richtlinien nur geändert werden können, während die Firewall aktiv ist (Status:EIN).

Profile können einfach über die Einstellungen hinzugefügt, gelöscht und umbenannt werden Menü.

Einstellungen

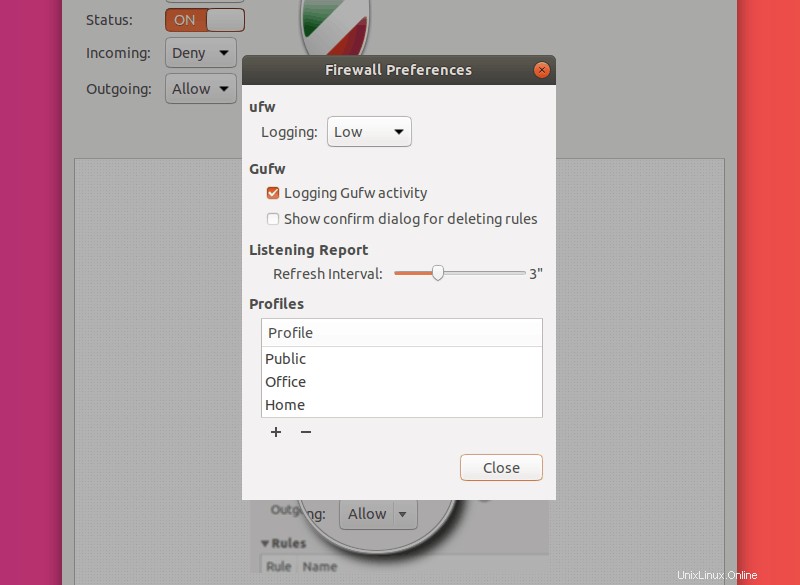

Klicken Sie in der oberen Leiste auf Bearbeiten . Wählen Sie Einstellungen aus .

Dies öffnet die Einstellungen Menü.

Lassen Sie uns die Optionen durchgehen, die Sie hier haben!

Protokollierung bedeutet genau das, was Sie denken würden:Wie viele Informationen schreibt die Firewall in die Logdateien.

Die Optionen unter Gufw sind ziemlich selbsterklärend.

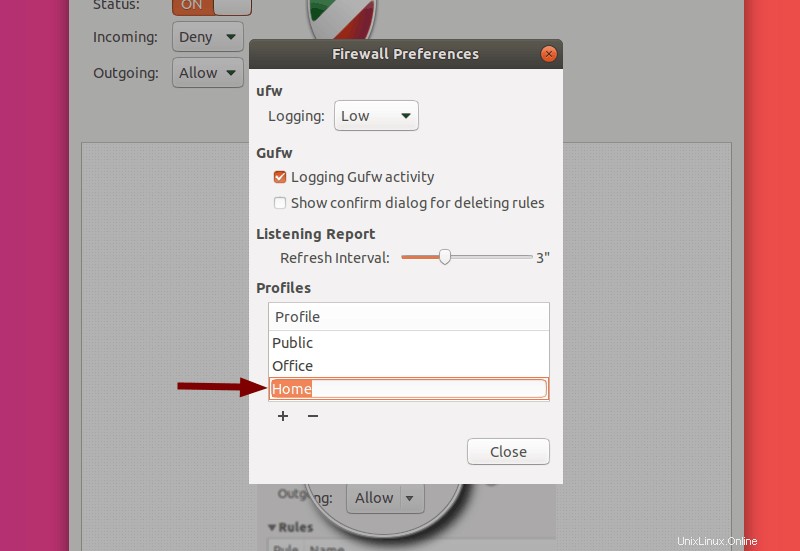

Im Abschnitt unter Profile Hier können wir Profile hinzufügen, löschen und umbenennen. Durch Doppelklicken auf ein Profil können Sie es umbenennen es. Enter drücken wird diesen Vorgang abschließen und Esc drücken bricht die Umbenennung ab.

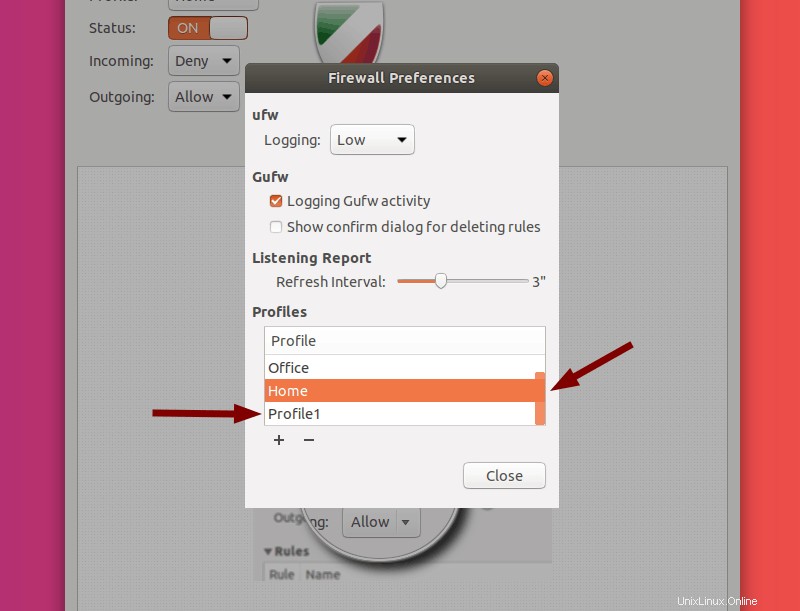

Zum Hinzufügen Um ein neues Profil zu erstellen, klicken Sie auf das + unter der Liste der Profile. Dadurch wird ein neues Profil hinzugefügt. Es wird Sie jedoch nicht darüber informieren. Sie müssen auch in der Liste nach unten scrollen, um das von Ihnen erstellte Profil anzuzeigen (mit dem Mausrad oder der Bildlaufleiste auf der rechten Seite der Liste).

Hinweis: Das neu hinzugefügte Profil wird Eingehende verweigern und Ausgehend zulassen Verkehr.

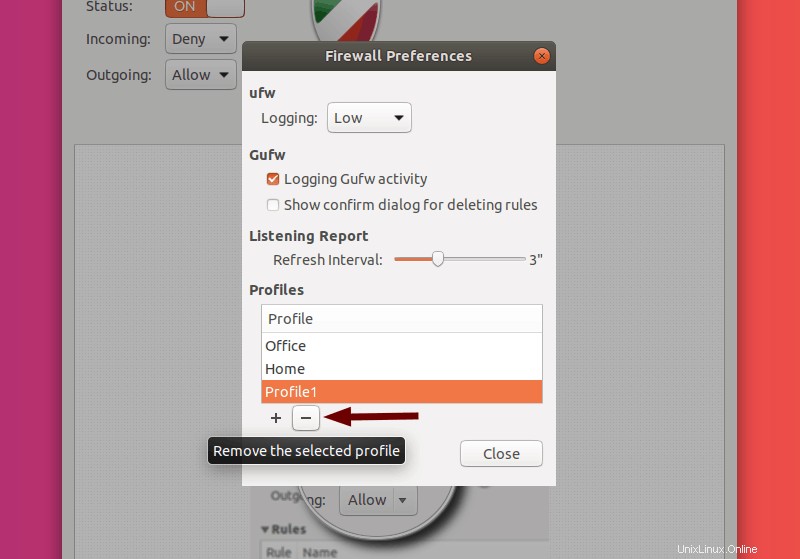

Durch Klicken auf ein Profil wird dieses Profil hervorgehoben. Drücken Sie die Taste – Schaltfläche wird löschen das hervorgehobene Profil.

Hinweis: Sie können das aktuell ausgewählte Profil nicht umbenennen/entfernen .

Sie können nun auf Schließen klicken . Als Nächstes gehe ich auf die Einrichtung verschiedener Regeln ein .

Regeln

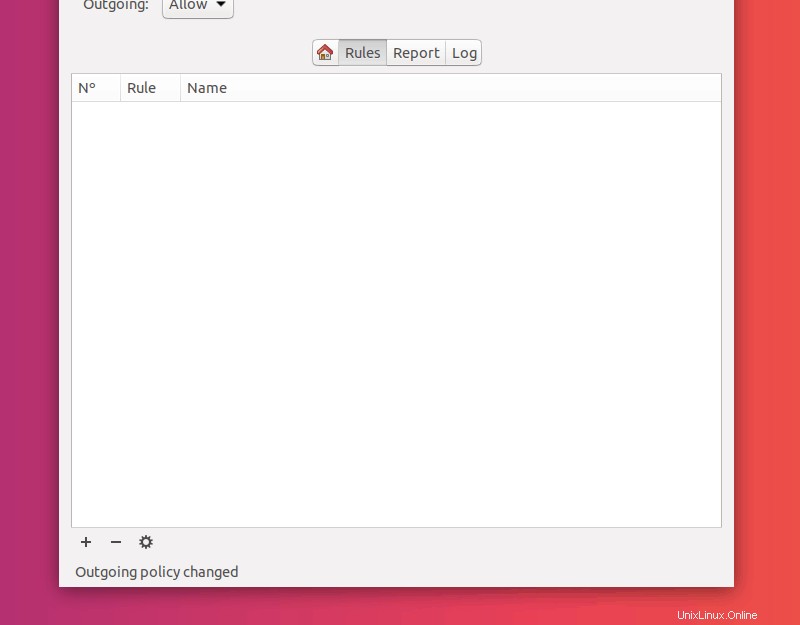

Zurück zum Hauptmenü, irgendwo in der Mitte des Bildschirms können Sie verschiedene Registerkarten auswählen (Startseite, Regeln, Bericht, Protokolle) . Wir haben bereits die Startseite behandelt (das ist die Kurzanleitung, die Sie sehen, wenn Sie die App starten).

Fahren Sie fort und wählen Sie Regeln aus .

Dies wird der Großteil Ihrer Firewall-Konfiguration sein:Netzwerkregeln. Sie müssen die Konzepte verstehen, auf denen UFW basiert. Das ist Zulassen, Verweigern, Ablehnen und begrenzend Verkehr.

Hinweis: In UFW gelten die Regeln von oben nach unten (die obersten Regeln treten zuerst in Kraft und darüber werden die folgenden hinzugefügt).

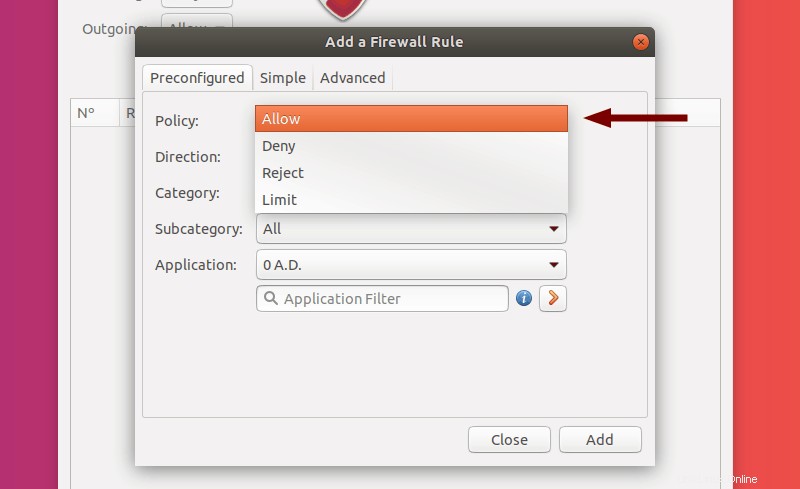

Zulassen, Verweigern, Ablehnen, Einschränken: Dies sind die verfügbaren Richtlinien für die Regeln, die Sie Ihrer Firewall hinzufügen.

Sehen wir uns genau an, was jeder von ihnen bedeutet:

- Zulassen: lässt jeglichen Eingangsverkehr zu einem Port zu

- Verweigern: verweigert jeglichen eingehenden Datenverkehr zu einem Port

- Ablehnen: verweigert jeglichen eingehenden Datenverkehr zu einem Port und informiert den Anfragenden über die Ablehnung

- Einschränkung: verweigert eingehenden Datenverkehr, wenn eine IP-Adresse in den letzten 30 Sekunden versucht hat, 6 oder mehr Verbindungen herzustellen

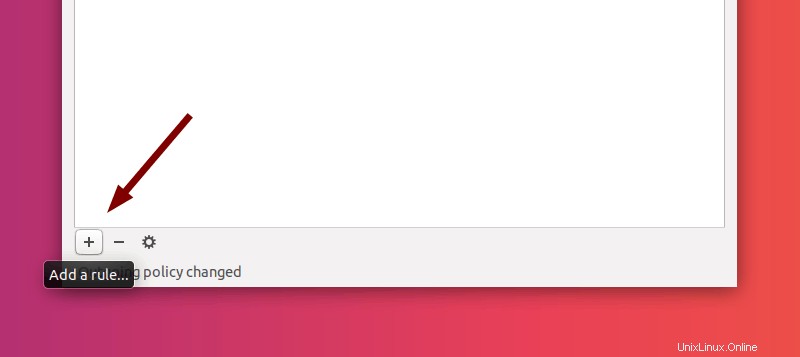

Regeln hinzufügen

Es gibt drei Möglichkeiten, Regeln in GUFW hinzuzufügen. Alle drei Methoden stelle ich im folgenden Abschnitt vor.

Hinweis: Nachdem Sie die Regeln hinzugefügt haben, ist das Ändern ihrer Reihenfolge ein sehr kniffliger Vorgang und es ist einfacher, sie einfach zu löschen und in der richtigen Reihenfolge hinzuzufügen.

Aber zuerst klicken Sie auf das + am Ende der Regeln Registerkarte.

Dies sollte ein Pop-up-Menü öffnen (Firewall-Regel hinzufügen ).

Oben in diesem Menü sehen Sie die drei Möglichkeiten, wie Sie Regeln hinzufügen können. Ich werde Sie durch jede Methode führen, d. h. Vorkonfiguriert, Einfach, Erweitert . Klicken Sie, um jeden Abschnitt zu erweitern.

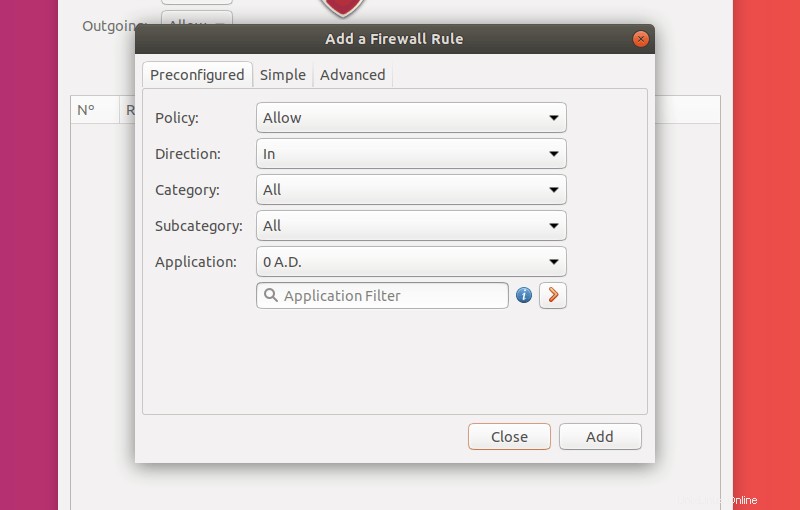

Vorkonfigurierte Regeln

Dies ist die anfängerfreundlichste Art, Regeln hinzuzufügen.

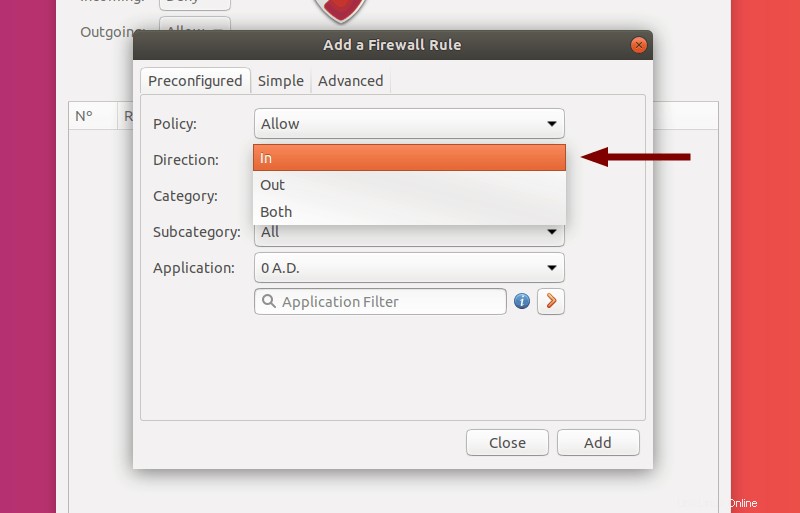

Der erste Schritt ist die Auswahl einer Richtlinie für die Regel (aus den oben beschriebenen).

Im nächsten Schritt wählen Sie die Richtung aus, auf die sich die Regel auswirken soll (Eingehend, Ausgehend, Beides). ).

Die Kategorie und Unterkategorie Auswahlmöglichkeiten sind reichlich vorhanden. Diese grenzen die Anwendungen ein Sie können auswählen

Auswählen einer Anwendung richtet eine Reihe von Ports ein, die darauf basieren, was für diese bestimmte Anwendung benötigt wird. Dies ist besonders nützlich für Apps, die möglicherweise auf mehreren Ports betrieben werden, oder wenn Sie sich nicht mit der manuellen Erstellung von Regeln für handgeschriebene Portnummern herumschlagen möchten.

Wenn Sie die Regel weiter anpassen möchten, können Sie auf das orangefarbene Pfeilsymbol klicken . Dadurch werden die aktuellen Einstellungen (Anwendung mit ihren Ports usw.) kopiert und Sie gelangen zu Erweitert Regel Menü. Darauf gehe ich später in diesem Artikel ein.

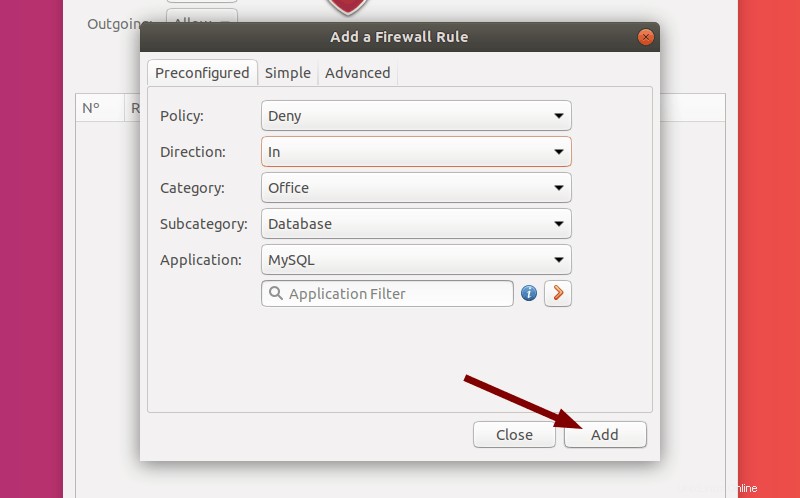

Für dieses Beispiel habe ich eine Office-Datenbank ausgewählt App:MySQL . Ich werde den gesamten eingehenden Datenverkehr zu den von dieser App verwendeten Ports ablehnen.

Um die Regel zu erstellen, klicken Sie auf Hinzufügen .

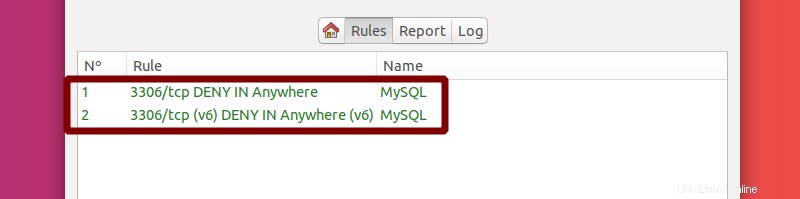

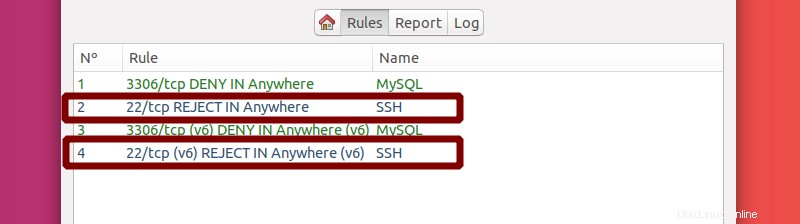

Sie können jetzt Schließen das Pop-up (wenn Sie keine weiteren Regeln hinzufügen möchten). Sie können sehen, dass die Regel erfolgreich hinzugefügt wurde.

Die Ports wurden von GUFW hinzugefügt, und die Regeln wurden automatisch nummeriert. Sie fragen sich vielleicht, warum es zwei neue Regeln statt nur einer gibt; Die Antwort ist, dass UFW automatisch sowohl eine Standard-IP hinzufügt Regel und ein IPv6 Regel.

Um die Regel zu erstellen, klicken Sie auf Hinzufügen .

Einfache Regeln

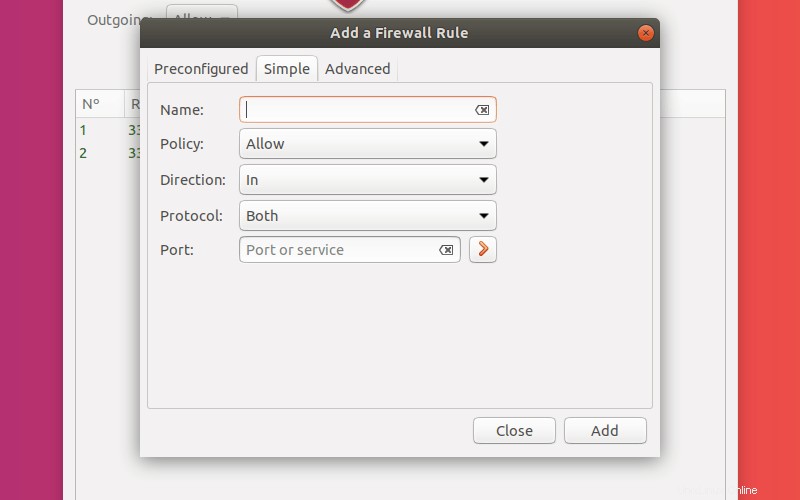

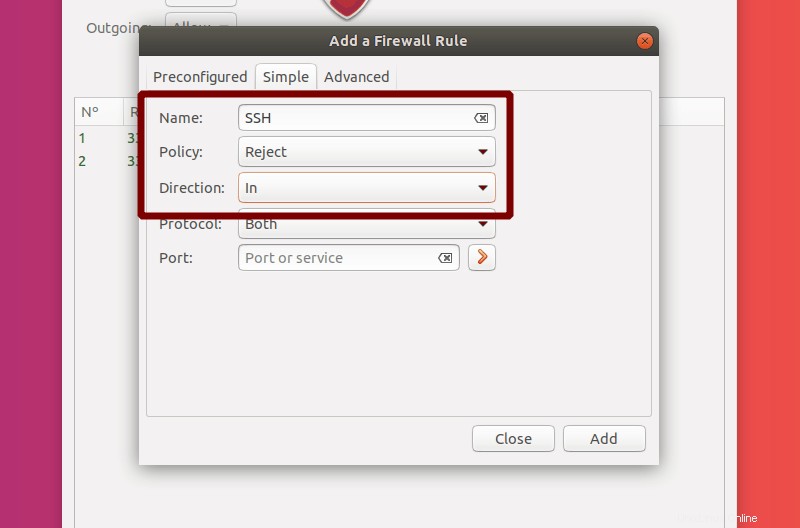

Obwohl das Einrichten vorkonfigurierter Regeln nett ist, gibt es eine andere einfache Möglichkeit, eine Regel hinzuzufügen. Klicken Sie auf das + Symbol erneut und gehen Sie zu Einfach Registerkarte.

Die Optionen hier sind einfach. Geben Sie einen Namen für Ihre Regel ein und wählen Sie die Richtlinie und die Richtung aus. Ich werde eine Regel zum Ablehnen eingehender SSH-Versuche hinzufügen.

Die Protokolle Zur Auswahl stehen TCP, UDP oder Beide .

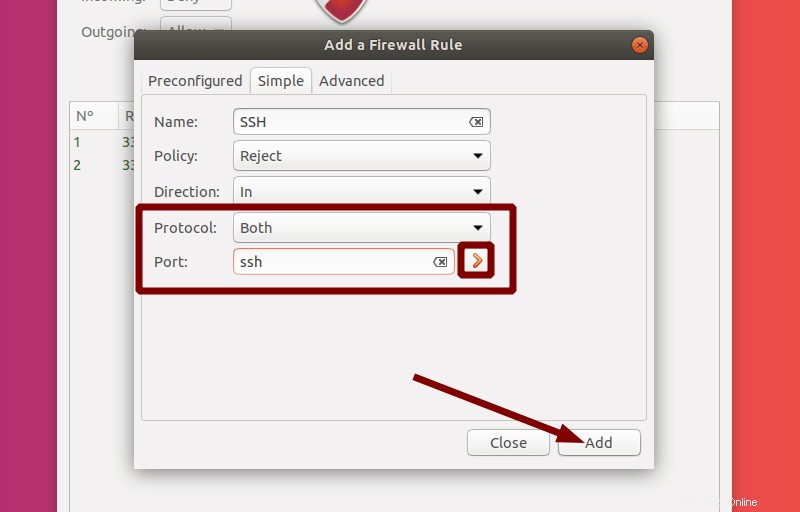

Sie müssen nun den Port eingeben für die Sie den Datenverkehr verwalten möchten. Sie können eine Portnummer eingeben (z. B. 22 für ssh), einen Portbereich mit einschließenden Enden, getrennt durch ein : (Doppelpunkt ) (z. B. 81:89) oder ein Dienstname (zB ssh). Ich verwende ssh und wählen Sie sowohl TCP als auch UDP aus für dieses Beispiel. Klicken Sie wie zuvor auf Hinzufügen um die Erstellung Ihrer Regel abzuschließen. Sie können auf das rote Pfeilsymbol klicken um die Einstellungen in den Erweitert zu kopieren Regelerstellungsmenü.

Wenn Sie Schließen auswählen , können Sie sehen, dass die neue Regel (zusammen mit der entsprechenden IPv6-Regel) hinzugefügt wurde.

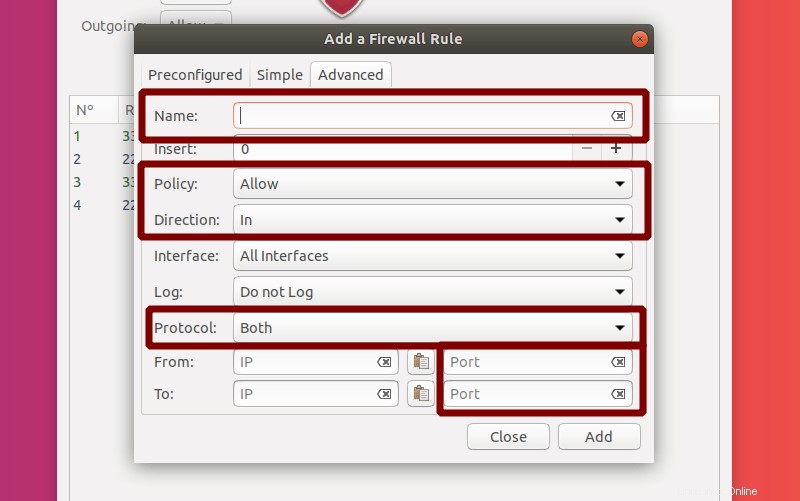

Erweiterte Regeln

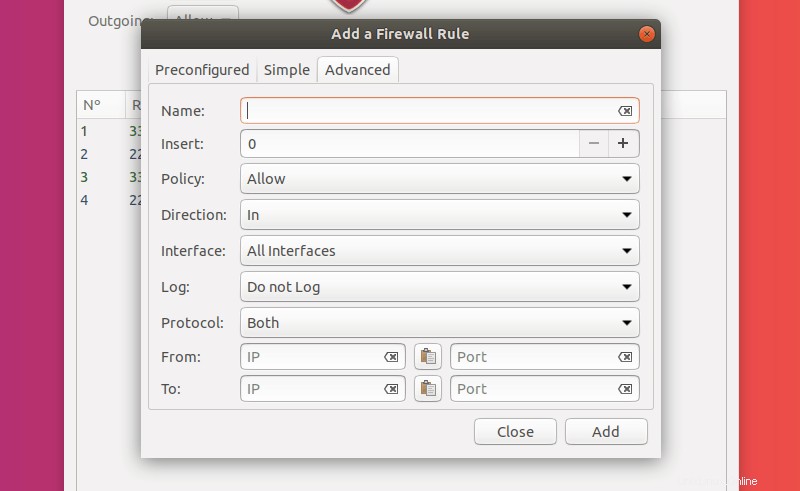

Ich werde jetzt darauf eingehen, wie erweiterte Regeln eingerichtet werden, um Datenverkehr von bestimmten IP-Adressen und Subnetzen zu verarbeiten und auf verschiedene Schnittstellen abzuzielen.

Öffnen wir die Regeln Menü wieder. Wählen Sie Erweitert aus Registerkarte.

Inzwischen sollten Sie bereits mit den grundlegenden Optionen vertraut sein:Name, Richtlinie, Richtung, Protokoll, Port . Diese sind die gleichen wie zuvor.

Hinweis: Sie können sowohl einen empfangenden Port als auch einen anfordernden Port auswählen.

Was sich ändert, ist, dass Sie jetzt zusätzliche Optionen haben, um unsere Regeln weiter zu spezialisieren.

Ich habe bereits erwähnt, dass Regeln automatisch von GUFW nummeriert werden. Mit Erweitert Regeln legen Sie die Position Ihrer Regel fest, indem Sie im Feld Einfügen eine Zahl eingeben Option.

Hinweis: Eingabe von Position 0 fügt Ihre Regel nach allen bestehenden Regeln hinzu.

Schnittstelle Lassen Sie uns eine beliebige Netzwerkschnittstelle auswählen, die auf Ihrem Computer verfügbar ist. Dadurch wirkt sich die Regel nur auf den Datenverkehr zu und von dieser bestimmten Schnittstelle aus.

Protokoll ändert genau das:was protokolliert wird und was nicht.

Sie können auch IPs für den anfragenden und für den empfangenden Port/Dienst auswählen (Von , An ).

Sie müssen lediglich eine IP-Adresse angeben (z. B. 192.168.0.102) oder ein ganzes Subnetz (z. B. 192.168.0.0/24 für IPv4-Adressen im Bereich von 192.168.0.0 bis 192.168.0.255).

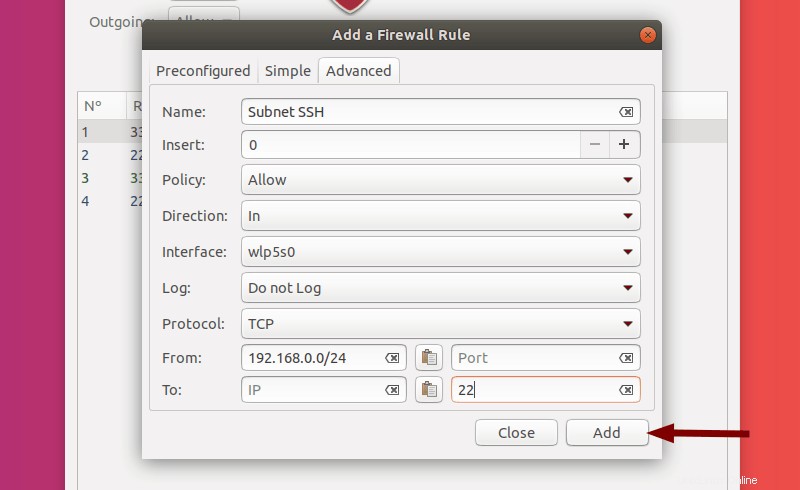

In meinem Beispiel richte ich eine Regel ein, um alle eingehenden TCP-SSH-Anforderungen von Systemen in meinem Subnetz an eine bestimmte Netzwerkschnittstelle des Computers zuzulassen, den ich gerade ausführe. Ich füge die Regel nach all meinen Standard-IP-Regeln hinzu, sodass sie zusätzlich zu den anderen von mir eingerichteten Regeln wirksam wird.

Schließen das Menü.

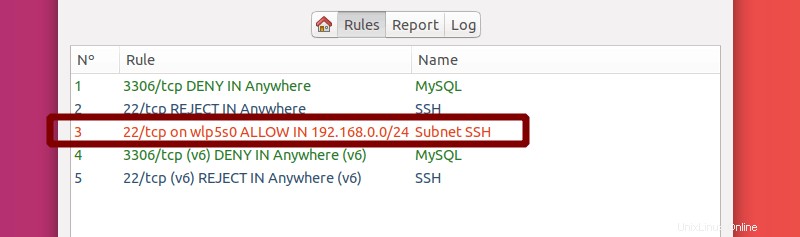

Die Regel wurde erfolgreich nach den anderen Standard-IP-Regeln hinzugefügt.

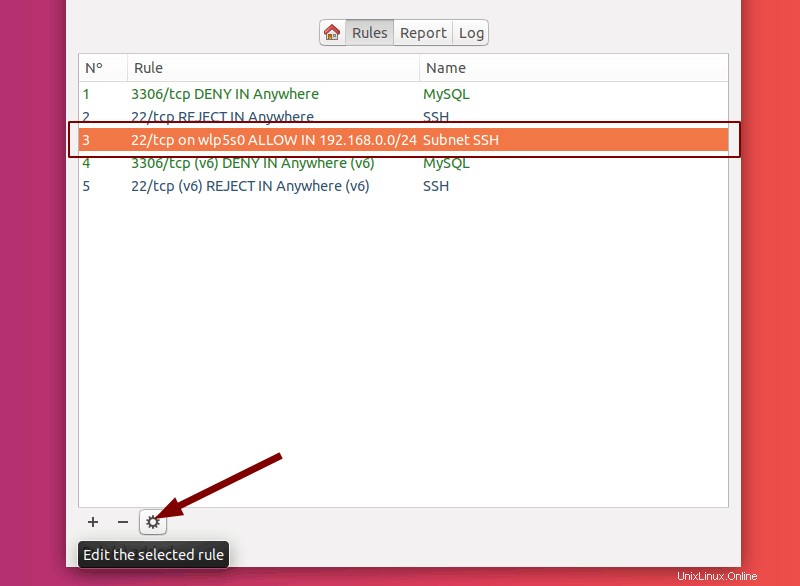

Regeln bearbeiten

Durch Klicken auf eine Regel in der Regelliste wird diese hervorgehoben. Wenn Sie jetzt auf das kleine Zahnradsymbol klicken Unten können Sie bearbeiten die hervorgehobene Regel.

Dadurch öffnet sich ein Menü, das in etwa so aussieht wie Erweitert Menü, das ich im letzten Abschnitt erklärt habe.

Hinweis: Das Bearbeiten von Optionen einer Regel verschiebt sie an das Ende Ihrer Liste.

Sie können jetzt entweder auf Anwenden klicken um Ihre Regel zu ändern und an das Ende der Liste zu verschieben, oder klicken Sie auf Abbrechen .

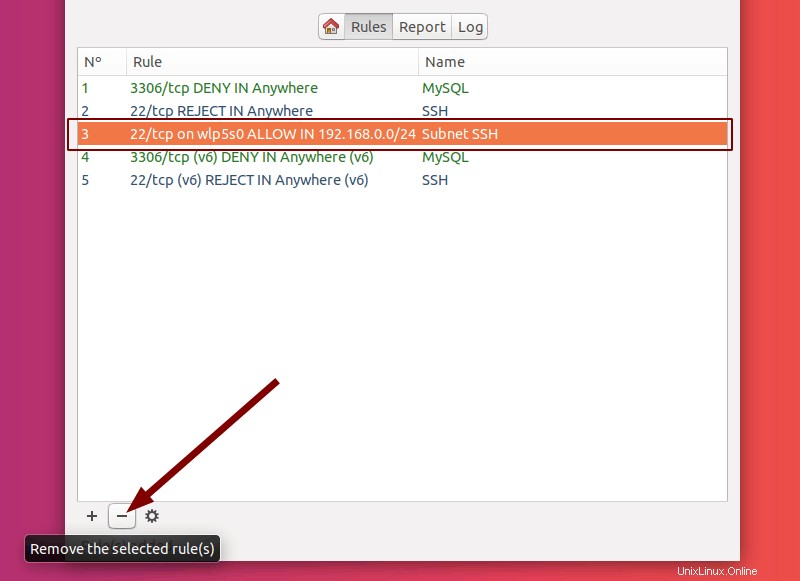

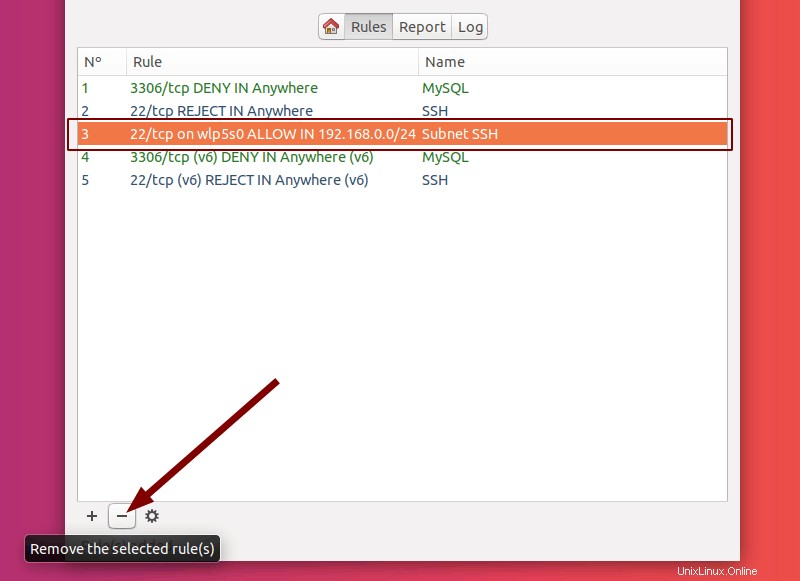

Regeln löschen

Nachdem Sie eine Regel ausgewählt (markiert) haben, können Sie auch auf das – klicken Symbol.

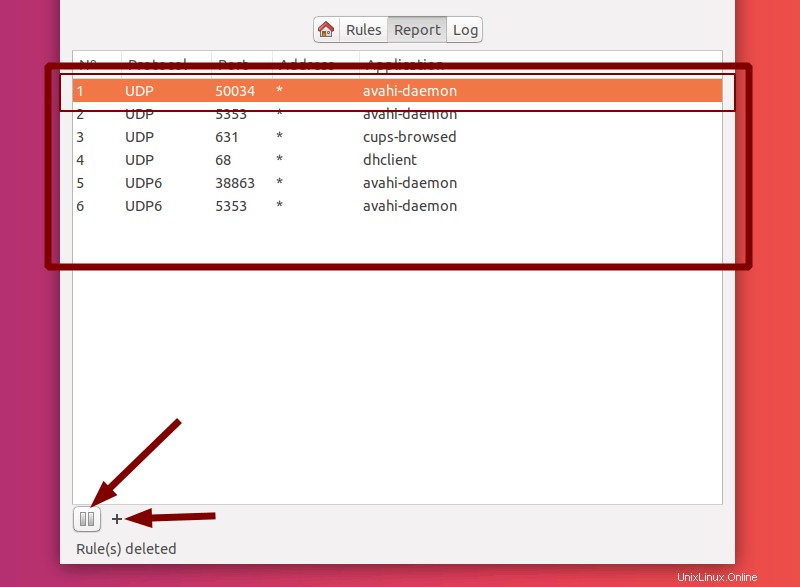

Berichte

Wählen Sie den Bericht aus Tab. Hier sehen Sie Dienste, die derzeit ausgeführt werden (zusammen mit Informationen darüber, wie Protokoll, Port, Adresse und Anwendungsname). Von hier aus können Sie den Hörbericht pausieren (Pause-Symbol) oder Erstellen Sie eine Regel aus einem markierten Dienst aus dem Listening-Bericht (+ Symbol) .

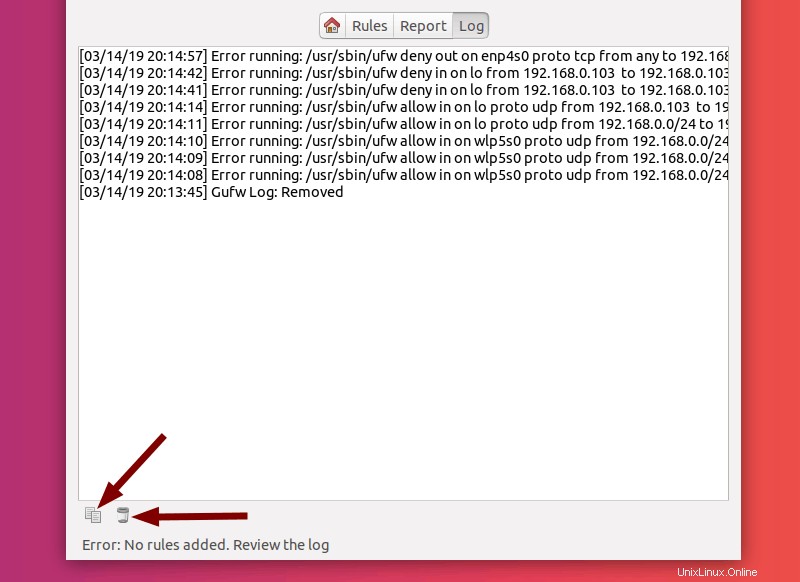

Protokolle

Wählen Sie die Protokolle aus Tab. Hier müssen Sie überprüfen, ob Fehler verdächtige Regeln sind. Ich habe versucht, einige ungültige Regeln zu erstellen, um Ihnen zu zeigen, wie diese aussehen könnten, wenn Sie nicht wissen, warum Sie eine bestimmte Regel nicht hinzufügen können. Im unteren Bereich befinden sich zwei Symbole. Durch Klicken auf das erste Symbol werden die Protokolle kopiert in Ihre Zwischenablage und klicken Sie auf das zweite Symbol löscht das Protokoll .

Abschluss

Eine richtig konfigurierte Firewall kann erheblich zu Ihrer Ubuntu-Erfahrung beitragen, indem sie die Verwendung Ihres Computers sicherer macht und Ihnen die volle Kontrolle über den eingehenden und ausgehenden Datenverkehr ermöglicht.

Ich habe die verschiedenen Verwendungen und Modi von GUFW behandelt , wie Sie verschiedene Regeln einrichten und eine Firewall gemäß Ihren Anforderungen konfigurieren. Ich hoffe, dass dieser Leitfaden für Sie hilfreich war.

Wenn Sie ein Anfänger sind, sollte sich dies als umfassender Leitfaden erweisen; Auch wenn Sie sich in der Linux-Welt besser auskennen und vielleicht erste Erfahrungen mit Servern und Netzwerken sammeln, hoffe ich, dass Sie etwas Neues gelernt haben.

Lassen Sie uns in den Kommentaren wissen, ob dieser Artikel Ihnen geholfen hat und warum Sie entschieden haben, dass eine Firewall Ihr System verbessern würde!