Als eines der am häufigsten verwendeten Sicherheitsframeworks in Linux Netfilter befindet sich diese Funktionalität im Linux-Kernel und bietet Flexibilität für verschiedene netzwerkbezogene Operationen, die in Form von benutzerdefinierten Treibern implementiert werden können.

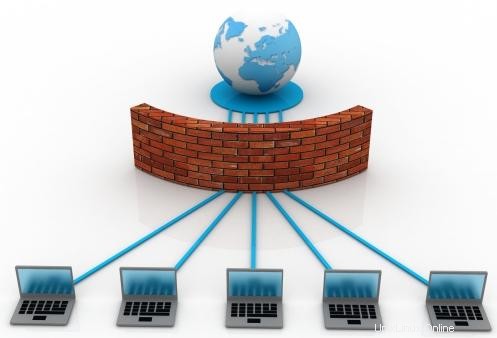

Netfilter bietet mehrere Optionen für Paketfilterung, Netzwerkadressenauflösung und Auflösungsports. Diese Funktionen bieten die notwendige Funktionalität zum Leiten von Paketen durch ein Netzwerk sowie die Bereitstellung von Kapazitäten, um zu verhindern, dass Pakete vertrauliche Stellen innerhalb eines Computernetzwerks erreichen.

Netfilter ist eine Reihe von Tools innerhalb des Linux-Kernels, die es bestimmten Kernelmodulen ermöglichen, Netzwerktransaktionen mit Callback-Funktionen innerhalb des Kernels zu registrieren.

Diese Funktionen werden im Allgemeinen in Form von Verkehrsfilterregeln angewendet, sie werden aufgerufen, wenn jede neue Transaktion oder jedes Datenpaket das jeweilige Filtersystem innerhalb des Netzwerks passiert, dieses System ist ein Firewall-Filter.

Die Firewall ist für das Abfangen und Manipulieren von Netzwerkpaketen verantwortlich. Es ermöglicht auch die Paketverarbeitung in verschiedenen Verarbeitungsstufen. Netfilter ist auch der Name des Projekts, das für die Bereitstellung kostenloser Tools für Firewalls oder Linux-basierte Firewalls verantwortlich ist.

Die beliebteste Komponente, die auf Netfilter basiert, ist die iptables-Tool-Firewall oder Firewall, die das Filtern von Paketen ermöglicht und auch die Adressauflösung im Netzwerk durchführt oder Protokollaufzeichnungen darüber führt, was passiert. Das Netfilter-Projekt bietet nicht nur Komponenten, die als Modulkern verfügbar sind, sondern bietet auch Tools zur Verwendung durch Benutzer und Bibliotheken für Entwickler.

So konfigurieren Sie eine Firewall mit iptables. Zuerst sehen wir, ob iptables aktiv ist, um dies von einem Terminalfenster aus zu tun, schreiben Sie Folgendes:

sudo iptables -L

Wenn wir es nicht installiert haben, können wir es mit der folgenden Anweisung installieren:

sudo apt-get install iptables

Wir können auch den Befehl verwenden:

whereis iptables

Wir geben den Standort von Iptables zurück, etwa so:

iptables: /sbin/iptables /usr/share/iptables /usr/share/man/man8/iptables.8.gz

Zum Starten bei Debian / Ubuntu und Derivaten den Befehl ausführen:

sudo ufw enable // iniciar

sudo ufw disable //detener

Wenn wir CentOS / RHEL / Fedora verwenden, führen Sie den folgenden Befehl aus:

service iptables stop

service iptables start

service iptables restart

So wenden Sie Regeln auf Iptables an

Regeln zum Filtern von Paketen werden mit dem Befehl iptables erstellt. Die Art der Syntax reagiert auf die folgende Anweisung.

Beispiel So fügen Sie Regeln ein, um den Zugriff auf Port 80 zuzulassen, der von Webdiensten verwendet wird:

iptables -A INPUT -p tcp -m tcp --sport 80 -j ACCEPT

iptables -A OUTPUT -p tcp -m tcp --dport 80 -j ACCEPT

Wir erklären die durch die Regel definierten Parameter:

-A =Zeigt an, dass diese Regel an einen Kettenfilter angehängt wird. Die Kette, in der wir angeben, dass wir dies tun, beschäftigen wir uns die meiste Zeit mit dem eingehenden oder ausgehenden Verkehr INPUT und OUTPUT, wobei wir bestimmte spezifische Ports oder IPs für den Datenverkehr zulassen oder nicht.

-m =um anzuzeigen, dass die Filterregel mit dem Medium oder der Verbindung und dem Übertragungsprotokoll übereinstimmen muss, zum Beispiel erlauben wir in diesem Fall Datenverkehr, aber nur für tcp und udp oder eine andere Protokollnummer.

-s =gibt den zulässigen Quell-IP-Adressverkehr, den Adressbereich mit [/netmask] oder die Angabe des Ursprungsports an.

ip =-d gibt den zulässigen Zieladressenverkehr, den Adressbereich mit [/netmask] oder die Angabe des Zielports an.

j – =gibt an, dass eine Aktion ausgeführt wird, wenn sie mit der Paketfilterregel übereinstimmt. Standardmäßig erlaubt iptables vier mögliche Aktionen:

ACCEPT gibt an, dass das Paket akzeptiert wird und fortgesetzt werden kann.

REJECT zeigt an, dass das Paket zurückgewiesen wird, benachrichtigt die Quelle, die nicht akzeptiert wird, und stoppt die Verarbeitung des Pakets.

DROP zeigt an, dass das Paket abgelehnt und ignoriert wird, erzeugt keine Warnung und stoppt die Verarbeitung des Pakets.

LOG zeigt an, dass das Paket akzeptiert wird und die kontinuierliche Verarbeitung weiterer Regeln in dieser Kette ein Protokoll dessen anzeigen kann, was passiert ist.

Beispiel:Schließen Sie den Port 22 SSH-Fernzugriff:

iptables -A INPUT -p tcp --dport 22 -j DROP

Wir meinen damit, jeglichen Zugang oder Datenverkehr abzulehnen oder zu versuchen, sich mit Port 22 zu verbinden.

Beispiel:Wenn wir wollen, dass ein Entwickler oder Designer FTP-Zugriff von einem Computer hat, aber sonst niemand, kann die folgende Regel verwendet werden, die ich FTP akzeptiere, Port 21 für eine bestimmte IP.

iptables -A INPUT -s Your_IP_Address -p tcp -dport 21 -j ACCEPT

Beispiel:Datenbankadministratoren können von einem Computer aus einen eigenen Zugriff haben. Dann aktivieren wir die Port-Verbindung oder Mysql-Datenbank, die wir haben.

iptables -A INPUT -s Your_IP_Address -p tcp --dport 3306 -j ACCEPT

Beispiel:Die meisten Serveradministratoren bleiben Port 25 (SMTP) geschlossen, um Spam zu generieren und es Spammern zu erleichtern, ihn für Massenmails zu verwenden, sodass wir ihn für jedermann einfach und unkompliziert sperren können.

iptables -A INPUT -p tcp --dport 22 -j DROP

Beispiel:Wenn Sie den Zugriff auf sichere Websites im Format https://www.miweb.com zulassen müssen, müssen wir den Zugriff auf Port 443 zulassen, bei dem es sich um HTTPS / SSL handelt, das für die sichere Übertragung von Webseiten verwendet wird.

iptables -A INPUT -p tcp -m tcp --sport 443 -j ACCEPT

iptables -A OUTPUT -p tcp -m tcp --dport 443 -j ACCEPT

Achtung Systemadministratoren

Alle Administratoren und Linux-Benutzer sollten sich darüber im Klaren sein, dass es wichtig ist, dieses Tool als erste Verteidigungslinie zu betrachten, wissen aber, wie es uns in vielen Fällen helfen kann, da es den Zugriff auf unser System verhindert dient auch dazu, einen möglichen Angriff zu stoppen.

Eine Möglichkeit, iptables einfach an unsere Bedürfnisse anzupassen, um potenzielle Sicherheitsprobleme und Schwachstellen zu minimieren.

Wenn Sie alle Ports kennen müssen, die wir in unserem System haben, können wir die folgende Anleitung zu den am häufigsten verwendeten Ports verwenden und als geschützt betrachten.

zu berücksichtigende Internet-Ports

20 FTP-Dateiübertragung und -Daten

21 FTP

22 SSH, SFTP-Fernzugriff

23 Telnet-Remote-Handling-Ausrüstung, ist ein unsicheres Protokoll

25 SMTP-E-Mail ist unsicherer Versand

53 Auflösung des System-DNS-Domänennamens

67 BOOTP (Server), verwendet von dynamischen DHCP-IP-Adressen

68 BOOTP (Client), wird auch von DHCP verwendet

80 HTTP Hypertext Transfer Protocol. WWW-Dienst

110 POP3 Post Office Protocol. Empfang von E-Mails

143 IMAP-Protokollanwendung, die den Zugriff auf Nachrichten ermöglicht, die auf einem Mailserver gespeichert sind

389 LDAP-Protokoll Lightweight Access to Databases

443 HTTPS / SSL-Protokoll für die sichere Übertragung von Webseiten

/>465 SMTP sicher und mit SSL verschlüsselt. Es wird zum Senden von E-Mails verwendet

631 CUPS-Drucksystem Linux und Derivate

993 IMAP mit SSL-Sicherheit und Verschlüsselung wird zum Empfangen von E-Mails verwendet

995 POP3 mit SSL-Sicherheit und Verschlüsselung wird zum Empfangen von E-Mails verwendet

Port Server 1433 Datenbank SQLServer

1434 Port SQLServer Serverüberwachung mit SQLMonitor

1521 Server Port Oracle-Datenbank

2082 Zugriffsport CPanel Control Panel zur Verwaltung des Webzugriffs

2083 CPanel Port sicheren Zugriff mit SSL.

Zugriff auf Port 3306 MySQL-Serverdatenbanken MYSQL

3389 RDP Remote Desktop oder Terminal Server

3396 Serviceport Novell Novell Print

3690 Apache Subversion ist ein Versionskontrolltool, auch bekannt Als SVN

5000 Port ist Plug-and-Play ein universeller Satz von Kommunikationsprotokollen, der es Computern, Druckern, Wi-Fi-Zugangspunkten und Mobilgeräten ermöglicht, in einem Netzwerk gefunden zu werden

5222 Jabber / XMPP ist das heute verwendetes Protokoll Facebook, Tuenti, u.a. WhatsApp

5223 Jabber / XMPP Standardport für SSL c Client-Verbindungen

5269 Jabber-/XMPP-Serververbindung

5432 Datenbanken des PostgreSQL-Verwaltungssystems

5400 VNC-Remote-Desktop-Protokoll unter Verwendung des HTTP-Protokolls.

8080 ist der Port, der vom Tomcat-Webserver verwendet wird JSP.