Nmap (Network Mapper) ist im Volksmund als das Schweizer Taschenmesser des Systemadministrators bekannt. Da die Dinge in einem Unternehmensnetzwerk nicht so reibungslos laufen wie gewünscht, können sich diese Debug-/"Save me"-Tickets in Ihrem Arbeitsprotokoll häufen.

Nmap kommt zu Ihrer Rettung. In diesem Artikel untersuche ich sechs praktische Anwendungsfälle für Nmap.

Mit Nmap

Mit Nmap können Sie Ihr Netzwerk scannen und nicht nur alles entdecken, was damit verbunden ist, sondern auch eine Vielzahl von Informationen darüber, was verbunden ist, welche Dienste jeder Host betreibt und so weiter. Es ermöglicht eine große Anzahl von Scan-Techniken wie UDP, TCP connect (), TCP SYN (halboffen) und FTP. Es bietet auch eine Vielzahl von Scan-Typen, einschließlich Proxy (Bounce-Angriff), Reverse-Ident, ICMP (Ping-Sweep), FIN, ACK-Sweep, Xmas, SYN-Sweep, IP-Protokoll und Null-Scan. Weitere Einzelheiten finden Sie im Abschnitt Scan-Techniken der Manpage.

Nmap bietet auch eine Reihe erweiterter Funktionen wie die Erkennung des Betriebssystems (OS)

über TCP/IP-Fingerprinting, Stealth-Scanning, dynamische Verzögerungs- und Neuübertragungsberechnungen, paralleles Scannen, Erkennung von ausgefallenen Hosts über parallele Pings, Decoy-Scanning, Erkennung von Portfiltern, direktes RPC-Scanning (ohne Portmapper), Fragmentierungsscanning und flexibles Ziel und Port Spezifikation.

Sehen wir uns einige der praktischen Anwendungsfälle an, die Ihnen beim Umgang mit Ihrem Netzwerk helfen können.

Anwendungsfall eins

Die in der Manpage beschriebene Nmap-Syntax lautet wie folgt:

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Es gibt viele Switch-Optionen, die zusammen mit Nmap verwendet werden können, aber konzentrieren wir uns auf die praktische. Scannen Sie für diesen Anwendungsfall den Hostnamen mit dem nmap <hostname> Befehl wie folgt:

Anwendungsfall zwei

Wenn Sie mehr als einen Host scannen müssen, listen Sie alle Hosts in einer hosts.txt auf Datei. Verwenden Sie dann den Befehl nmap -iL <file containing host names> , etwa so:

Anwendungsfall drei

Bei der Verwendung von Nmap ist es möglich, das Betriebssystem (OS) eines Hosts zu identifizieren, was für eine Bestandsaufnahme Ihres Netzwerks nützlich ist. Verwenden Sie das -A wechseln, um das Betriebssystem für ein Remote-System zu bestimmen. Führen Sie beispielsweise Folgendes aus:

$ nmap -A localhost.example.com Ergebnis:

Anwendungsfall vier

Nmap kann Ihnen dabei helfen, die Sicherheitsbedenken Ihres Netzwerks besser zu verstehen. Verwenden Sie -sA, um festzustellen, ob auf einem Remotehost eine Firewall aktiviert ist und welche Ports gefiltert werden . Das Wort filtered in der Ausgabe unten schlägt vor, dass dieser Host mit einer Firewall aktiviert ist:

Anwendungsfall fünf

Wann immer wir die Schwachstellen eines Hosts überprüfen möchten, müssen wir zuerst die offenen Ports (bekannt) analysieren, um uns eine Vorstellung davon zu geben, welche Dienste auf diesem Host aktiviert sind. Mit dem -p switch scannt Nmap den Bereich der angegebenen Ports, wie unten gezeigt:

Anwendungsfall sechs

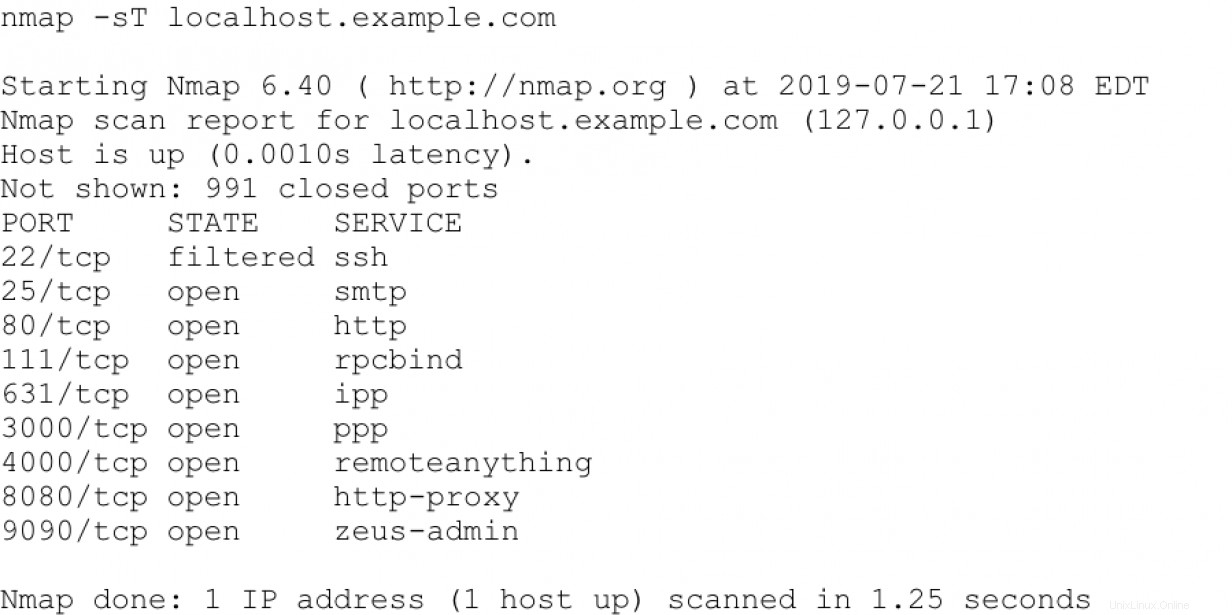

Um einen Stealth-Scan nach TCP-Informationen durchzuführen, verwenden Sie -sT Möglichkeit. Diese Art des Scannens ist praktisch, wenn Sie -sS nicht verwenden können (SYN)-Typ-Scan, was der Standard ist – und verstohlener ist als der unten gezeigte TCP-Verbindungsscan:

Weitere Erkundungen

Diese sechs Anwendungsfälle bringen Sie mit Nmap in die richtige Richtung. Wenn Sie mehr von der Leistungsfähigkeit von Nmap als Netzwerkerkennungs- und -inventarisierungstool entdecken, werden Sie feststellen, dass Nmap ein wesentlicher Bestandteil Ihrer Sysadmin-Toolbox ist.

Seien Sie jedoch vorsichtig mit Nmap. Holen Sie entweder die Erlaubnis ein, es zu verwenden, oder informieren Sie Ihre IT- und Sicherheitsmitarbeiter, dass Sie Netzwerk-Sweeps und -Sonden durchführen, damit Ihre Überwachungswarnungen keinen Sicherheitsvorfall auslösen. Nmap wird von allen Schattierungen des Hackerspektrums verwendet, daher sollte diese Warnung ernst genommen werden. Wie bei jedem Elektrowerkzeug in Ihrer Werkzeugkiste gibt es sowohl Nutzen als auch Gefahren.