Schwachstellen in WordPress können durch das Dienstprogramm WPScan aufgedeckt werden, das standardmäßig in Kali Linux installiert ist. Es ist auch ein großartiges Tool zum Sammeln allgemeiner Aufklärungsinformationen über eine Website, auf der WordPress ausgeführt wird.

Besitzer von WordPress-Sites sollten versuchen, WPScan für ihre Site auszuführen, da dies möglicherweise Sicherheitsprobleme aufdeckt, die gepatcht werden müssen. Es kann auch allgemeinere Webserverprobleme aufdecken, wie z. B. Verzeichnislisten, die in Apache oder NGINX nicht deaktiviert wurden.

WPScan selbst ist kein Tool, das böswillig verwendet werden kann, während einfache Scans auf einer Website durchgeführt werden, es sei denn, Sie halten den zusätzlichen Datenverkehr selbst für bösartig. Aber die Informationen, die es über eine Website preisgibt, können von Angreifern genutzt werden, um einen Angriff zu starten. WPScan kann auch Kombinationen aus Benutzername und Passwort ausprobieren, um zu versuchen, Zugriff auf eine WordPress-Site zu erhalten. Aus diesem Grund wird empfohlen, dass Sie WPScan nur auf einer Website ausführen, die Ihnen gehört oder die Sie zum Scannen berechtigt haben.

In diesem Handbuch erfahren Sie, wie Sie WPScan und seine verschiedenen Befehlszeilenoptionen unter Kali Linux verwenden. Probieren Sie einige der folgenden Beispiele aus, um Ihre eigene WordPress-Installation auf Sicherheitslücken zu testen.

In diesem Tutorial lernen Sie:

- Wie man WPScan verwendet

- So scannen Sie mit API-Token nach Schwachstellen

Verwenden von WPScan unter Kali Linux

Verwenden von WPScan unter Kali Linux | Kategorie | Anforderungen, Konventionen oder verwendete Softwareversion |

|---|---|

| System | Kali-Linux |

| Software | WPScan |

| Andere | Privilegierter Zugriff auf Ihr Linux-System als root oder über sudo Befehl. |

| Konventionen | # – erfordert, dass bestimmte Linux-Befehle mit Root-Rechten ausgeführt werden, entweder direkt als Root-Benutzer oder durch Verwendung von sudo Befehl$ – erfordert, dass bestimmte Linux-Befehle als normaler, nicht privilegierter Benutzer ausgeführt werden |

Wie man WPScan verwendet

Obwohl WPScan bereits auf Ihrem System installiert sein sollte, können Sie sicherstellen, dass es installiert und auf dem neuesten Stand ist, indem Sie die folgenden Befehle im Terminal eingeben.

$ sudo apt update $ sudo apt install wpscan

Wir haben einen Testserver mit installiertem Apache und WordPress eingerichtet. Folgen Sie unseren Beispielbefehlen unten, während wir die Sicherheit unserer Test-Website überprüfen.

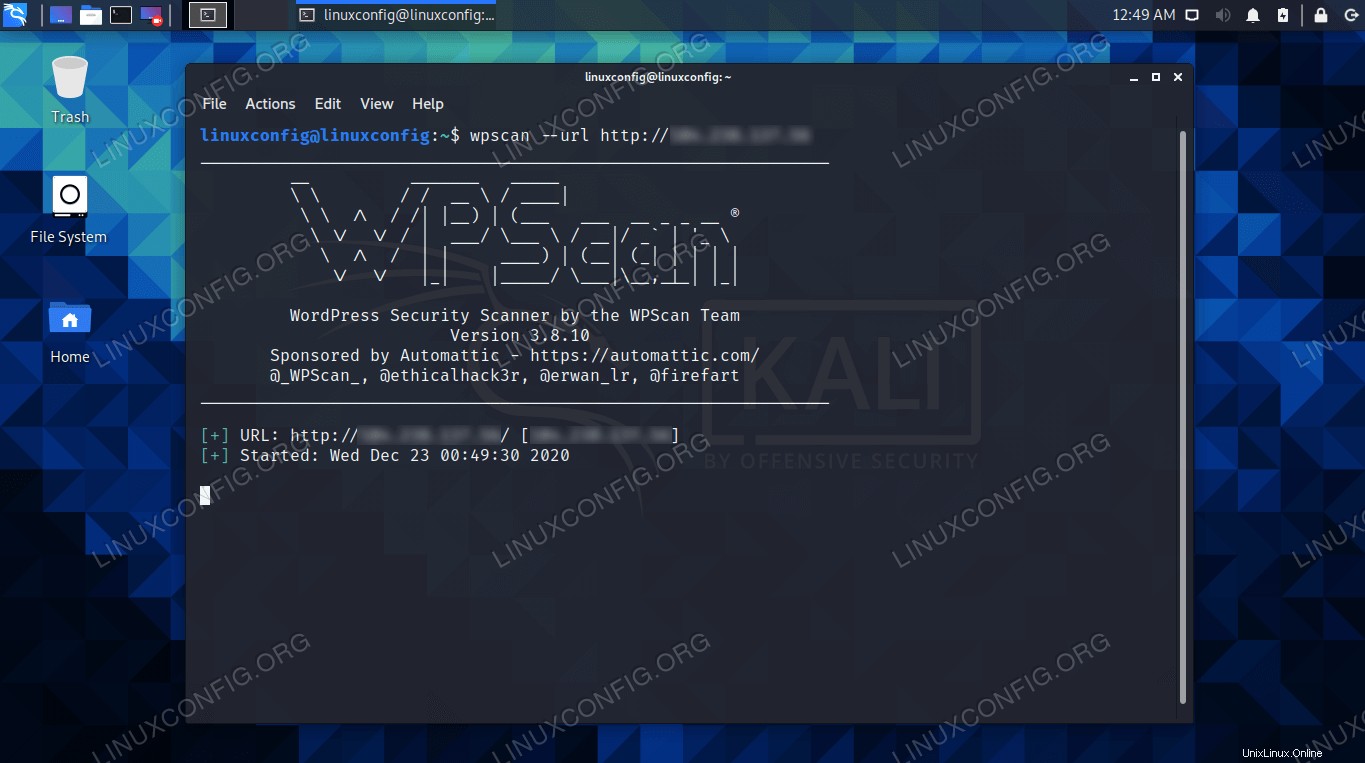

Verwenden Sie die --url Option und geben Sie die URL der WordPress-Site an, um sie mit WPScan zu scannen.

$ wpscan --url http://example.com

WPScan führt dann einen Scan der Website durch, der normalerweise in wenigen Sekunden abgeschlossen ist. Da wir keine zusätzlichen Optionen angegeben haben, führt WPScan einen passiven Scan durch und sammelt verschiedene Informationen, indem es die Website durchsucht und den HTML-Code untersucht.

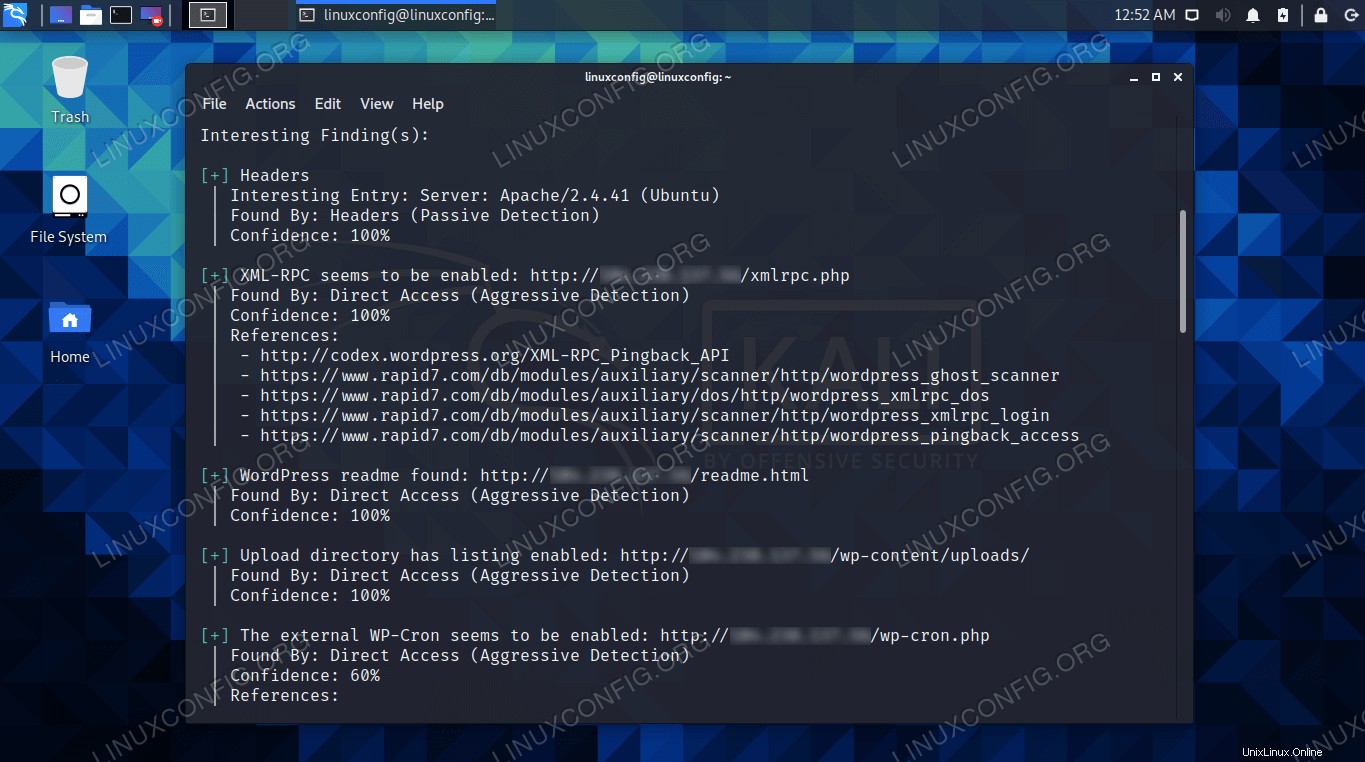

Einige Dinge, die durch den Scan aufgedeckt werden, sind wie folgt:

- Auf dem Server läuft Apache 2.4.41 unter Ubuntu Linux

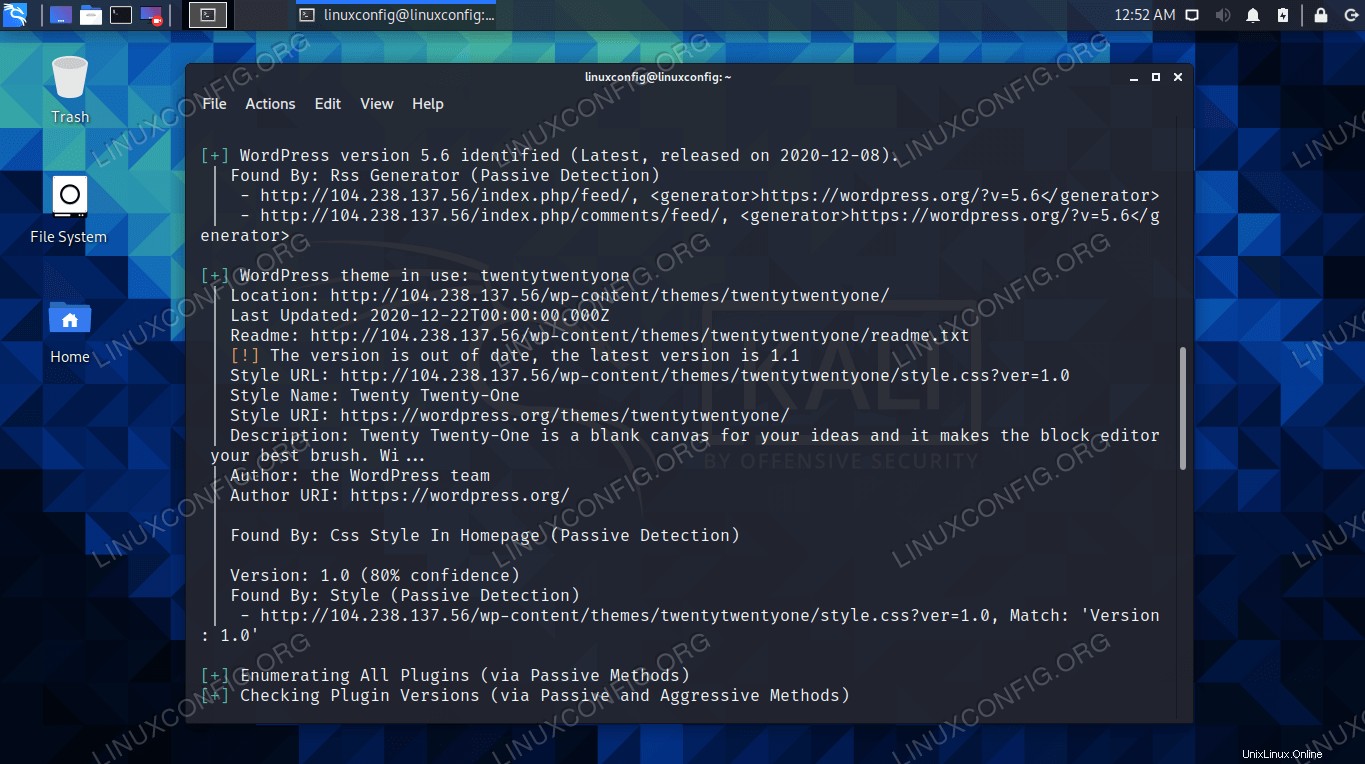

- WordPress-Version ist 5.6 (einige ältere Versionen haben bekannte Schwachstellen, jeder WPScan wird Sie darüber benachrichtigen)

- Das verwendete WordPress-Theme heißt Twenty Twenty-One und ist veraltet

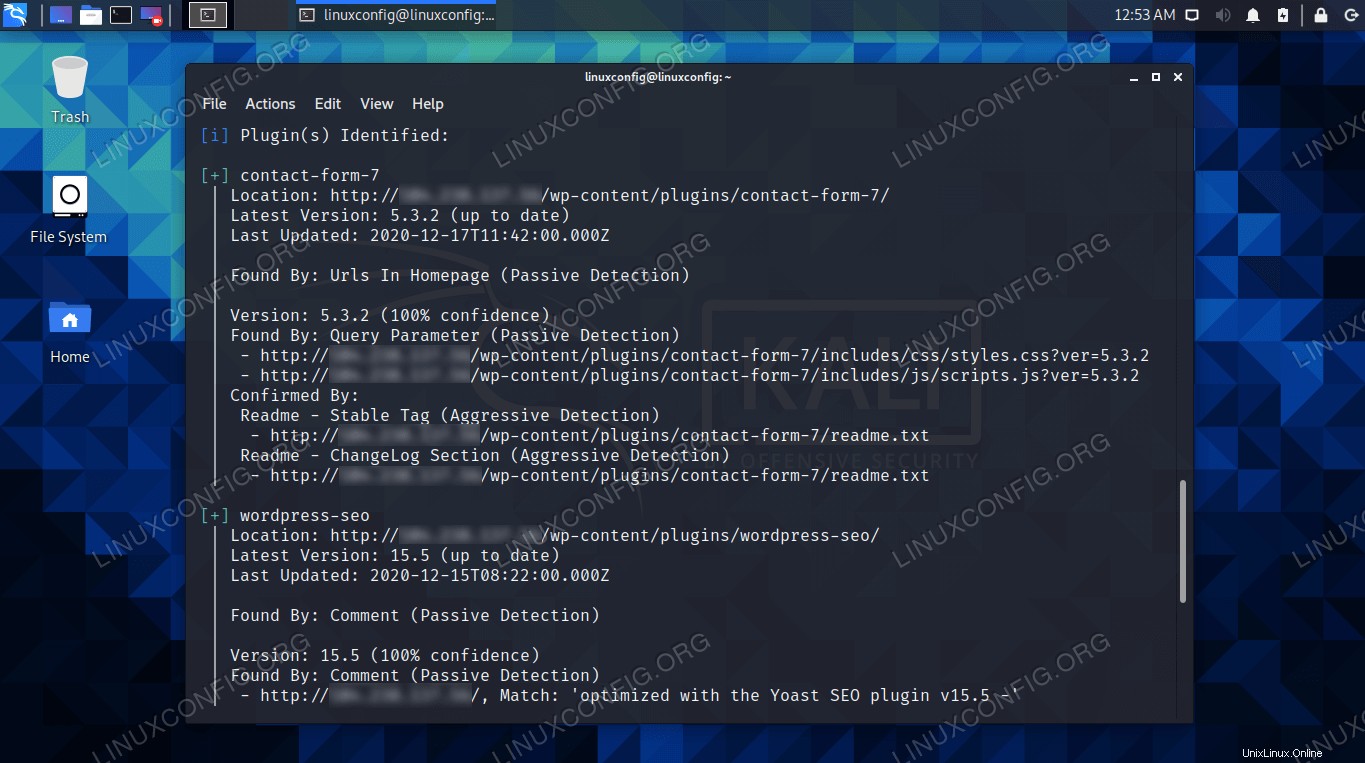

- Die Website verwendet Plugins namens „Contact Form 7“ und „Yoast SEO“

- Für das Upload-Verzeichnis ist die Auflistung aktiviert

- XML-RPC und WP-Cron sind aktiviert

- Die WordPress-Readme-Datei wurde auf dem Server gefunden

Ergebnisse von WPScan

Ergebnisse von WPScan Einige dieser Informationen können für Angreifer hilfreich sein, aber es wurde nichts enthüllt, was Anlass zu größerer Besorgnis gibt. Allerdings sollte die Verzeichnisauflistung in Apache definitiv deaktiviert werden, und XML-RPC sollte ebenfalls deaktiviert werden, wenn es nicht verwendet wird. Je weniger Angriffsflächen zur Verfügung stehen, desto besser.

WordPress-Version und -Design enthüllt

WordPress-Version und -Design enthüllt Site-Administratoren können auch Maßnahmen ergreifen, um das Design, die Plugins und die Versionen der von ihnen ausgeführten Software zu verschleiern. Das würde den Rahmen dieses Leitfadens sprengen, aber es gibt WordPress-Plugins, die diese Änderungen an Ihrer Website vornehmen können.

WordPress-Plugins, die auf der Website gefunden wurden

WordPress-Plugins, die auf der Website gefunden wurden

Wenn eine Website ihre WordPress-Informationen gut genug verschleiert hat, kann WPScan zurückgeben, dass die Website WordPress überhaupt nicht ausführt. Wenn Sie wissen, dass dies nicht stimmt, können Sie --force verwenden Option, um WPScan zu zwingen, die Seite trotzdem zu scannen.

$ wpscan --url http://example.com --force

Einige Websites können auch ihre Standard-Plugins oder wp-content-Verzeichnisse ändern. Um WPScan beim Auffinden dieser Verzeichnisse zu unterstützen, können Sie sie manuell mit --wp-content-dir angeben und --wp-plugins-dir Optionen. Wir haben unten ein paar Beispielverzeichnisse eingetragen, ersetzen Sie sie also unbedingt.

$ wpscan --url http://example.com --force --wp-content-dir newcontentdir --wp-plugins-dir newcontentdir/apps

Auf Schwachstellen scannen

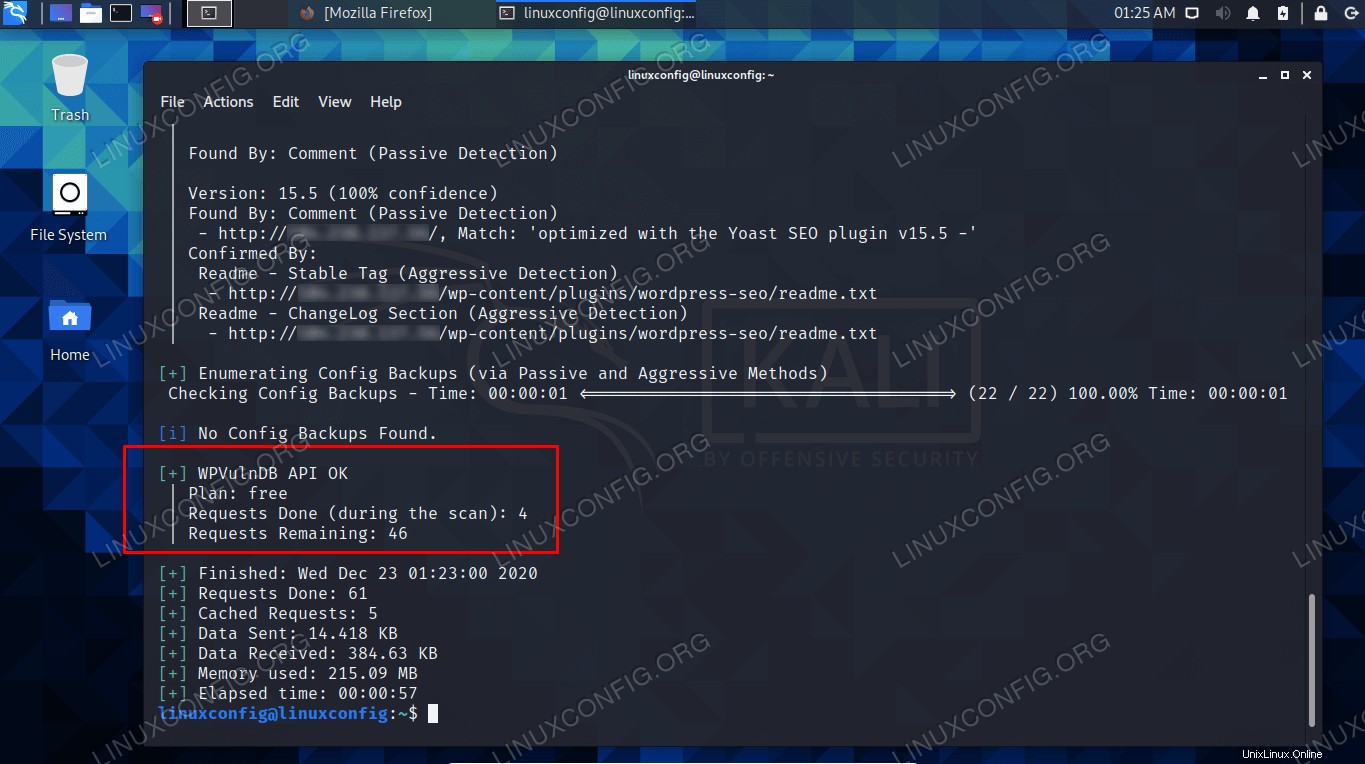

Um nach Schwachstellen zu suchen, müssen Sie ein API-Token von der WPScan-Website erhalten. Irgendwie nervig, aber der Prozess ist ziemlich schmerzlos und kostenlos. Mit dem Token dürfen Sie 50 Schwachstellenscans pro Tag durchführen. Für weitere Scans müssen Sie einen Preis zahlen.

Sobald Sie Ihren Token haben, können Sie den --api-token verwenden Option, es in Ihren Befehl aufzunehmen. Schwachstellendaten werden dann automatisch nach dem Scan angezeigt.

$ wpscan --url http://example.com --api-token TOKEN

Die Verwendung des API-Tokens ermöglicht die Anzeige von Schwachstellendaten

Die Verwendung des API-Tokens ermöglicht die Anzeige von Schwachstellendaten

Um einen invasiveren Scan durchzuführen, der möglicherweise mehr Schwachstellen oder Informationen aufdeckt, können Sie mit --detection-mode einen anderen Erkennungstyp angeben Möglichkeit. Zu den Optionen gehören passiv, gemischt oder aggressiv.

$ wpscan --url http://example.com --api-token TOKEN --detection-mode aggressive

Die Verwendung der oben genannten Befehle sollte Ihnen helfen, alle Schwachstellen Ihrer WordPress-Site zu entdecken, und jetzt können Sie Maßnahmen ergreifen, um Ihre Sicherheit zu erhöhen. WPScan kann noch mehr; Sehen Sie sich die Hilfeseite für eine vollständige Liste der Optionen an.

$ wpscan -h

WPScan enthält auch Verweise unter jedem Abschnitt seiner Ausgabe. Dies sind Links zu Artikeln, die helfen, die Informationen zu erklären, die WPScan gemeldet hat. Beispielsweise gibt es zwei Referenzen, die erklären, wie WP-Cron für DDoS-Angriffe verwendet werden kann. Sehen Sie sich diese Links an, um mehr zu erfahren.

Abschlussgedanken

In diesem Handbuch haben wir gelernt, wie man eine WordPress-Site mit WPScan unter Kali Linux scannt. Wir haben verschiedene Optionen gesehen, die mit dem Befehl angegeben werden können, was uns helfen kann, Websites zu scannen, die ihre Konfiguration verschleiert haben. Wir haben auch gesehen, wie man Schwachstelleninformationen aufdeckt, indem man ein API-Token erhält und den aggressiven Erkennungsmodus verwendet.

WordPress ist ein CMS mit viel Code, Themen und Plugins, alle von verschiedenen Autoren. Bei so vielen beweglichen Teilen gibt es irgendwann Sicherheitslücken. Aus diesem Grund ist es wichtig, WPScan zu verwenden, um Ihre Website auf Sicherheitsprobleme zu überprüfen und die Software Ihrer Website immer auf dem neuesten Stand zu halten, indem Sie die neuesten Sicherheitspatches anwenden.