Lynis ist ein kostenloses Open-Source-Sicherheitsüberwachungstool, das als GPL-lizenziertes Projekt veröffentlicht wurde und für Linux- und Unix-basierte Betriebssysteme wie MacOS, FreeBSD, NetBSD, OpenBSD verfügbar ist und so weiter. Die Leute wissen im Allgemeinen nicht, dass wir Lynis auch für die Remote-Systemprüfung verwenden können. Auf diese Weise können wir Lynis auf einem System installieren und ein Audit auf anderen Remote-Systemen durchführen.

Was werden wir hier erforschen?

In diesem Tutorial stellen wir Anweisungen zur Durchführung eines Lynis-Sicherheitsaudits auf einem Remote-System bereit. Beginnen wir jetzt mit diesem HowTo.

Voraussetzungen

- „Git“ und „Lynis“ sollten auf dem Kali-Linux-System installiert sein.

- Zwischen den beiden Systemen sollte eine „SSH“-Verbindung eingerichtet werden.

- Internetverbindung für die beiden Systeme.

Experimenteller Aufbau

In diesem Tutorial verwenden wir zwei Linux-Systeme:1) Kali Linux 2) Ubuntu 20.04.

Auf dem Kali-Linux-System haben wir ein funktionierendes Lynis-Setup. Wir haben Lynis mit dem Tool „Git“ installiert, daher werden wir es aus dem abgerufenen Verzeichnis „lynis“ ausführen. Unsere Lynis-Befehle beginnen mit dem Präfix:„./lynis“. Wenn Sie es mit dem apt-Paketmanager installiert haben, können Sie es von überall und direkt mit dem Namen des Tools aufrufen:„lynis“.

Ubuntu 20.04 ist unser Remote-System, auf dem wir unser Audit durchführen werden. Die IP-Konfiguration dieser Maschinen ist wie folgt:

- Kali-Linux:192.168.199.161/24

- Ubuntu:192.168.199.150/24

Schritte zur Prüfung eines Remote-Systems

Nun fahren wir mit den folgenden Schritten fort, um eine Sicherheitssystemprüfung auf unserem entfernten Ziel durchzuführen.

Schritt 1. Melden Sie sich zunächst bei Ihrem Kali Linux-System an. Wir müssen jetzt die Lynis-Setup-Dateien aus dem GitHub-Repository abrufen, öffnen Sie also ein Terminal und führen Sie den folgenden Befehl aus:

$ git-Klon https://github.com/CISOfy/lynis

Schritt 2. Sobald die Git-Dateien abgerufen wurden, wird ein Ordner mit dem Namen „lynis “ sollte auf Ihrem System erscheinen:

$ls

Wechseln Sie nun in den Ordner „lynis“ und erstellen Sie einen Ordner „files“:

$ cd-Dateien &&mkdir-Dateien

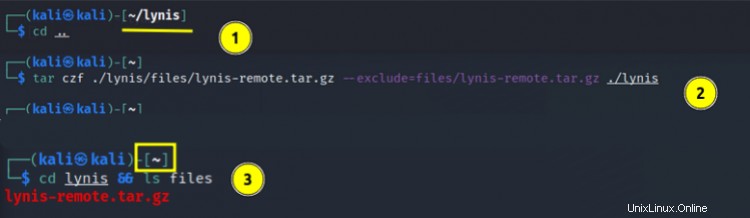

Schritt 3. Erstellen Sie eine TAR-Datei des Lynis-Ordners, indem Sie die folgenden Befehle außerhalb dieses Ordners ausführen:

$cd ..

$ tar czf ./lynis/files/lynis-remote.tar.gz --exclude=files/lynis-remote.tar.gz ./lynis

Bewege dich jetzt wieder in den Lynis-Ordner und überprüfe, ob eine Datei mit dem Namen ‘lynis-remote.tar.gz’ vorhanden ist befindet sich im Ordner „Dateien“:

$ cd lynis &&ls-Dateien/

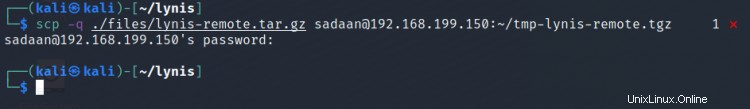

Schritt 4. Es ist an der Zeit, die obige Tar-Datei auf unseren Zielcomputer zu kopieren, d. h. Ubuntu mit 192.168.199.150/24. Wir verwenden für diese Aufgabe den Befehl „scp“:

$ scp -q ./files/lynis-remote.tar.gz „IHR_BENUTZERNAME“@192.168.199.150:~/tmp-lynis-remote.tgz

Hinweis: Ersetzen Sie in jedem Befehl „YOUR_USERNAME“ und die IP-Adresse durch den Benutzernamen und die IP-Adresse des Zielsystems.

Bestätigen Sie die Authentizität des Zielsystems und geben Sie sein Passwort ein, damit die Übertragung funktioniert.

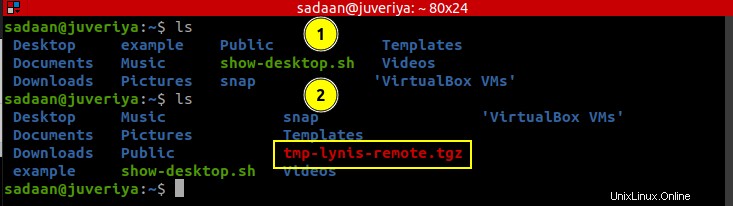

Schritt 5. Nachdem Sie den obigen Befehl ausgeführt haben, sollte ein Ordner mit dem Namen „tmp-lynis-remote.tgz“ auf dem Zielsystem erscheinen.

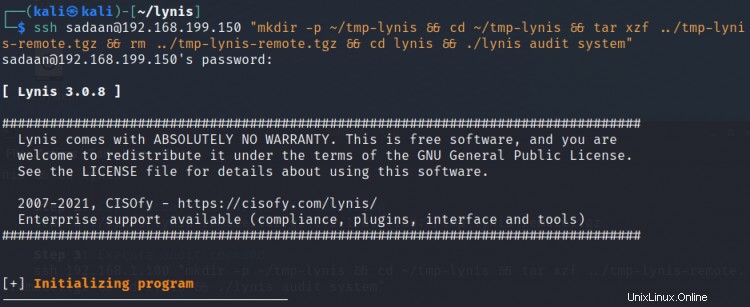

Schritt 6. Super, unsere Tar-Datei ist jetzt auf dem Zielcomputer angekommen, wir müssen jetzt den folgenden Befehl auslösen, um mit dem Scannen des Zielcomputers zu beginnen:

$ ssh 'YOUR_USERNAME'@192.168.199.150 "mkdir -p ~/tmp-lynis &&cd ~/tmp-lynis &&tar xzf ../tmp-lynis-remote.tgz &&rm ../tmp-lynis-remote.tgz &&cd lynis &&./lynis Prüfsystem"

Je nach Scangröße wird es einige Zeit dauern, bis der Scan abgeschlossen ist, seien Sie also geduldig. In den meisten Fällen dauert es 2 Minuten. Auf dem Terminal können Sie verschiedene von Lynis durchgeführte Tests sehen:

Beispielausgabe:

[+] Kernel

------------------------------------

- Standard-Runlevel prüfen [ RUNLEVEL 5 ]

- CPU-Unterstützung prüfen (NX/PAE)

CPU-Unterstützung:PAE und/oder NoeXecute unterstützt [ GEFUNDEN ]

- Überprüfung der Kernel-Version und -Veröffentlichung [ FERTIG ]

- Überprüfung des Kerneltyps [ FERTIG ]

- Überprüfung der geladenen Kernel-Module [ FERTIG ]

147 aktive Module gefunden

- Überprüfung der Linux-Kernel-Konfigurationsdatei [ GEFUNDEN ]

- Überprüfung des standardmäßigen E/A-Kernel-Schedulers [ NOT FOUND ]

- Suche nach verfügbarem Kernel-Update [ OK ]

- Überprüfung der Core-Dump-Konfiguration

- Konfiguration in systemd conf-Dateien [ STANDARD ]

- Konfiguration in etc/profile [ STANDARD ]

- „harte“ Konfiguration in security/limits.conf [ DEFAULT ]

- „weiche“ Konfiguration in security/limits.conf [ STANDARD ]

– Überprüfung der Konfiguration der setuid-Core-Dumps [ PROTECTED ]

- Prüfen Sie, ob ein Neustart erforderlich ist [ NEIN ]

[+] Speicher und Prozesse

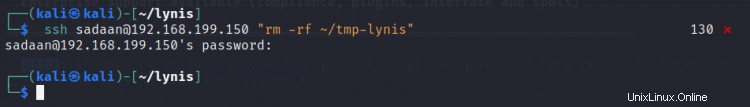

Schritt 7. Sobald der Scanvorgang abgeschlossen ist, können wir einfach das extrahierte Verzeichnis „tmp-lynis“ auf dem Remote-Computer von Schritt 6 bereinigen.

$ ssh ‘IHR_BENUTZERNAME’@192.168.199.150 „rm -rf ~/tmp-lynis“

Schritt 8. Die Scan-Ergebnisse werden auf dem Kali Linux-Terminal angezeigt. Wir können das Scan-Protokoll und den Bericht auch vom Remote-Computer abrufen, indem wir:

verwendenscp -q ‘IHR_BENUTZERNAME’@192.168.199.150:~/lynis.log ./files/192.168.199.150-lynis.log

scp -q ‘YOUR_USERNAME’@192.168.199.150:~/lynis-report.dat ./files/192.168.199.150-lynis-report.dat

Schritt 9:So bereinigen Sie die (bei Verwendung eines nicht privilegierten Kontos) erstellten Lynis-Protokolldateien Führen Sie auf dem Remote-System den folgenden Befehl aus:

ssh ‘IHR_BENUTZERNAME’@192.168.199.150 „rm ~/lynis.log ~/lynis-report.dat“

Das ist alles erledigt. Wir haben unser Remote-System erfolgreich gescannt.

Abschluss

In diesem Tutorial haben wir gelernt, wie man ein entferntes System mit Lynis scannt. Wenn Sie dieses Tutorial richtig befolgt haben, werden Sie feststellen, dass wir keine Spur von Auditing auf dem Remote-System hinterlassen haben. Lynis ist ein großartiges Tool für alle, die ihre Systemsicherheitsstufe testen möchten. Die Scans sind schnell und liefern aufschlussreiche Vorschläge zur Verbesserung der allgemeinen Systemsicherheit. Im nächsten Tutorial werden wir voraussichtlich verschiedene Details eines Lynis-Scans wie Warnungen, Vorschläge usw. untersuchen. Bleiben Sie also auf dem Laufenden.