CloudTrail ist ein Dienst, der verwendet wird, um Benutzeraktivitäten und API-Nutzung in der AWS-Cloud zu verfolgen. Es ermöglicht Auditing und Governance des AWS-Kontos. Damit können Sie überwachen, was in Ihrem AWS-Konto passiert, und diese kontinuierlich überwachen. Es bietet einen Ereignisverlauf, der Ressourcenänderungen verfolgt. Sie können auch die Protokollierung aller Ereignisse in S3 aktivieren und analysieren, welche anderen Dienste wie Athena oder Cloudwatch.

In diesem Tutorial sehen wir uns den Ereignisverlauf Ihres AWS-Kontos an. Außerdem werden wir einen „Trail“ erstellen und das Ereignis in S3 speichern und mit Cloudwatch analysieren.

Ereignisverlauf

Alle Lese-/Schreibverwaltungsereignisse werden im Ereignisverlauf protokolliert. Damit können Sie Ihre letzten AWS-Kontoaktivitäten der letzten 90 Tage anzeigen, filtern und herunterladen. Sie müssen dafür nichts einstellen.

Verwendung der AWS-Konsole

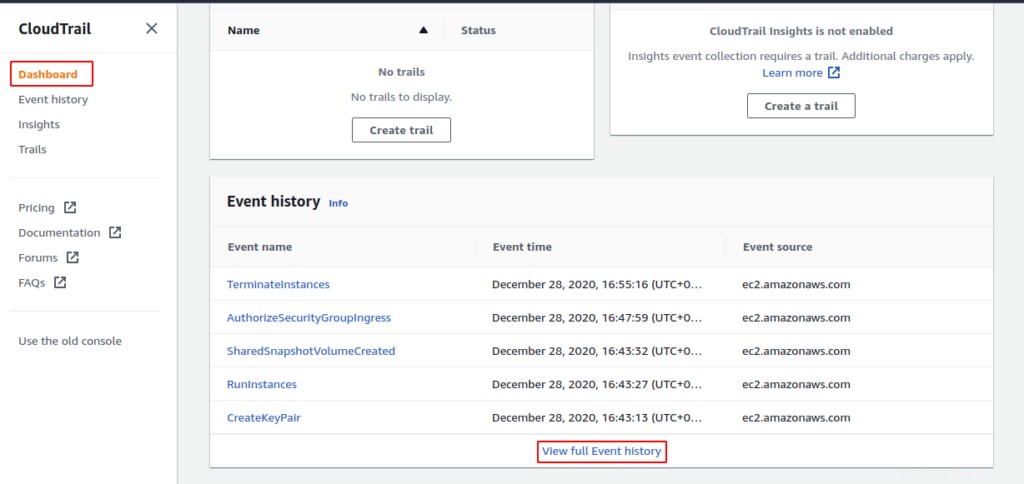

Gehen Sie zum Dienst „CloudTrail“ und klicken Sie auf das Dashboard. Sie können den Ereignisnamen, die Uhrzeit und die Quelle sehen. Sie können auf „Vollständigen Ereignisverlauf anzeigen“ klicken, um alle Ereignisse anzuzeigen.

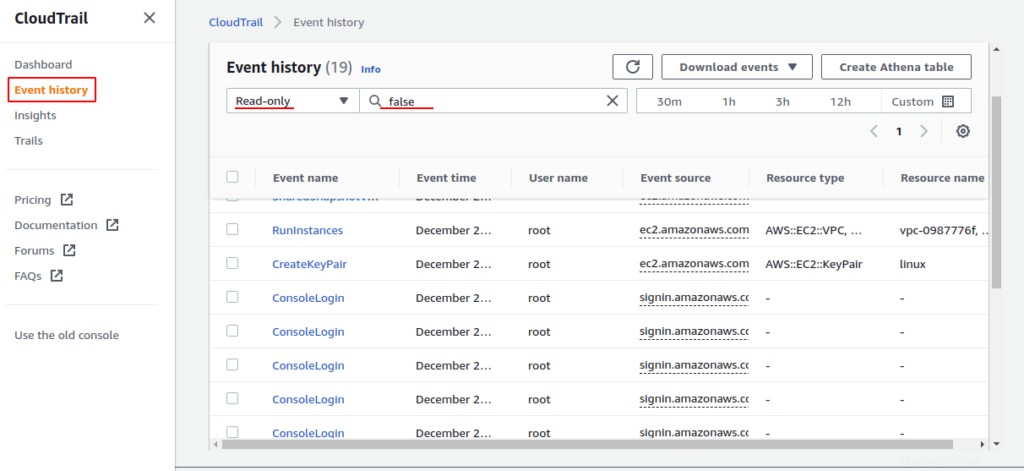

Auf der Detailseite des Ereignisverlaufs können Sie einen Filter Ihrer Wahl anwenden. Um alle Ereignisse zu sehen, verwenden Sie Read-only und False wie oben.

Mit AWS CLI

Sie können die Ereignisse auch mit AWS CLI anzeigen. Der folgende Befehl zeigt die beendete Instanz Ihres Kontos an.

# aws cloudtrail lookup-events --lookup-attributes AttributeKey=EventName,AttributeValue=TerminateInstances

Wanderwege

Lassen Sie uns nun einen Trail erstellen, der alle Ereignisse Ihres Kontos protokolliert und in einem S3-Bucket speichert.

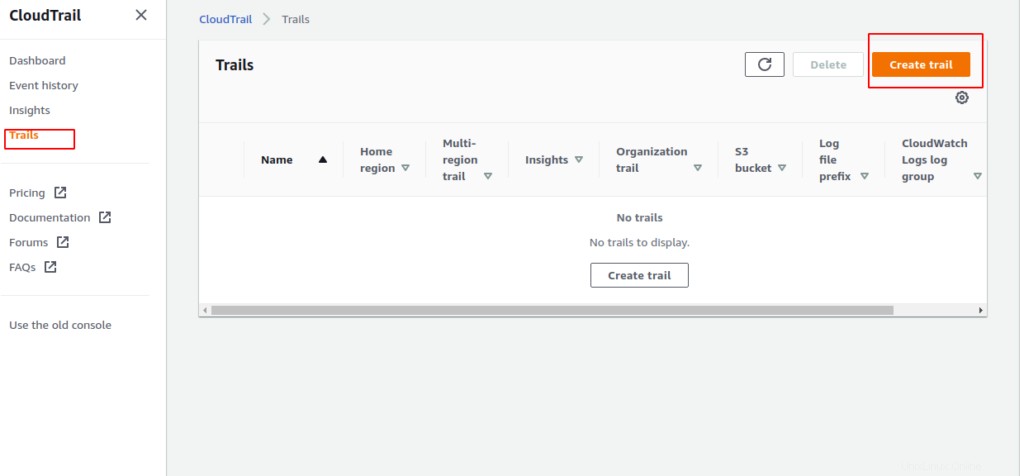

Wähle auf der linken Seite Trails aus und klicke auf „Trail erstellen“

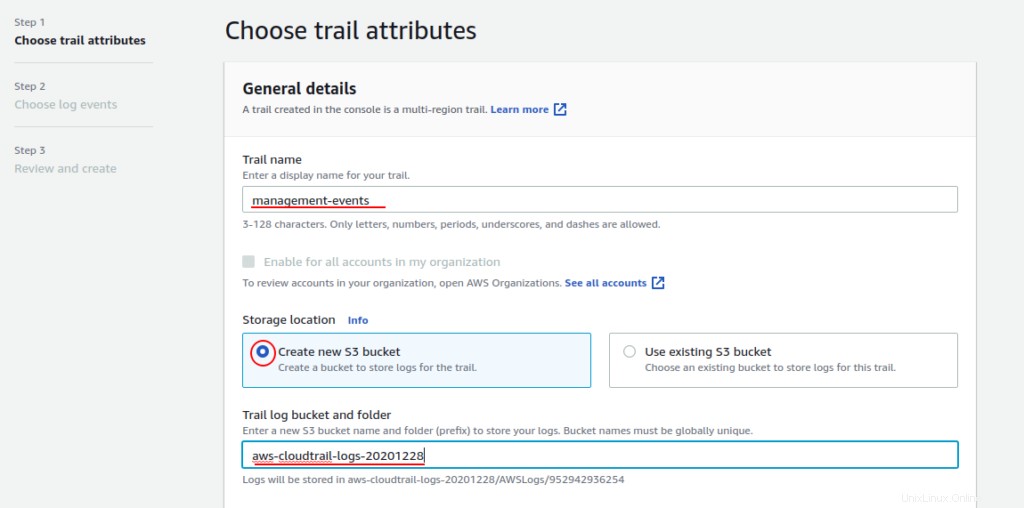

Geben Sie auf der nächsten Seite einen Pfadnamen an, erstellen Sie einen neuen S3-Bucket und geben Sie einen Bucket-Namen an. (Wenn Sie bereits einen Bucket haben, können Sie auch den vorhandenen s3-Bucket auswählen)

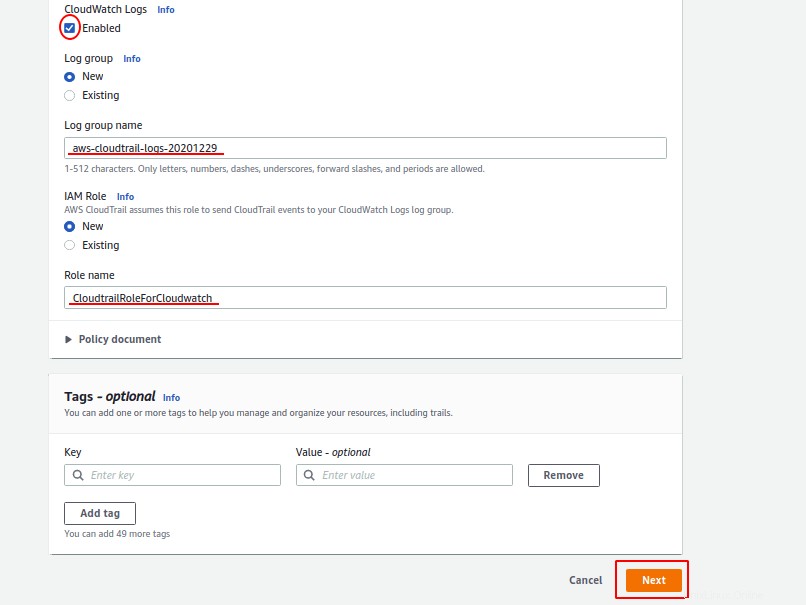

Scrollen Sie auf der Seite nach unten und aktivieren Sie CloudWatch Logs. Erstellen Sie eine Protokollgruppe und geben Sie einen Namen ein. Weisen Sie außerdem eine IAM-Rolle zu und geben Sie einen Namen ein. Klicken Sie dann auf Weiter.

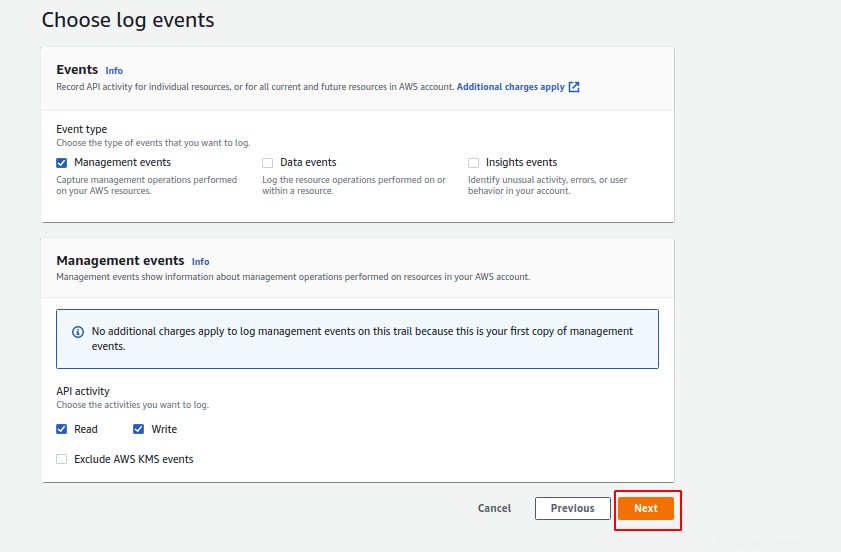

Wenn Sie alle Arten von Ereignissen protokollieren möchten, klicken Sie im Abschnitt Ereignistyp auf Optionen auswählen. Wir gehen nur mit Management-Events. Klicken Sie also auf Weiter.

Überprüfen Sie nun Ihre Konfiguration und klicken Sie auf „Trail erstellen“.

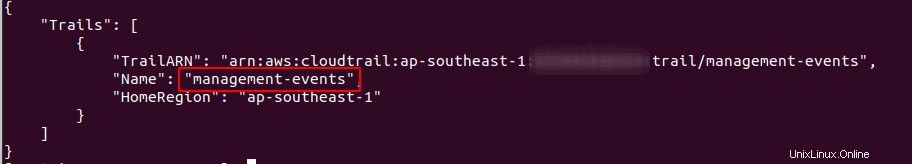

Sie können die Liste der erstellten Trails auch mit Hilfe des folgenden AWS-Befehls anzeigen.

# aws cloudtrail list-trails

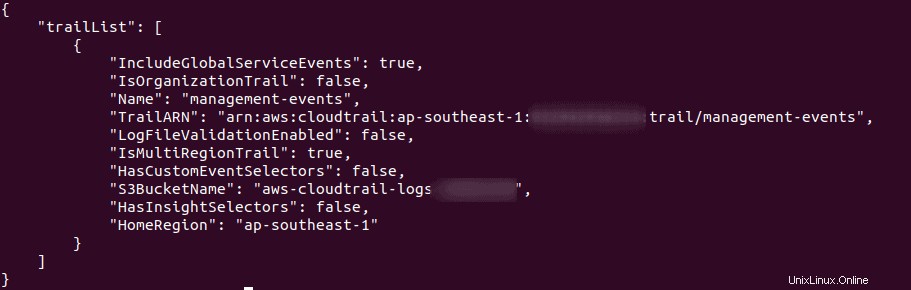

Verwenden Sie den folgenden Befehl, um alle Ereignisse des oben erstellten Trails anzuzeigen.

# aws cloudtrail describe-trails --trail-name-list management-events

Protokoll in Cloudwatch analysieren

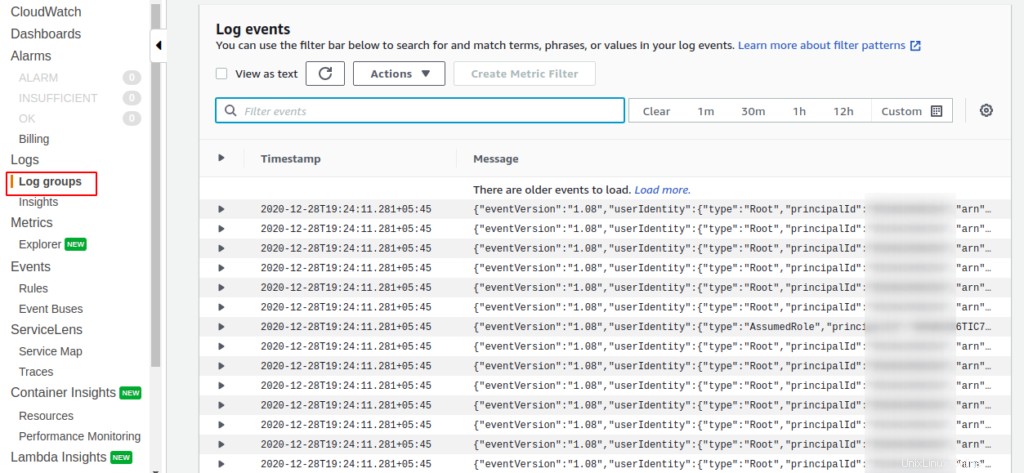

Beim Erstellen von CloudTrail haben wir definiert, dass das Protokoll an Cloudwatch gesendet wird. Gehen Sie also zum Cloudwatch-Dienst und klicken Sie auf „Protokollgruppe“.

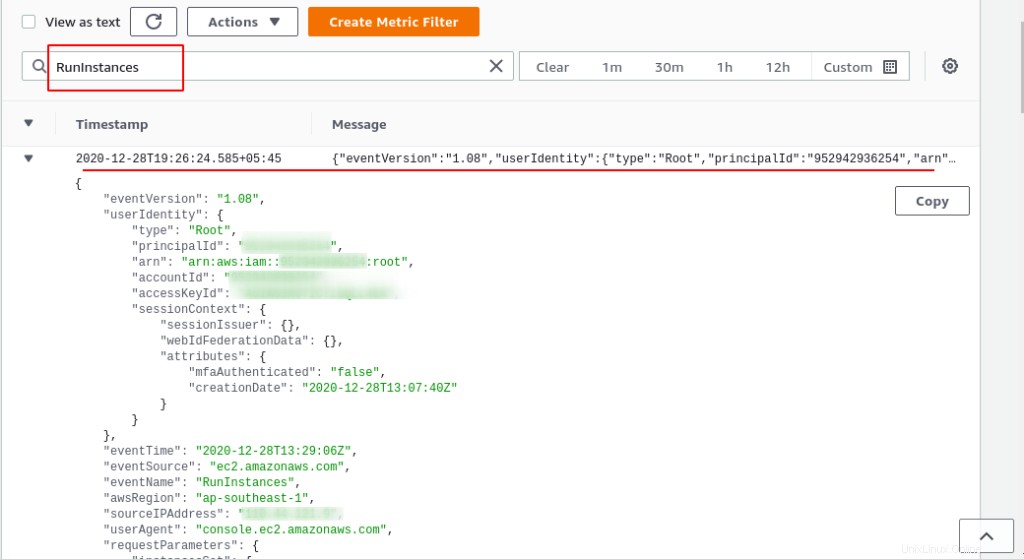

Standardmäßig werden Protokolle auf unbestimmte Zeit aufbewahrt und laufen nie ab. Hier können Sie auch den Filter anwenden, um die gewünschte Ausgabe zu erhalten. Zum Beispiel werden wir alle laufenden Instanzen im AWS-Konto sehen. Verwenden Sie dazu den Filter „RunInstances“ wie unten gezeigt. Die Ausgabe wird im JSON-Format angezeigt.

Sie können auch CLI verwenden, um alle Protokollereignisse abzurufen. Führen Sie den folgenden Befehl aus, um alle Ereignisse der oben definierten Protokollgruppe abzurufen.

# aws logs filter-log-events --log-group-name aws-cloudtrail-logs-20201229

In diesem Artikel erfahren Sie, wie Sie die Aktivitäten im AWS-Konto mit CloudTrail prüfen und finden. Danke fürs Lesen.

Auch lesen :So erstellen und fügen Sie ein EBS-Volume in einer AWS-Instanz (EC2) hinzu