Im Folgenden demonstrieren wir drei gängige Methoden zum Umwandeln der iptables-Regeln in die firewalld-Steuerelemente. Unser Beispiel zeigt die Transformation einer Ausgabe einer iptables-Regel durch den Befehl iptables-save:

LOG_TEST_NEW - [0:0] -A LOG_TEST_NEW -m limit --limit 2/min -j LOG --log-prefix "New Connection"

Die Beispielregel protokolliert bis zu zwei Protokolleinträge pro Minute. Der Protokolleintrag ist mit der Zeichenfolge „Neue Verbindung.“

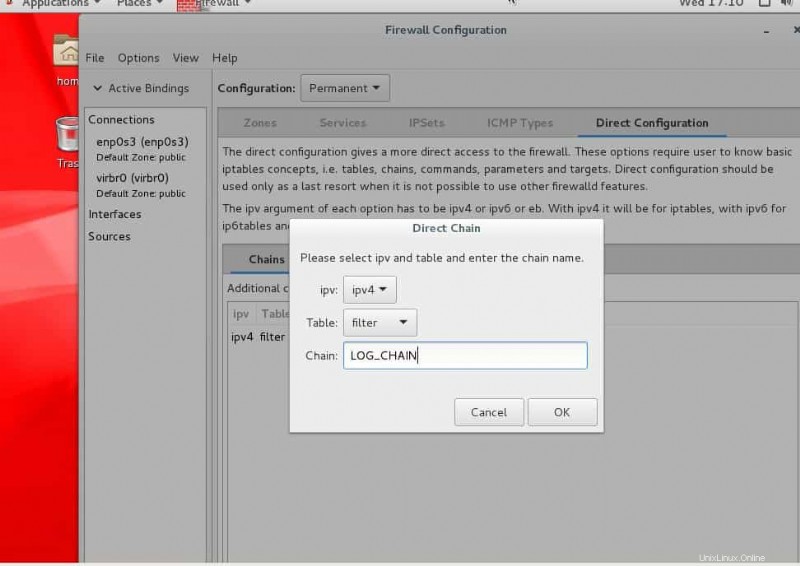

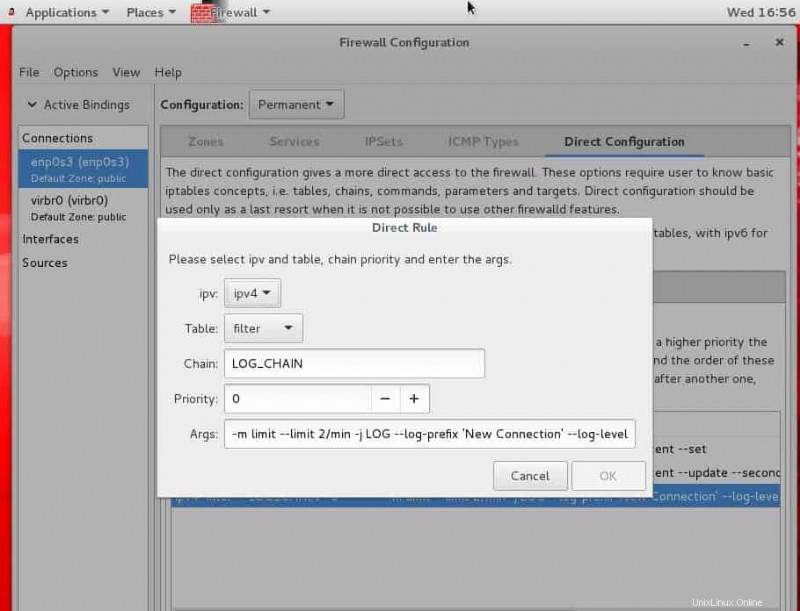

gekennzeichnetVerwenden der Firewalld-GUI (Anwendungen -> Verschiedenes -> Firewall)

1. Erstellen Sie eine Regelkette

2. Setzen Sie die Regel ein und binden Sie sie an die Regelkette

Verwendung der Firewall-cmd-Befehlszeile

# firewall-cmd --direct --add-chain ipv4 filter LOG_TEST_NEW # firewall-cmd --direct --add-rule ipv4 filter LOG_TEST_NEW 0 -m limit --limit 2/min -j LOG --log-prefix 'New Connection' --log-level 4 success

Bearbeiten des Regelsatzes /etc/firewalld/direct.xml

# cat /etc/firewalld/direct.xml <?xml version="1.0" encoding="utf-8"?> <direct> <chain table="filter" ipv="ipv4" chain="LOG_NEW" /> <rule priority="0" table="filter" ipv="ipv4" chain="LOG_NEW"> -m limit --limit 2/min -j LOG --log-prefix 'New Connection' --log-level 4 </rule> </direct>