Ab Oracle Linux 6/ RedHat Linux 6 begann der LDAP-Dienst, SSSD zu verwenden, dessen Verwendung ebenfalls empfohlen wird.

SSSD

Der System Security Services Daemon (SSSD) ist ein Dienst, der Zugriff auf verschiedene Identitäts- und Authentifizierungsanbieter bietet. Sie können SSSD so konfigurieren, dass es eine native LDAP-Domäne (d. h. einen LDAP-Identitätsanbieter mit LDAP-Authentifizierung) oder einen LDAP-Identitätsanbieter mit Kerberos-Authentifizierung verwendet. Es bietet eine NSS- und PAM-Schnittstelle zum System und ein austauschbares Back-End-System, um eine Verbindung zu mehreren verschiedenen Kontoquellen herzustellen.

Hinweis :SSSD unterstützt keine Authentifizierung über einen unverschlüsselten Kanal. Wenn die LDAP-Authentifizierung aktiviert ist, ist entweder TLS/SSL oder LDAPS erforderlich. Wenn der LDAP-Server nur als Identitätsanbieter verwendet wird, wird kein verschlüsselter Kanal benötigt.Installation und Konfiguration

1. Installieren Sie zuerst das SSSD-Paket:

# yum install sssd sssd-client

2. Führen Sie das authconfig-Tool aus, um openldap und sssd zu aktivieren:

# authconfig --enablesssd --enablesssdauth --ldapserver="" --ldapbasedn="[ldap-base-dn]" --enableldaptls --update

3. Wenn der Server auch eine grafische Benutzeroberfläche (Gnome) hat, können wir den Befehl ausführen:

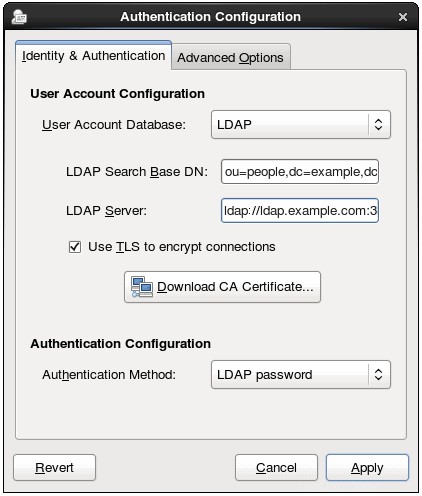

# authconfig-gtk

Und führen Sie die Konfiguration über den GUI-Modus aus:

Konfigurieren Sie die Datei /etc/nsswitch.conf so, dass sss als zweite Option für die Abschnitte passwd, shadow und group verwendet wird.

# vi /etc/nsswitch.conf passwd: files sss shadow: files sss group: files sss

Häufige Probleme

Wenn Benutzer aus irgendeinem Grund ihre sekundären Gruppen beim Ausführen des id-Befehls nicht „sehen“ können, hängt dieses Problem möglicherweise mit dem LDAP-Schema zusammen, das auf Client- oder AD-Seite möglicherweise falsch eingestellt ist.

Überprüfen Sie sssd.conf Datei in /etc/sssd/ dir – obwohl die Datei sssd.conf manuell erstellt und konfiguriert werden muss, da SSSD nach der Installation nicht konfiguriert wird.

Beispielausgabe:

# cat /etc/sssd/sssd.conf [domain/AD] description = LDAP domain with AD server enumerate = false min_id = 1000 ; id_provider = ldap auth_provider = ldap ldap_uri = ldap://your.ad.server.com ldap_schema = rfc2307bis ldap_search_base = dc=example,dc=com ldap_default_bind_dn = cn=Administrator,cn=Users,dc=example,dc=com ldap_default_authtok_type = password ldap_default_authtok = YOUR_PASSWORD ldap_user_object_class = person ldap_user_name = msSFU30Name ldap_user_uid_number = msSFU30UidNumber ldap_user_gid_number = msSFU30GidNumber ldap_user_home_directory = msSFU30HomeDirectory ldap_user_shell = msSFU30LoginShell ldap_user_principal = userPrincipalName ldap_group_object_class = group ldap_group_name = msSFU30Name ldap_group_gid_number = msSFU30GidNumber

Überprüfen Sie, welches Schema in AD verwendet wird, meistens sollte dies rfc2307bis sein aber das kann variieren. Bitte beachten Sie, dass die obige sssd.conf ein Beispiel ist, alles hängt von der AD-Konfiguration ab – im Falle von Bedenken lesen Sie bitte die Manpages für sssd.conf für Details.

# man sssd.conf

Nach der Schemaänderung leeren Sie den SSD-Cache mit dem folgenden Befehl:

# sss_cache -d DOMAIN_NAME_USED

Und starten Sie den SSD-Dienst neu

# service sssd restart