Samba ist eine kostenlose Software-Neuimplementierung des SMB/CIFS-Netzwerkprotokolls, das Datei- und Druckdienste für verschiedene Microsoft Windows-Clients bereitstellt und in eine Windows Server-Domäne integriert werden kann.

Am Ende dieses Tutorials werden Sie in der Lage sein, Samba mit Microsoft Active Directory auf Centos und Redhat zu integrieren.

Wir haben auch behandelt, wie man einen Linux-Domänencontroller einrichtet und wie man einem Domänencontroller unter Ubuntu beitritt.

Anforderungen

Ein Computer, auf dem CentOS installiert ist.

Internetverbindung.

Microsoft Windows-Server mit installiertem und konfiguriertem Active Directory-Dienst.

Installieren Sie die erforderlichen Pakete

Verwenden Sie den Befehl yum, um das Samba-Client-Tool wie folgt zu installieren:

$ sudo yum install authconfig samba-winbind samba-client samba-winbind-clients oddjob-mkhomedirTreten Sie der Active Directory-Domäne bei

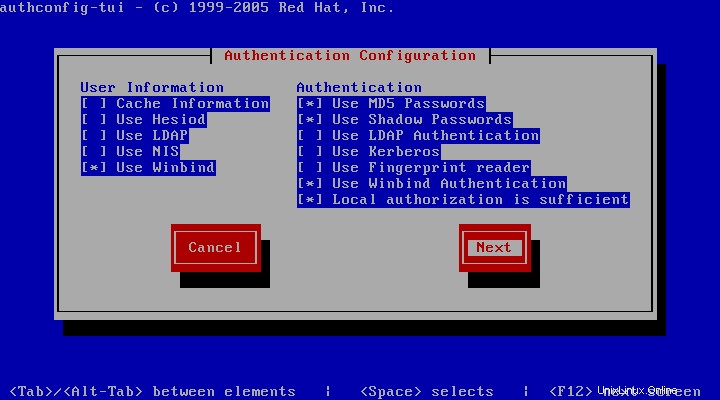

Führen Sie sudo authconfig-tui aus und wählen Sie dieselben Optionen aus und drücken Sie wie unten gezeigt auf Weiter.

Schreiben Sie nun Ihre Domäne, Ihren Domänencontroller und Ihren Anzeigenbereich (es wird empfohlen, alle in Großbuchstaben zu schreiben) und wählen Sie das Sicherheitsmodell anzeigen und die Shell-Vorlage /bin/bash aus, wie unten gezeigt

Drücken Sie Domäne beitreten und Sie werden aufgefordert, die Konfiguration zu speichern und das Kennwort des Domänenadministrators wie unten gezeigt einzugeben.

Überprüfen Sie nun Ihre Active Directory-Benutzer und -Computer und Sie sollten den neu verbundenen Computer finden.

Home-Verzeichnis der Benutzer einrichten

Sie können wie folgt ein lokales Home-Verzeichnis für Active Directory-Benutzer erstellen

$ sudo mkdir /home/YOURDOMAIN //Your domain must be in capital letters

Führen Sie den Befehl authconfig aus und aktivieren Sie Home-Verzeichnisse. Verwenden Sie in der Befehlszeile --enablemkhomedir Option.

$ sudo authconfig --enablemkhomedir --updatesmb.conf konfigurieren

Öffnen Sie smb.conf (/etc/samba/smb.conf) mit einem beliebigen Texteditor.

Unter den globalen Einstellungen konfigurieren Sie Ihre wie folgt:

[global]

workgroup = YOURDOMAIN

password server = DC.YOURDOMAIN.LOCAL

realm = YOURDOMAIN.LOCAL

security = ads

idmap uid = 16777216-33554431

idmap gid = 16777216-33554431

template homedir = /home/YOURDOMAIN

template shell = /bin/bash

winbind use default domain = true

winbind offline logon = false

idmap backend = idmap_rid:yourdomain=16777216-33554431

obey pam restrictions = yesSystemauthentifizierung konfigurieren

Öffnen Sie die System-Auth-Datei (/etc/pam.d/system-auth) mit einem beliebigen Texteditor.

Fügen Sie die folgende Zeile am Ende der Datei hinzu

session required pam_oddjob_mkhomedir.so skel=/etc/skel/ umask=0022Starten Sie nun Samba, Winbind und Oddjob-Dienste neu

$ sudo service smb restart

$ sudo service winbind restart

$ sudo service oddjobd restartFühren Sie unter CentOS 7 und höher den folgenden Befehl aus:

$ sudo systemctl start winbind.service

$ sudo systemctl start oddjobBei Active Directory anmelden

Öffnen Sie einen beliebigen Computer, der der Domäne beigetreten ist, und führen Sie einen der folgenden Befehle aus

$ su - ‘domain\domain_user’

$ su - domain\domain_userSie können die folgende Syntax verwenden, wenn winbind den Parameter default domain =true in der Samba-Konfigurationsdatei verwendet.

$ su - domain_user

$ su - domain_user@example.comDomänenbenutzer und Domäneninformationen auflisten

Sie können wbinfo verwenden Befehl zum Abrufen von Domänenbenutzer- und Gruppeninformationen. Sie können auch net verwenden Befehl zum Abrufen von Domänendetails.

Überprüfen Sie die folgenden Befehle:

$ sudo wbinfo -u

$ sudo wbinfo -g

$ sudo wbinfo -i domain_user

$ sudo net ads infoAktives Verzeichnis trennen (verlassen)

Verwenden Sie den net-Befehl, um Ihren Computer von Active Directory abzumelden. Verwenden Sie den folgenden Befehl und ein Neustart ist erforderlich, damit die Änderungen wirksam werden.

$ sudo net ads leave -w domain-name -U domain-administratoroder

$ sudo net ads leave -S -U user%passwordoder

$ sudo realm leave ad.example.com$ sudo rebootSchlussfolgerung

In diesem Tutorial haben wir gelernt, wie man Samba mit Active Directory auf CentOS und Redhat integriert. Ich hoffe, Sie hatten Spaß beim Lesen und hinterlassen Sie bitte Ihren Vorschlag im Kommentarbereich unten.