In den meisten Organisationen werden Benutzer und Gruppen in Windows Active Directory erstellt und verwaltet. Wir können unsere RHEL 7- und CentOS 7-Server zu Authentifizierungszwecken in AD (Active Directory) integrieren. Mit anderen Worten, wir können unserem CentOS 7- und RHEL 7-Server in der Windows-Domäne beitreten, sodass sich Systemadministratoren mit AD-Anmeldeinformationen bei diesen Linux-Servern anmelden können. Beim Erstellen von UNIX-Benutzern in AD können wir diese Benutzer einer bestimmten Gruppe zuordnen, sodass die Zugriffsebene zentral von AD gesteuert wird.

In diesem Artikel besprechen wir die Integration von CentOS 7.x und RHEL 7.x mit AD (Windows Server 2008 R2 &Windows Server 2012 R2 ). Die folgenden Schritte gelten sowohl für CentOS 7 als auch für RHEL 7.

Schritt:1 Installieren Sie die erforderlichen Pakete mit dem Befehl yum

Verwenden Sie den Befehl yum, um die folgenden Pakete von der Befehlszeile aus zu installieren.

[[email protected] ~]# yum install sssd realmd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation openldap-clients policycoreutils-python

Aktualisieren Sie die Datei /etc/hosts und /etc/resolv.conf, damit der DNS-Name oder Hostname des AD-Servers korrekt aufgelöst wird. In meinem Fall lautet der Hostname des AD-Servers „adserver.example.com “, platzieren Sie also die folgende Zeile in der Datei /etc/hosts

192.168.0.151 adserver.example.com adserver

Der Inhalt von resolv.conf sollte in etwa so aussehen wie unten. Ersetzen Sie einfach den Domänennamen und die IP-Adresse des DNS-Servers gemäß Ihrer Einrichtung

[[email protected] ~]# cat /etc/resolv.conf search example.com nameserver 192.168.0.151 [[email protected] ~]#

Schritt:2 Treten Sie jetzt der Windows-Domäne bei oder integrieren Sie sie mit AD mit dem Realm-Befehl

Wenn wir die oben genannten erforderlichen Pakete installieren, ist der Realm-Befehl verfügbar. Wir werden den Befehl below realm verwenden, um CentOS 7 oder RHEL 7 mit AD über den Benutzer „tech“ zu integrieren. tech ist ein Bind-Benutzer, der über die erforderlichen Berechtigungen für AD verfügt, oder wir können auch Administratorbenutzer von AD Server für Integrationszwecke sein.

[[email protected] ~]# realm join --user=tech adserver.example.com Password for tech: [[email protected] ~]#

Überprüfen Sie nun, ob unser Server der Windows-Domäne beigetreten ist oder nicht. Führen Sie einfach den Befehl „Bereichsliste“ aus ‘

[[email protected] ~]# realm list example.com type: kerberos realm-name: EXAMPLE.COM domain-name: example.com configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %[email protected] login-policy: allow-realm-logins [[email protected] ~]#

Immer wenn wir den Befehl „Realm Join“ ausführen, wird automatisch „/etc/sssd/sssd.conf konfiguriert ‘ Datei.

Schritt: 3 AD-Benutzer auf REHL 7- oder CentOS 7-Servern prüfen und verifizieren

Mit „id ‘-Befehl unter Linux können wir die UID und GID des Benutzers und seine Gruppeninformationen überprüfen. Zu diesem Zeitpunkt ist unser Server nun Teil der Windows-Domäne. Verwenden Sie den folgenden Befehl, um die AD-Benutzerdetails zu überprüfen.

[[email protected] ~]# id [email protected] uid=1997801106([email protected]) gid=1997800513(domain [email protected]) groups=1997800513(domain [email protected]e.com) [[email protected] ~]#

Möglicherweise haben Sie im obigen Befehl bemerkt, dass ich auch den Domänennamen zusammen mit dem Benutzernamen erwähnt habe, da dies von der Datei „/etc/sssd/sssd.conf“ gesteuert wird. Wenn wir den id-Befehl ohne Domänennamen ausführen, erhalten wir keine Details für den Benutzer.

[[email protected] ~]# id linuxtechi id: linuxtechi: no such user [[email protected] ~]#

Wir können dieses Verhalten ändern, indem wir die Datei /etc/sssd/sssd.conf.

bearbeitenÄndern Sie die folgenden Parameter von

use_fully_qualified_names = True fallback_homedir = /home/%[email protected]%d

zu

use_fully_qualified_names = False fallback_homedir = /home/%u

Starten Sie den SSD-Dienst mit dem folgenden systemctl-Befehl neu

[[email protected] ~]# systemctl restart sssd [[email protected] ~]# systemctl daemon-reload

Führen Sie nun den Befehl id aus und prüfen Sie, ob Sie AD-Benutzerdetails abrufen können, ohne den Domänennamen zu erwähnen

[[email protected] ~]# id linuxtechi uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]#

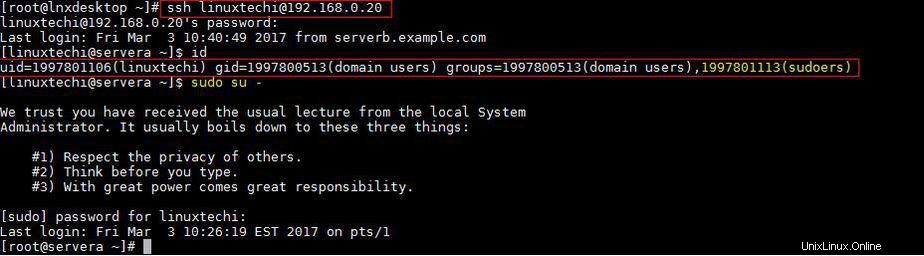

Versuchen wir ssh CentOS 7 oder RHEL 7 Server mit AD-Anmeldeinformationen

[[email protected] ~]# ssh [email protected] [email protected]'s password: Last login: Fri Mar 3 10:18:41 2017 from serverb.example.com [[email protected] ~]$ id uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]$ pwd /home/linuxtechi [[email protected] ~]$

Schritt:4 Sudo-Rechte für AD-Benutzer auf CentOS 7 oder RHEL 7

Falls Sie sudo-Rechte für AD-Benutzer konfigurieren möchten, erstellen Sie am besten eine Gruppe in AD mit dem Namen sudoers und fügen Linux/UNIX-Benutzer zu dieser Gruppe hinzu und erstellen auf dem Linux-Server eine Datei mit dem Namen „sudoers ” unter dem Ordner /etc/sudoers.d/

Fügen Sie den folgenden Inhalt in die Datei ein.

[[email protected] ~]# cat /etc/sudoers.d/sudoers %sudoers ALL=(ALL) ALL [[email protected] ~]#

In meinem Fall habe ich den Benutzern, die Teil der sudoers-Gruppe sind, alle Rechte gegeben. Sobald Sie mit diesen Änderungen fertig sind, melden Sie sich mit AD-Anmeldeinformationen erneut bei Ihrem Server an und prüfen Sie, ob der Benutzer Teil der sudoers-Gruppe ist.

Das ist alles aus diesem Artikel. Ich hoffe, Sie haben eine Idee, wie Sie einem RHEL- oder CentOS-Server mit einer Windows-Domäne beitreten können. Bitte teilen Sie uns Ihr Feedback und Ihre wertvollen Kommentare mit.