ModSecurity, auch bekannt als ModSec, ist eine kostenlose Open-Source-Firewall für Webanwendungen (WAF). Es wird vor der Webanwendung platziert, die Sie schützen möchten.

ModSecurity allein reicht nicht aus, um Ihren Server zu schützen. Sie müssen Regeln integrieren, um die Leistung der WAF zu maximieren. Ein sehr bekannter, weit verbreiteter und respektierter Regelsatz ist der OWASP CRS-Regelsatz. Wir werden es in Modsecurity verwenden, um den Schutz des Webanwendungsservers vor neuen Bedrohungen im Internet zu verbessern.

In der heutigen Anleitung zeige ich Ihnen, wie Sie OWASP Core Rule Set (CSR) 3.3.2 in ModSecurity installieren. Dazu benötigen wir einen Linux-Server, auf dem Nginx und ModSecurity vorinstalliert sind.

Voraussetzungen:

- Ubuntu 20.04-Server

- sudo-Berechtigungen

- Modsecurity bereitgestellt mit Nginx auf Ubuntu-Server

Wenn Sie Nginx nicht installiert haben, können Sie die folgende Anleitung verwenden, um die Installationsanforderungen zu erfüllen:

https://linuxways.net/ubuntu/how-to-install-nginx-on-ubuntu-20-04-lts-using-source-code/

Wenn Sie Nginx auf Ubuntu installiert haben, aber ModSecurity nicht darauf bereitgestellt haben, verwenden Sie die folgende Anleitung, um es zu installieren:

https://linuxways.net/ubuntu/how-to-deploy-modsecurity-with-nginx-on-ubuntu-20-04-lts/

Sobald Sie mit den Voraussetzungen fertig sind, können Sie mit dem Installationsteil des OWASP-Kernregelsatzes fortfahren. Los geht's!

Installationsanleitung

Im Folgenden sind die Schritte aufgeführt, die zur Installation des OWASP-Kernregelsatzes 3.3.2 für Modsecurity erforderlich sind:

Schritt 1:Owasp CRS 3.3.2-Archiv herunterladen

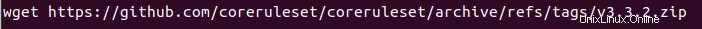

Zunächst werden wir den Befehl wget verwenden, um das OWASP CRS 3.3.2-Archiv herunterzuladen. Führen Sie dazu den folgenden Befehl aus:

wget https://github.com/coreruleset/coreruleset/archive/refs/tags/v3.3.2.zip

Schritt 2:Installieren Sie das entpackte Paket

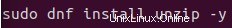

Installieren Sie nun das Entpackpaket. Wir brauchen es, um die gezippten Pakete zu entpacken. Überspringen Sie diesen Schritt, wenn Sie es bereits auf Ihrem System installiert haben.

sudo dnf install unzip -y

Schritt 3:Entpacken Sie das master.zip-Archiv

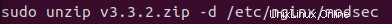

In diesem Schritt entpacken wir das Archiv master.zip. Führen Sie dazu den folgenden Befehl aus:

sudo unzip v3.3.2.zip -d /etc/nginx/modsec

Schritt 4:Erstellen Sie ein Backup für die CRS-Konfigurationsdatei

Der OWASP-Kernregelsatz wird mit einer Beispielkonfigurationsdatei geliefert. In diesem Schritt werden wir die Datei umbenennen und eine Sicherungskopie davon erstellen, falls sie in Zukunft für einen erneuten Neustart benötigt wird.

sudo cp /etc/nginx/modsec/coreruleset-3.3.2/crs-setup.conf.example /etc/nginx/modsec/coreruleset-3.3.2/crs-setup.conf

Schritt 5:Regeln in ModSecurity aktivieren

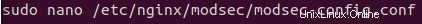

In diesem Schritt aktivieren wir nun die OWASP-Regeln in ModSecurity. Öffnen Sie dazu die modsecurity-Konfigurationsdatei in Ihrem bevorzugten Editor. Wir haben den Nano-Editor verwendet.

sudo nano /etc/nginx/modsec/modsec-config.conf

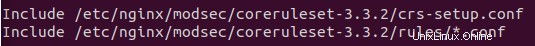

Sobald die Datei geöffnet ist, fügen Sie ihr die folgenden zwei Zeilen hinzu, um die Regeln in ModSecurity aufzunehmen:

Include /etc/nginx/modsec/coreruleset-3.3.2/crs-setup.conf

Include /etc/nginx/modsec/coreruleset-3.3.2/rules/*.conf

Speichern Sie nun die Datei und schließen Sie sie mit (STRG+O) und (STRG+T).

Schritt 6:Überprüfen Sie die Nginx-Konfiguration

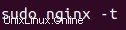

Bevor wir Nginx neu starten, müssen wir überprüfen, ob die neue Konfiguration, die wir in die Konfigurationsdatei hinzugefügt haben, in Ordnung ist. Führen Sie zur Überprüfung diesen Befehl aus:

sudo nginx -t

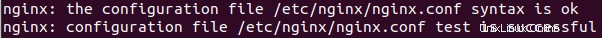

Sie erhalten die folgende Ausgabe, die besagt, dass die Konfiguration in Ordnung ist und wir mit dem nächsten Schritt fortfahren können.

Schritt 7:Nginx neu laden

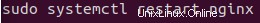

Wir haben den letzten Schritt erreicht, in dem wir Nginx neu starten, um die neuen Änderungen zu aktualisieren, die wir vorgenommen haben.

sudo systemctl restart nginx

Sobald Nginx neu geladen ist, wird der OWASP-Kernregelsatz in Modsecurity funktionsfähig.

In diesem Handbuch haben wir im Detail gesehen, wie man den OWASP-Kernregelsatz für ModSecurity mit Hilfe einiger leicht verständlicher Befehle installiert. Wir haben auch gelernt, wie man den Regelsatz in ModSecurity konfiguriert, um den Schutz zu aktivieren. Der gesamte Vorgang dauert je nach Systemgeschwindigkeit etwa 5 bis 10 Minuten. Sobald die Konfiguration erfolgreich ist, beginnt Ihre WAF mit dem Schutz des Webanwendungsservers mithilfe des OWASP-Kernregelsatzes.