In unserem vorherigen Artikel haben wir die Installation von OSSEC auf der Ubuntu-Plattform erklärt. In diesem Teil konfigurieren wir zunächst sowohl den Client als auch den Server von OSSEC für Rootkit-Erkennung, Integritätsprüfung und Überwachungsfunktionen. Dann werden wir die Datenbank mit OSSEC und Webinterface für eine bessere Analyse von Protokollen und Warnungen integrieren.

OSSEC-Serverkonfiguration

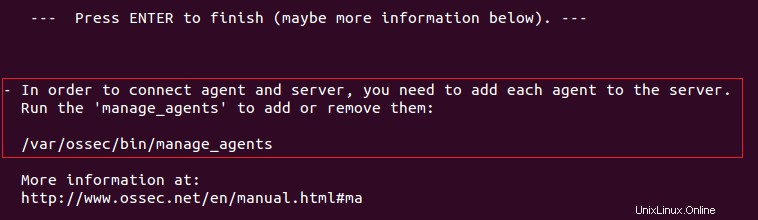

Nach erfolgreicher Installation des OSSEC-Servers erscheint folgende Ausgabe im Terminal. In der Abbildung wird gezeigt, dass manage_agents ist das Werkzeug/Dienstprogramm für die Verwaltung von Agenten (OSSEC-Agenten mit Server oder Manager verbinden)

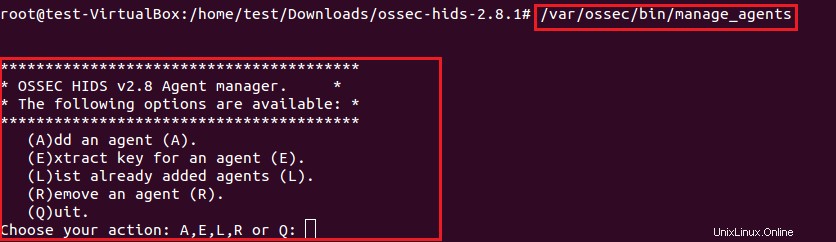

Verwenden von manage_agents Tool können folgende Operationen ausgeführt werden, die in der folgenden Abbildung gezeigt werden.

1) Fügen Sie einen Agenten hinzu

2) Extrahieren Sie den Schlüssel für einen Agenten

3) Bereits hinzugefügte Agenten auflisten

4) Einen Agenten entfernen

Geben Sie „A“ ein, um einen neuen Agenten von OSSEC hinzuzufügen. Folgende Informationen sind erforderlich, um sich für einen neuen Agenten anzumelden.

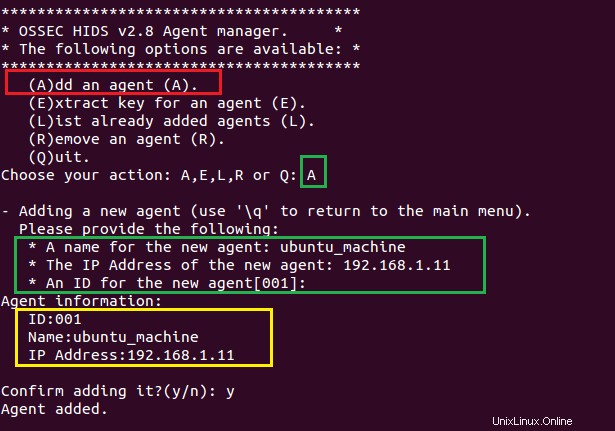

- Name des Agenten (ubuntu_machine)

- IP-Adresse (192.168.1.11)

- ID des Agenten (001)

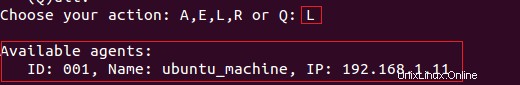

Mit der List(L)-Option können wir bereits hinzugefügte Agenten von OSSEC auflisten. Dies ist in der folgenden Abbildung dargestellt

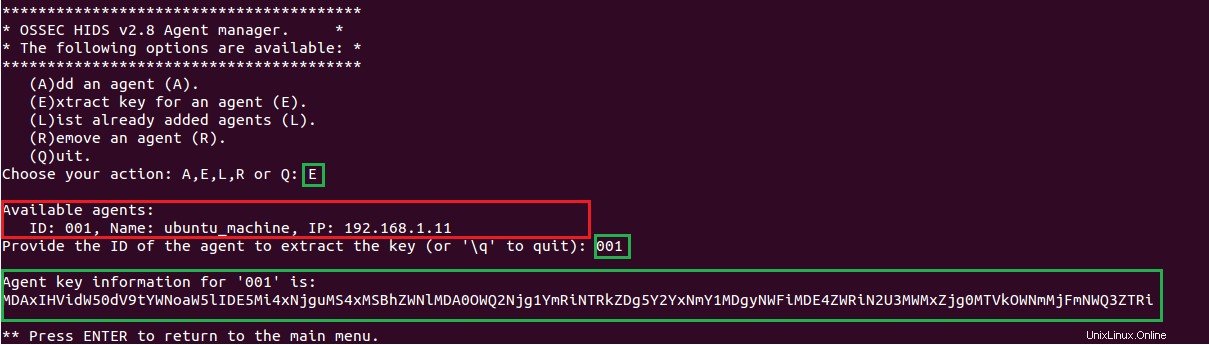

Der OSSEC-Agent kann nicht mit dem OSSEC-Server kommunizieren, bis wir den vom Server bereitgestellten Schlüssel importieren. Geben Sie die Option „E“ zum Extrahieren von Schlüsseln für den OSSEC-Agenten vom OSSEC-Server ein. Schlüsseloption extrahieren zeigt verfügbare Agenten mit ID-, IP- und Hostnamendetails an.

In der folgenden Abbildung wird gezeigt, dass wir den Schlüssel für die Agenten-ID 001 extrahiert haben.

Der nächste Schritt besteht darin, den Schlüssel auf dem OSSEC-Agenten zu importieren, damit beide miteinander kommunizieren können. Im nächsten Abschnitt haben wir den Schlüsselimportprozess für den OSSEC-Agenten erklärt.

Agenteneinstellung auf OPEC Client

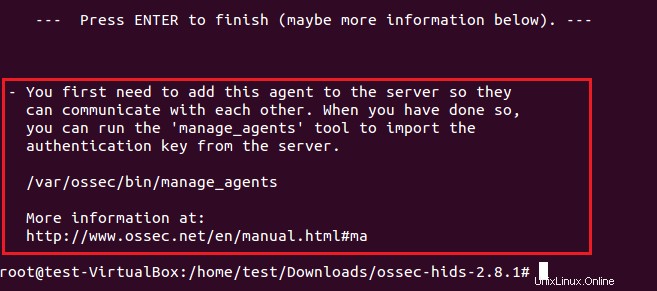

Wie der OSSEC-Server verwendet der OSSEC-Client dieselben "mange_agents " Dienstprogramm zum Importieren von Schlüsseln, die auf dem Server/Manager generiert wurden.

In der obigen Abbildung wird erwähnt, dass

-

First we have to add agent in the server so that both can communicate with each other. -

Import authentication key on agent provided by the OSSEC server.

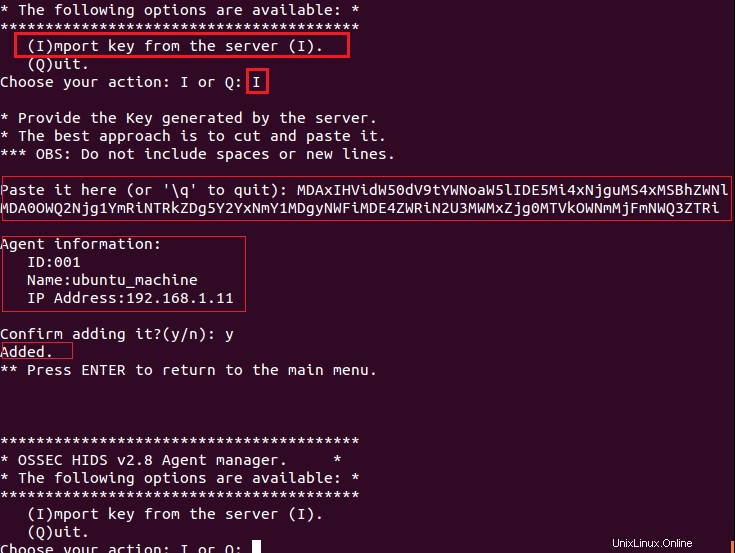

Wenn wir /var/ossec/bin/manage_agents auf dem OSSEC-Client ausführen, wird eine Option angezeigt, die „I“ drückt, um den Schlüssel vom Server zu importieren. Wir können Agentenschlüssel einfach durch Ausschneiden und Einfügen importieren. In der folgenden Abbildung haben wir den Schlüssel vom OSSEC-Server kopiert und auf dem OSSEC-Client eingefügt.

Beim Drücken von „Enter“ werden Agenteninformationen (ID, Name und IP-Adresse) im selben Fenster angezeigt. Wenn die Informationen korrekt sind, geben Sie "y" ein, um den Schlüssel auf Client-Seite hinzuzufügen.

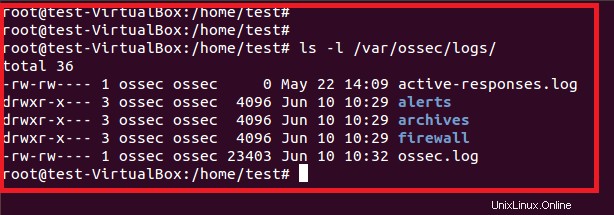

Protokolle und Warnungen auf dem OSSEC-Server

Befehlszeilenschnittstelle (CLI)

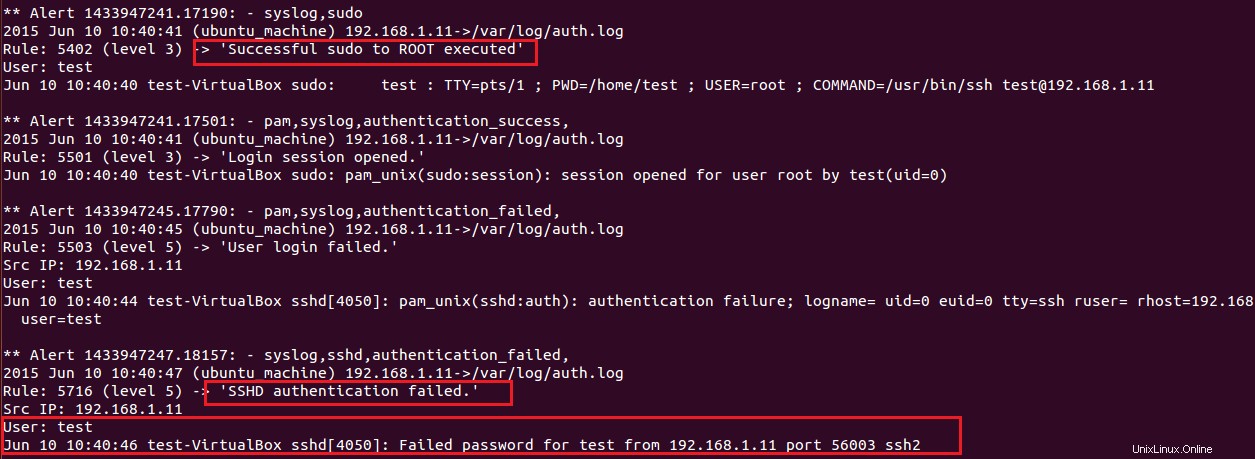

OSSEC-Server speichern Protokolle und Warnungen im Verzeichnis /var/ossec/logs/. Hier sehen wir Warnungen, die vom OSSEC-Client auf dem Ubuntu-Rechner (192.168.1.11) generiert wurden.

In der folgenden Abbildung wird gezeigt, dass SSH auf einem Ubuntu-Rechner (192.168.1.11) ein falsches Passwort versucht.

Webinterface

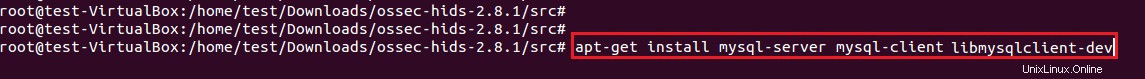

Anstelle der Befehlszeilenansicht von Protokollen und Warnungen unterstützt OSSEC Webschnittstellen zum besseren Verständnis der von den Agenten generierten Protokolle/Warnungen. Die OSSEC-Webschnittstelle ist datenbankabhängig und verwendet hauptsächlich mysql. Installieren Sie dazu die Pakete mysql-server, mysql-client und libmysqlclient-dev. Installieren Sie neben mysql-Paketen auch php-Pakete, die von mysql benötigt werden.

Datenbank- und Webinterface-Integration

1. Installieren Sie MySQL-Server-, Client- und MySQL-Entwicklungsbibliothekspakete.

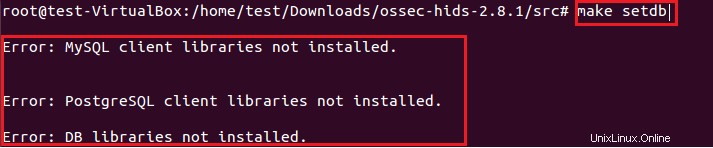

Andernfalls wird der folgende Fehler beim Ausführen von make setdb angezeigt Befehl im OSSEC-Quellcode.

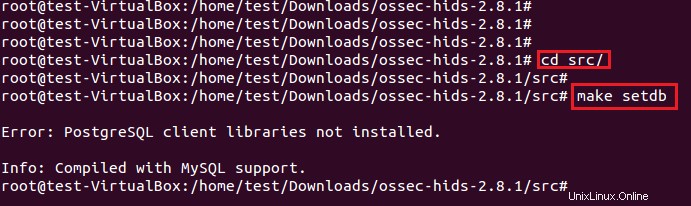

2. Kompilieren Sie den OSSEC auf der Serverseite neu und ändern Sie nicht die frühere Konfiguration des OSSEC-Servers.

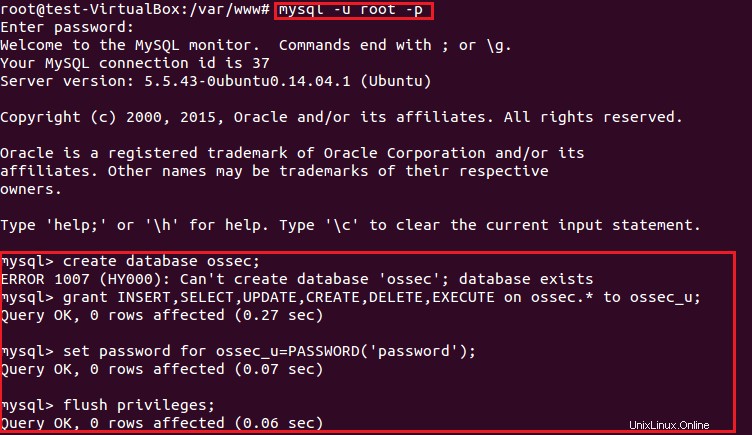

3. Nach erfolgreicher Installation von OSSEC mit mysql-Datenbank müssen Sie als Nächstes eine neue Datenbank erstellen und die Berechtigung dafür erteilen. Dies ist in der folgenden Abbildung dargestellt.

root@test-VirtualBox:/var/www# mysql -u root -p

Passwort eingeben:

mysql> Datenbank erstellen ossec;

mysql> Datenbank erstellen ossec;

mysql> gewähren INSERT, SELECT, UPDATE, CREATE, DELETE, EXECUTE auf ossec.* zu ossec_u;

Abfrage OK, 0 Zeilen betroffen (0,27 Sek.)

mysql> Passwort setzen für ossec_u=PASSWORD('password');

Abfrage OK, 0 Zeilen betroffen (0,07 Sek.)

mysql> Flush-Privilegien;

Abfrage OK, 0 Zeilen betroffen (0,06 Sek.)

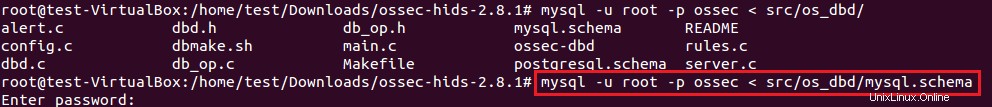

4. Importieren Sie das Datenbankschema (mysql.schema), das in der OSSEC-Quelle angegeben ist.

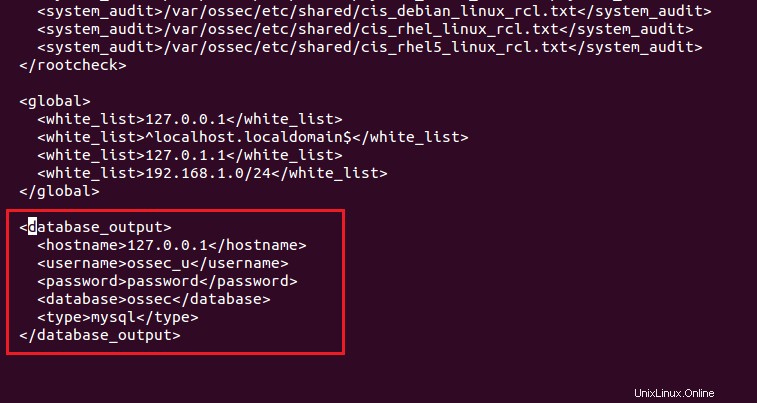

5. Ändern Sie die datenbankbezogenen Einstellungen in der Datei ossec.conf (/var/ossec/etc/ossec.conf), die im folgenden Schnappschuss angegeben ist

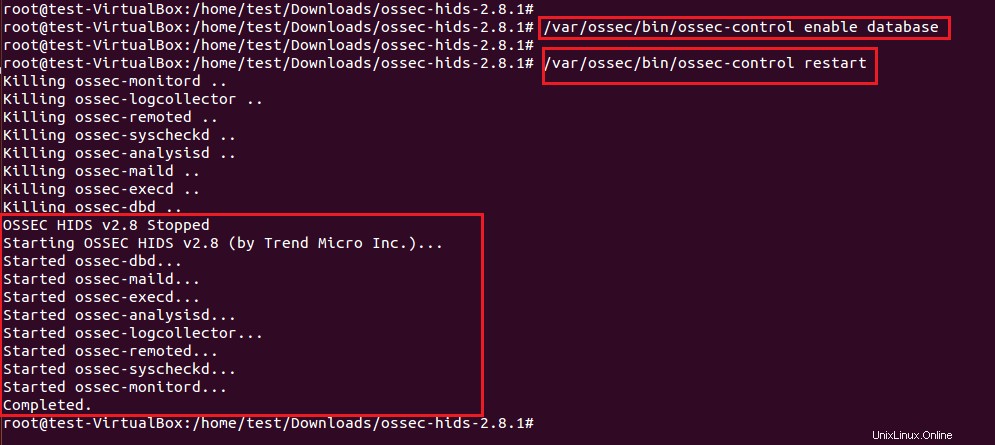

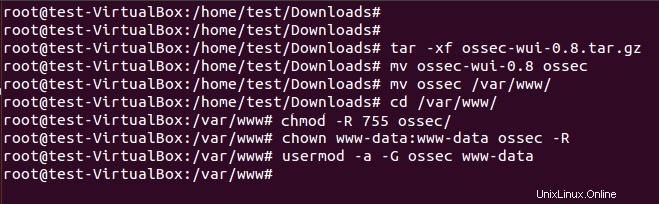

6. Um die obigen Änderungen anzuwenden, führen Sie die folgenden ossec-Befehle aus, um die Datenbank mit OSSEC

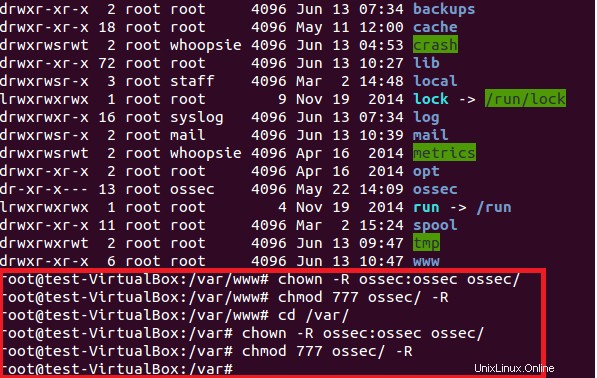

7. Nach der erfolgreichen Integration von mysql mit OSSEC werden wir jetzt die OSSEC-Webschnittstelle herunterladen und ihre Berechtigung ändern. Laden Sie es von der OSSEC-Website herunter, extrahieren Sie es und verschieben Sie es in das Verzeichnis /var/www/ des Apache-Webservers. (/var/www ist das Root-Verzeichnis für Apache)

Ändern Sie auch die Berechtigung des /var/ossec-Verzeichnisses, da sonst die Webschnittstelle "Zugriff auf das Ossec-Verzeichnis nicht möglich" anzeigt " Fehler.

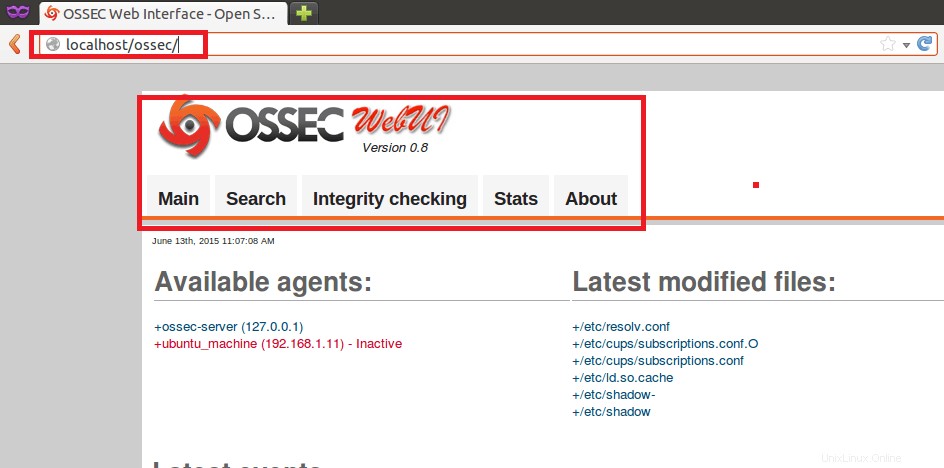

Nachdem Sie die Berechtigung der erforderlichen Verzeichnisse geändert haben, geben Sie localhost/ossec in den Browser ein. Es wird ein Fenster wie unten angezeigt.

Schlussfolgerung

In diesem Teil des Artikels haben wir die Integration von OSSEC in die MySQL-Datenbank kennengelernt, damit Warnungen/Protokolle zur besseren Analyse gespeichert werden. Vom OSSEC generierte Warnungen können auf der CLI und der Webschnittstelle angezeigt werden. Daher haben wir die Webschnittstelle in die OSSEC-Serverinstallation integriert, um Warnungen und Verwaltung von OSSEC-Clients besser analysieren zu können.