Einführung

OpenVPN Access Server ist ein Tool, das sicheren Zugriff auf private Netzwerke bietet. Mit der Unterstützung aller gängigen Betriebssysteme und mehrerer Authentifizierungsmethoden ist es eine VPN-Lösung der Wahl für viele KMUs.

Wenn Sie nicht mehr als zwei gleichzeitige Verbindungen nutzen, ist der Access Server kostenlos.

Befolgen Sie diese Anleitung, um zu erfahren, wie Sie den OpenVPN-Zugriffsserver einrichten und die Netzwerkeinstellungen konfigurieren .

Voraussetzungen

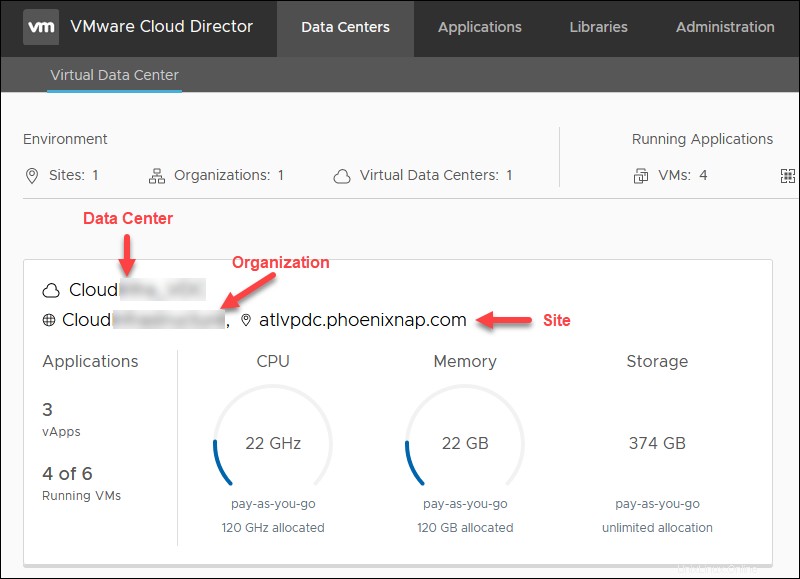

Beachten Sie die folgenden Informationen:

- Daten Zentrumsname - z. B. CloudTest_DC

- Organisation Name - z. B. CloudOrgTest

- Website Standort - z. B. atlvpdc.phoenixnap.com

Die Details sind auf der Landingpage von VMware Cloud Director verfügbar.

Organisationsübersicht

Wählen Sie auf der Landingpage von Cloud Director ein Rechenzentrum aus . Nachfolgend finden Sie eine Übersicht der Informationen, die Sie für die Einrichtung des OpenVPN-Zugriffsservers benötigen.

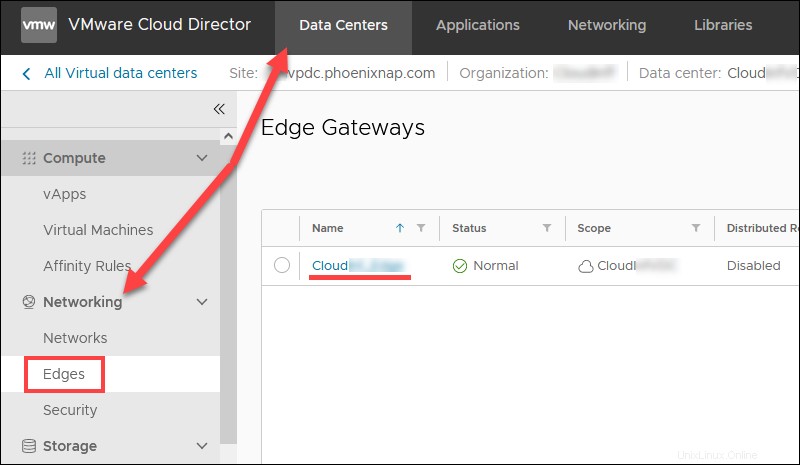

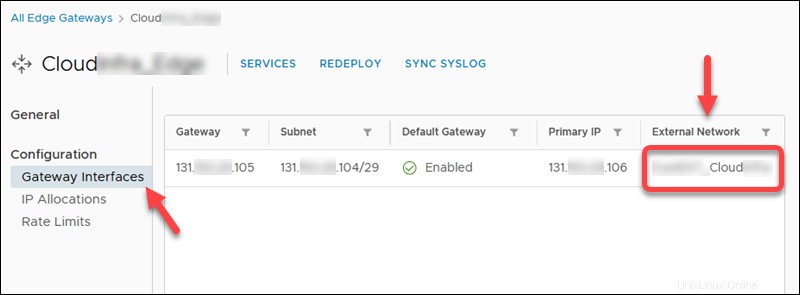

- Externer Netzwerkname. In den Rechenzentren Wählen Sie auf der Registerkarte Netzwerk -> Edges aus und klicken Sie auf die Kante Name.

Wählen Sie Gateway-Schnittstellen um den Namen des externen Netzwerks anzuzeigen. Der Name enthält den Namen Ihrer Organisation.

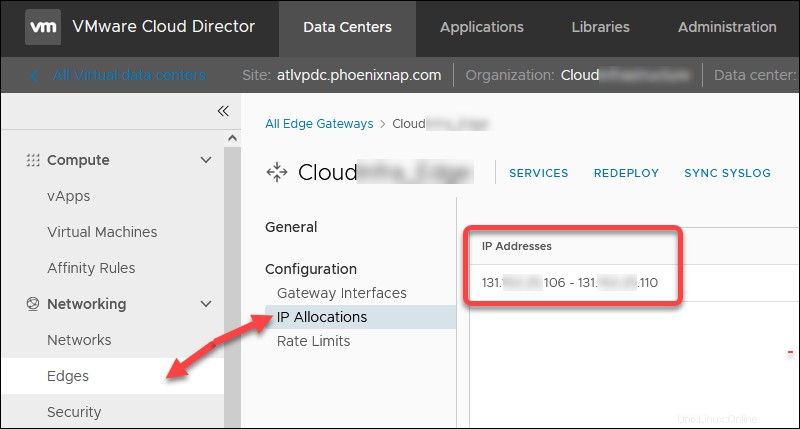

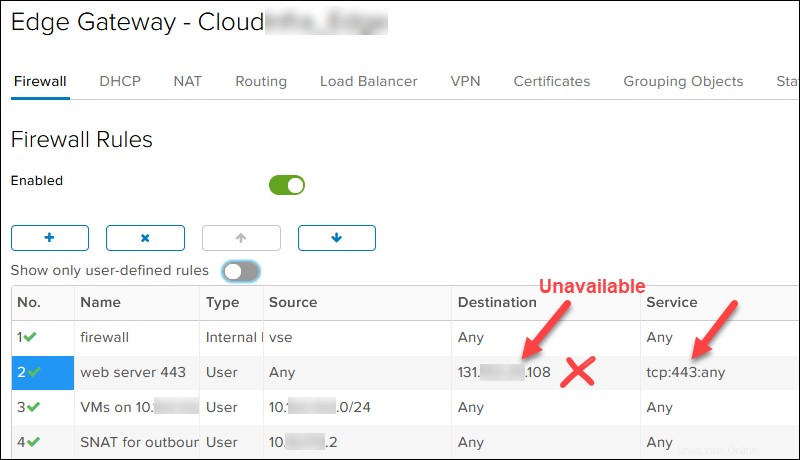

- Erste verfügbare öffentliche IP-Adresse . In den Rechenzentren Wählen Sie auf der Registerkarte Netzwerk -> Edges aus . Klicken Sie auf die Kante Name und dann IP-Zuweisungen um den zugewiesenen öffentlichen IP-Bereich anzuzeigen.

Klicken Sie dann auf DIENSTE und beziehen Sie sich auf das NAT und Firewall Regeln, um zu bestimmen, welche öffentliche IP aus dem Bereich am TCP-Port 443 nicht verfügbar ist. In unserem Fall 131.xxx.xxx.108 vergeben, also ist die erste verfügbare öffentliche IP 131.xxx.xxx.106 .

- Neues Subnetz des DMZ-Netzwerks dokumentieren für den neuen OpenVPN-Server. Wählen Sie eine beliebige private IP. Wir haben /29 ausgewählt, falls ein zweiter OpenVPN-Knoten benötigt wird. Zum Beispiel:

- DMZ-Netzwerk:10.xxx.xxx.1/29

- DMZ-Gateway:10.xxx.xxx.1

- Eine OpenVPN-Zugriffsserver-IP:10.xxx.xxx.2

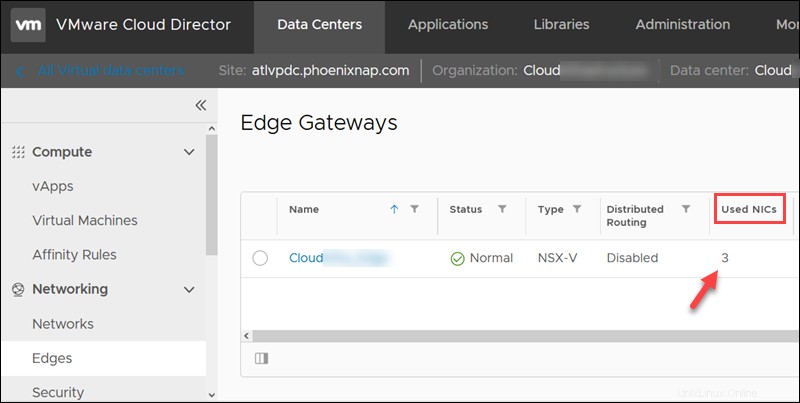

- Die Anzahl der verwendeten NICs für den Rand. Wenn Sie 10 NICs haben, wird das neue DMZ-Netzwerk als Isoliert erstellt auch wenn Weitergeleitet ist ausgewählt. Die Nummer der verwendeten NICs befindet sich in der Liste Ihrer Edges

- VM-Gastnetzwerk , zum Beispiel 10.xxx.xxx.0/24.

OpenVPN-Zugriffsserverkonto erstellen

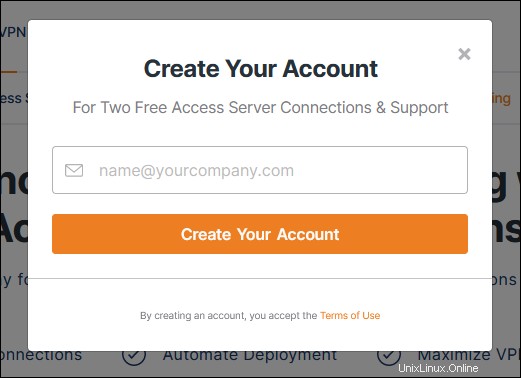

So erstellen Sie ein kostenloses OpenVPN Access Server-Konto:

1. Rufen Sie die Seite OpenVPN Access Server auf.

2. Klicken Sie auf Holen Sie sich Ihre kostenlosen Verbindungen Schaltfläche.

3. Geben Sie die E-Mail-Adresse ein und klicken Sie auf Konto erstellen .

4. Klicken Sie auf E-Mail bestätigen Link, wenn Sie die E-Mail von OpenVPN erhalten.

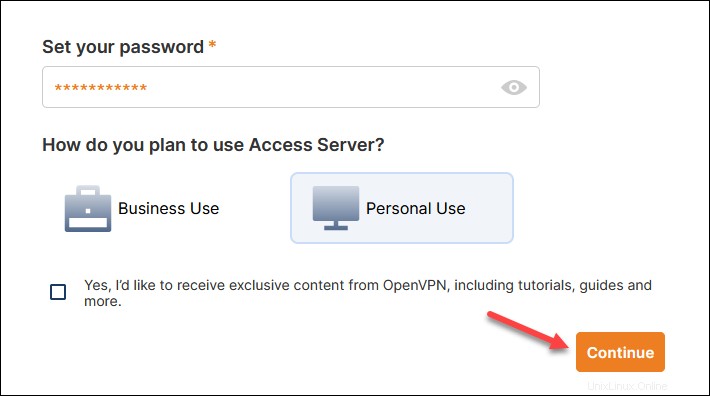

5. Geben Sie ein Passwort ein wenn die Seite geladen wird.

6. Wählen Sie Geschäftliche Nutzung aus (erfordert weitere Informationen) oder Persönlicher Gebrauch und klicken Sie auf Weiter .

Das Access-Server-Portal lädt.

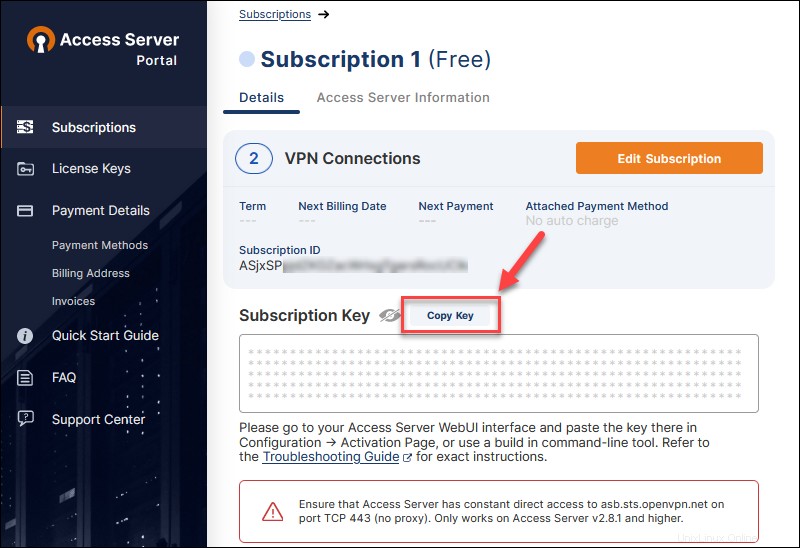

7. Klicken Sie auf Erstellen um einen Aktivierungsschlüssel zu erstellen.

Die Seite mit den Abonnement- und Schlüsseldetails wird geladen.

8. Klicken Sie auf Schlüssel kopieren Schaltfläche und speichern Sie den Abonnementschlüssel, da Sie ihn später für die Konfiguration des OpenVPN-Zugriffsservers benötigen.

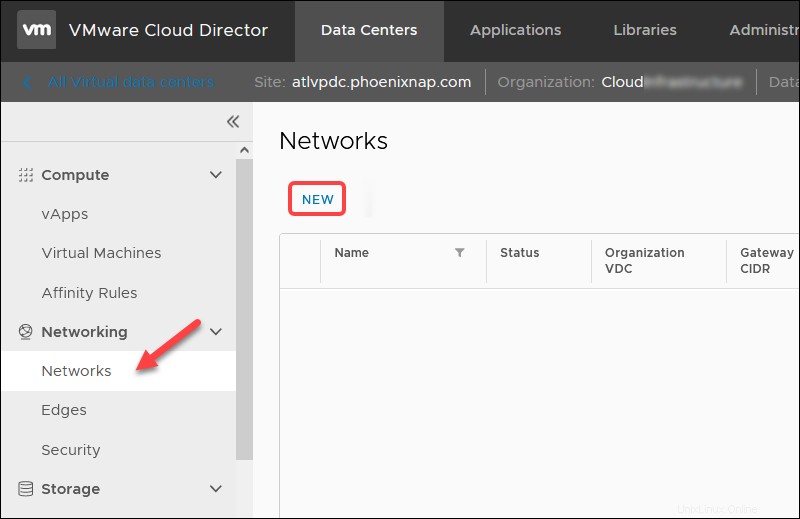

DMZ-Netzwerk für neuen OpenVPN-Zugriffsserver erstellen

Um eine neue DMZ für das neue OpenVPN Access Server-Netzwerk in VMware Cloud Director für Ihr Unternehmen zu erstellen, navigieren Sie zu Rechenzentren -> Netzwerk -> Netzwerke.

Klicken Sie auf NEU um den Assistenten zu starten.

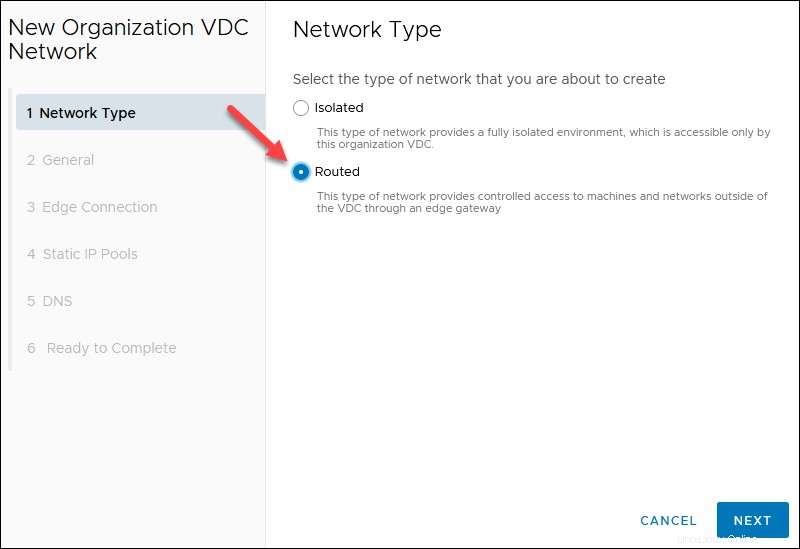

1. Wählen Sie Geleitet aus für den Netzwerktyp-Schritt und klicken Sie auf WEITER.

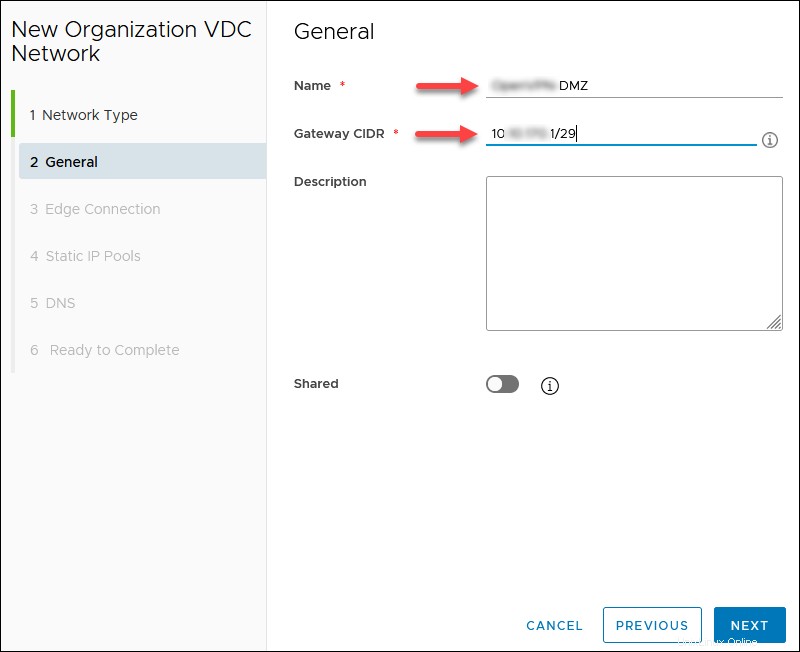

2. Geben Sie einen Namen für das Netzwerk ein und das Gateway-CIDR Sie haben zuvor beispielsweise 10.xxx.xxx.1/29 ausgewählt. Andere Felder sind optional. Klicken Sie auf WEITER.

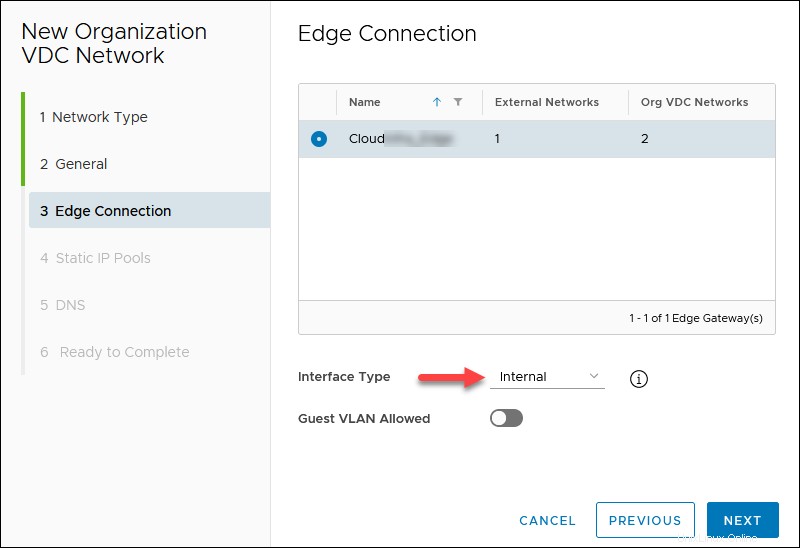

3. Wählen Sie Schnittstellentyp Intern für die ausgewählte Kante mit der öffentlichen IP und klicken Sie auf WEITER. Ein Beispiel-Gateway ist 10.xxx.xxx.1.

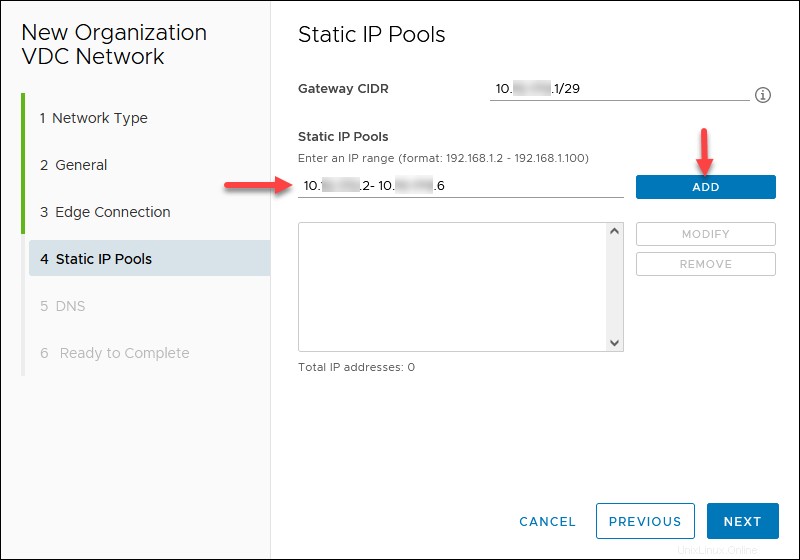

4. Hinzufügen Statische IP-Pools definiert durch das Gateway-CIDR, das Sie zuvor festgelegt haben. Beispiel:10.xxx.xxx.2 - 10.xxx.xxx.6. Klicken Sie auf WEITER.

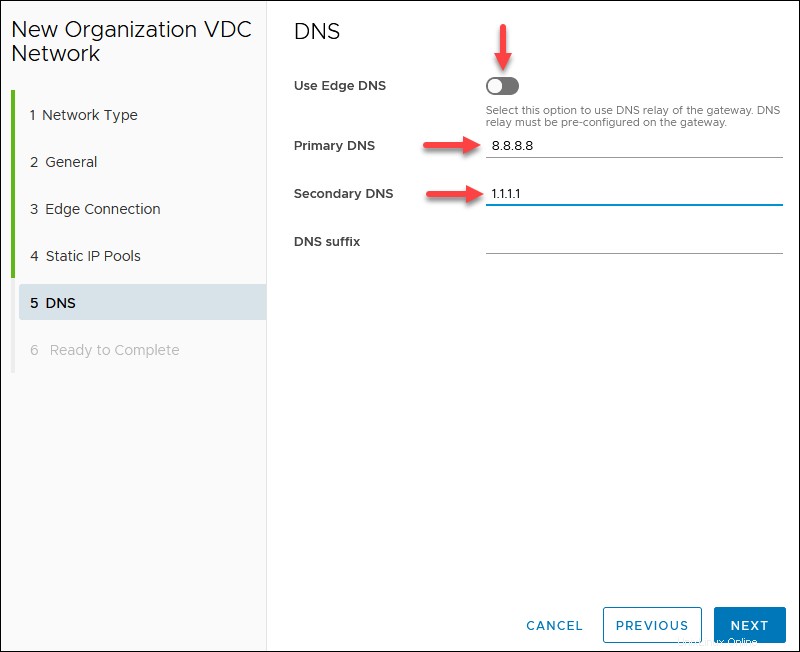

5. Wenn Ihr Edge über ein DNS verfügt, können Sie Edge-DNS verwenden aktivieren . Geben Sie andernfalls einen öffentlichen DNS-Anbieter an, z. B. 8.8.8.8 (primäres DNS) und 1.1.1.1 (sekundäres DNS). Klicken Sie auf WEITER.

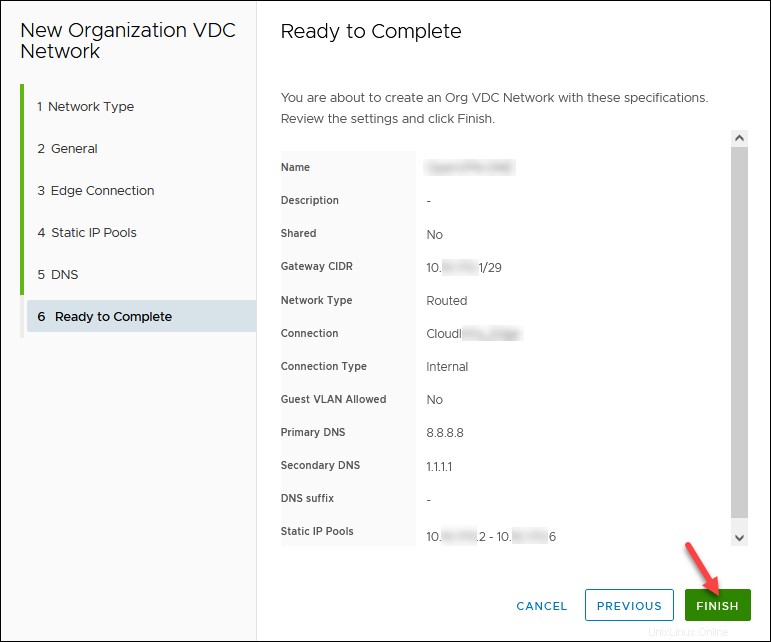

6. Überprüfen Sie die Netzwerkkonfiguration und klicken Sie auf FERTIGSTELLEN wenn bereit.

Erstellen Sie SNAT/DNAT-Edge-Regeln

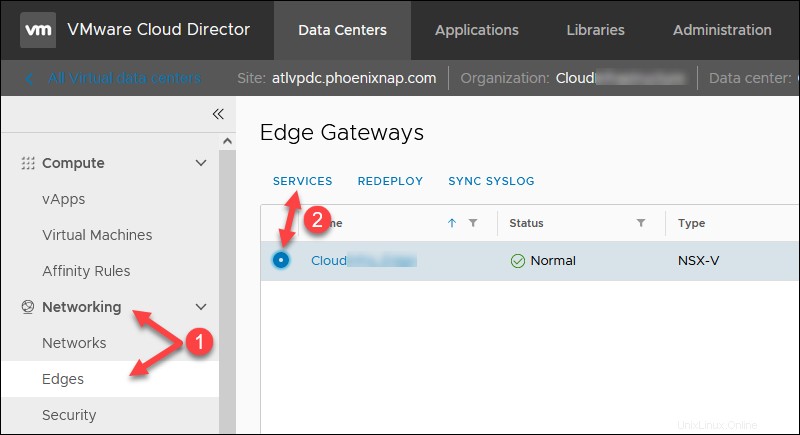

Um neue Regeln zu erstellen, in den Rechenzentren Registerkarte:

1. Navigieren Sie zu Netzwerk -> Edges .

2. Wählen Sie ein Edge-Gateway aus und klicken Sie auf Dienste. Warten Sie, bis das Popup-Fenster geladen ist, um alle neuen Regeln auf den aufgezeichneten externen Netzwerknamen anzuwenden.

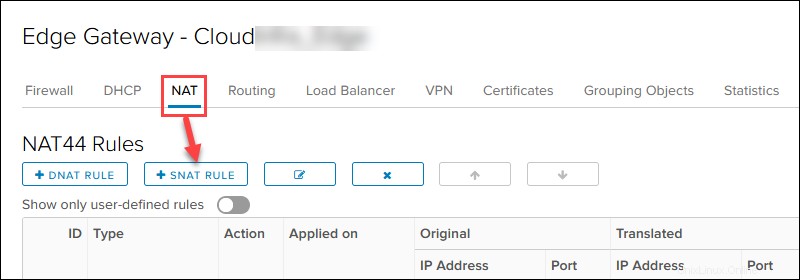

3. Klicken Sie auf NAT Registerkarte, um mit dem Hinzufügen neuer Regeln zu beginnen. Sie können die Änderungen nach jeder Regel speichern oder wenn Sie alle hinzufügen.

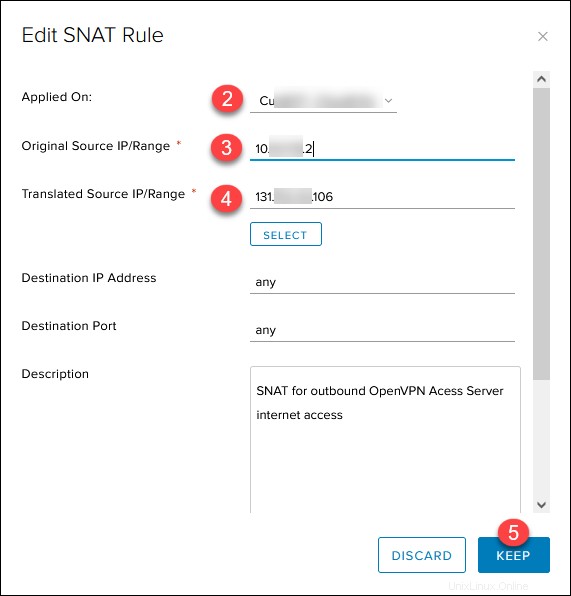

SNAT-Regel erstellen

Zum Erstellen einer SNAT-Regel für den ausgehenden Internetzugang im NAT Abschnitt:

1. Klicken Sie auf + SNAT-REGEL Schaltfläche.

2. Wählen Sie das externe öffentlich aus Netzwerk.

3. Fügen Sie die OpenVPN-Zugriffsserver-IP 10.xxx.xxx.2 in Original Source IP/Range hinzu für jeden Port und jedes Protokoll.

4. Fügen Sie die zuvor notierte erste verfügbare öffentliche IP 131.xxx.xxx.106 in Translated Source IP/Range hinzu für jeden Port und jedes Protokoll.

5. Fügen Sie eine relevante Beschreibung hinzu und klicken Sie auf BEHALTEN .

Die Änderungen speichern Meldung erscheint auf der Hauptseite. Speichern Sie den Fortschritt jetzt oder wenn Sie alle Regeln hinzufügen.

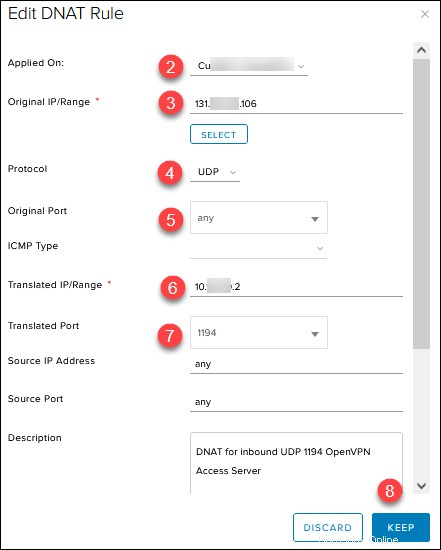

DNAT-Regeln erstellen

Erstellen Sie die eingehenden DNAT-Regeln im NAT Abschnitt:

1. Klicken Sie auf + DNAT-REGEL Schaltfläche.

2. Wählen Sie das externe öffentliche Netzwerk aus.

3. Fügen Sie die öffentliche IP 131.xxx.xxx.106 in Original Source IP/Range hinzu .

4. Wählen Sie UDP aus im Protokoll Dropdown-Liste.

5. Wählen Sie Alle aus im ursprünglichen Hafen Dropdown-Liste.

6. Fügen Sie die OpenVPN-Zugriffsserver-IP 10.xxx.xxx.2 in Übersetzte Quell-IP/-Bereich hinzu Feld für jeden Quellport und jede IP.

7. Geben Sie 1194 ein im Übersetzten Port .

8. Fügen Sie eine relevante Beschreibung hinzu und klicken Sie auf BEHALTEN .

Wiederholen Sie die gleichen Schritte für die zweite und dritte eingehende DNAT-Regel mit diesen Änderungen:

- Setzen Sie das Protokoll auf TCP , Übersetzter Port in 443 , und fügen Sie eine relevante Beschreibung hinzu.

- Setzen Sie das Protokoll auf TCP , Übersetzter Port in 943 , und fügen Sie eine relevante Beschreibung hinzu. (Dies ist eine vorübergehende Regel für die Erstverwaltung).

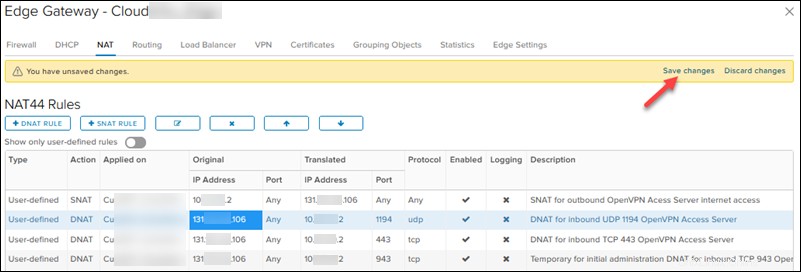

Denken Sie daran zu klicken Änderungen speichern wenn Sie alle Regeln hinzugefügt haben oder nach jeder Regel.

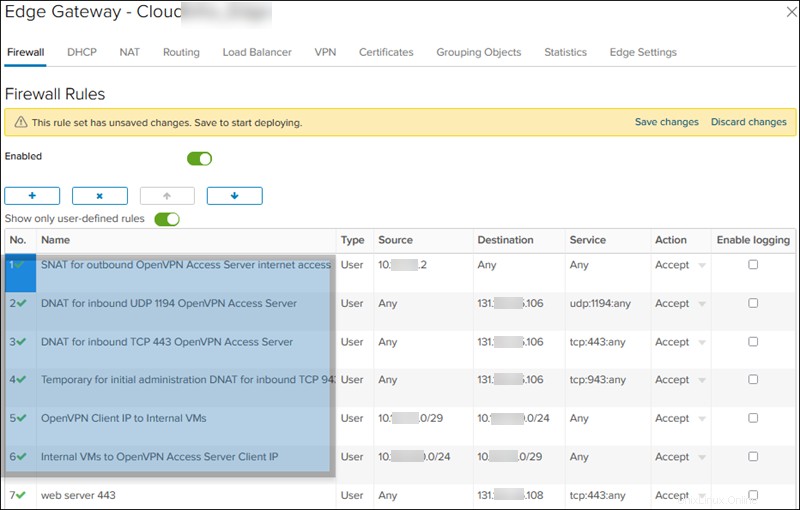

Die Regelliste sollte wie folgt aussehen:

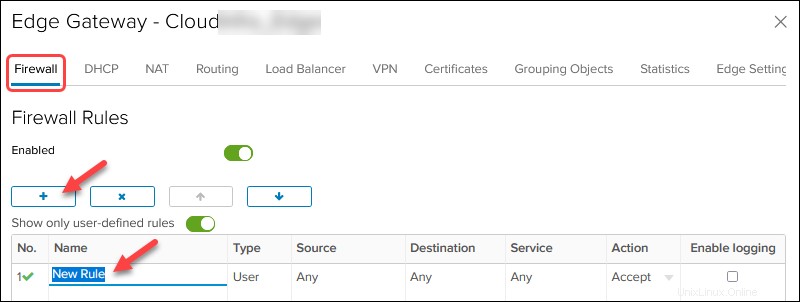

Firewall-Edge-Regeln erstellen

Die Firewall-Regeln in diesem Abschnitt müssen höher sein als Regeln zu verweigern.

So erstellen Sie eine Firewall-Regel in den Rechenzentren Registerkarte:

1. Navigieren Sie zu Netzwerk -> Edges .

2. Wählen Sie ein Edge-Gateway aus und klicken Sie auf Dienste. Warten Sie, bis das Popup-Fenster geladen ist.

3. Klicken Sie auf Firewall Tab und die + Schaltfläche um mit dem Hinzufügen neuer Regeln zu beginnen. Sie benötigen sechs verschiedene Regeln, die in Schritt 6 unten aufgeführt sind. Speichern Sie die Änderungen nach jeder Regel oder wenn Sie alle hinzugefügt haben.

Bearbeiten Sie die Werte in den Spalten für jede Firewall-Regel. Bewegen Sie den Mauszeiger über eine Zelle, um die verfügbaren Aktionen anzuzeigen. Verwenden Sie für die Namen der Firewall-Regeln die Beschreibung aus den NAT-Regeln.

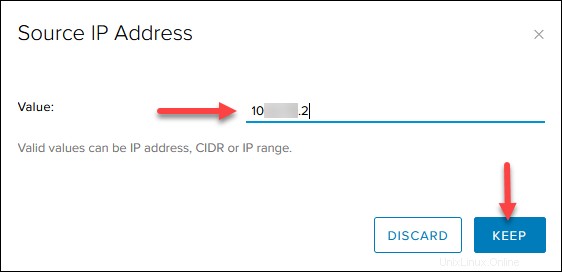

4. Für Quelle und Ziel, Klicken Sie auf die IP Schaltfläche, um eine IP hinzuzufügen.

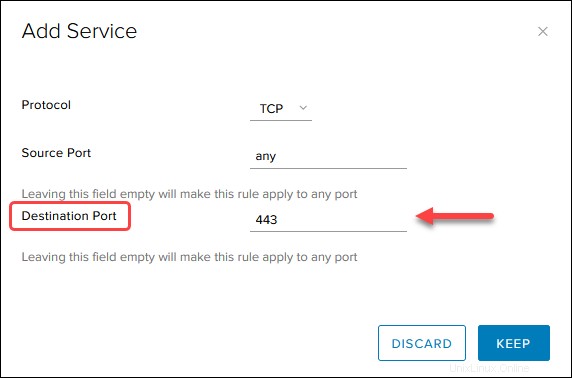

5. Für Service Klicken Sie auf das + Schaltfläche und fügen Sie das Protokoll und den Zielport hinzu, wie im Bild in Schritt 6 aufgeführt. Belassen Sie den Quellport bei beliebig .

6. Wenn Sie fertig sind, sieht die Firewall-Regeltabelle wie folgt aus:

vApp mit VM erstellen

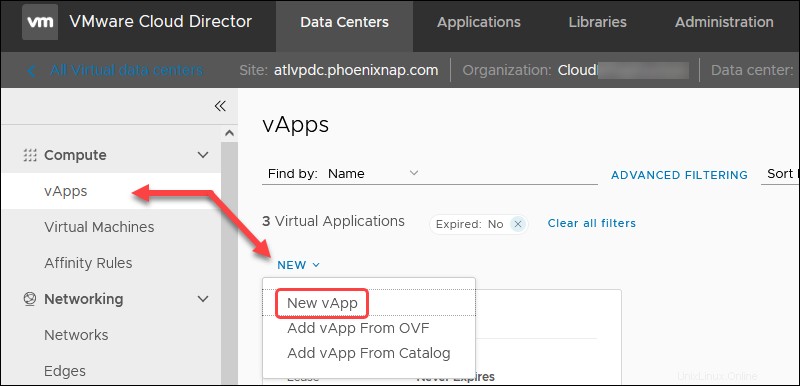

So erstellen Sie eine vApp mit einer neuen VM in den Rechenzentren Registerkarte:

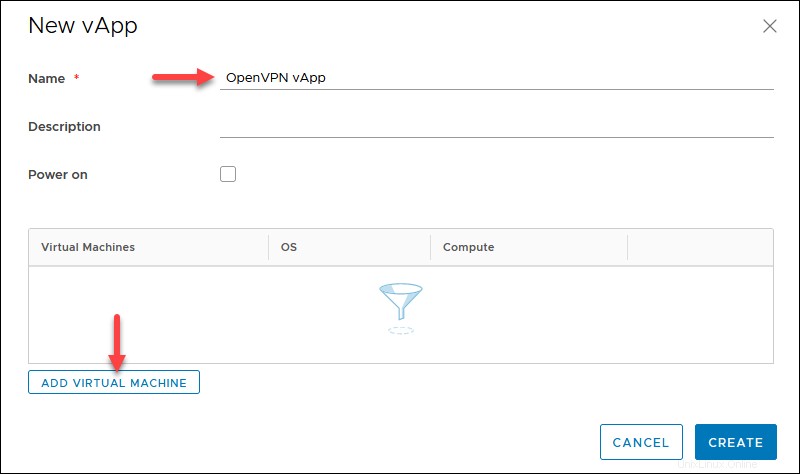

1. Navigieren Sie zu Compute -> vApps -> NEU und wählen Sie Neue vApp aus .

2. Geben Sie einen Namen ein für die vApp und klicken Sie auf VIRTUELLE MASCHINE HINZUFÜGEN Schaltfläche

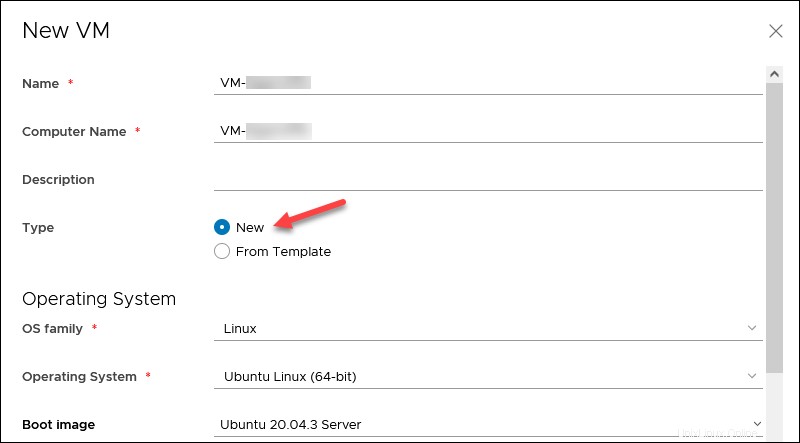

3. Geben Sie einen VM-Namen ohne Leerzeichen ein.

4. Wählen Sie Typ -> Neu und geben Sie die Betriebssystemdetails an:

- Betriebssystemfamilie:Linux

- Betriebssystem:Ubuntu Linux (64-Bit)

- Boot-Image:Ubuntu 20.04.3 Server .

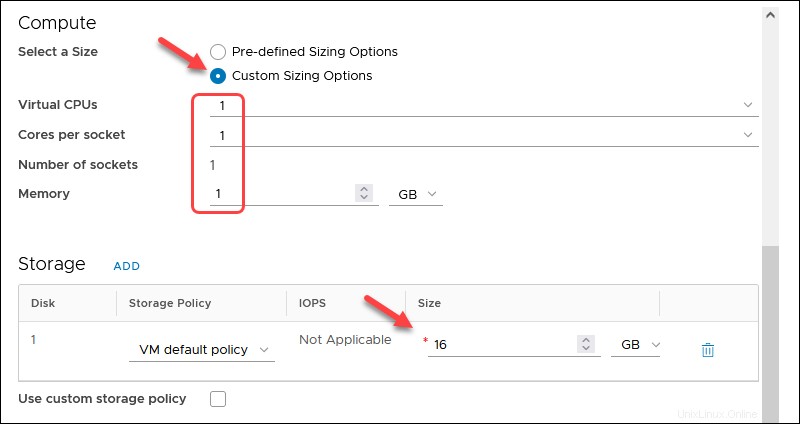

5. Im Berechnen Wählen Sie im Abschnitt Benutzerdefinierte Größenoptionen aus und setzen Sie alle vier Werte auf 1 .

6. Geben Sie 16 GB ein für die Festplattengröße im Speicher Abschnitt.

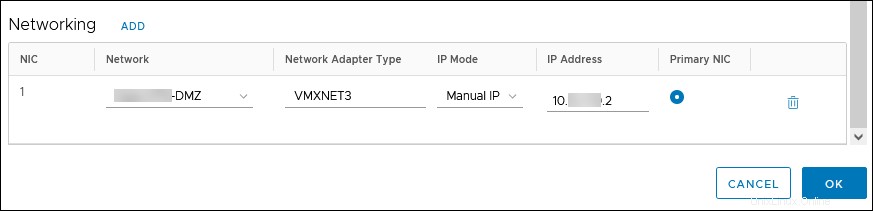

5. Im Netzwerk Abschnitt, wählen Sie:

- Die zuvor erstellte geroutete Netzwerk.

- Netzwerkadaptertyp:VMXNET3

- IP-Modus:Manuelle IP

- IP-Adresse:IP des OpenVPN-Zugriffsservers 10.xxx.xxx.2

6. Klicken Sie auf OK und dann ERSTELLEN. Der Fortschritt wird auf dem vApps-Bildschirm angezeigt.

VM konfigurieren

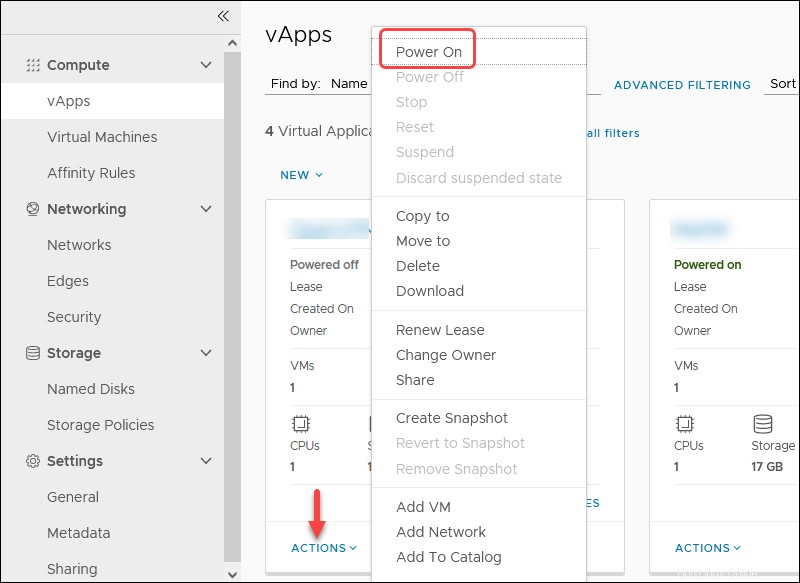

Um das VM-Setup abzuschließen, schalten Sie die vApp ein, um die OpenVPN Access Server-VM zu starten:

1. Klicken Sie im vApps-Bildschirm auf AKTIONEN Link und wählen Sie Einschalten .

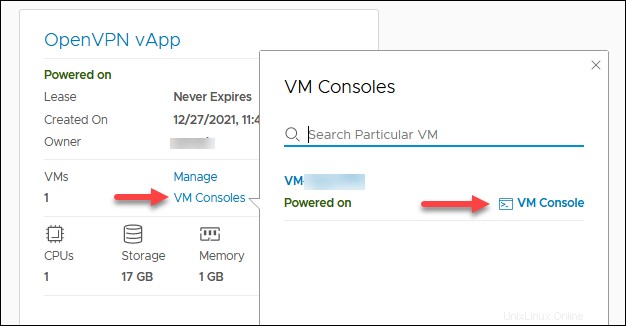

2. Klicken Sie auf VM-Konsolen und dann VM-Konsole um Zugriff auf die VM zu erhalten.

Warten Sie, bis die VM hochgefahren ist.

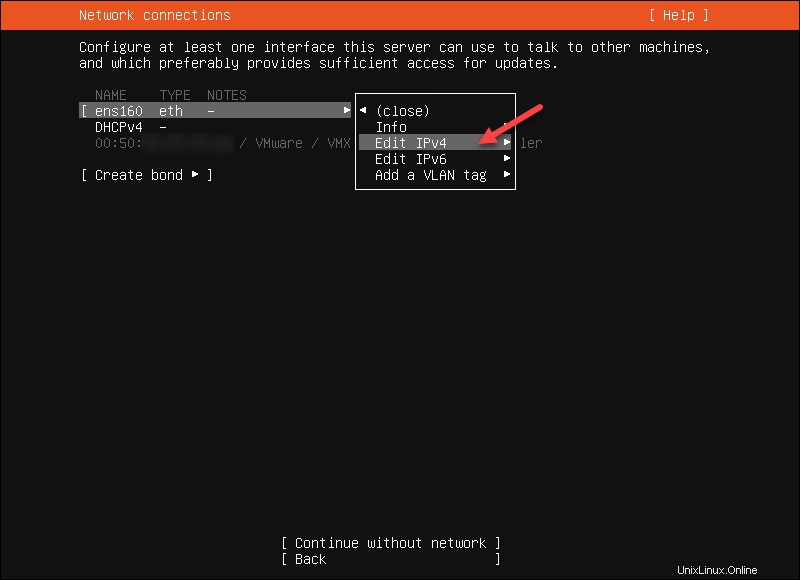

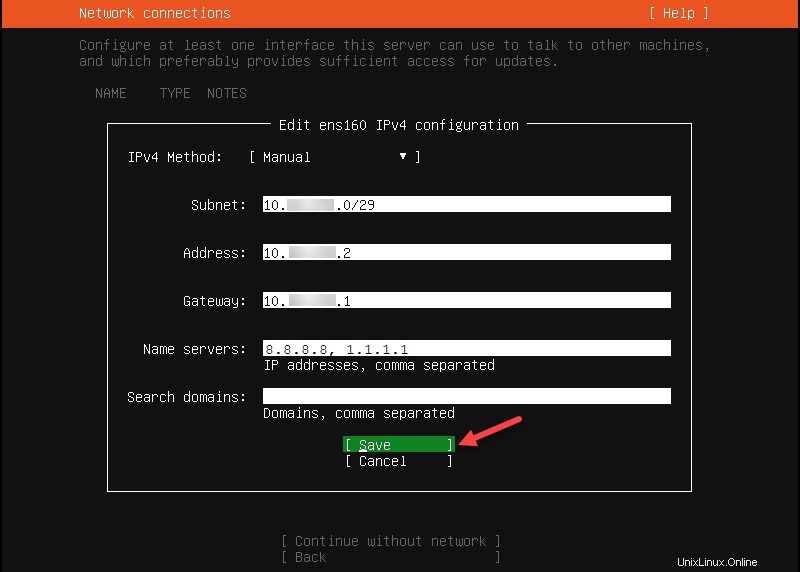

3. Markieren Sie ens160 und wählen Sie IPv4 bearbeiten.

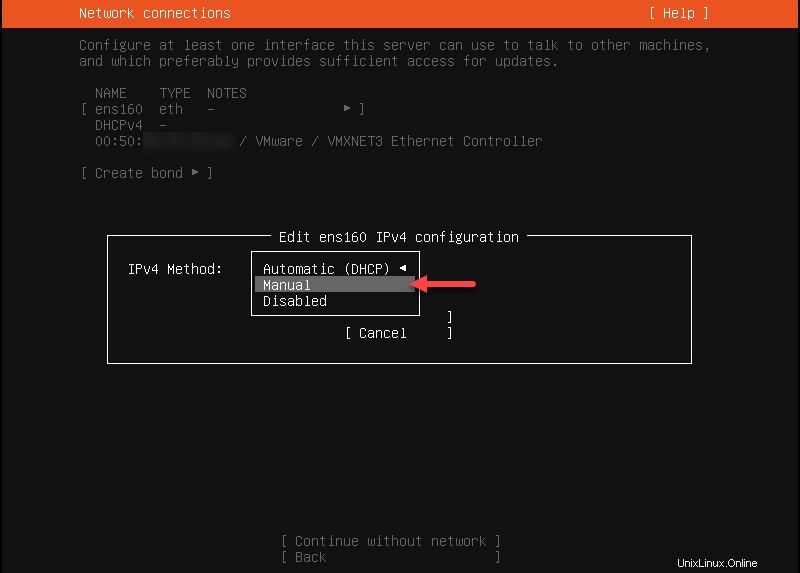

4. Wählen Sie Manuell für die IPv4-Methode. Bestätigen Sie mit Fertig .

5. Geben Sie die zuvor verwendeten Netzwerkeinstellungen ein und wählen Sie Speichern .

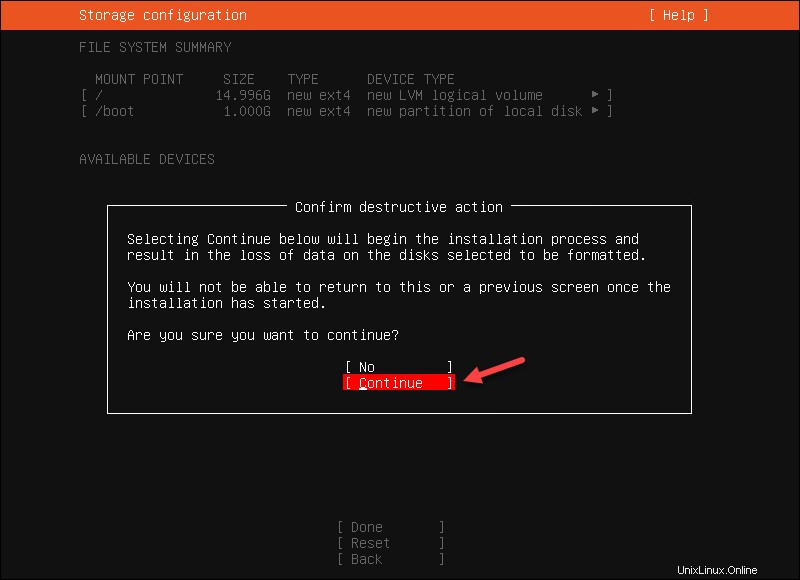

6. Wählen Sie Fertig aus für die restlichen Optionen und Weiter zum Speicherkonfigurationsbildschirm.

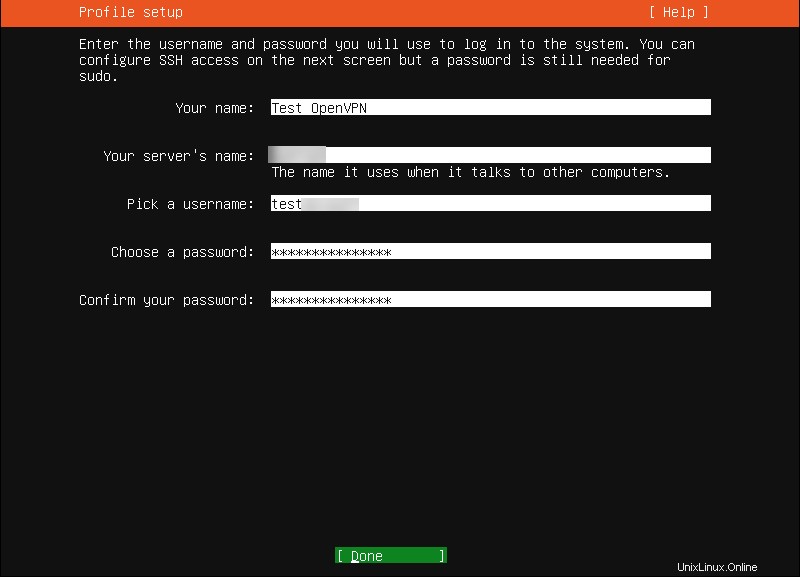

7. Schließen Sie die Profileinrichtung ab und speichern Sie die Kontoinformationen sicher. Der Benutzername wird in der sudoers-Datei gespeichert. Verwenden Sie nicht "openvpn" als Benutzernamen damit das Betriebssystem und das Anwendungskonto des OpenVPN-Zugriffsservers getrennt sein können.

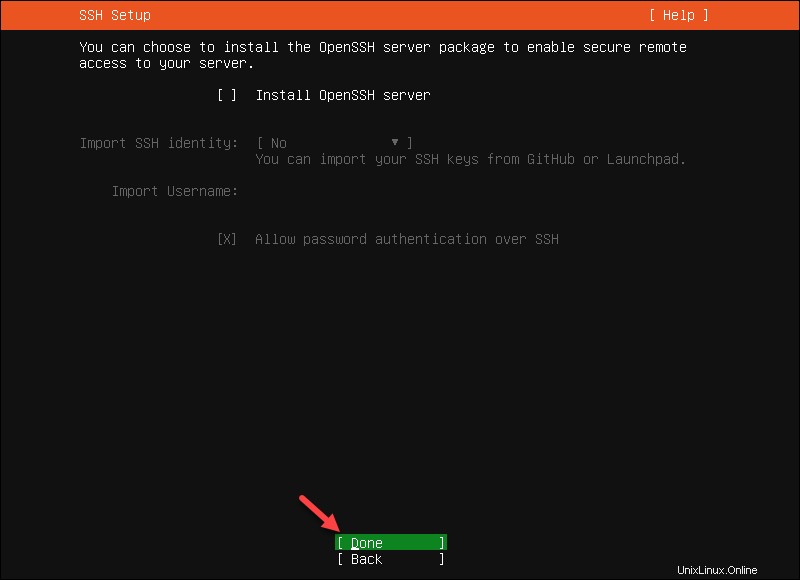

8. Überspringen Sie die SSH-Server-Installation. Wählen Sie Fertig aus um fortzufahren.

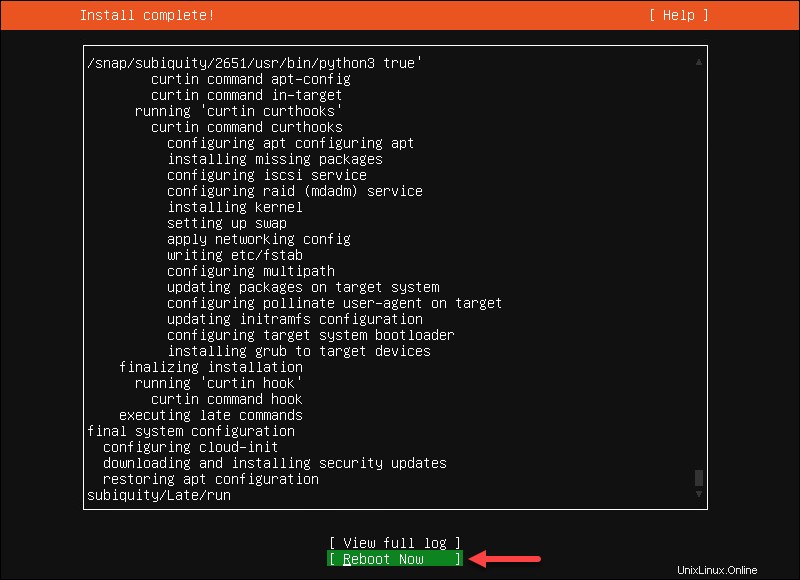

9. Warten Sie, bis der Vorgang abgeschlossen ist, und wählen Sie Jetzt neu starten .

Wenn Sie fertig sind, zeigt die Konsole Failed unmounting /cdrom Nachricht.

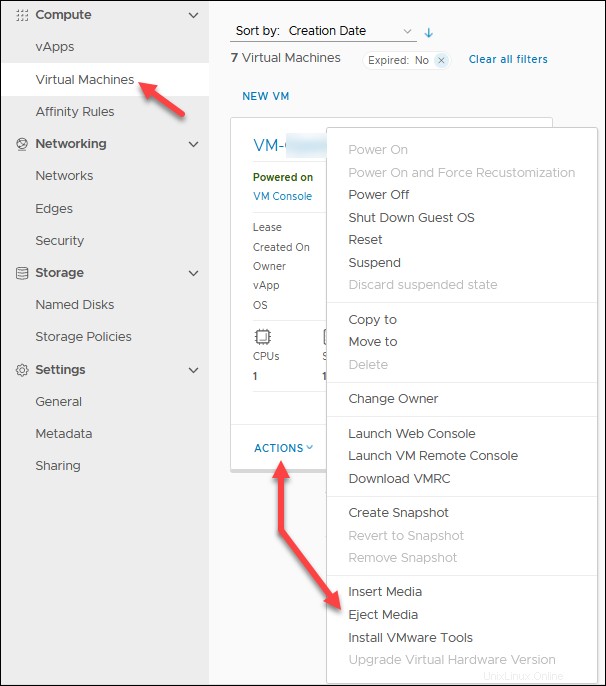

10. Suchen Sie im Cloud Director die OpenVPN Access Server-VM unter Compute -> Virtual Machines Bildschirm. Klicken Sie auf AKTIONEN und wählen Sie Medien auswerfen um das Ubuntu-ISO von der VM zu entfernen.

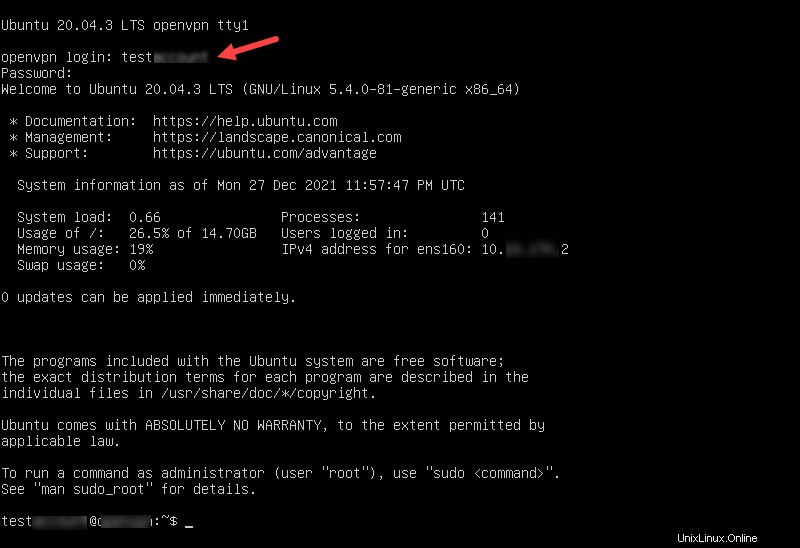

11. Kehren Sie zur VM-Konsole zurück und drücken Sie Enter um die Maschine neu zu starten. Die VM startet mit dem Anmeldebildschirm.

12. Geben Sie den Benutzernamen und das Passwort ein während der Profilerstellung verwendet.

VM-Netzwerk überprüfen und Updates installieren

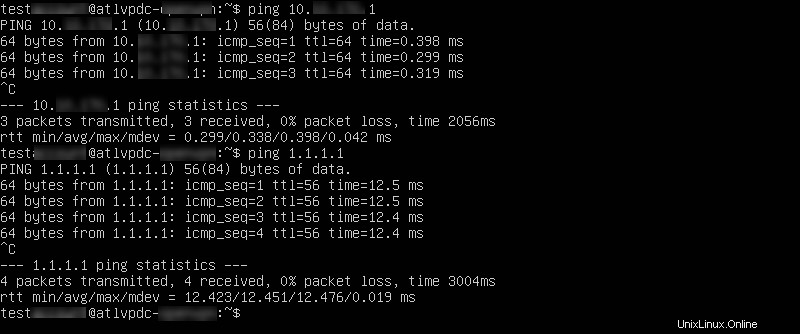

Pingen Sie das Edge-Gateway und einen DNS-Server über die VM-Konsole, um die Verbindung zu überprüfen.

ping 10.xxx.xxx.1

ping 1.1.1.1

Wenn Sie bestätigen, dass die Verbindung funktioniert, aktualisieren Sie das System:

sudo su -

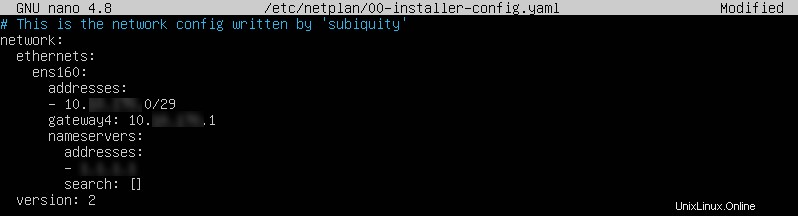

apt update -y && apt upgrade -yUm Änderungen an der Netzwerkkonfiguration vorzunehmen, bearbeiten Sie die netplan config Datei mit einem Texteditor:

nano /etc/netplan/00-installer-config.yaml

Installieren Sie den OpenVPN-Zugriffsserver

So installieren Sie den OpenVPN-Zugriffsserver:

1. Gehen Sie zur Paketseite des OpenVPN-Zugriffsservers und klicken Sie auf das Ubuntu-Symbol.

2. Kopieren Sie die Befehle nacheinander und fügen Sie sie in der VM-Konsole ein, während Sie als Root angemeldet sind. Wenn es Fehler gibt, überprüfen Sie sie auf Tippfehler . Der zweite Befehl hat ein großes O, keine Null.

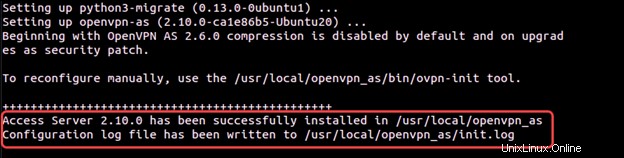

apt update && apt -y install ca-certificates wget net-tools gnupgwget -qO - https://as-repository.openvpn.net/as-repo-public.gpg | apt-key add -echo "deb http://as-repository.openvpn.net/as/debian focal main">/etc/apt/sources.list.d/openvpn-as-repo.listapt update && apt -y install openvpn-asWenn das Update abgeschlossen ist, sehen Sie die Bestätigungsnachricht.

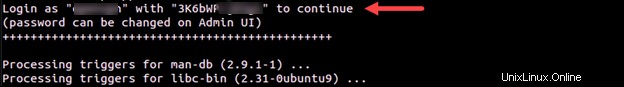

3. Speichern Sie das Passwort des OpenVPN-Zugriffsservers, damit Sie es später verwenden können. Das Passwort kann über die Benutzeroberfläche des OpenVPN-Zugangsservers geändert werden.

OpenVPN-Zugriffsserver konfigurieren

So konfigurieren Sie den OpenVPN-Zugriffsserver:

1. Rufen Sie die Admin-Seite des OpenVPN-Zugriffsservers auf, indem Sie die öffentliche IP verwenden, zum Beispiel:

https://131.xxx.xxx.106:943/admin2. Verwenden Sie die Anmeldeinformationen, die Sie sich nach der Installation des OpenVPN-Zugriffsservers notiert haben.

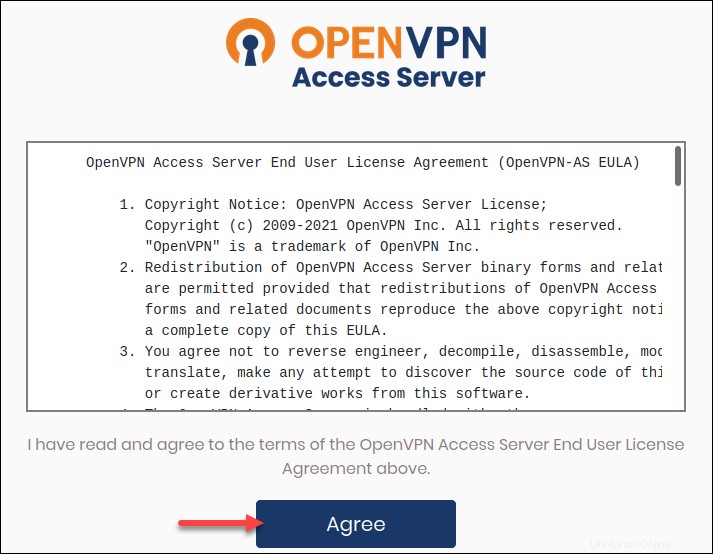

3. Klicken Sie auf Zustimmen wenn Sie den Nutzungsbedingungen zustimmen.

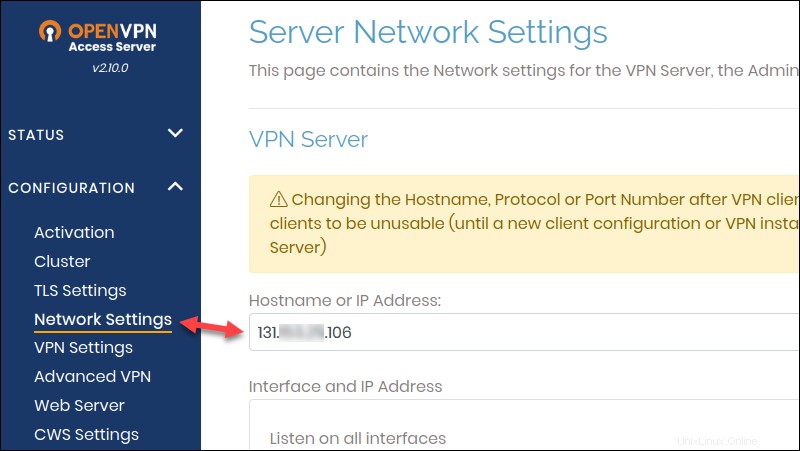

4. Unter Konfiguration -> Netzwerkeinstellungen , ändern Sie den Hostnamen von der privaten IP-Adresse in die öffentliche IP.

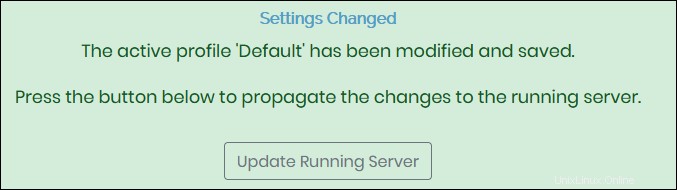

5. Scrollen Sie nach unten und klicken Sie auf Einstellungen speichern und Ausgeführten Server aktualisieren.

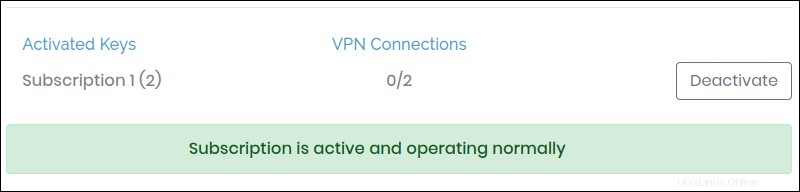

6. Navigieren Sie zu Aktivierung , geben Sie den Abonnementschlüssel aus dem OpenVPN Access Server-Portal ein und klicken Sie auf Aktivieren .

Bei Erfolg erhalten Sie die Meldung „Abonnement ist aktiv und funktioniert normal.“

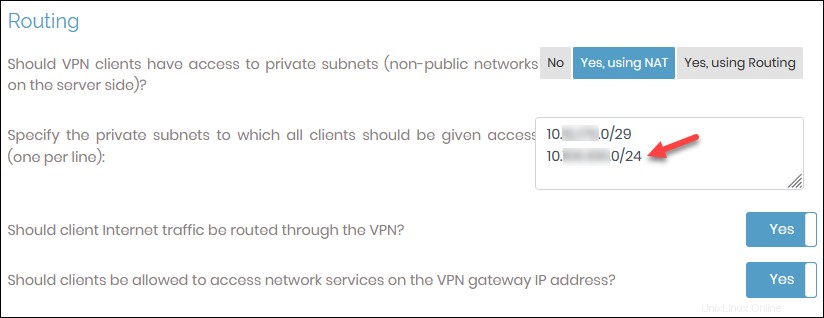

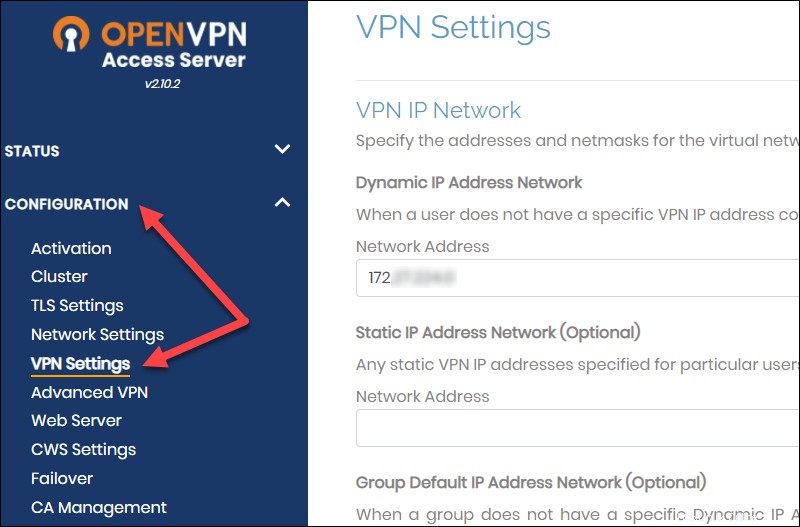

7. Navigieren Sie zu Konfiguration -> VPN-Einstellungen , scrollen Sie zu Routing Abschnitt und fügen Sie das Gast-VM-Subnetz hinzu, das Sie zuvor verwendet haben.

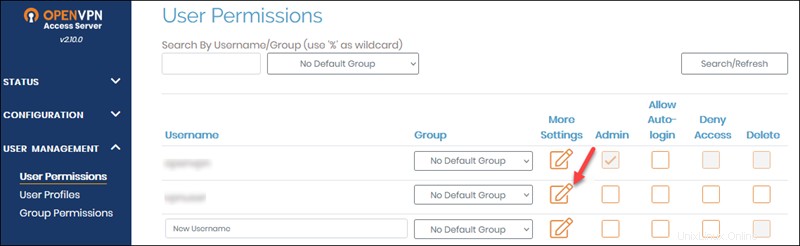

8. Gehen Sie zu Benutzerverwaltung -> Benutzerberechtigungen und erstellen Sie ein neues Benutzerkonto für den Client-VPN-Zugang. Klicken Sie auf das Symbol "Weitere Einstellungen", um ein Passwort hinzuzufügen .

9. Klicken Sie auf Einstellungen speichern und laufenden Server aktualisieren

Auf der Kundenseite , gibt es noch ein paar weitere Schritte:

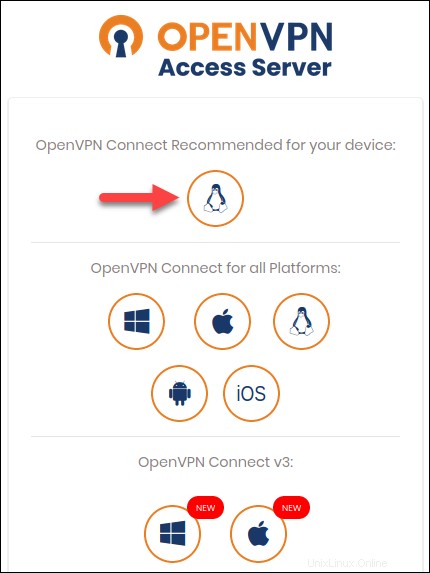

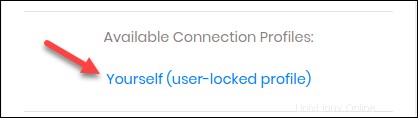

1. Anmelden zu https://ihre_öffentliche_ip/ mit dem Benutzer, den Sie gerade erstellt haben.

2. Installieren Sie den empfohlenen Client für das Betriebssystem, das Sie verwenden. Je nach gewähltem Betriebssystem erhalten Sie entweder eine Datei zum Herunterladen oder werden auf die Seite weitergeleitet, um den Installationsanweisungen zu folgen.

Wenn Sie unter Windows eine Defender-Warnung erhalten, akzeptieren Sie die Fortsetzung der Installation. Das Profil ist in der Installation enthalten.

Wenn Sie die OpenVPN Access Server-Anwendung bereits installiert haben und Sie eine weitere Verbindung hinzufügen, laden Sie das Profil herunter und importieren Sie es.

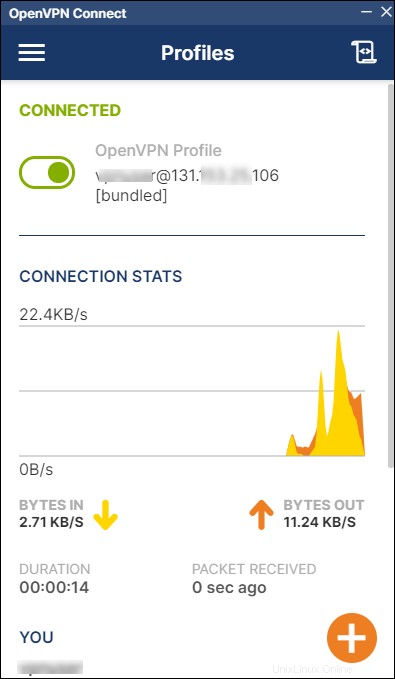

3. Schließlich starten Sie den OpenVPN Access Server-Client und eine Verbindung herstellen.

Um zu testen, ob die Verbindung funktioniert, melden Sie sich mit RDP oder SSH unter Verwendung der privaten IP bei Ihrer VM an .

Letzte Schritte

Einige Firewall- und DNAT-Regeln sind nicht mehr erforderlich. Melden Sie sich beim Cloud Director an und entfernen Sie:

- TCP 943-Firewallregel.

- TCP 943 DNAT-Regel.

Dazu:

- Navigieren Sie zu Netzwerk -> Edges .

- Wählen Sie ein Edge-Gateway aus und klicken Sie auf Dienste.

- In der Firewall Markieren Sie im Abschnitt die Regel für Port 943 und klicken Sie auf das X Schaltfläche zum Löschen.

- Im NAT Löschen Sie auf der Registerkarte DNAT TCP 943 die Regel DNAT TCP 943. Markieren Sie die Zeile und klicken Sie auf das X Schaltfläche.

Fehlerbehebung

Wenn Sie mit dem SSL VPN Plus-Client eine Verbindung zu Ihren VMs herstellen können, aber nicht, wenn Sie mit der OpenVPN Connect-Anwendung verbunden sind, lesen Sie bitte die Firewallregeln Sie erstellt und Subnetz hinzugefügt zur OpenVPN-Admin-Seite.

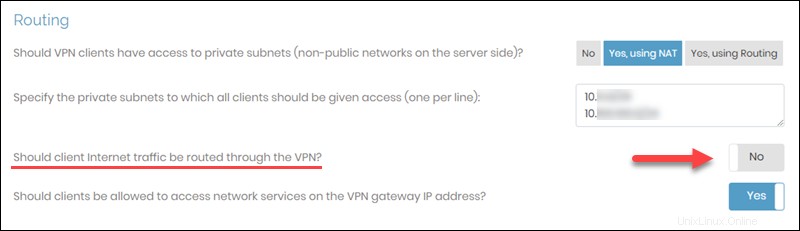

Versuchen Sie außerdem, die folgenden Einstellungen auf der Verwaltungsseite des OpenVPN-Zugriffsservers zu ändern:

1. Gehen Sie zu https://ihre_öffentliche_ip/admin Seite.

2. Navigieren Sie zu Konfiguration -> VPN-Einstellungen.

3. Im Routing Ändern Sie im Abschnitt „Soll der Client-Internetverkehr über das VPN geleitet werden?“ auf Nein .

Nützliche Links

Weitere Informationen zum OpenVPN Access Server finden Sie in der Open VPN-Dokumentation:

- Kommerzielle VPN-Serverressourcen

- OpenVPN Access Server Support Center

Wenn Sie Subnetzberechnungen durchführen müssen, verwenden Sie den Subnetzrechner.