Einführung

Telnet und SSH sind Netzwerkprotokolle, die für den Zugriff auf und die Verwaltung von Remote-Systemen verwendet werden. Aber was unterscheidet sie, und wann ist es besser, sie übereinander zu verwenden?

Dieses Tutorial behandelt, was Telnet und SSH sind, wann sie verwendet werden und wie sie funktionieren.

Telnet vs. SSH:Definitionen

Telnet (Tel. E-Kommunikation und Net funktioniert) und SSH (S sicheres SH ell) sind Allzweck-Client-Server-Anwendungen, die es Benutzern ermöglichen, mit entfernten Systemen zu interagieren.

Telnet

Telnet ist praktisch so alt wie das Internet selbst. Es wurde 1969 zusammen mit dem Internet eingeführt und wird bis heute von Puristen verwendet.

Telnet ist ein Anwendungsprotokoll, das Benutzern hilft, mit einem entfernten System zu kommunizieren. Es verwendet eine textbasierte Schnittstelle, um ein virtuelles Terminal zu erstellen, das es Administratoren ermöglicht, auf Anwendungen auf anderen Geräten zuzugreifen.

SSH

SSH dient der gleichen Hauptfunktion wie Telnet, ist aber sicherer Weg. Dieses Protokoll bietet sicheren Zugriff sogar auf ungesicherte Netzwerke und beseitigt viele Schwachstellen von Telnet.

Mit SSH können sich Administratoren bei entfernten Geräten anmelden, Befehle ausführen, Dateien zwischen Geräten verschieben und vieles mehr.

Telnet vs. SSH:Vergleichsübersicht

Obwohl Telnet und SSH einige Ähnlichkeiten aufweisen, gibt es viele Unterschiede zwischen den beiden. Das Wichtigste ist, dass SSH viel sicherer ist als Telnet, was dazu geführt hat, dass es Telnet im täglichen Gebrauch fast vollständig ersetzt hat.

Telnet und SSH verwenden unterschiedliche Standardports. Während Telnet Daten nur als Klartext übertragen kann, kann SSH den Datenverkehr in beide Richtungen verschlüsseln.

| Funktion | Telnet | SSH |

| Vorgang | Verwendet TCP-Port 23 und funktioniert am besten mit lokalen Netzwerken. | Verwendet standardmäßig TCP-Port 22. Einfach die Portnummer zu ändern. |

| Sicherheit | Weniger sicher als SSH, mit vielen Schwachstellen. Schwierig, Daten zu verschlüsseln. | Hochsicher. |

| Authentifizierung | Kein Authentifizierungsmechanismus. | Verwendet Public-Key-Verschlüsselung. |

| Datenformate | Daten werden als Klartext übertragen. | Daten werden verschlüsselt über einen sicheren Kanal übertragen. |

| Betriebssysteme | Linux und Windows. | Alle gängigen Betriebssysteme. |

| Bandbreitennutzung | Niedrig. | Hoch. |

Betrieb

Telnet

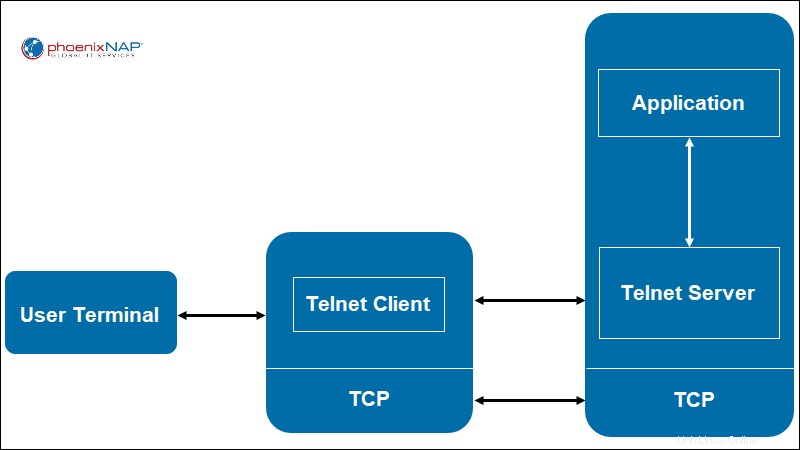

Telnet erfordert eine Serveranwendung auf dem Remotesystem, das Sie verwalten möchten, und die Clientanwendung, die auf dem lokalen Computer installiert ist.

Telnet verwendet das TCP-Protokoll und Port 23, um eine Verbindung mit einem entfernten System herzustellen. Dieses System fungiert dann als Telnet-Server und kann Befehle empfangen. Befehle werden über das NVT (Network Virtual Terminal) gesendet ) formatiert, vom Server empfangen und interpretiert und an die entsprechende Anwendung gesendet.

SSH

SSH beginnt mit dem Aufbau einer sicheren Verbindung zum Server über Port 22 (obwohl Sie die Portnummer ändern können). Bei der schlüsselbasierten Authentifizierung wird nach der Überprüfung des Servers durch den Client ein Sitzungsschlüssel generiert und sowohl an den Client als auch an den Server gesendet. Dieser Schlüssel verschlüsselt den Datenverkehr für die laufende Sitzung.

Schließlich verifiziert der Server den Client mithilfe eines generierten SSH-Schlüsselpaars. Sobald der Client authentifiziert ist, wird eine verschlüsselte Verbindung hergestellt und die beiden Systeme tauschen sicher Daten aus.

Sicherheit

Telnet

Telnet verwendet keine Sicherheitsmechanismen oder Protokolle beim Senden von Daten. Dies macht es sehr anfällig, es sei denn, es wird in privaten, vertrauenswürdigen Netzwerken verwendet.

SSH

Wenn SSD-Sitzungen Schlüsselpaare zur Authentifizierung verwenden, ist es äußerst schwierig, die ausgetauschten Daten zu entschlüsseln und zu lesen. Dies macht SSH zu einem hochsicheren Weg, um Daten über ungesicherte Netzwerke zu übertragen.

Authentifizierung

Telnet

Telnet verwendet keine Authentifizierungsmechanismen beim Verbindungsaufbau.

SSH

Die gebräuchlichste und sicherste SSH-Authentifizierung ist die Public-Key-Authentifizierung. Wenn ein SSH-Schlüsselpaar generiert wird, hält der Client den privaten Schlüssel, während der öffentliche Schlüssel an einen Server gesendet wird. Wenn ein Client versucht, über SSH auf einen Server zuzugreifen, authentifiziert der Server den Client, indem er den öffentlichen Schlüssel mit dem privaten Schlüssel vergleicht. Wenn die Schlüssel übereinstimmen, können die beiden Systeme eine sichere Verbindung aufbauen.

Datenformate

Telnet

Telnet überträgt Daten als Klartext im NVT-Format.

SSH

SSH verwendet ein verschlüsseltes Format, um Daten über eine sichere Verbindung zu übertragen.

Wann sollte Telnet verwendet werden?

Da SSH wesentlich sicherer als Telnet ist, gibt es zwei Fälle, in denen die Verwendung von Telnet über SSH empfohlen wird:

- Bei der Arbeit in vertrauenswürdigen Netzwerken (z. B. LANs), die nicht sind mit dem Internet verbunden.

- Bei der Arbeit mit Geräten, die SSH nicht unterstützen.

Die mangelnde Sicherheit von Telnet ist in diesen Fällen kein Problem mehr, während eine geringere Bandbreitennutzung zu einem Vorteil wird.

Wann SSH verwenden?

Aufgrund seiner hohen Sicherheit sollten Sie SSH immer dann verwenden, wenn Sie sich über das Internet mit einem entfernten System verbinden möchten.

SSH bietet auch mehr Funktionalität als Telnet, wie z. B. sichere Dateiübertragung und Portweiterleitung.