Einführung

Jeder Servertyp kann über ein VPN verwaltet werden. Das Einrichten eines VPN für den Fernzugriff von einem Desktop-/Mobilgerät aus ist besonders wichtig, wenn Sie mit Backend-Servern arbeiten, um den Serverzugriff zu sichern.

In diesem Artikel erfahren Sie, wie Sie den Fernzugriff auf die Bare Metal Cloud (BMC) von phoenixNAP einrichten.

Der Artikel behandelt die folgenden Szenarien:

- Einrichten eines Fernzugriffs-VPN auf phoenixNAP BMC (Desktop-/Mobilgerätezugriff).

- Konfigurieren von Windows-Clients für den Fernzugriff.

- Konfigurieren von Ubuntu-Clients für den Fernzugriff.

- Konfigurieren von Mac-Clients für den Fernzugriff.

- Einrichten einer VPN-Verbindung zwischen zwei phoenixNAP BMC-Standorten.

- Einrichten eines IPSec-VPN zwischen phoenixNAP BMC und lokalen Geräten.

Voraussetzungen

- Mindestens ein Linux-basierter BMC-Server mit öffentlicher und privater Adressierung (oder zwei BMC-Server erforderlich für ein VPN zwischen zwei Standorten).

- Mindestens ein Server, der eine Fernverwaltung erfordert.

- Eine Remote-Büro-Firewall im Falle eines lokalen Szenarios.

Werkzeuge

Dieser Artikel verweist auf Software von Drittanbietern. Sie können eine VPN-Software Ihrer Wahl verwenden. Alle Passwörter und IP-Adressen dienen lediglich der Veranschaulichung und sollten geändert werden.

Zu den Tools, auf die in diesem Artikel verwiesen wird, gehören:

- Bare-Metal-Cloud-Server – Physische Server, die auf der phoenixNAP Bare Metal Cloud (BMC)-Plattform bereitgestellt werden.

- Ansible – ein Softwaretool, das die plattformübergreifende Automatisierungsunterstützung erleichtert. Ansible wird für die Konfigurationsorchestrierung in verschiedenen Phasen des Lebenszyklus einer Komponente verwendet.

- Ansible-Galaxie – Ansibles offizieller Hub für die gemeinsame Nutzung von Inhalten.

- SoftEther – ein plattformübergreifendes Open-Source-VPN-Programm mit mehreren Protokollen. Das SoftEther VPN-Projekt wurde als akademisches Projekt der University of Tsukuba unter der Apache-Lizenz 2.0 entwickelt.

- strongSwan – eine Open-Source-IPsec-Implementierung, die für das dritte Szenario verwendet wird. strongSwan ermöglicht IPsec-VPN-Konnektivität mit herkömmlichen Hardware-Firewalls.

- Tunnelblinken – ein Open-Source-Client. Tunnelblink wird verwendet, um Mac-Hosts mit Edge-VPN-Servern zu verbinden.

Einrichten des Fernzugriffs-VPN auf phoenixNAP BMC

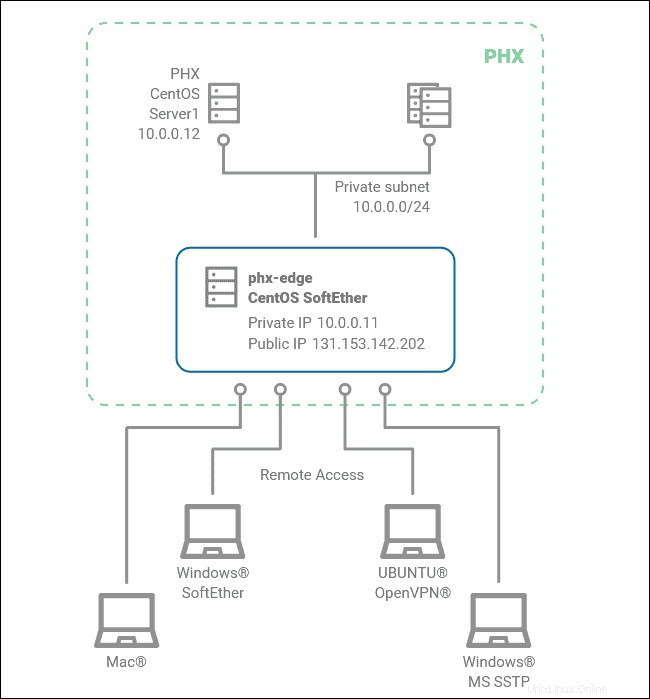

Das folgende Szenario beschreibt VPN für Remote-Zugriff , die zeigt, wie man von einem Desktop- oder Mobilgerät über VPN auf einen BMC-Server zugreift.

Es erfordert einen Bare-Metal-Cloud-Server mit öffentlicher und privater Adressierung und einen SoftEther-Edge-Server, um den VPN-Dienst bereitzustellen.

Die unten beschriebene Konfiguration überbrückt Remotezugriff-VPN-Sitzungen auf dasselbe Subnetz wie die Server. Mit dieser Methode kann der Edge-Server nur über die öffentliche Adresse von der VPN-Clientseite aus erreicht werden.

1. Stellen Sie über SSH eine Verbindung mit dem Server her, auf dem Sie SoftEther Edge installieren möchten.

2. Als nächstes installieren Sie ansible Paket, indem Sie einen der folgenden Befehle ausführen:

- So installieren Sie Ansible auf Ubuntu:

sudo apt -y install ansible- So installieren Sie Ansible auf CentOS:

sudo yum -y install ansible3. Installieren Sie softasap.sa-vpn-softether Ansible-Rolle von Ansible Galaxy:

sudo ansible-galaxy install softasap.sa-vpn-softether4. Erstellen Sie ein Arbeitsverzeichnis:

mkdir softether && cd softether5. Erstellen Sie im neu erstellten Arbeitsverzeichnis ein Ansible-Playbook (vpn.yml ) für SoftEther VPN:

---

- hosts: localhost

vars:

roles:

- {

role: "softasap.sa-vpn-softether",

softether_init_script: "{{ playbook_dir }}/create_hub"

}6. Suchen Sie den Adapternamen und Subnetz für das private Back-End-Netzwerk, indem Sie den folgenden Befehl ausführen:

ip addressDie Ausgabe sollte der Abbildung unten ähneln, in der die erforderlichen Informationen in den grünen Kästchen hervorgehoben sind.

7. Erstellen Sie ein Anfangsskript (create_hub ) zum Konfigurieren von SoftEther VPN. Sie müssen einen virtuellen Hub namens vpn erstellen :

HubCreate vpn /PASSWORD:""

hub vpn8. Verbinden Sie den virtuellen Hub und den physischen Adapter mit dem Adapternamen aus Schritt 6 :

BridgeCreate vpn /DEVICE:bond0.1101 /TAP:False9. Aktivieren Sie Sicheres NAT Funktion für DHCP Funktionalität:

SecureNatEnable

NatDisable10. Weisen Sie das entsprechende Subnetz zu in den DHCP-Parametern (entsprechend der in Schritt 6 erfassten Adressierung des privaten Netzwerks ):

DhcpSet /START:10.0.0.200 /END:10.0.0.250 /MASK:255.255.255.0 /EXPIRE:7200 /GW:none /DNS:none /DNS2:none /DOMAIN:none /LOG:yes /PUSHROUTE:none

SecureNatHostSet /MAC:none /IP:10.0.0.253 /MASK:255.255.255.011. Generieren Sie ein Zertifikat für die VPN-Verbindung mit Ihrem vollqualifizierten Domänennamen (FQDN):

ServerCertRegenerate vpn.yourdomain.com

ServerCertGet ./generated/cert.cer12. Aktivieren Sie als Nächstes die VPN-Unterstützung.

- Um die Unterstützung für Windows SSTP VPN zu aktivieren Clients laufen:

SstpEnable yes- Um die Unterstützung für OpenVPN zu aktivieren Clients laufen:

OpenVpnEnable yes /PORTS:1194

OpenVpnMakeConfig ./generated/openvpn_config.zip13. Definieren Sie lokale VPN-Benutzer:

UserCreate rauser /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet rauser /PASSWORD:sadigGjyt38714. Definieren Sie ein Kennwort für die SoftEther-Serververwaltung:

ServerPasswordSet adskfnne44onkdasl15. Erstellen Sie zwei Dateien:vpn.yml und create_hub .

Ändern Sie bei Bedarf Folgendes:

- Dhcpset Start- und Endbereich

- SecureNatHostSet IP-Adressparameter

- ServerCertRegenerate Domäne

Wenn keine Änderungen erforderlich sind, fügen Sie die folgenden Zeilen auf dem SoftEther-Server ein:

cat <<EOF > vpn.yml

---

- hosts: localhost

vars:

roles:

- {

role: "softasap.sa-vpn-softether",

softether_init_script: "{{ playbook_dir }}/create_hub"

}

EOFcat <<EOF > create_hub

HubDelete DEFAULT

HubCreate vpn /PASSWORD:""

hub vpn

BridgeCreate vpn /DEVICE:bond0.1101 /TAP:False

SecureNatEnable

NatDisable

DhcpSet /START:10.0.0.200 /END:10.0.0.250 /MASK:255.255.255.0 /EXPIRE:7200 /GW:none /DNS:none /DNS2:none /DOMAIN:none /LOG:yes /PUSHROUTE:none

SecureNatHostSet /MAC:none /IP:10.0.0.253 /MASK:255.255.255.0

ServerCertRegenerate vpn.yourdomain.com

ServerCertGet ./generated/cert.cer

SstpEnable yes

OpenVpnEnable yes /PORTS:1194

OpenVpnMakeConfig ./generated/openvpn_config.zip

UserCreate rauser /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet rauser /PASSWORD:sadigGjyt387

ServerPasswordSet adskfnne44onkdasl

EOF16. Nach dem Erstellen der vpn.yml und create_hub Dateien können Sie das Ansible-Playbook starten. Der folgende Befehl installiert und konfiguriert den SoftEther VPN-Server:

sudo ansible-playbook vpn.ymlJetzt ist der konfigurierte SoftEther VPN-Server bereit, Client-Verbindungen für den Fernzugriff zu akzeptieren, wodurch die Kommunikation mit Backend-Adressen von Servern innerhalb von BMC ermöglicht wird.

Zusätzliche Konfigurationsoptionen

Für zusätzliche Konfigurationsoptionen können Sie das SoftEther VPN Command Line Management Utility verwenden (vpncmd), wird zur Verwaltung mehrerer Edge-VPN-Server verwendet.

Um beispielsweise den SoftEther-Server einzurichten, würden Sie Folgendes ausführen:

/opt/vpnserver/vpncmd localhost /SERVER /CMD:ServerPasswordSetUm VPN-Benutzer hinzuzufügen, würden Sie die Befehle verwenden:

/opt/vpnserver/vpncmd localhost /SERVER /CMD:UserCreate/opt/vpnserver/vpncmd localhost /SERVER /CMD:UserPasswordSetKonfigurieren von Windows-Clients

VPN-Clients unter Windows mit SoftEther konfigurieren oder das native MS SSTP .

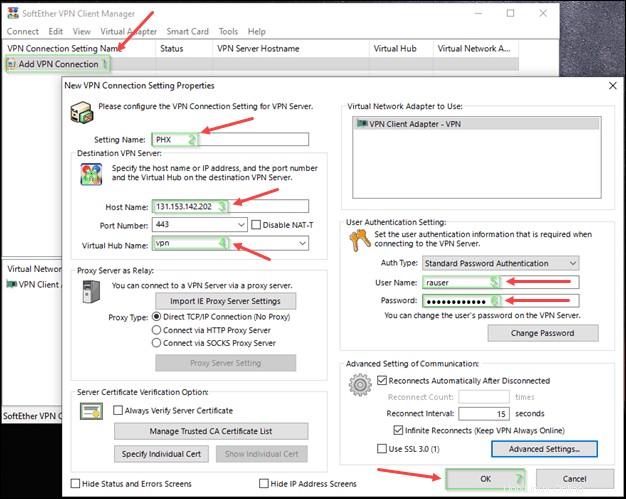

Option 1:SoftEther-Methode

1. Laden Sie den SoftEther-Client für Windows herunter.

2. Führen Sie nach dem Herunterladen und Installieren des SoftEther-Clients die folgenden Schritte aus, um eine Verbindung zum Phoenix-Edge-Server herzustellen:

- Wählen Sie VPN-Verbindung hinzufügen um die Eigenschaften der neuen VPN-Einstellung zu öffnen.

- Geben Sie den Einstellungsnamen an .

- Geben Sie die IP-Adresse an , die Portnummer , und den Namen des virtuellen Hubs .

- Geben Sie die Benutzerauthentifizierungsinformationen für die Verbindung zum VPN-Server an, indem Sie einen Benutzernamen angeben und Passwort .

- Klicken Sie auf OK um die Einstellungseigenschaften zu bestätigen.

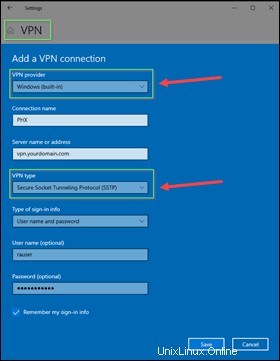

Option 2:Windows SSTP-Methode

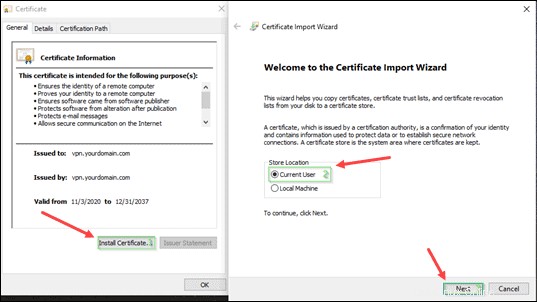

1. Laden Sie das Zertifikat herunter und installieren Sie es, das sich auf dem SoftEther-Server im Pfad softether/generated/generated/cert.cer befindet .

2. Einmal das Zertifikat Fenster öffnet, klicken Sie auf Zertifikat installieren .

3. Der Zertifikatsimport-Assistent erscheint. Wählen Sie Aktueller Benutzer aus für den Store-Standort und fahren Sie fort, indem Sie auf Weiter klicken .

4. Konfigurieren Sie als Nächstes den VPN-Endpunkt unter Windows. Öffnen Sie die VPN-Einstellungen und wählen Sie VPN hinzufügen aus .

5. Geben Sie die erforderlichen Informationen ein und stellen Sie sicher, dass Sie Windows (integriert) auswählen als VPN-Anbieter und Secure Socket Tunneling Protocol (SSTP) als VPN-Typ.

6. Klicken Sie auf Speichern zu vervollständigen.

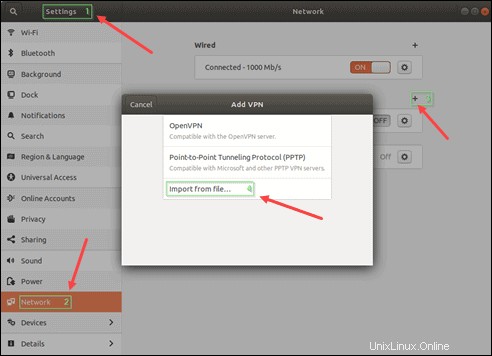

Ubuntu-Clients konfigurieren

1. Installieren Sie OpenVPN-Pakete, um den OpenVPN-Client zu verwenden:

sudo apt install network-manager-openvpn network-manager-openvpn-gnome2. Nach dem Herunterladen und Entpacken der openvpn_config.zip Datei, importieren Sie die Konfiguration:

- Öffnen Sie Einstellungen und navigieren Sie zu Netzwerk .

- Klicken Sie auf das + anmelden, um Ihrem Netzwerk ein VPN hinzuzufügen.

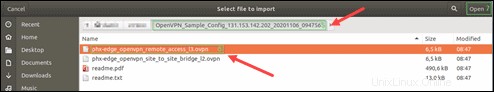

- Wählen Sie Aus Datei importieren…

3. Wählen Sie aus dem OpenVPN-Beispielkonfigurationspaket den Phoenix Edge OpenVPN-Fernzugriff aus Datei. Klicken Sie auf Öffnen Schaltfläche in der oberen rechten Ecke.

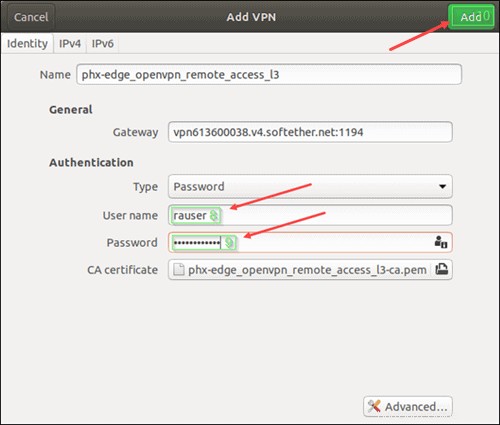

4. Geben Sie den Benutzernamen an und Passwort zur Authentifizierung. Klicken Sie auf Hinzufügen um fortzufahren.

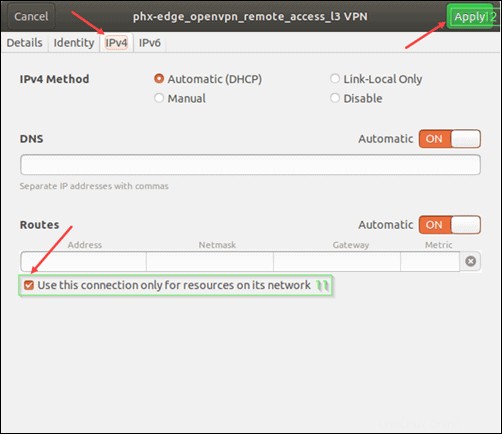

5. Wechseln Sie zu IPv4 und wählen Sie die Einstellung Diese Verbindung nur für Ressourcen in seinem Netzwerk verwenden . Klicken Sie auf Anwenden .

Konfigurieren von Mac-Clients

Sie können Tunnelblick verwenden, um den OpenVPN-Client auf dem Mac zu installieren.

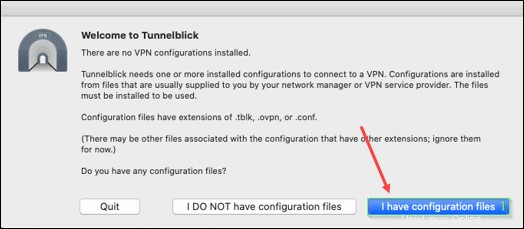

1. Öffnen Sie Tunnelblick und wählen Sie Ich habe Konfigurationsdateien .

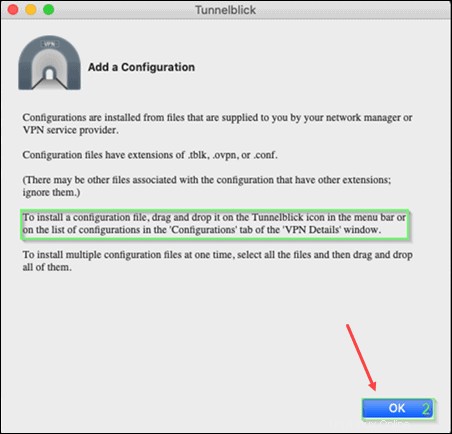

2. Ein Fenster erscheint, das erklärt, wie man eine Konfigurationsdatei installiert.

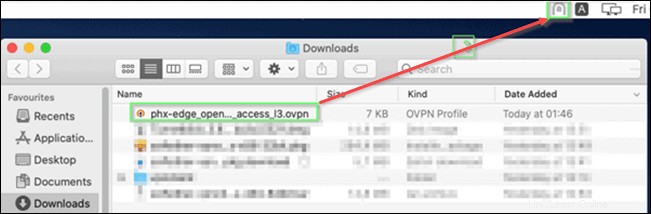

3. Ziehen Sie die Konfigurationsdatei per Drag &Drop auf das TunnelBlink-Symbol in der Menüleiste.

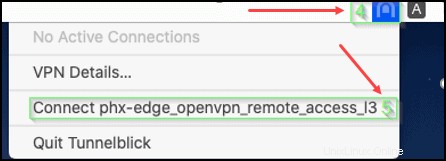

4. Verbinden Sie sich mit dem neu hinzugefügten VPN, indem Sie auf das Tunnelblick-Symbol klicken und Connect phx-edge_openvpn_remote_access_l3 auswählen .

5. Geben Sie Ihren VPN-Benutzernamen ein und Passwort . Klicken Sie dann auf OK um sich anzumelden.

Einrichten einer VPN-Verbindung zwischen zwei phoenixNAP BMC-Standorten

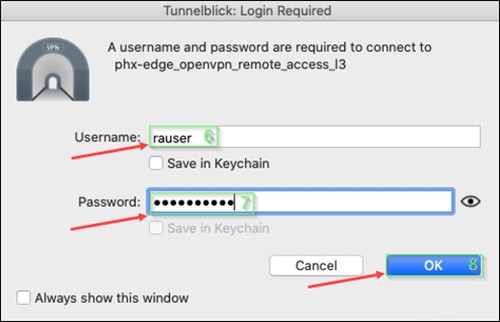

Sie können zwei BMC-Standorte über VPN miteinander verbinden. Eine solche Verbindung wird auch als Lan to Lan (L2L) oder Site to Site (S2S) bezeichnet.

Eine solche Einrichtung erfordert BMC-Linux-Server an jedem Standort. Beide Server müssen öffentliche und private Adressierung haben. Sie fungieren als SoftEther-Edge-Server und als ein oder mehrere private BMC-Server im selben privaten Back-End-Netzwerk.

In diesem Beispiel verwenden wir die Standorte Phoenix und Ashburn. Sie können jedoch eine VPN-Verbindung zwischen beliebigen phoenixNAP BMC-Standorten einrichten.

1. Wenn Sie hier beginnen, führen Sie die Schritte 1 aus bis 6 &15 bis 16 aus dem ersten Abschnitt. Diese werden benötigt, um die Phoenix-Seite einzurichten.

2. Stellen Sie dann eine Verbindung über SSH zu SoftEther Edge in Ashburn her und installieren Sie das Ansible-Paket:

- Für Ubuntu:

sudo apt -y install ansible- Für CentOS:

sudo yum -y install ansible3. Installieren Sie softasap.sa-vpn-softether Ansible-Rolle von Ansible Galaxy:

sudo ansible-galaxy install softasap.sa-vpn-softether4. Notieren Sie sich den Adapternamen und das Subnetz für das private Back-End-Netzwerk mit dem folgenden Befehl:

ip address5. Erstellen Sie die beiden Dateien:vpn.yml und create_hub .

Ändern Sie bei Bedarf Folgendes:

- Dhcpset Start- und Endbereich

- SecureNatHostSet IP-Adressparameter

- ServerCertRegenerate Domäne

Wenn keine Änderungen erforderlich sind, fügen Sie die folgenden Zeilen in den SoftEther-Server ein:

cat <<EOL > vpn.yml

---

- hosts: localhost

vars:

roles:

- {

role: "softasap.sa-vpn-softether",

softether_init_script: "{{ playbook_dir }}/create_hub"

}

EOFcat <<EOL > create_hub

HubDelete DEFAULT

HubCreate vpn /PASSWORD:""

hub vpn

BridgeCreate vpn /DEVICE:bond0.1100 /TAP:False

SecureNatEnable

NatDisable

DhcpSet /START:10.1.0.200 /END:10.1.0.250 /MASK:255.255.255.0 /EXPIRE:7200 /GW:none /DNS:none /DNS2:none /DOMAIN:none /LOG:yes /PUSHROUTE:none

SecureNatHostSet /MAC:none /IP:10.1.0.253 /MASK:255.255.255.0

ServerCertRegenerate vpn.yourdomain.com

ServerCertGet ./generated/cert.cer

SstpEnable yes

OpenVpnEnable yes /PORTS:1194

OpenVpnMakeConfig ./generated/openvpn_config.zip

UserCreate rauser /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet rauser /PASSWORD:sadigGjyt387

ServerPasswordSet adskfnne44onkdasl

EOF6. Nach dem Erstellen der vpn.yml und create_hub Dateien können Sie ansible-playbook starten. Verwenden Sie den folgenden Befehl, um den Ashburn SoftEther VPN-Server zu installieren und zu konfigurieren:

sudo ansible-playbook vpn.ymlAn diesem Punkt haben Sie die SoftEther-Server an zwei Standorten (Phoenix und Ashburn) installiert und konfiguriert.

Jetzt müssen Sie diese Standorte mit einem S2S-VPN-Tunnel verbinden.

8. Bearbeiten Sie die create_hub-Init Skript auf beiden Servern und erstellen Sie einen neuen virtuellen Hub namens s2s .

HubCreate s2s /PASSWORD:""

hub s2s9. Erstellen Sie ein Passwort für die s2s-VPN-Authentifizierung.

UserCreate s2s /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet s2s /PASSWORD:bjdbsi9273jygUYGf610. Um die Site-to-Site-VPN-Verbindung zu initiieren, fügen Sie dem primären Standort (in diesem Beispiel Phoenix) die folgenden Zeilen hinzu.

CascadeCreate s2s /SERVER:131.153.155.210:443 /HUB:s2s /USERNAME:s2s

CascadePasswordSet s2s /PASSWORD: bjdbsi9273jygUYGf6 /TYPE:standard

CascadeOnline s2sDies verweist die Kaskadenverbindung auf die öffentliche IP und den s2s-Hub des SoftEther-Servers am Standort Ashburn.

11. Um Datenverkehr zwischen vpn zuzulassen und s2s Hubs müssen Sie auf beiden SoftEther-Servern einen virtuellen Router hinzufügen.

Phoenix SoftEther-Server:

- Erstellen Sie einen virtuellen Router namens s2s:

RouterAdd s2s- Fügen Sie eine Schnittstelle für jeden Hub hinzu:

RouterIfAdd s2s /HUB:vpn

/IP:10.0.0.254/255.255.255.0RouterIfAdd s2s /HUB:s2s

/IP:192.168.168.254/255.255.255.0- Fügen Sie eine statische Route für vpn hinzu Hub am Standort Ashburn:

RouterTableAdd s2s /NETWORK:10.1.0.0/255.255.255.0 /GATEWAY:192.168.168.253 /METRIC:1

RouterStart s2sAshburn SoftEther-Server:

- Erstellen eines virtuellen Routers namens s2s :

RouterAdd s2s- Fügen Sie eine Schnittstelle für jeden Hub hinzu:

RouterIfAdd s2s /HUB:vpn

/IP:10.1.0.254/255.255.255.0RouterIfAdd s2s /HUB:s2s

/IP:192.168.168.253/255.255.255.0- Fügen Sie eine statische Route für vpn hinzu Hub am Standort Phoenix:

RouterTableAdd s2s /NETWORK:10.0.0.0/255.255.255.0 /GATEWAY:192.168.168.254 /METRIC:1

RouterStart s2s12. Als Nächstes müssen Sie Benutzern, die mit Phoenix verbunden sind, erlauben, eine Verbindung zu Servern in Ashburn herzustellen, und umgekehrt. Fügen Sie dazu dem VPN-Client eine statische Route hinzu:

Phoenix SoftEther-Server:

DhcpSet /START:10.0.0.200 /END:10.0.0.250

/MASK:255.255.255.0 /EXPIRE:7200 /GW:none

/DNS:none /DNS2:none /DOMAIN:none /LOG:yes

/PUSHROUTE:none

DhcpSet /START:10.0.0.200 /END:10.0.0.250

/MASK:255.255.255.0 /EXPIRE:7200 /GW:none

/DNS:none /DNS2:none /DOMAIN:none /LOG:yes

/PUSHROUTE:10.1.0.0/255.255.255.0/10.0.0.254

Ashburn SoftEther-Server:

DhcpSet /START:10.1.0.200 /END:10.1.0.250

/MASK:255.255.255.0 /EXPIRE:7200 /GW:none

/DNS:none /DNS2:none /DOMAIN:none /LOG:yes

/PUSHROUTE:none

DhcpSet /START:10.0.0.200 /END:10.0.0.250

/MASK:255.255.255.0 /EXPIRE:7200 /GW:none

/DNS:none /DNS2:none /DOMAIN:none /LOG:yes

/PUSHROUTE:10.0.0.0/255.255.255.0/10.1.0.254Zusammenfassend lässt sich sagen, dass der Phoenix SoftEther create_hub Das anfängliche Skript sollte aus folgendem Inhalt bestehen:

HubDelete DEFAULT

HubCreate vpn /PASSWORD:""

hub vpn

BridgeCreate vpn /DEVICE:bond0.1100 /TAP:False

SecureNatEnable

NatDisable

DhcpSet /START:10.1.0.200 /END:10.1.0.250 /MASK:255.255.255.0 /EXPIRE:7200 /GW:none /DNS:none /DNS2:none /DOMAIN:none /LOG:yes /PUSHROUTE: 10.0.0.0/255.255.255.0/10.1.0.254

SecureNatHostSet /MAC:none /IP:10.1.0.253 /MASK:255.255.255.0

ServerCertRegenerate vpn.yourdomain.com

ServerCertGet ./generated/cert.cer

SstpEnable yes

OpenVpnEnable yes /PORTS:1194

OpenVpnMakeConfig ./generated/openvpn_config.zip

UserCreate rauser /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet rauser /PASSWORD:sadigGjyt387

ServerPasswordSet adskfnne44onkdasl

HubCreate s2s /PASSWORD:""

hub s2s

UserCreate s2s /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet s2s /PASSWORD:bjdbsi9273jygUYGf6

RouterAdd s2s

RouterIfAdd s2s /HUB:vpn /IP:10.1.0.254/255.255.255.0

RouterIfAdd s2s /HUB:s2s /IP:192.168.168.253/255.255.255.0

RouterTableAdd s2s /NETWORK:10.0.0.0/255.255.255.0 /GATEWAY:192.168.168.254 /METRIC:1

RouterStart s2sDer Ashburn SoftEther create_hub Das anfängliche Skript sollte aus folgendem Inhalt bestehen:

HubDelete DEFAULT

HubCreate vpn /PASSWORD:""

hub vpn

BridgeCreate vpn /DEVICE:bond0.1101 /TAP:False

SecureNatEnable

NatDisable

DhcpSet /START:10.0.0.200 /END:10.0.0.250 /MASK:255.255.255.0 /EXPIRE:7200 /GW:none /DNS:none /DNS2:none /DOMAIN:none /LOG:yes /PUSHROUTE:10.1.0.0/255.255.255.0/10.0.0.254

SecureNatHostSet /MAC:none /IP:10.0.0.253 /MASK:255.255.255.0

ServerCertRegenerate vpn.yourdomain.com

ServerCertGet ./generated/cert.cer

SstpEnable yes

OpenVpnEnable yes /PORTS:1194

OpenVpnMakeConfig ./generated/openvpn_config.zip

UserCreate rauser /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet rauser /PASSWORD:sadigGjyt387

ServerPasswordSet adskfnne44onkdasl

HubCreate s2s /PASSWORD:""

hub s2s

UserCreate s2s /GROUP:none /REALNAME:none /NOTE:none

UserPasswordSet s2s /PASSWORD:bjdbsi9273jygUYGf6

CascadeCreate s2s /SERVER:131.153.155.210:443 /HUB:s2s /USERNAME:s2s

CascadePasswordSet s2s /PASSWORD:bjdbsi9273jygUYGf6 /TYPE:standard

CascadeOnline s2s

RouterAdd s2s

RouterIfAdd s2s /HUB:vpn /IP:10.0.0.254/255.255.255.0

RouterIfAdd s2s /HUB:s2s /IP:192.168.168.254/255.255.255.0

RouterTableAdd s2s /NETWORK:10.1.0.0/255.255.255.0 /GATEWAY:192.168.168.253 /METRIC:1

RouterStart s2s14. Sobald die Init-Skripte fertig sind, konfigurieren Sie beide SoftEther VPN-Server neu:

/opt/vpnserver/vpncmd localhost /SERVER /IN:create_hub15. Fügen Sie die statischen Routen zu Servern hinzu, die die private Adresse des VPN-Servers verwenden, um Verbindungen zwischen Standorten herzustellen.

CentOS-spezifische Einstellungen

Wenn Sie CentOS ausführen Server, befolgen Sie die für jeden Serverstandort beschriebenen Schritte.

Phoenix-seitige BMC-Server:

- Fügen Sie eine statische Route auf dem Server hinzu, indem Sie Folgendes ausführen:

sudo ip route add 10.1.0.0/24 via 10.0.0.254 dev bond0.1101- Um die Routen dauerhaft zu machen, bearbeiten Sie die Netzwerkkonfigurationsdatei /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg .

- Fügen Sie die Routeninformationen zur Datei hinzu:

type: vlan

mtu: 9000

name: bond0.1101

vlan_id: 1101

vlan_link: bond0

subnets:

- address: 10.0.0.12/24

type: static

routes:

- gateway: 10.0.0.254

network: 10.1.0.0/24Ashburn-seitige BMC-Server:

- Fügen Sie eine statische Route auf dem Server hinzu, indem Sie Folgendes ausführen:

sudo ip route add 10.0.0.0/24 via 10.1.0.254 dev bond0.1100- Machen Sie die Routen dauerhaft, indem Sie die Netzwerkkonfigurationsdatei /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg bearbeiten .

- Fügen Sie der Datei einen Routenabschnitt hinzu:

- type: vlan

mtu: 9000

name: bond0.1100

vlan_id: 1100

vlan_link: bond0

subnets:

- address: 10.1.0.12/24

type: static

routes:

- gateway: 10.1.0.254

network: 10.0.0.0/24Ubuntu-spezifische Einstellungen

Wenn Sie Ubuntu ausführen Server, befolgen Sie die für jeden Standort beschriebenen Schritte.

Phoenix-seitige BMC-Server:

- Fügen Sie eine statische Route auf dem Server hinzu, indem Sie Folgendes ausführen:

sudo ip route add 10.1.0.0/24 via 10.0.0.254 dev bond0.1101- Um die Routen dauerhaft zu machen, bearbeiten Sie die Netzwerkkonfigurationsdatei /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg .

- Fügen Sie der Datei die folgenden Informationen hinzu:

bond0.1101:

addresses:

- 10.0.0.12/24

id: 1101

link: bond0

mtu: 9000

routes:

- to: 10.1.0.0/24

via: 10.0.0.254Ashburn-seitige BMC-Server:

- Fügen Sie eine statische Route auf dem Server hinzu, indem Sie Folgendes ausführen:

sudo ip route add 10.0.0.0/24 via 10.1.0.254 dev bond0.1100- Machen Sie die Routen dauerhaft, indem Sie die Netzwerkkonfigurationsdatei /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg bearbeiten .

- Fügen Sie der Datei einen Routenabschnitt hinzu:

bond0.1100:

addresses:

- 10.1.0.12/24

id: 1100

link: bond0

mtu: 9000

routes:

- to: 10.0.0.0/24

via: 10.1.0.254Einrichten von IPSec-VPN zwischen phoenixNAP BMC und On-Premise-Geräten

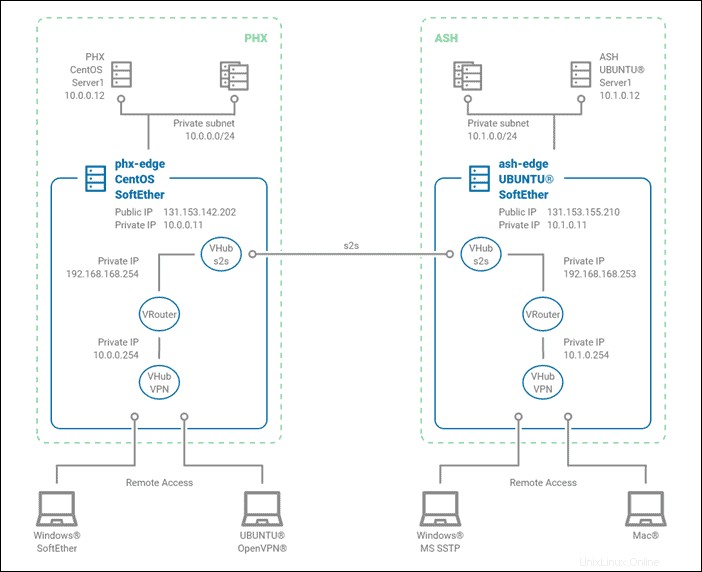

Zur Veranschaulichung des dritten Szenarios verwenden wir unsere vorhandene Topologie. Es ist nicht zwingend erforderlich, zwei BMC-Standorte zu haben. Konnektivität zu einem lokalen Rechenzentrum, Büro oder Remote-Standort passt alles in dieses Beispiel. Wenn dies Ihr einziger erforderlicher Anwendungsfall ist, steht dieser Abschnitt für sich.

Als lokaler Endpunkt verwenden wir die Cisco ASA-Konfiguration, um Site-to-Site-IPsec-VPN zu erstellen. Zusätzlich verwenden wir die StrongSwan-Serverseite, um diesen Tunnel einzurichten. Der beschriebene Datenverkehr kann von Fernzugriffsclients zu beiden BMC-Knoten sowie von einem entfernten Büro zu beiden BMC-Knoten fließen. Die Client-Verbindung für den Fernzugriff über BMC zum entfernten Standort/Büro wird nicht beschrieben.

1. SSH zum Edge-Server und installieren Sie das strongSwan-Paket:

- Für Ubuntu:

sudo apt -y install strongswan- Für CentOS:

sudo yum -y install strongswanJe nach Distribution befinden sich die Konfigurationsdateien in unterschiedlichen Pfaden.

- Auf Ubuntu finden Sie es in:/etc/ipsec.*

- Auf CentOS befindet sich die Konfigurationsdatei in:/etc/strongswan/ipsec.*

2. Bearbeiten Sie die IPsec-Konfigurationsdatei auf dem Edge-Server am Phoenix-Standort:

#####Mandatory part of configuration setup#####

config setup

# strictcrlpolicy - Defines if a fresh CRL must be available in order for the peer authentication based on RSA signatures to succeed.

strictcrlpolicy=no

# uniqueids - Defines whether a particular participant ID must be kept unique, with any new IKE_SA using an ID deemed to replace all old ones using that ID.

uniqueids = yes

# charondebug - Defines how much charon debugging output must be logged.

charondebug = "all"

conn vpn-to-asa

#####Per VPN configuration settings#####

# conn <name> - Defines a connection.

authby=secret

# authby - Defines how the peers must authenticate; acceptable values are secret or psk, pubkey, rsasig, ecdsasig.

left=%defaultroute

# left - Defines the IP address of the strongSwan's interface paricipating in the tunnel.

leftid=131.153.142.202

# leftid - Defines the identity payload for the strongSwan.

leftsubnet=10.0.0.0/24

# leftsubnet - Defines the private subnet behind the strongSwan, expressed as network/netmask.

right=185.28.188.0

# right - Defines the public IP address of the VPN peer.

rightid=192.168.0.254

# rightid - Defines the identity payload for the VPN peer.

rightsubnet=192.168.1.0/24

# rightsubnet - Defines the private subnet behind the VPN peer, expressed as network/netmask.

ike=aes256-sha1-modp1536

# ike - Defines the IKE/ISAKMP SA encryption/authentication algorithms. You can add a comma-separated list.

esp=aes256-sha1

# esp - Defines the ESP encryption/authentication algorithms. You can add a comma-separated list

keyingtries=%forever

# keyingtries - Defines the number of attempts that must be made to negotiate a connection.

leftauth=psk

rightauth=psk

keyexchange=ikev1

ikelifetime=1h

# ikelifetime - Defines the duration of an established phase-1 connection.

lifetime=8h

dpddelay=30

# dpddelay - Defines the time interval with which R_U_THERE messages/INFORMATIONAL exchanges are sent to the peer.

dpdtimeout=120

# dpdtimeout - Defines the timeout interval, after which all connections to a peer are deleted in case of inactivity.

dpdaction=restart

# dpdaction - Defines what action needs to be performed on DPD timeout. Takes three values as paramters : clear, hold, and restart.

auto=start

# auto - Defines what operation, if any, must be done automatically at IPsec startup (start loads a connection and brings it up immediately).3. Der vorinstallierte IPSec-Schlüssel wird in einer separaten Datei gespeichert:/etc/strongswan/ipsec.secrets

131.153.142.202 185.28.188.0 : PSK "ksdbk78823kdcs92kwehsfkphx"4. Erstellen Sie StrongSwan-Konfigurationsdateien (ipsec.conf und ipsec.secrets ) nach dem Ändern der erforderlichen Parameter. Sie können die folgende Konfiguration auf dem Phoenix-Edge-Server verwenden:

sudo cat <<EOF > /etc/strongswan/ipsec.conf

# mandatory configuration

config setup

strictcrlpolicy=no

uniqueids = yes

charondebug = "all"

# VPN to Cisco ASA

conn vpn-to-asa

authby=secret

left=%defaultroute

leftid=131.153.142.202

leftsubnet=10.0.0.0/24

right=185.28.188.0

rightid=192.168.0.254

rightsubnet=192.168.1.0/24

ike=aes256-sha1-modp1536

esp=aes256-sha1

keyingtries=%forever

leftauth=psk

rightauth=psk

keyexchange=ikev1

ikelifetime=1h

lifetime=8h

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto=start

EOFsudo cat <<EOT > /etc/strongswan/ipsec.secrets

131.153.142.202 185.28.188.0 : PSK "ksdbk78823kdcs92kwehsfkphx"

EOT5. Um mögliche Probleme mit SELinux zu vermeiden, führen Sie den nächsten Befehl auf dem CentOS-Edge-Server aus:

sudo /sbin/restorecon -R -v /etc/strongswan/ipsec.confsudo setsebool -P daemons_use_tty 16. Starten Sie den strongSwan-Dienst in Phoenix:

sudo systemctl enable --now strongswan7. Ein ähnliches Verfahren sollte am Standort Ashburn durchgeführt werden. In diesem Beispiel ist das Edge-Server-Betriebssystem in Ashburn Ubuntu (nicht zwingend). Konfigurationsdateien befinden sich in einem anderen Pfad. Nachdem Sie die erforderlichen Parameter geändert haben, fügen Sie die nächsten Zeilen auf dem Edge-Server am Standort Ashburn ein:

sudo cat <<EOF > /etc/ipsec.conf

# mandatory configuration

config setup

strictcrlpolicy=no

uniqueids = yes

charondebug = "all"

# VPN to Cisco ASA

conn vpn-to-asa

authby=secret

left=%defaultroute

leftid=131.153.155.210

leftsubnet=10.1.0.0/24

right=185.28.188.0

rightid=192.168.0.254

rightsubnet=192.168.1.0/24

ike=aes256-sha1-modp1536

esp=aes256-sha1

keyingtries=%forever

leftauth=psk

rightauth=psk

keyexchange=ikev1

ikelifetime=1h

lifetime=8h

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto=start

EOFsudo cat <<EOT > /etc/ipsec.secrets

131.153.155.210 185.28.188.0 : PSK "ksdbk78823kdcs92kwehsfkash"

EOT8. Starten Sie den strongSwan-Dienst auf Ashburn:

sudo systemctl enable --now strongswan9. Fügen Sie statische Routen auf den Edge-Servern hinzu, um die Kommunikation mit dem lokalen Rechenzentrum, Büro oder Remote-Standort zu ermöglichen:

CentOS-spezifische statische Routen

Die folgende Konfiguration gilt für CentOS Server.

Phoenix-seitige BMC-Server:

- Fügen Sie eine statische Route auf dem Server hinzu, indem Sie Folgendes ausführen:

sudo ip route add 192.168.1.0/24 via 10.0.0.11 dev bond0.1101- Um die Routen dauerhaft zu machen, bearbeiten Sie die Netzwerkkonfigurationsdatei /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg .

- Fügen Sie der Datei die folgenden Informationen hinzu:

type: vlan

mtu: 9000

name: bond0.1101

vlan_id: 1101

vlan_link: bond0

subnets:

- address: 10.0.0.12/24

type: static

routes:

- gateway: 10.0.0.11

network: 192.168.1.0/24Ashburn-seitige BMC-Server:

- Fügen Sie eine statische Route auf dem Server hinzu, indem Sie Folgendes ausführen:

sudo ip route add 192.168.1.0/24 via 10.1.0.11 dev bond0.1100- Machen Sie die Routen dauerhaft, indem Sie die Netzwerkkonfigurationsdatei /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg bearbeiten .

- Fügen Sie der Datei einen Routenabschnitt hinzu:

type: vlan

mtu: 9000

name: bond0.1100

vlan_id: 1100

vlan_link: bond0

subnets:

- address: 10.1.0.12/24

type: static

routes:

- gateway: 10.1.0.11

network: 192.168.1.0/24Ubuntu-spezifische statische Routen

Verwenden Sie die folgende Konfiguration unter Ubuntu Server.

Phoenix-seitige BMC-Server:

- Add static route on server by running:

sudo ip route add 192.168.1.0/24 via 10.0.0.11 dev bond0.1101- To make the routes persistent, edit the network configuration file /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg .

- Add the following information to the file:

bond0.1101:

addresses:

- 10.0.0.12/24

id: 1101

link: bond0

mtu: 9000

routes:

- to: 192.168.1.0/24

via: 10.0.0.11Ashburn side BMC servers:

- Add static route on server by running:

sudo ip route add 192.168.1.0/24 via 10.1.0.11 dev bond0.1100- Make the routes persistent by editing the network configuration file /etc/cloud/cloud.cfg.d/50-curtin-networking.cfg .

- Add a routes section to the file:

bond0.1100:

addresses:

- 10.1.0.12/24

id: 1100

link: bond0

mtu: 9000

routes:

- to: 192.168.1.0/24

via: 10.1.0.1110. The following step includes an on-premises Cisco ASA firewall IPSsec configuration. Your actual configuration may vary.

name 131.153.142.202 PHX-VPN-PEER

name 131.153.155.210 ASH-VPN-PEER

object-group network PHX-VPN-REMOTE

network-object 10.0.0.0 255.255.255.0

object-group network ASH-VPN-REMOTE

network-object 10.1.0.0 255.255.255.0

object-group network PHX-VPN-LOCAL

network-object 192.168.1.0 255.255.255.0

object-group network ASH-VPN-LOCAL

network-object 192.168.1.0 255.255.255.0

!

access-list PHXl2l_acl extended permit ip object-group PHX-VPN-LOCAL object-group PHX-VPN-REMOTE

access-list ASHl2l_acl extended permit ip object-group ASH-VPN-LOCAL object-group ASH-VPN-REMOTE

nat (inside,outside) source static PHX-VPN-LOCAL PHX-VPN-LOCAL destination static PHX-VPN-REMOTE PHX-VPN-REMOTE no-proxy-arp

nat (inside,outside) source static ASH-VPN-LOCAL ASH-VPN-LOCAL destination static ASH-VPN-REMOTE ASH-VPN-REMOTE no-proxy-arp

!

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 5

lifetime 3600

!

crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

crypto map outside_map 10 match address PHXl2l_acl

crypto map outside_map 10 set peer PHX-VPN-PEER

crypto map outside_map 10 set ikev1 transform-set ESP-AES-256-SHA

crypto map outside_map 10 set security-association lifetime seconds 28800

crypto map outside_map 20 match address ASHl2l_acl

crypto map outside_map 20 set peer ASH-VPN-PEER

crypto map outside_map 20 set ikev1 transform-set ESP-AES-256-SHA

crypto map outside_map 20 set security-association lifetime seconds 28800

crypto map outside_map interface outside

crypto ikev1 enable outside

!

tunnel-group 131.153.142.202 type ipsec-l2l

tunnel-group 131.153.142.202 ipsec-attributes

ikev1 pre-shared-key ksdbk78823kdcs92kwehsfkphx

tunnel-group 131.153.155.210 type ipsec-l2l

tunnel-group 131.153.155.210 ipsec-attributes

ikev1 pre-shared-key ksdbk78823kdcs92kwehsfkahs