Grab ist ein kostenloses Open-Source-Dateiverschlüsselungstool zum Schutz Ihrer persönlichen und/oder geheimen Dateien in GNU/Linux-Betriebssystemen. Es ermöglicht den Benutzern, einen verschlüsselten Speicher (einen Ordner) im Dateisystem zu erstellen und die wichtigen Daten darin zu speichern. Der verschlüsselte Speicher kann mit den zugehörigen Schlüsseldateien geöffnet und geschlossen werden, die auch durch ein vom Benutzer gewähltes Passwort geschützt sind. Aus Sicherheitsgründen können Sie die Schlüsseldateien auf einem separaten Medium speichern, z. B. einem USB-Laufwerk oder einer CD/DVD.

Die verschlüsselten Ordner werden "Gräber" genannt . Sie können beliebig viele Gräber auf Ihrer Festplatte erstellen, solange genügend freier Speicherplatz vorhanden ist. Ein Grab kann nur geöffnet werden, wenn Sie sowohl die Schlüsseldatei als auch das Passwort haben. Es hat auch erweiterte Funktionen wie Steganographie , wodurch Sie die Schlüsseldateien in einer anderen Datei verstecken können. Obwohl Tomb ein CLI-Tool ist, hat es auch einen GUI-Wrapper namens gtomb , was die Verwendung von Tomb für Anfänger viel einfacher macht. Lassen Sie uns in diesem kurzen Tutorial sehen, wie Tomb installiert und zum Verschlüsseln der Dateien unter Linux verwendet wird.

Tomb unter Linux installieren

Tomb funktioniert derzeit nur unter GNU/Linux.

Auf Arch Linux und Derivaten:

In Arch Linux ist Tomb in AUR verfügbar. Sie können es also mithilfe von AUR-Hilfstools wie Yay installieren wie unten gezeigt.

$ yay -S tomb gtomb

Auf Debian, Ubuntu, Linux Mint:

Entwickler von SparkyLinux (ein Debian-Derivat) haben das Tomb-Paket zu ihren offiziellen Repositories hinzugefügt. Sie können es also installieren, indem Sie die Haupt-Repositories von SparkyLinux zu Ihrem DEB-basierten System hinzufügen.

Um SparkyLinux-Repositorys in Ihrem Debian-, Ubuntu-, Linux-Mint-System hinzuzufügen, erstellen Sie eine Repository-Datei:

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

Fügen Sie die folgenden Zeilen hinzu:

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

Speichern und schließen Sie die Datei.

Installieren Sie den öffentlichen Sparky-Schlüssel:

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

Aktualisieren Sie dann die Quellenliste mit dem Befehl:

$ sudo apt-get update

Installieren Sie schließlich Tomb und Gtomb mit dem Befehl:

$ sudo apt-get install tomb gtomb

Befolgen Sie für andere Linux-Distributionen die Schritte hier .

Empfohlener Download - Kostenloser Leitfaden mit Tipps und Tricks:"Qubes OS 3.2 - Das sicherste Linux-Betriebssystem"Schützen Sie Ihre geheimen Dateien mit dem Tomb File Encryption Tool unter Linux/Unix

1. Der Befehlszeilenweg:

Wie ich schon sagte, bezeichnen wir das verschlüsselte Verzeichnis als "Grab". Jedes Grab kann mit der zugehörigen Schlüsseldatei und dem dazugehörigen Passwort geöffnet werden.

Lassen Sie uns ein neues Grab erstellen, sagen wir zum Beispiel ostechnix , mit einer Größe von 100 MB. Sie müssen entweder root sein user oder haben sudo Privilegien zum Erstellen von Gräbern.

$ sudo tomb dig -s 100 ostechnix.tomb

Beispielausgabe:

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

Erstellen Sie eine Schlüsseldatei, die verwendet wird, um das neu erstellte Grab zu sperren.

$ sudo tomb forge ostechnix.tomb.key

Hinweis: Wenn Sie auf einen Fehler wie unten gestoßen sind, ist möglicherweise eine aktive Swap-Partition vorhanden.

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

Deaktivieren Sie alle Swap-Partitionen, um dies wie unten gezeigt zu beheben.

$ sudo swapoff -a

Führen Sie dann den Befehl erneut aus, um die Schlüsseldatei zu erstellen. Es wird einige Zeit in Anspruch nehmen. Verwenden Sie diesen Computer weiterhin für andere Aufgaben, um genügend Entropie zu erzeugen . Oder befolgen Sie einfach die nachstehenden Schritte, um schnell genug Entropie zu erzeugen.

- Wie man genug „Entropie“ für den GPG-Schlüsselgenerierungsprozess generiert

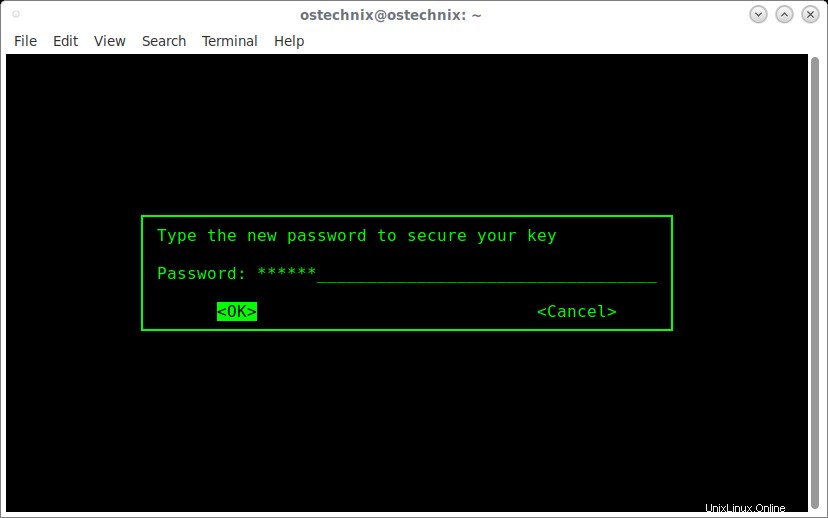

Nach einigen Minuten, sobald genügend Entropie generiert wurde, werden Sie aufgefordert, ein neues Passwort einzugeben, um den Schlüssel zu sichern. Geben Sie es zweimal ein.

Wir haben gerade eine Schlüsseldatei erstellt.

Führen Sie den folgenden Befehl aus, um das Grab mit der Schlüsseldatei zu sperren:

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

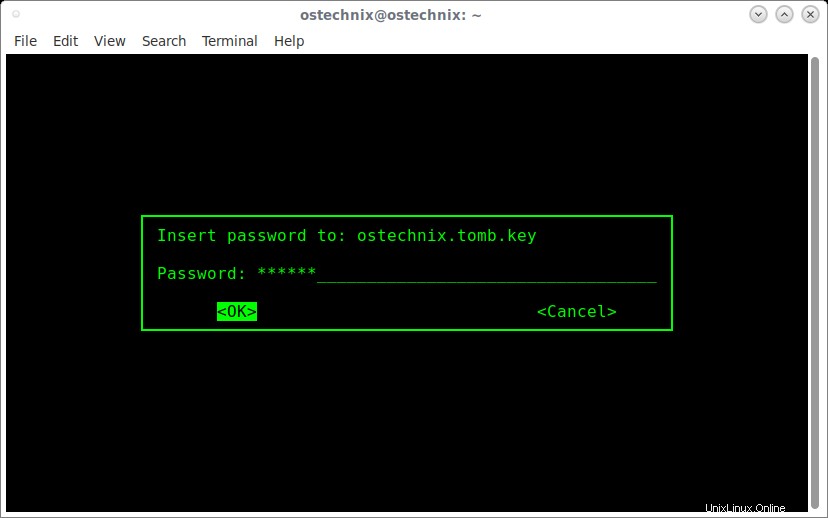

Sie werden aufgefordert, ein Passwort für Ihre.tomb.key-Datei einzugeben:

Nachdem Sie ein Passwort eingegeben haben, sehen Sie eine Ausgabe wie unten.

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

Jetzt haben wir ein 100-MB-Grab namens "Ostechnix" und haben es mit einer Schlüsseldatei gesperrt, die auch durch ein Passwort geschützt ist.

Da dies nur zu Demonstrationszwecken ist. Ich habe die Schlüsseldatei und das Grab im selben Verzeichnis gespeichert (mein $HOME-Verzeichnis). Aus Sicherheitsgründen sollten Sie Ihre Schlüssel nicht dort aufbewahren, wo sich Ihr Grab befindet! Wenn Sie die Schlüsseldatei in einem anderen Pfad oder Medium gespeichert haben, müssen Sie beim Öffnen der Gräber den korrekten Pfadwert der Schlüsseldatei angeben.

Führen Sie Folgendes aus, um das Grab zu öffnen:

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

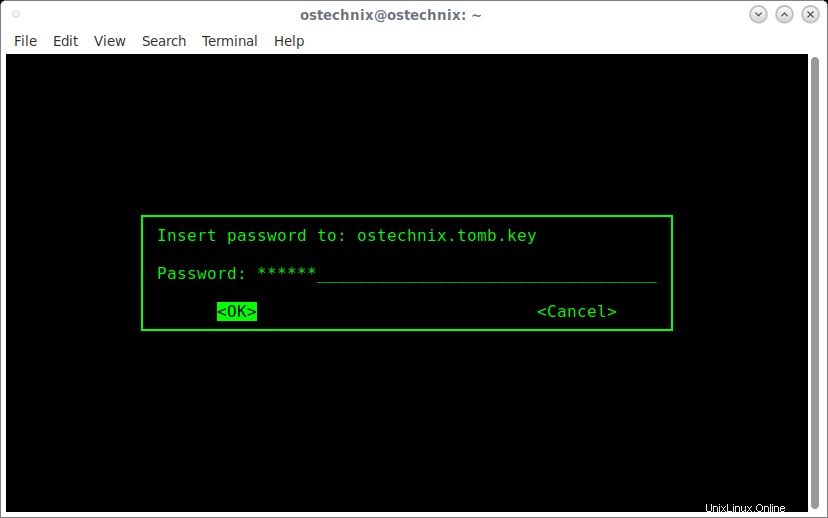

Geben Sie das Passwort Ihrer Schlüsseldatei ein:

Nach Eingabe des gültigen Passworts sehen Sie folgende Ausgabe:

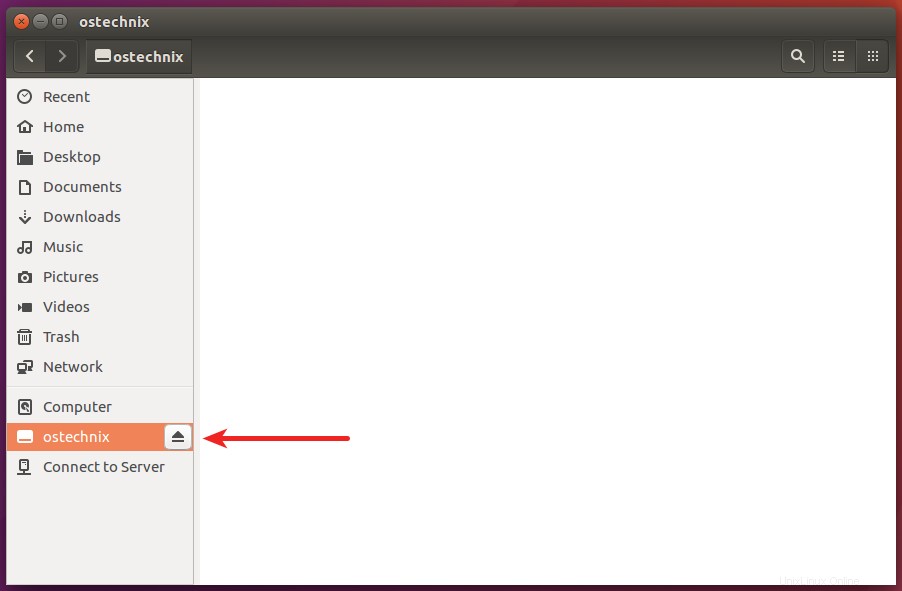

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

Herzliche Glückwünsche! Das Grab wurde unter /media gemountet Verzeichnis (also /media/ostechnix in meinem Fall).

Jetzt können Sie Ihre geheimen Dateien/Ordner in diesem Grab (dh verschlüsseltes Verzeichnis) speichern. Auch hier müssen Sie sudo- oder root-Benutzer sein, um die Daten in diesem Grab zu speichern.

Wenn Sie fertig sind, schließen Sie es mit dem Befehl:

$ sudo tomb close

Beispielausgabe:

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

Wenn Sie es eilig haben, können Sie mit dem Befehl:

alle offenen Gräber gewaltsam schließen$ sudo tomb slam all

Der obige Befehl schließt sofort alle offenen Gräber und beendet alle Anwendungen, die sie verwenden. Wir können mehrere Gräber gleichzeitig verwenden. Alle darin enthaltenen Verzeichnisse und Dateien können an Dateien und Verzeichnisse in Ihrem $HOME gebunden werden, wodurch alle Konfigurationen dort platziert werden, wo die Anwendungen sie erwarten.

Weitere Details zur Verwendung finden Sie im offiziellen Leitfaden .

2. Der grafische Weg:

Wenn Sie mit der Befehlszeile nicht vertraut sind, können Sie Gtomb, den GUI-Wrapper für Tomb, verwenden.

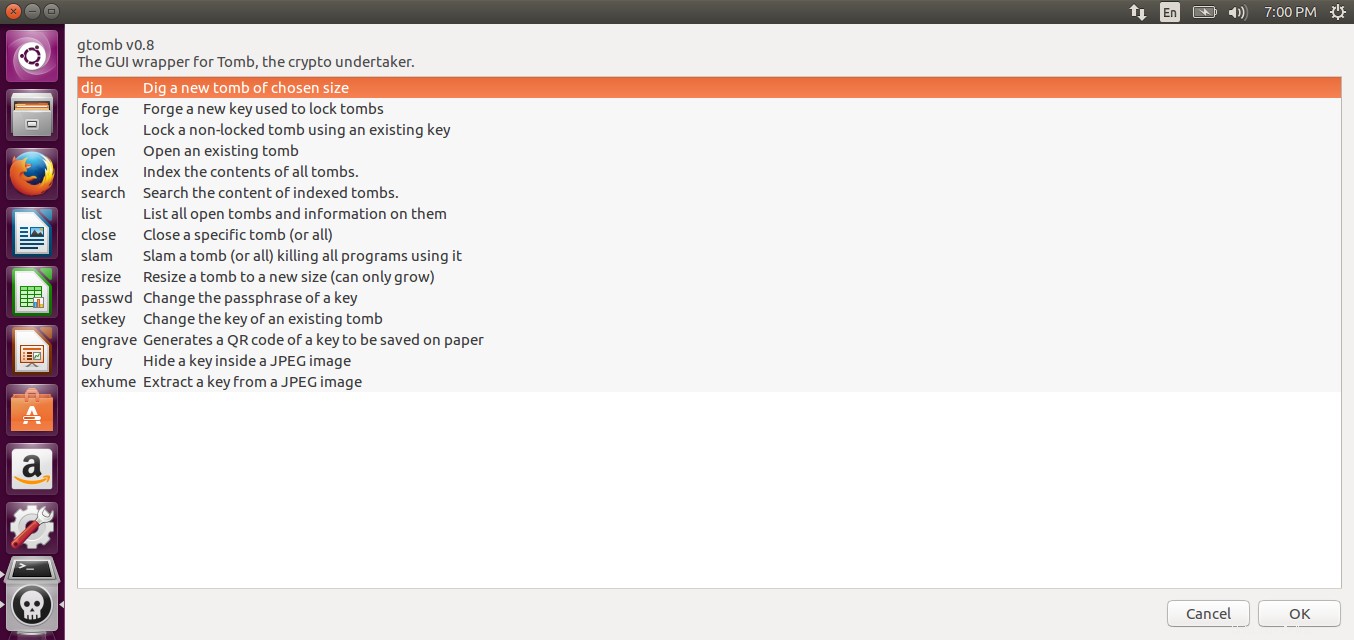

Starten Sie es über das Menü. So sieht die Gtomb-Standardschnittstelle aus.

Wie Sie im obigen Screenshot sehen, sind alle Optionen selbsterklärend.

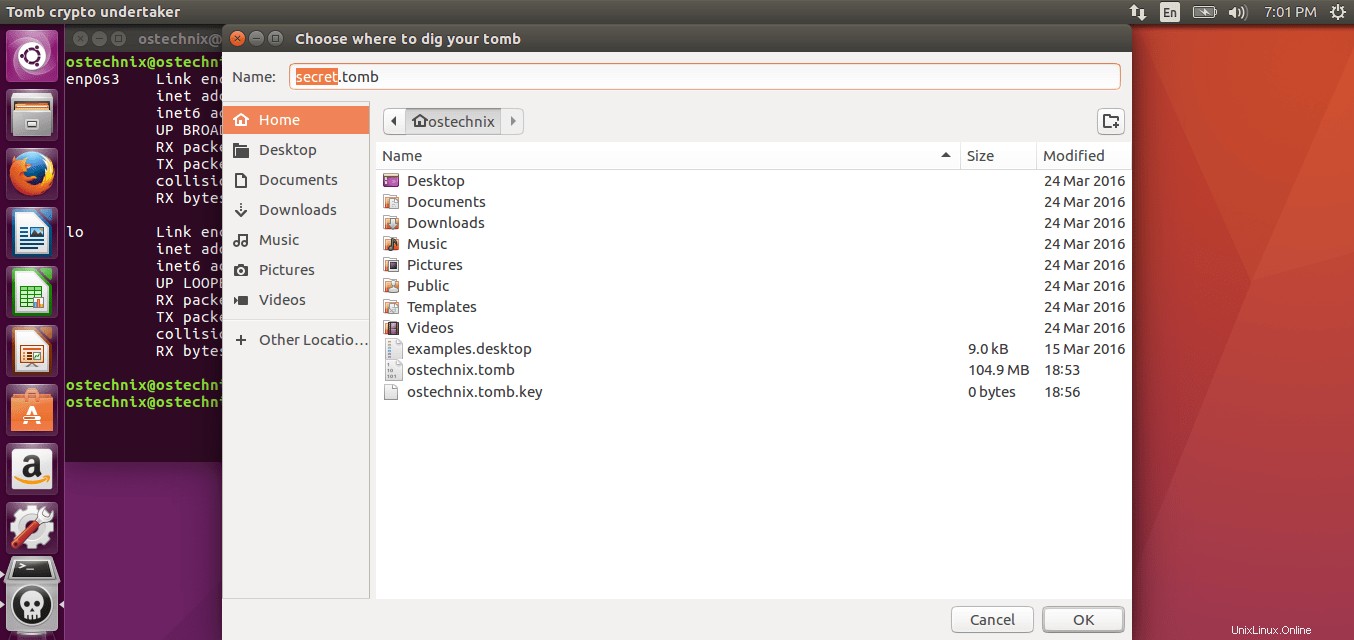

Um ein Grab zu erstellen, wählen Sie die erste Option graben , und klicken Sie auf OK. Wählen Sie den Ort, an dem Sie das Grab behalten möchten.

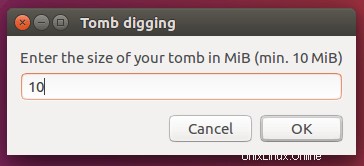

Geben Sie als Nächstes die Größe Ihres Grabes ein:

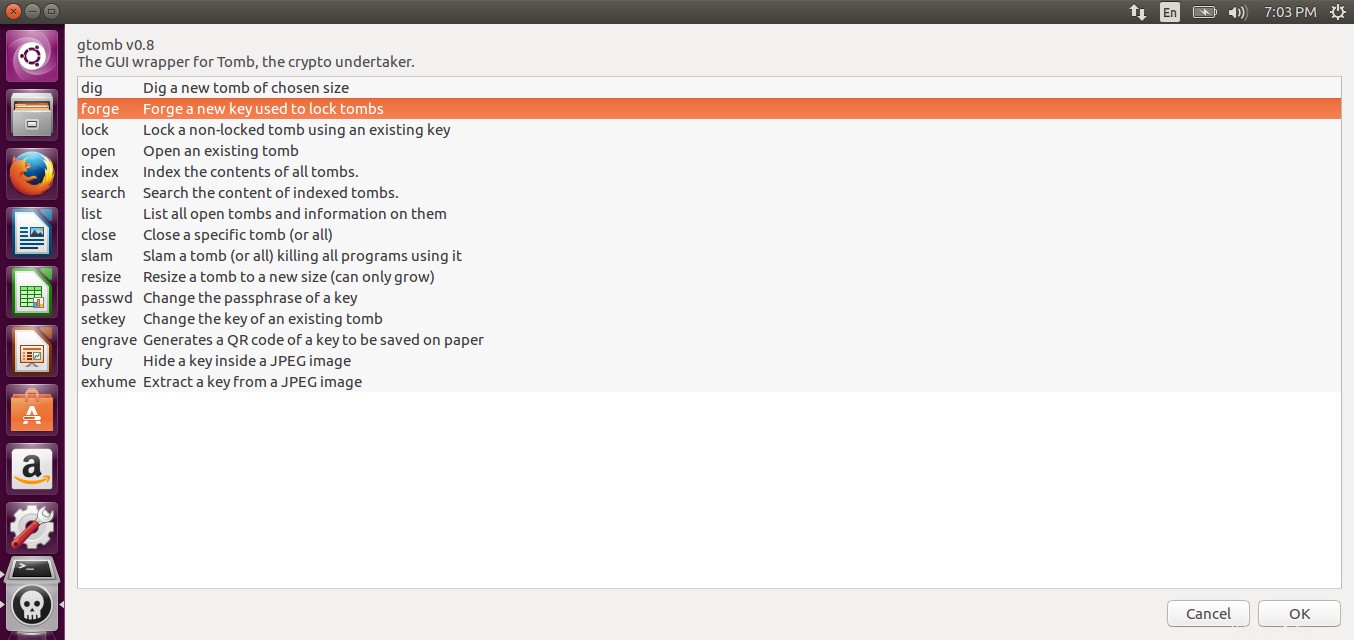

Als nächstes müssen wir eine Schlüsseldatei erstellen, die verwendet wird, um das Grab zu sperren. Wählen Sie schmieden aus dem Hauptmenü und klicken Sie auf OK. Passphrase zweimal eingeben.

Wählen Sie als Nächstes Sperre aus dem Hauptmenü, um das Grab mit der neu erstellten Schlüsseldatei zu sperren. Um das Grab zu öffnen, wählen Sie Öffnen aus dem Hauptmenü und wähle das Grab .

Wie Sie sehen können, ist die Verwendung von Gtomb ziemlich einfach und unkompliziert. Sie müssen sich nicht alle Befehle merken. Sie können alles mit ein paar Mausklicks erledigen.

Soweit ich getestet habe, ist Tomb eines der besten Tools, um Ihre geheimen Dateien in einem verschlüsselten Verzeichnis zu sichern. Probieren Sie es aus, Sie werden nicht enttäuscht sein.