Als Systemadministrator sind Sie wahrscheinlich bereits mit dem LDAP-Protokoll vertraut .

Wenn Sie in einem mittleren bis großen Unternehmen arbeiten, können Sie sicher sein, dass Ihr Unternehmen bereits einen LDAP-Server besitzt , egal ob unter Linux oder Windows.

Das Anfang der 80er Jahre erfundene LDAP-Protokoll (für Lightweight Directory Access Protocol ) wurde erstellt, um Daten zu speichern, auf die über ein Netzwerk zugegriffen werden soll.

Das LDAP-Protokoll wurde als Teil der RFC 4511-Spezifikation definiert und von vielen verschiedenen Anbietern implementiert.

In diesem Tutorial werfen wir einen Blick auf eine der Implementierungen des LDAP-Protokolls:OpenLDAP .

OpenLDAP ist eine kostenlose Open-Source-Implementierung von LDAP das einen Server (namens slapd) sowie Dienstprogramme und Bibliotheken für Entwickler bereitstellt.

Mit diesem Tutorial können Sie einen vollständigen OpenLDAP-Server einrichten und konfigurieren, um ihn für die zentrale Authentifizierung zu verwenden.

Was Sie lernen werden

Wenn Sie diesem Tutorial bis zum Ende folgen, werden Sie in der Lage sein, etwas über die folgenden Themen zu lernen:

- So installieren Sie einen OpenLDAP-Server auf Debian 10;

- Wie man OpenLDAP konfiguriert und was die Konfiguration eigentlich bedeutet;

- Verwendung von LDIF und LDAP-Dienstprogramme um Ihre LDAP-Datenbank zu ändern;

- So fügen Sie Benutzer zu Ihrem OpenLDAP-Server hinzu für die zentrale Authentifizierung;

- Wie man Clients einrichtet und wie die zentrale Authentifizierung unter Linux funktioniert;

Das ist ein ziemlich langer Artikel, also beginnen wir ohne weiteres mit der Installation eines einfachen OpenLDAP-Servers auf Debian 10.

Installieren Sie den OpenLDAP-Server auf Debian 10

Bevor Sie beginnen, sollten Sie sicherstellen, dass Sie Administratorrechte auf Ihrem System haben:Sie benötigen sie, um neue Pakete zu installieren.

Um zu überprüfen, ob Sie sudo-Rechte haben, führen Sie den Befehl „sudo“ mit der Option „-v“ aus.

$ sudo -vWenn Sie sich nicht sicher sind, wie Sie sudo-Rechte für Benutzer unter Debian 10 oder CentOS 8 bereitstellen, lesen Sie unbedingt unsere speziellen Anleitungen dazu.

Stellen Sie außerdem sicher, dass Ihre Pakete korrekt aktualisiert sind, um die neueste Paketversion aus den Repositories zu erhalten.

$ sudo apt-get updateUnter Linux heißt der OpenLDAP-Server „slapd “.

Es ist ein einfacher und konfigurierbarer eigenständiger Server die verwendet wird, um ein LDAP-Verzeichnis zu lesen, zu ändern und zu löschen.

Der slapd-Daemon enthält auch viele verschiedene Dienstprogramme, die verwendet werden können, um neue Einträge einfach zu erstellen oder Einträge einfach zu ändern:slapadd oder slappasswd, um nur einige zu nennen.

$ sudo apt-get install slapdWenn Sie dieses neue Paket installieren, werden Sie am Ende der Installation aufgefordert, den slapd-Daemon zu konfigurieren.

Slapd unter Debian 10 konfigurieren

Die slapd-Konfiguration kommt als textbasierte Schnittstelle die Sie ausfüllen müssen, um den Server richtig einzurichten.

Zunächst werden Sie aufgefordert, ein Administratorkennwort für den LDAP-Server anzugeben.

Wählen Sie ein sicheres Passwort weil der Administratoreintrag im LDAP-Verzeichnis alle Rechte auf den gesamten Baum hat:alle Einträge hinzufügen, löschen und ändern sowie alle LDAP-Attribute lesen.

Auf dem nächsten Bildschirm werden Sie aufgefordert, das Passwort zu bestätigen:Geben Sie einfach das ein, was Sie auf dem vorherigen Bildschirm eingegeben haben.

Von dort aus sollte Ihr LDAP-Server initialisiert werden .

Bei der Installation des slapd-Servers muss die Installation auch :

- Einen Benutzer namens „openldap erstellt ” auf Ihrem Server;

- Eine Anfangskonfiguration erstellt, die unter /etc/ldap verfügbar ist

- Eine anfängliche und leere Datenbank erstellt die bereit ist, neue Einträge anzunehmen.

Standardmäßig erstellt der OpenLDAP-Server einen ersten Datenbankeintrag, der Ihren aktuellen Domänennamen widerspiegelt.

Wenn Sie Ihren Domänennamen jedoch nicht richtig konfiguriert haben (z. B. während der Installation), besteht die Möglichkeit, dass Ihr OpenLDAP-Server falsch konfiguriert ist.

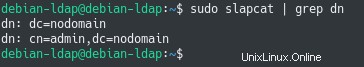

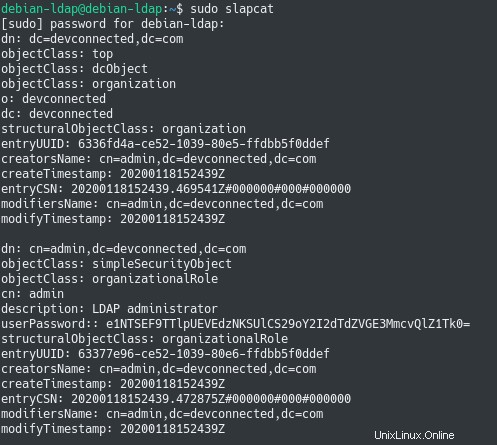

Um einen ersten Blick auf die anfängliche Konfiguration Ihres OpenLDAP-Servers zu werfen, verwenden Sie den Befehl „slapcat“ und achten Sie auf die von slapd erstellten Distinguished Names.

$ sudo slapcat

$ sudo slapcat | grep dn

Normalerweise sollten Ihre OpenLDAP-Top-DNs mit den DNS-Namen Ihrer Domain übereinstimmen.

Wenn Sie derzeit in der Domain „devconnected.com“ arbeiten, sollte Ihr OpenLDAP-Server die Top Distinguished Names „dc=devconnected,dc=com“ haben.

Wie Sie sehen können, ist dies derzeit nicht der Fall, aber zu unserem Glück gibt es eine Möglichkeit, den slapd-Daemon neu zu konfigurieren.

Slapd mit dpkg-reconfigure neu konfigurieren

Um den slapd-Daemon neu zu konfigurieren, führen Sie die Datei „dpkg-reconfigure “-Befehl auf dem „slapd“-Daemon. Auch hier benötigen Sie sudo-Berechtigungen, um slapd neu zu konfigurieren.

$ sudo dpkg-reconfigure slapd

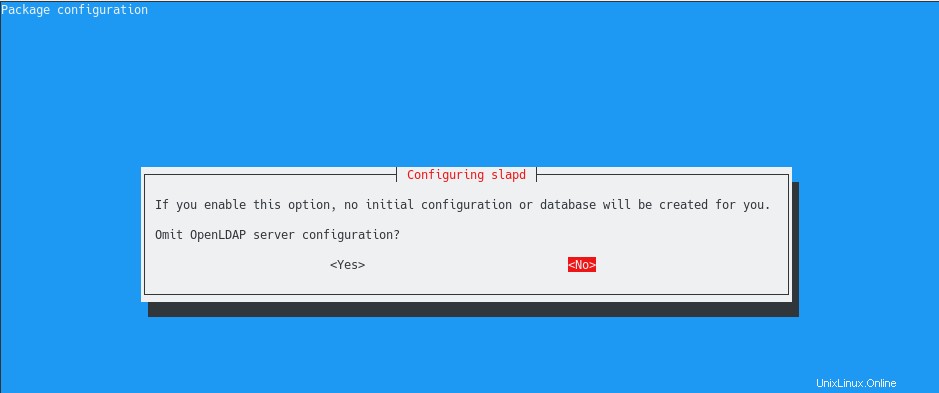

Zunächst werden Sie gefragt, ob Sie die Konfiguration des OpenLDAP-Servers weglassen möchten.

Wir möchten bei dieser Option natürlich „Nein“ drücken, weil wir möchten, dass die anfängliche Konfiguration der Datenbank für uns erstellt wird.

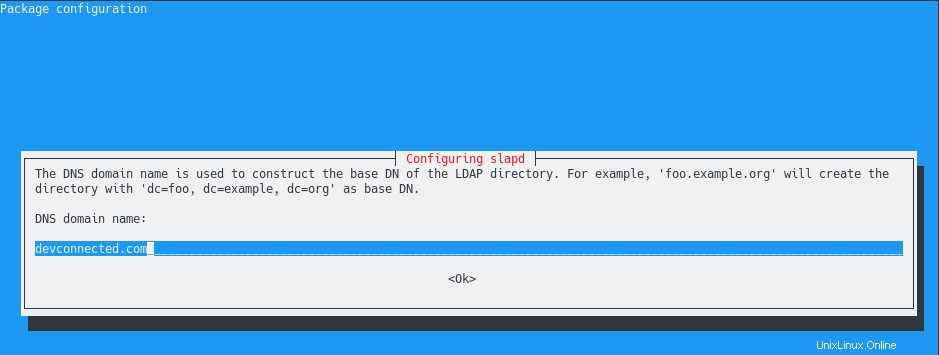

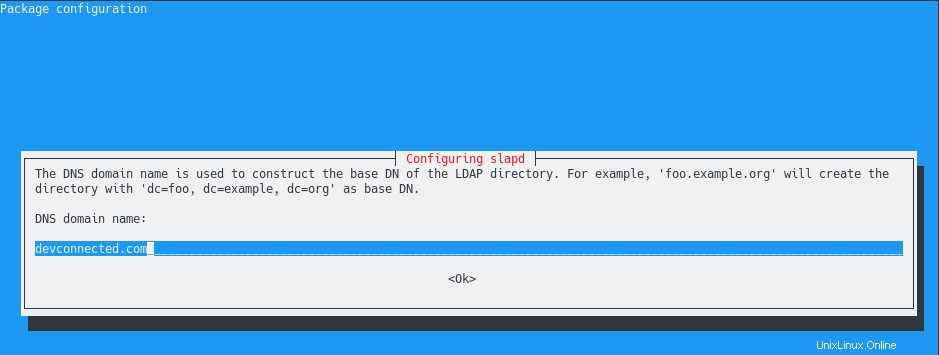

Im nächsten Schritt werden Sie aufgefordert, den definierten Basisnamen Ihres LDAP-Servers anzugeben.

Wie Sie sehen können, beschreibt der slapd-Daemon, dass der DNS-Domänenname verwendet wird, um den Basis-DN Ihres OpenLDAP-Verzeichnisses zu erstellen.

In diesem Fall wählen wir „dc=devconnected,dc=com“ :Beachten Sie, dass Sie diesen Eintrag an Ihre aktuellen DNS-Einstellungen anpassen müssen.

Wenn Sie sich nicht sicher sind, zu welcher Domain Sie gehören, verwenden Sie einfach den Befehl „domainname“ in Ihrem Terminal.

$ domainname

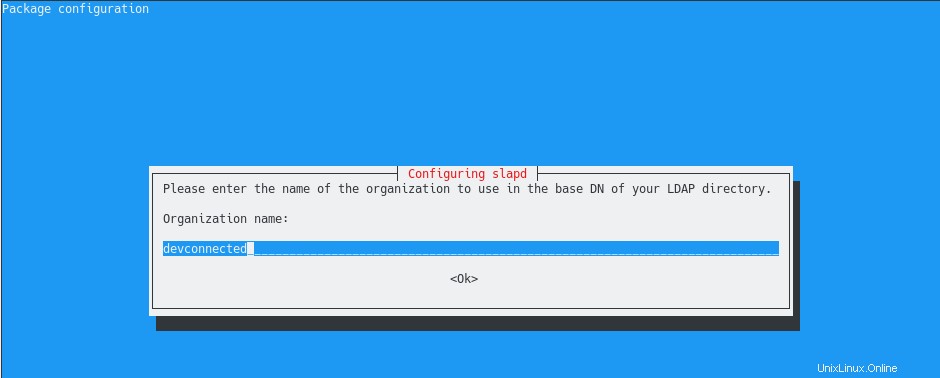

devconnected.comAls Nächstes werden Sie gebeten, den Namen Ihrer Organisation anzugeben . Dies ist genau derselbe Schritt wie zuvor, geben Sie einfach den Namen Ihrer Organisation ein und klicken Sie auf „Ok“.

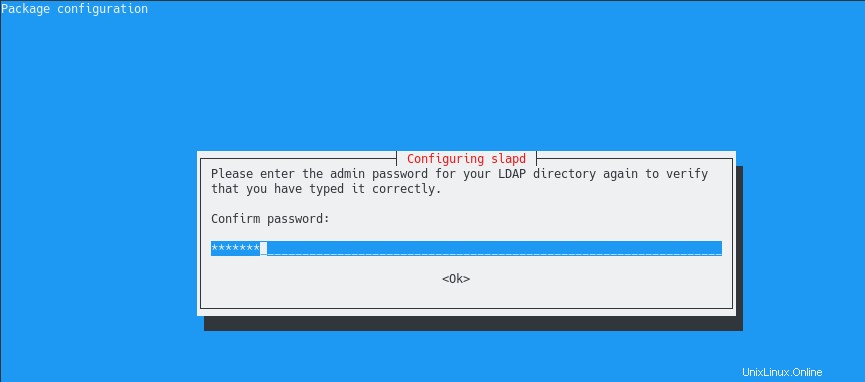

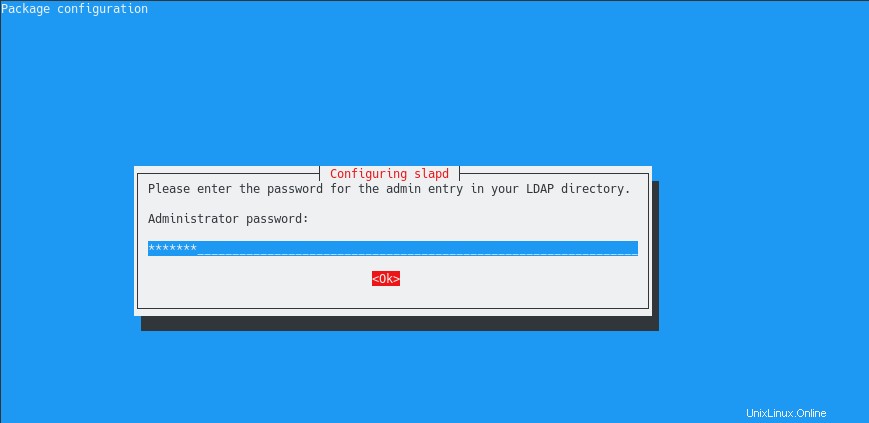

Abschließend werden Sie, ähnlich wie bei der ersten slapd-Konfiguration, aufgefordert, Admin-Anmeldedaten für Ihren LDAP-Server anzugeben .

Wählen Sie wieder ein sicheres Passwort, da es verwendet werden kann, um jeden einzelnen Eintrag im LDAP-Verzeichnis zu lesen und zu ändern.

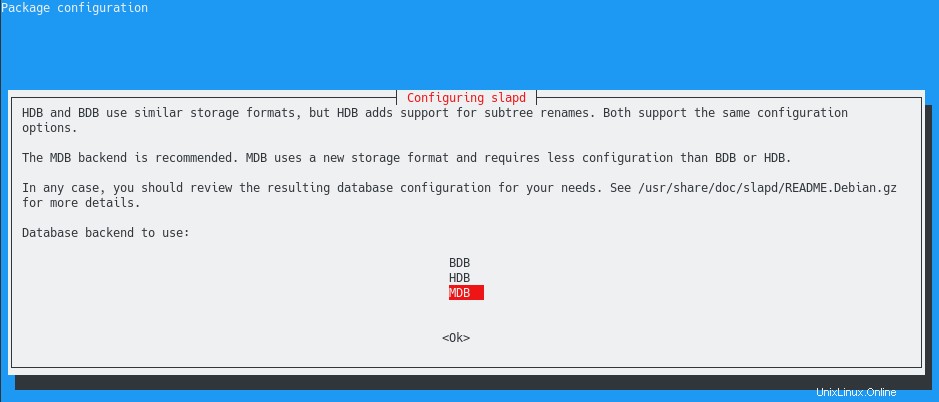

Auf dem nächsten Bildschirm werden Sie aufgefordert, das von LDAP zu verwendende Back-End anzugeben.

Für diesen Schritt möchten Sie die Standardwerte beibehalten (d. h. ein MDB für MariaDB-Backend), es sei denn, Sie haben einen Grund, ein anderes Speicher-Backend zu wählen.

Als nächstes werden Sie gefragt, ob die Datenbank entfernt werden soll, wenn slapd gelöscht wird.

In diesem Fall wählen wir „Nein“ :Es gibt viele Situationen, in denen Sie einfach Ihr slapd-Paket aktualisieren oder zu einem anderen LDAP-Server wechseln möchten.

Wenn Sie Ja wählen, wird Ihre Datenbank entfernt, was ein echtes Problem sein kann, wenn Sie keine Sicherungen Ihres LDAP-Verzeichnisses haben.

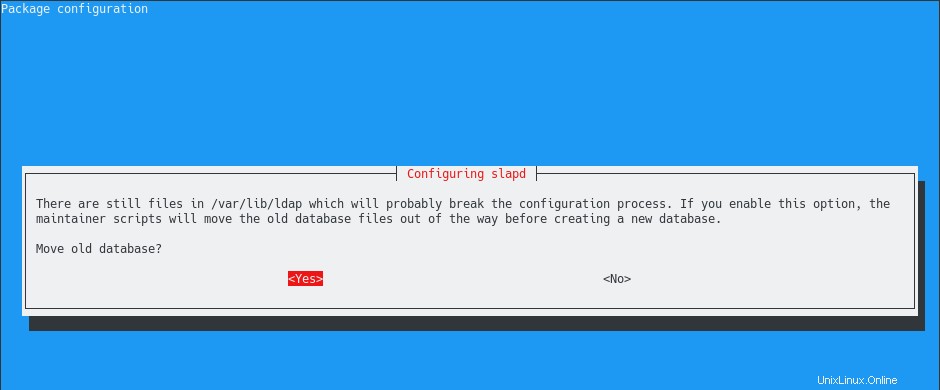

Schließlich werden Sie mit einer Warnung aufgefordert:Es befinden sich bereits einige Dateien in „/var/lib“ Verzeichnis Ihres Servers.

In diesem Verzeichnis haben Sie derzeit Ihre alte Datenbank gespeichert. Wenn Sie versuchen, Ihren OpenLDAP-Server neu zu konfigurieren, überschreiben Sie den Inhalt dieses Ordners.

Wenn Sie „Ja“ wählen, wird das Dienstprogramm slapd den Inhalt Ihrer vorhandenen Datenbank im Ordner „/var/backups“ sichern.

Erledigt!

Ihr slapd-Server ist jetzt richtig konfiguriert, um mit Ihren aktuellen DNS-Einstellungen übereinzustimmen.

Um einen ersten Blick auf den Inhalt Ihrer LDAP-Datenbank zu werfen, führen Sie einfach „slapcat“ aus (mit sudo-Rechten, wenn Sie derzeit nicht als root angemeldet sind)

$ sudo slapcat

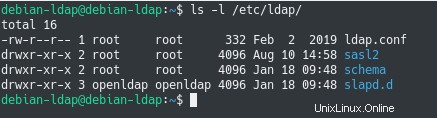

Mit dieser Ersteinrichtung :

- Ihre Konfigurationsdateien werden in „/etc/ldap“ gespeichert:Sie speichern die LDAP-Konfigurationsdatei, die Schemas, die Sie zu slapd hinzufügen können, sowie das Verzeichnis slapd.d, das für die Serveranpassung verwendet wird;

- Ihre Datenbank wird unter „/var/lib/ldap“ unter der „data.mdb“-Datenbank gespeichert:Sie sollten wahrscheinlich Sicherungskopien dieser Datei erstellen, um sicherzustellen, dass Sie nicht alles verlieren.

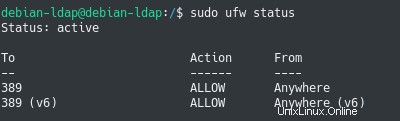

Firewallregeln für LDAP konfigurieren

Wenn Sie eine Firewall verwenden, ist es sehr wahrscheinlich, dass Sie eingehende Anfragen an Ihren LDAP-Server akzeptieren müssen.

Zur Erinnerung:OpenLDAP läuft auf Port 389.

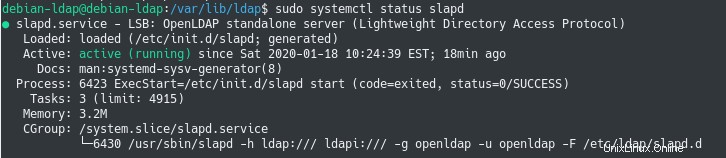

Um sicherzustellen, dass es korrekt läuft, führen Sie den Befehl „systemctl status“ auf dem „slapd“-Server aus.

$ sudo systemctl status slapd

Wenn Sie neuere Distributionen von Debian verwenden, verwenden Sie wahrscheinlich UFW als Standard-Firewall.

Um OpenLDAP auf UFW zu aktivieren, führen Sie den Befehl „ufw allow“ auf Port 389 Ihres Servers aus. Sie können TCP- und UDP-Verbindungen alle zusammen akzeptieren.

$ sudo ufw allow 389

Rule added

Rule added (v6)Sie können dann mit dem Statusbefehl überprüfen, ob die Regel korrekt erstellt wurde.

Im nächsten Abschnitt werden wir sehen, wie Sie mithilfe von LDIF-Dateien ganz einfach neue Einträge zu Ihrem LDAP-Server hinzufügen können.

OpenLDAP-Einträge mit LDIF-Dateien hinzufügen

Wenn Sie Ihrem OpenLDAP-Server neue Einträge hinzufügen, können Sie das Dienstprogramm „slapadd“ verwenden, um eine neue LDIF-Datei hinzuzufügen.

Dies ist jedoch nicht das Dienstprogramm, das wir verwenden werden, stattdessen verwenden wir „ldapadd“.

Unterschied zwischen slapadd und ldapadd

Bevor Sie neue Einträge hinzufügen, ist es wichtig, den Unterschied zwischen Slap-Dienstprogrammen und LDAP-Dienstprogrammen zu kennen

Beide Dienstprogramme nehmen LDIF-formatierte Dateien als Argument und hatten den Inhalt in der Datenbank.

Wenn Sie jedoch slapadd verwenden, müssen Sie Ihren LDAP-Server neu starten damit die Änderungen übernommen werden.

Dies ist nicht der Fall, wenn LDAP-Dienstprogramme wie „ldapadd“ verwendet werden:Änderungen werden direkt am Verzeichnisbaum vorgenommen.

Um „ldapadd“, „ldapsearch“ und andere LDAP-Dienstprogramme verwenden zu können, müssen Sie das Paket „ldap-utils“ auf Ihrem System installieren.

$ sudo apt-get install ldap-utilsErstellen Ihrer ersten LDIF-Datei

Wie bereits erläutert, müssen Sie, wenn Sie die Konsolenzeile verwenden, LDIF-Dateien erstellen und fügen Sie sie Ihrer aktuellen LDAP-Konfiguration oder -Datenbank hinzu.

Das LDIF-Format ist ein Format, das verwendet wird, um vorhandene Einträge in einem LDAP-Verzeichnis hinzuzufügen oder zu ändern.

Unter Verwendung von LDIF geben Sie den Distinguished Name des Knotens an, den Sie ändern möchten, und beschreiben die durchzuführenden Änderungen.

Nehmen wir als Beispiel an, dass Sie in Ihrem LDAP-Verzeichnis einen neuen Knoten mit dem Namen „Benutzer“ erstellen möchten.

Hinzufügen einer Benutzergruppe

Erstellen Sie dazu eine neue LDIF-Datei mit dem Namen „users.ldif“ und fügen Sie den folgenden Inhalt hinzu.

$ sudo touch /etc/ldap/users.ldif

# Content of the users file

dn: ou=People,dc=devconnected,dc=com

objectClass: organizationalUnit

ou: PeopleWie Sie sehen, erhalten wir den vollständigen DN des hinzuzufügenden Knotens, wir geben die Objektklasse und den Namen des zu erstellenden Knotens an.

Um diesen Eintrag zu Ihrem LDAP-Verzeichnis hinzuzufügen, müssen Sie den Befehl „ldapadd“ verwenden und die zu verwendende LDIF-Datei angeben.

$ sudo ldapadd -D "cn=admin,dc=devconnected,dc=com" -W -H ldapi:/// -f users.ldif

Enter LDAP Password:

added new entry "ou=People,dc=devconnected,dc=com"Wenn Sie mit den Dienstprogrammoptionen von ldap nicht vertraut sind, finden Sie hier eine Beschreibung der bereitgestellten Optionen:

- -D :Wird verwendet, um einen Knoten anzugeben, an den gebunden werden soll. Wenn Sie neue Einträge zu einem LDAP-Server hinzufügen, können Sie Ihren Authentifizierungsmechanismus wählen, aber normalerweise möchten Sie sich an den Admin-Knoten binden, um alle Privilegien für den Baum zu erhalten;

- -W :wird verwendet, um anzugeben, dass beim Verbinden nach dem Passwort gefragt werden soll;

- -H :Wird verwendet, um den LDAP-Server anzugeben, zu dem eine Verbindung hergestellt werden soll. In diesem Fall stellen wir eine Verbindung zu einem LDAP-Server her, der unter localhost; verfügbar ist

- -f :um die LDIF-Datei anzugeben, die dem LDAP-Server hinzugefügt werden soll.

Beachten Sie, dass Sie standardmäßig keine externe Authentifizierung verwenden können, um neue Einträge zu LDAP hinzuzufügen:ACL sind dafür nicht konfiguriert.

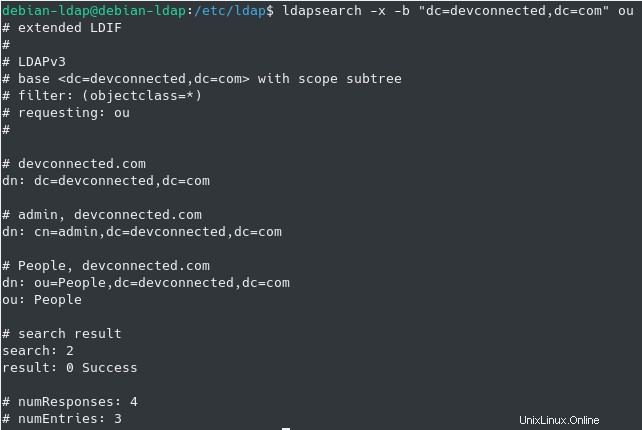

Nachdem Ihr Knoten zu Ihrem Baum hinzugefügt wurde, können Sie versuchen, ihn mit dem Befehl „ldapsearch“ zu finden.

$ sudo ldapsearch -x -b "dc=devconnected,dc=com" ou

Großartig!

Nachdem die Organisationseinheit „Personen“ hinzugefügt wurde, fügen wir Ihrer LDAP-Struktur einige Benutzer hinzu.

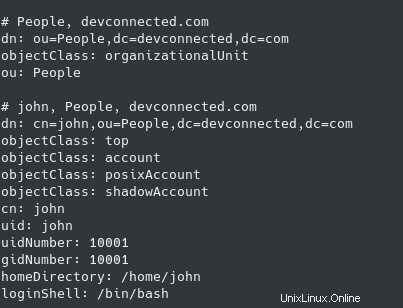

Neue Benutzer zu LDAP hinzufügen

Um neue Benutzer hinzuzufügen, folgen wir der gleichen Logik:Erstellen einer LDIF-Datei mit individuellen Einträgen für Benutzer.

Wie zuvor beschrieben, verwendet OpenLDAP Schemas, um „Objekte“ zu definieren “, die dem Verzeichnis hinzugefügt werden kann.

In diesem Fall verwenden wir das „posixAccount“-Schema, das Ihrer Datenbankkonfiguration bereits standardmäßig hinzugefügt wurde.

Die Datei „posixAccount ”-Objekt hat mehrere Felder, die verwendet werden können, um ein Linux-Benutzerkonto zu beschreiben, wie den Benutzernamen, den Nachnamen, aber vor allem das Benutzerkennwort .

Erstellen Sie eine neue LDIF-Datei und fügen Sie ihr den folgenden Inhalt hinzu:

$ sudo touch /etc/ldap/new_users.ldif

# Content of new_users LDIF file

dn: cn=john,ou=People,dc=devconnected,dc=com

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: john

uid: john

uidNumber: 10001

gidNumber: 10001

homeDirectory: /home/john

userPassword: <password>

loginShell: /bin/bashWenn Sie fertig sind, speichern Sie Ihre Datei und verwenden Sie den Befehl ldapadd, um Ihren Eintrag zum LDAP-Verzeichnisbaum hinzuzufügen.

$ sudo ldapadd -D "cn=admin,dc=devconnected,dc=com" -W -H ldapi:/// -f new_users.ldif

Enter LDAP Password:

added new entry "cn=john,ou=People,dc=devconnected,dc=com"Herzlichen Glückwunsch, Sie haben jetzt Ihren ersten Benutzer in OpenLDAP gespeichert.

Sie können die Benutzerinformationen lesen, indem Sie einen LDAP-Suchbefehl ausgeben. Beachten Sie, dass Sie das Benutzerkennwort nicht lesen können, da Sie durch ACLs eingeschränkt sind.

$ sudo ldapsearch -x -b "ou=People,dc=devconnected,dc=com"

Großartig, jetzt, da Ihr LDAP-Server konfiguriert ist, konfigurieren wir einen Client, um die zentrale Authentifizierung zu konfigurieren.

Konfigurieren von LDAP-Clients für zentralisierte Authentifizierung

Im letzten Abschnitt dieses OpenLDAP-Server-Setups werden wir sehen, wie Sie LDAP-Clients konfigurieren können (d. h. Ihre Host-Rechner), damit sie sich mit LDAP-Informationen verbinden können.

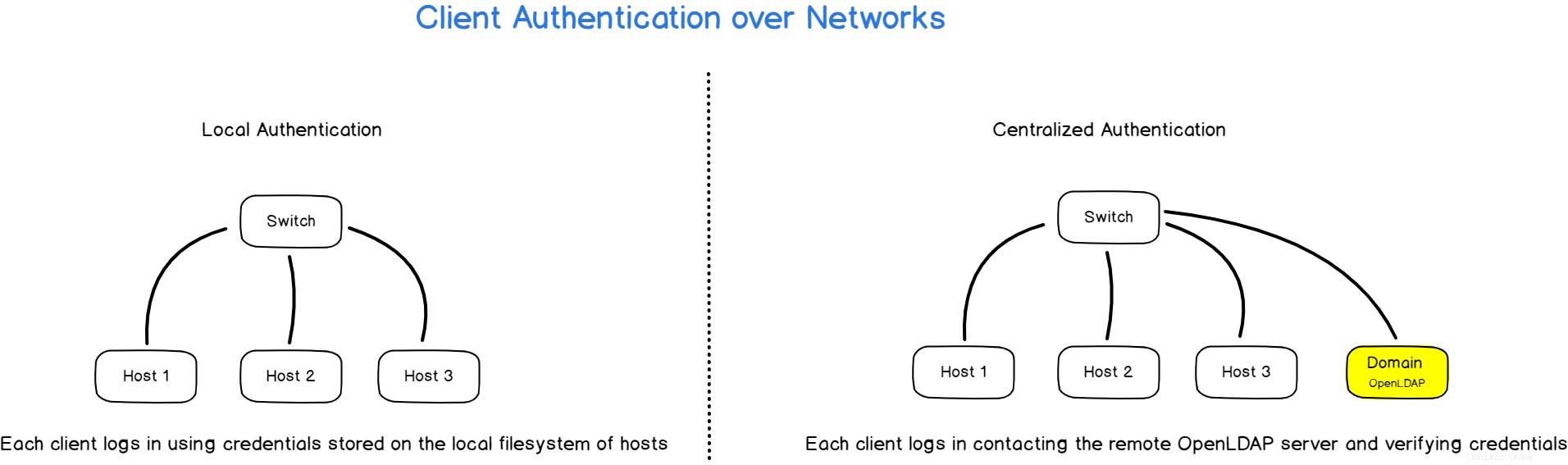

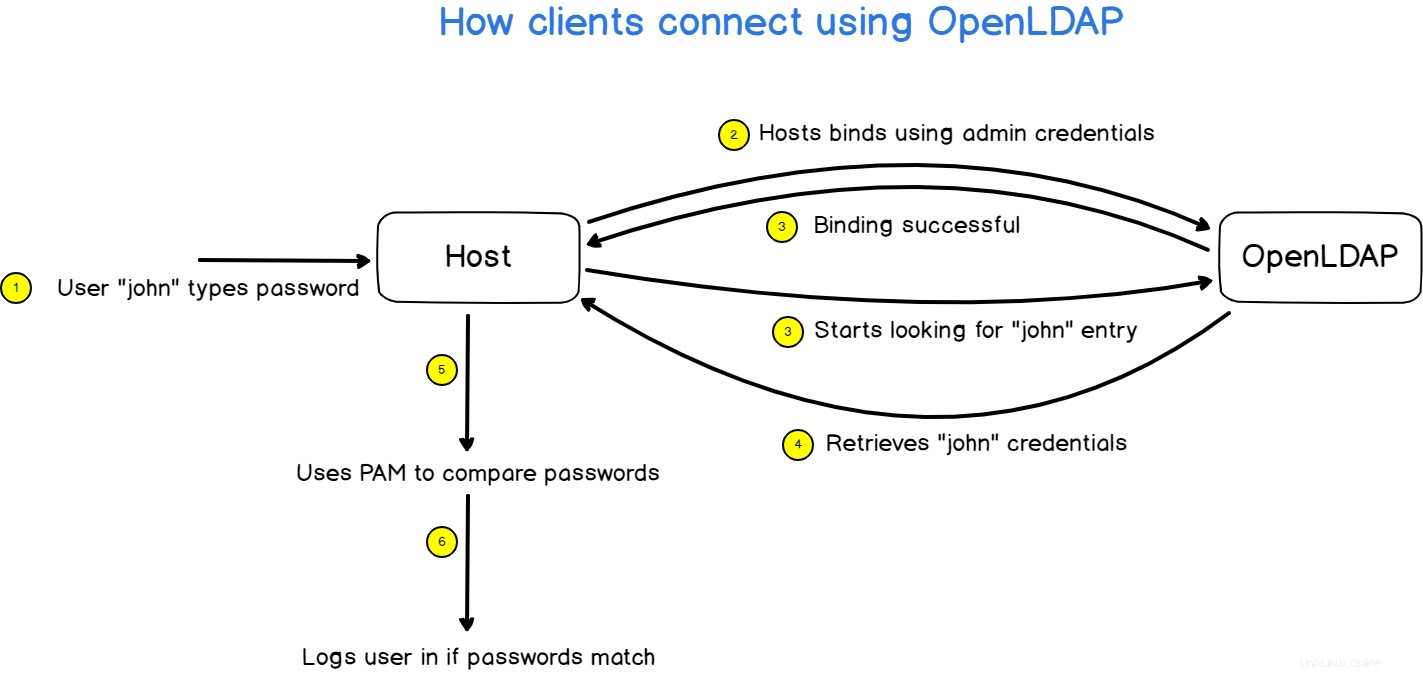

Wie die LDAP-Client-Authentifizierung funktioniert

Bevor Sie Befehle erteilen, ist es wichtig, dass Sie sich ein umfassendes Bild davon machen, was wir eigentlich bauen.

Wenn Sie vor LDAP (und NIS) Benutzer- und Gruppenberechtigungen über mehrere Computer eines Netzwerks konfigurieren wollten, mussten Sie sich nacheinander mit ihnen verbinden und ihre Einstellungen ändern.

LDAP ist dafür eine großartige Lösung:LDAP zentralisiert Benutzerinformationen an einem einzigen Ort in Ihrem Netzwerk.

Wenn ein Client eine Verbindung zu einem beliebigen Computer Ihrer Domäne herstellt, kontaktiert der Host zuerst den LDAP-Server und überprüft, ob das angegebene Benutzerkennwort korrekt ist.

Die Clientbibliothek wird binden (oder authentifizieren) mit dem Administratorkonto auf den Remote-LDAP-Server und rufen Sie die Informationen ab, die dem Benutzer zugeordnet sind, der versucht, eine Verbindung herzustellen.

Als Nächstes wird das mit dem Konto verknüpfte Passwort abgerufen und mit dem Passwort verglichen, das Sie bei der Anmeldung eingegeben haben.

Wenn die Passwörter übereinstimmen, werden Sie in Ihrem Konto angemeldet, andernfalls werden Sie abgelehnt.

Client-LDAP-Authentifizierung auf Debian einrichten

Um die Client-LDAP-Authentifizierung einzurichten, müssen Sie die Datei „libnss-ldap installieren ” Paket auf Ihrem Client.

$ sudo apt-get install libnss-ldapBei der Installation dieses Pakets werden Ihnen viele verschiedene Fragen gestellt, um die zentralisierte Client-Authentifizierung zu konfigurieren.

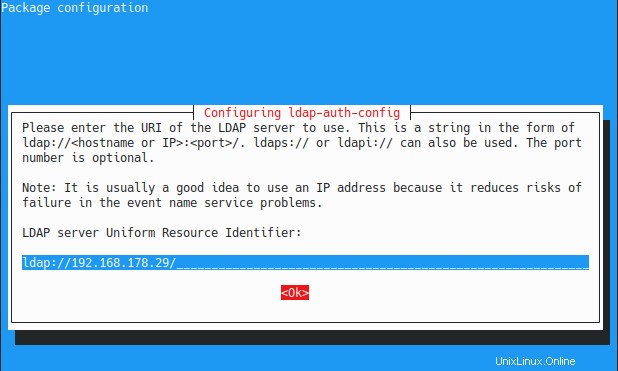

Zuerst werden Sie aufgefordert, die URL Ihres LDAP-Servers anzugeben:Es wird empfohlen, eine IP-Adresse einzurichten (offensichtlich als statisch konfiguriert), um Probleme bei DNS-Auflösungen zu vermeiden.

Identifizieren Sie auf dem Server Ihre IP-Adresse mit dem Befehl ip und füllen Sie das entsprechende Feld auf dem Client aus.

# On the server

$ ip a

Hinweis :Stellen Sie sicher, dass Sie das LDAP-Protokoll und nicht das LDAPI-Protokoll verwenden. Aus irgendeinem Grund ist Ihr Server nicht erreichbar, wenn Sie das LDAPI-Protokoll verwenden.

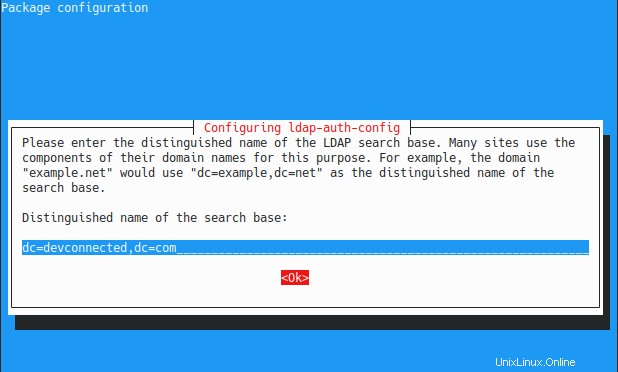

Als Nächstes werden Sie aufgefordert, den Root Distinguished Name Ihres LDAP-Servers anzugeben . Wenn Sie sich nicht sicher sind, sollten Sie einen ldapsearch-Befehl auf dem Server ausführen, um diese Informationen zu erhalten.

Auf dem nächsten Bildschirm werden Sie nach der LDAP-Version gefragt, die Sie verwenden möchten:Wählen Sie jetzt die LDAP-Version 3.

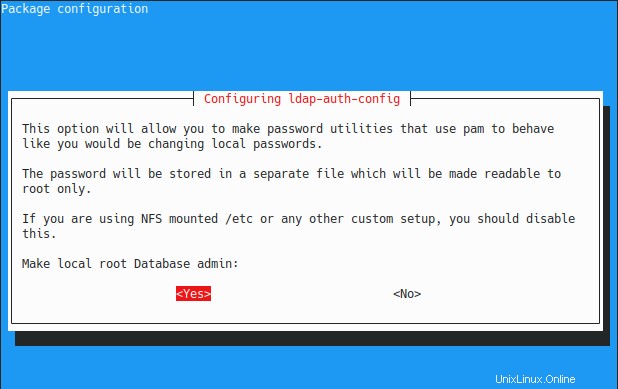

Als nächstes werden Sie gefragt, ob Sie den lokalen Root zum Datenbankadministrator machen möchten.

Sie möchten „Ja“ eingeben auf diese Option, wenn Sie das Benutzerkennwort direkt vom Hostcomputer aus ändern möchten.

Mit dieser Option können Sie „passwd“ ausführen und das Passwort direkt im LDAP-Verzeichnis ändern lassen, was ziemlich nützlich ist.

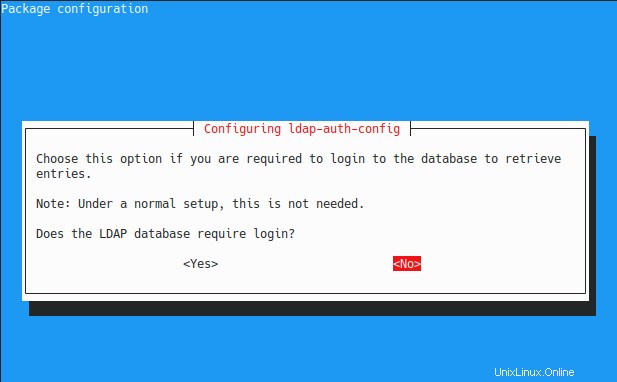

Standardmäßig erfordert die LDAP-Datenbank keine Anmeldung, daher können Sie bei dieser Option „Nein“ eingeben.

Hinweis :Die LDAP-Datenbank hat kein Login, aber Sie haben ein Administratorkonto oben in Ihrem LDAP-Verzeichnis. Das sind zwei unterschiedliche Konzepte, die sich sehr voneinander unterscheiden.

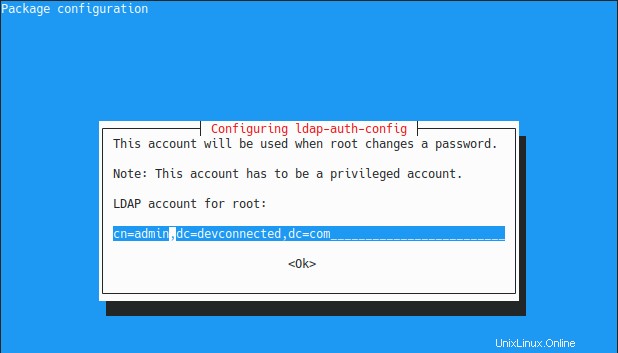

Geben Sie als Nächstes das LDAP-Administratorkonto ein zum Binden verwendet werden.

Zur Erinnerung:Dies ist das Konto, das verwendet wird, um die Benutzerkennwortinformationen vom Server abzurufen.

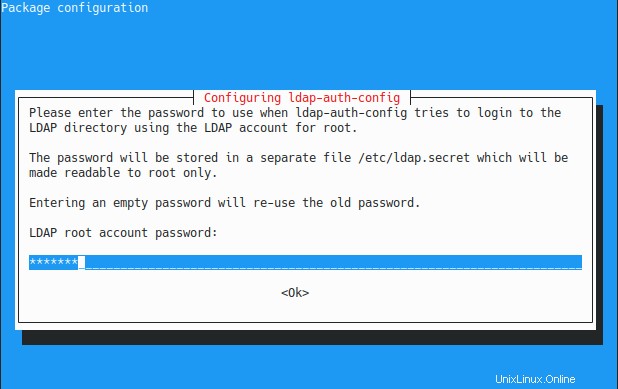

Geben Sie abschließend das Kennwort ein, das dem Administratorkonto auf dem LDAP-Server zugeordnet ist.

Fertig, Sie sollten jetzt Ihren LDAP-Server abfragen können.

Client-Informationen mit LDAP verknüpfen

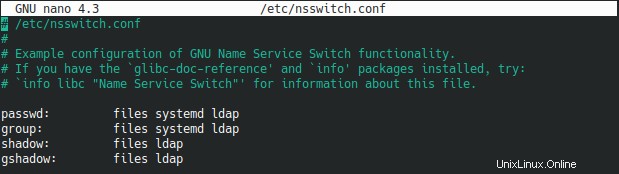

Um Ihre Client-Informationen (wie Benutzername und Passwort) mit dem LDAP-Verzeichnis zu verknüpfen, müssen Sie die nsswitch-Datei ändern.

Zur Erinnerung:Die nsswitch-Datei wird verwendet, um einige Informationen auf Ihrem System (wie Benutzer, Gruppen oder Hosts) mit verschiedenen Quellen (lokal, LDAP, NIS oder anderen) zu verknüpfen.

Bearbeiten Sie die Datei /etc/nsswitch.conf und fügen Sie einen „ldap“-Eintrag zu den ersten vier Abschnitten hinzu:passwd, group, shadow, gshadow.

$ sudo nano /etc/nsswitch.conf

Speichern Sie Ihre Datei und Sie sollten nun Benutzer vom LDAP-Server auflisten können.

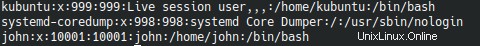

$ getent passwdHinweis :Wenn Sie mit dem getent-Befehl nicht vertraut sind, finden Sie hier alle Befehle, die zum Auflisten von Benutzern unter Linux verwendet werden.

Fantastisch!

Da Ihr Benutzer jetzt über LDAP abgerufen werden kann, können Sie sich bei diesem Konto anmelden, indem Sie das Benutzerkennwort verwenden, das Sie im LDAP-Verzeichnis angegeben haben.

$ su - john

<Type password specified in LDAP>

[email protected]:/home/johnSchlussfolgerung

In diesem Tutorial haben Sie gelernt, wie Sie ganz einfach einen einfachen OpenLDAP-Server unter Debian 10 einrichten können mit dem Dienstprogramm slapd.

Außerdem haben Sie etwas über die LDAP-Dienstprogramme gelernt die Sie zum Hinzufügen und Suchen von Einträgen in Ihrem LDAP-Verzeichnis verwenden können.

Schließlich haben Sie gesehen, wie Sie Client-Rechner konfigurieren können, um die LDAP-Authentifizierung für die Verbindung zu Ihren Rechnern zu verwenden.

Dies ist eine Architektur, die in den meisten Unternehmens-IT-Architekturen verwendet werden kann:Beachten Sie, dass Sie die TLS-Verschlüsselung einrichten müssen, damit Passwörter nicht im Klartext über das Netzwerk übertragen werden.

Wenn Sie an der Verwaltung von Linux-Systemen interessiert sind, haben wir einen vollständigen Abschnitt auf der Website, der diesem Thema gewidmet ist, also schauen Sie sich das unbedingt an!