Einführung

SSH steht für Secure Shell. SSH wird verwendet, um eine Verbindung zu einem entfernten Computer herzustellen, auf Dateien zuzugreifen und Verwaltungsaufgaben auszuführen.

In diesem Tutorial erfahren Sie, wie Sie SSH unter Debian 9 (Stretch) oder Debian 10 (Buster) aktivieren.

Voraussetzungen

- Debian-System soll als SSH-Server fungieren

- Debian-System, das als SSH-Client fungiert

- sudo-Privilegien auf Debian für jedes System

- Zugriff auf eine Befehlszeile (Strg-Alt-T)

- Apt-Paketmanager (standardmäßig enthalten)

5 Schritte zum Aktivieren von SSH auf Debian

Wenn Sie sich aus der Ferne verbinden, ist eine sichere Verbindung wichtig – ohne sie könnte ein Hacker Benutzernamen, Passwörter und Konfigurationsdateien abfangen, die die Sicherheit Ihres Servers gefährden könnten. Diese fünf (5) Schritte führen Sie durch den Prozess zum Aufbau einer sicheren Verbindung.

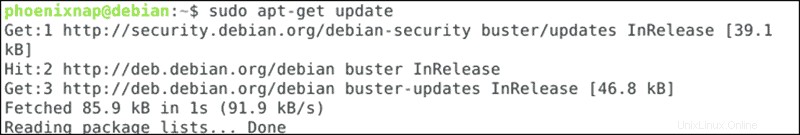

Schritt 1:Aktualisieren Sie den Paketmanager

Aktualisieren Sie vor der Installation neuer Software die Software-Repository-Liste mit dem folgenden Befehl:

sudo apt-get updateDer Bildschirm bestätigt, dass die Pakete aktualisiert wurden:

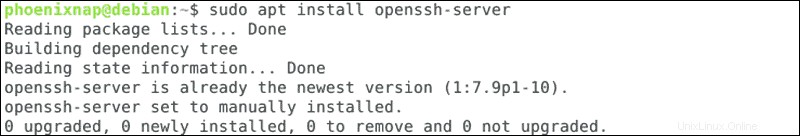

Schritt 2:SSH-Server installieren

Führen Sie auf dem System, das als Server fungiert, den folgenden Befehl aus:

sudo apt install openssh-serverGeben Sie Ihr Passwort ein, wenn Sie dazu aufgefordert werden, und drücken Sie dann Y, um die Installation fortzusetzen. In diesem Fall gibt die Ausgabe an, dass die neueste Version bereits installiert ist.

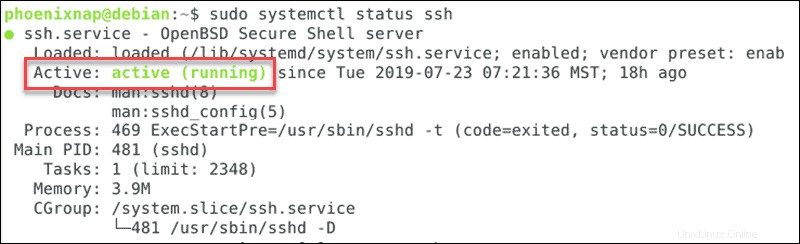

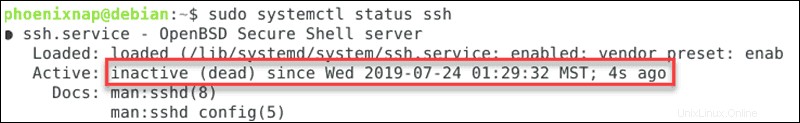

Sie können den Status des SSH-Dienstes mit dem folgenden Befehl überprüfen:

sudo systemctl status sshDas System bestätigt, dass der SSH-Dienst ausgeführt wird.

Schritt 3:SSH-Server starten und stoppen

Da SSH Verbindungen kontrolliert, kann es hilfreich sein zu wissen, wie man den Dienst startet und beendet.

Geben Sie Folgendes ein, um den SSH-Hostserver zu stoppen:

sudo service ssh stopWenn Sie an dieser Stelle den Status des Dienstes überprüfen, zeigt das System an, dass SSH inaktiv ist. Es zeigt auch das genaue Datum und die Uhrzeit an, zu der es gestoppt wurde.

Um den SSH-Dienst zu starten, verwenden Sie den folgenden Befehl:

sudo service ssh startDas Beenden des Dienstes dauert nur bis zum nächsten Neustart.

Geben Sie Folgendes ein, um SSH auf unbestimmte Zeit zu deaktivieren:

sudo systemctl disable sshUm den SSH-Dienst wieder zu aktivieren, ersetzen Sie einfach disable durch enable.

Schritt 4:Erhalten Sie Ihre Server-IP-Adresse

Wenn Sie einen Server lokal konfigurieren, können Sie die IP-Adresse mit dem folgenden Befehl aus einem Terminalfenster anzeigen:

ip aDie IP-Adresse hat folgendes Format:

192.168.0.1Wenn Sie sich mit einem bereits konfigurierten Server verbinden, sollten Sie die IP-Adresse vom Administrator des Servers erhalten. Sie können sich auch mit dem Hostnamen oder Domänennamen des Servers anmelden.

Schritt 5:Installieren Sie den SSH-Clientdienst (optional)

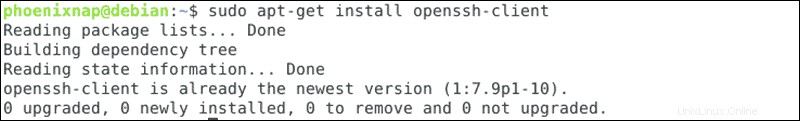

Wenn Sie sich mit einem bereits eingerichteten Server verbinden oder die vorherigen Schritte auf Ihrem Server abgeschlossen haben, öffnen Sie ein Terminalfenster auf Ihrem Clientsystem und aktualisieren Sie die Paketliste:

sudo apt-get updateStandardmäßig ist auf den meisten Linux-Systemen der SSH-Client installiert. Wenn dies bei Ihnen nicht der Fall ist, geben Sie den folgenden Befehl ein:

sudo apt-get install openssh-client

In diesem Beispiel ist die neueste Version bereits installiert.

Verbindung zu einem Server über SSH herstellen

Geben Sie den folgenden Befehl ein, um über eine sichere Shell eine Verbindung zum Server herzustellen:

ssh [email protected]Ersetzen Sie den Benutzernamen durch den Benutzernamen eines autorisierten Benutzers auf dem Server. Nach dem @ verwenden Sie die IP-Adresse aus Schritt 4 oder den Domänennamen. Sie können auch einen Hostnamen angeben, wenn der Server so konfiguriert ist, dass er einen verwendet.

Wenn Sie zum ersten Mal eine Verbindung herstellen, fordert das System Sie möglicherweise zur Bestätigung auf. Geben Sie „ja ein “ und dann „Eingabe ‘.

Das Remote-System fordert Sie zur Eingabe eines Kennworts auf. Verwenden Sie das Passwort, das zu dem von Ihnen angegebenen Benutzernamen gehört.

Die Eingabeaufforderung ändert sich zu [E-Mail-geschützt] , was darauf hinweist, dass die von Ihnen ausgeführten Befehle auf dem Remote-Server ausgeführt werden.

Firewall- und Sicherheitseinstellungen

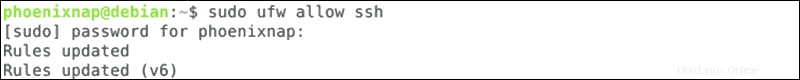

Standardmäßig verwendet Debian die UFW-Firewall, die den sicheren Shell-Verkehr stören kann.

Verwenden Sie den folgenden Befehl, um den SSH-Zugriff zuzulassen:

sudo ufw allow sshDer SSH-Verkehr geht über Port 22. Die Ausgabe bestätigt, dass die Regeln aktualisiert wurden.

Um die erforderlichen Sicherheitsmaßnahmen zu implementieren, verwenden Sie Ihre Firewall-Anwendung (oder Router-Konfiguration), um die Portweiterleitung einzurichten. Sie müssen sich auf Ihre Dokumentation beziehen, um Einzelheiten zu erfahren. Die Strategie besteht jedoch darin, an Port 22 eingehende Verkehrsanfragen an die IP-Adresse des Computers hinter der Firewall weiterzuleiten.

Sie können Ihre Firewall oder Ihren Router auch so konfigurieren, dass SSH-Datenverkehr auf einem anderen Port akzeptiert wird. Dies ist ein zusätzlicher Schritt, aber dann können Sie diesen eingehenden Datenverkehr an Port 22 auf Ihrem Server weiterleiten. Dies ist eine hilfreiche Lösung, wenn Sie Ihren Server für den Internetverkehr öffnen. Wieso den? Viele Einbruchsversuche gehen über Port 22 ein und versuchen, auf SSH zuzugreifen. Durch das Ändern des Ports wird der Zugriff auf diejenigen beschränkt, die den richtigen Port kennen, wodurch nicht autorisierte Verbindungen eingeschränkt werden.