Linux-Malware-Erkennung (LMD) , auch bekannt als Maldet , ist ein Malware-Scanner für Linux, der unter der GNU GPLv2-Lizenz veröffentlicht wurde. Maldet ist bei Systemadministratoren und Website-Entwicklern sehr beliebt, da es sich auf die Erkennung von PHP-Hintertüren, Dark Mailern und vielen anderen schädlichen Dateien konzentriert, die auf eine kompromittierte Website hochgeladen werden können, indem Bedrohungsdaten von Netzwerk-Edge-Intrusion-Detection-Systemen verwendet werden, um Malware zu extrahieren wird aktiv bei Angriffen verwendet und generiert Signaturen zur Erkennung.

Im folgenden Tutorial erfahren Sie, wie Sie Maldet unter AlmaLinux 8 installieren und verwenden.

Voraussetzungen

- Empfohlenes Betriebssystem: AlmaLinux 8.

- Benutzerkonto: Ein Benutzerkonto mit sudo-Privilegien oder Root-Zugriff (su-Befehl) .

Betriebssystem aktualisieren

Aktualisieren Sie Ihr AlmaLinux Betriebssystem, um sicherzustellen, dass alle vorhandenen Pakete auf dem neuesten Stand sind:

sudo dnf upgrade --refresh -yDas Tutorial verwendet den sudo-Befehl und vorausgesetzt, Sie haben den Sudo-Status .

So überprüfen Sie den Sudo-Status Ihres Kontos:

sudo whoamiBeispielausgabe, die den Sudo-Status zeigt:

[joshua@localhost ~]$ sudo whoami

rootUm ein bestehendes oder neues Sudo-Konto einzurichten, besuchen Sie unser Tutorial zum So fügen Sie einen Benutzer zu Sudoern auf AlmaLinux hinzu .

So verwenden Sie das Root-Konto verwenden Sie den folgenden Befehl mit dem Root-Passwort, um sich anzumelden.

suMaldet installieren

Um Maldet zu installieren, benötigen Sie deren Paketarchiv, das auf der offiziellen Download-Seite zu finden ist. Wenn jedoch Upgrades durchgeführt werden, ändern sie nicht die Datei-URL, sodass sich der Download-Link glücklicherweise nicht oft ändert.

Zum Zeitpunkt dieses Tutorials war Version (1.6.4 ) ist die neueste; Dies wird sich jedoch mit der Zeit ändern. Um die neueste Version jetzt und in Zukunft herunterzuladen, geben Sie den folgenden Befehl ein:

cd /tmp/ && wget http://www.rfxn.com/downloads/maldetect-current.tar.gzIm nächsten Teil müssen Sie das Archiv extrahieren, was Sie mit dem folgenden Befehl tun können:

tar xfz maldetect-current.tar.gzNachdem Sie nun bestätigt haben, dass das Archiv korrekt entpackt wurde, werden Sie (CD) in das Verzeichnis und führen Sie das Installationsskript aus, um Maldet mit dem folgenden Befehl zu installieren:

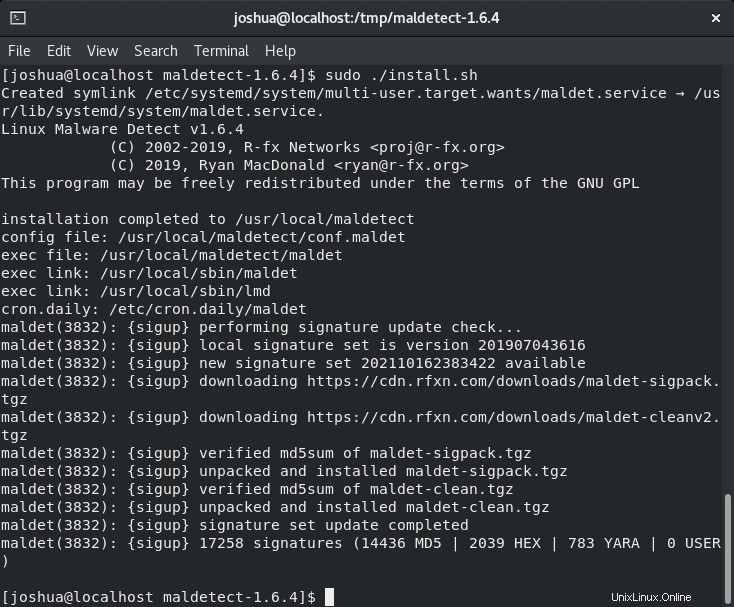

cd maldetect-1.6.4 && sudo ./install.shDie Installation sollte in wenigen Sekunden abgeschlossen sein und Sie erhalten eine ähnliche Ausgabe wie unten:

Maldet konfigurieren

Nachdem Sie das Installationsskript erfolgreich abgeschlossen haben, können Sie die Konfigurationsdatei mit Ihrem bevorzugten Texteditor ändern. Nachfolgend finden Sie einige Beispiele für einige beliebte Einstellungen und Vorgehensweisen bei der Verwendung von (nano) Texteditor:

Öffnen Sie zuerst die (conf.maldet) Datei:

sudo nano /usr/local/maldetect/conf.maldetSuchen Sie als Nächstes die folgenden Zeilen und bearbeiten Sie sie wie folgt:

# To enable the email notification.

email_alert="1"

# Specify the email address on which you want to receive an email notification.

email_addr="user@domain.com"

# Enable the LMD signature autoupdate.

autoupdate_signatures="1"

# Enable the automatic updates of the LMD installation.

autoupdate_version="1"

# Enable the daily automatic scanning.

cron_daily_scan="1"

# Allows non-root users to perform scans.

scan_user_access="1"

# Move hits to quarantine & alert

quarantine_hits="1"

# Clean string based malware injections.

quarantine_clean="0"

# Suspend user if malware found.

quarantine_suspend_user="1"

# Minimum userid value that be suspended

quarantine_suspend_user_minuid="500"

# Enable Email Alerting

email_alert="1"

# Email Address in which you want to receive scan reports

email_addr="you@domain.com"

# Use with ClamAV

scan_clamscan="1"

# Enable scanning for root-owned files. Set 1 to disable.

scan_ignore_root="0"Beachten Sie, dass alle Einstellungen hier optional sind und Sie Ihre eigenen festlegen können, da es hier keine richtigen oder falschen Antworten gibt.

Maldet-Virendefinitionen und -Software aktualisieren

Zuerst müssen Sie sicherstellen, dass scan_user_access="1" in der zuvor erwähnten Konfigurationsdatei aktiviert ist, um fortzufahren.

Führen Sie als Nächstes den folgenden Befehl aus, um die richtigen Pfade für den angemeldeten Benutzer zu erstellen. Sie können Probleme beim Aktualisieren haben, ohne dies zu tun.

sudo /usr/local/sbin/maldet --mkpubpathsWenn Sie dies nicht tun, erhalten Sie die folgende Fehlermeldung.

public scanning is enabled (scan_user_access=1) but paths do not exist, please contact your system administrator to run '/usr/local/sbin/maldet --mkpubpaths' or wait for cron.pub to execute in ~10 minutes.Um die Maldet-Virendefinitionsdatenbank zu aktualisieren, führen Sie den folgenden Befehl aus:

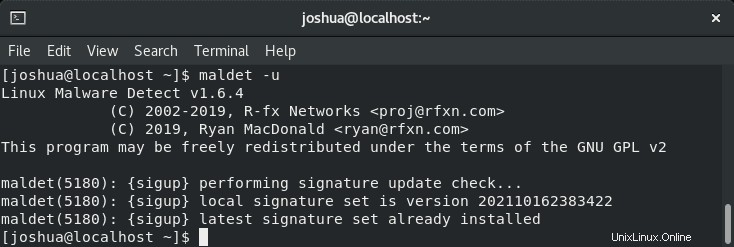

maldet -uBeispielausgabe:

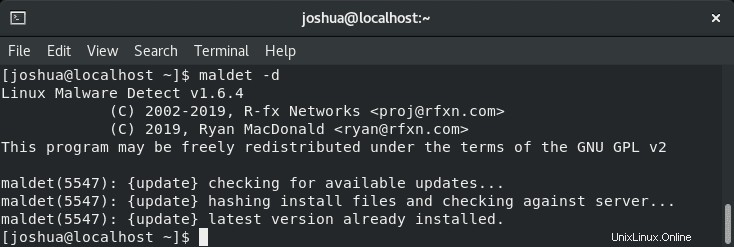

Geben Sie zweitens den folgenden Befehl ein, um nach neueren Versionen der vorhandenen Software zu suchen:

maldet -dBeispielausgabe:

Optional – Installieren Sie ClamAV

Einer der besten Aspekte bei der Verwendung von Maldet ist die Kompatibilität mit ClamAV, wodurch die Scanleistung von Maldet erheblich gesteigert werden kann.

Installieren Sie zuerst das EPEL-Repository, um die neueste verfügbare ClamAV-Version zusammen mit ihren Abhängigkeiten zu installieren:

sudo dnf install epel-releaseUm ClamAV zu installieren, können Sie dies tun, indem Sie den folgenden Befehl ausführen:

sudo dnf install clamav clamav-devel -yFür ein vollständiges Tutorial zu ClamAV mit AlmaLinux 8 besuchen Sie unser Tutorial zur Installation und Verwendung von ClamAV unter AlmaLinux 8.

Scannen mit Maldet – Beispiele

Zunächst sollten Sie sich mit der Maldet-Syntax vertraut machen. Alle Befehle beginnen mit maldet, gefolgt von einer Option und einem Verzeichnispfad, zum Beispiel maldet [OPTION] [VERZEICHNISPFAD] .

Nachfolgend werden die meisten Syntaxbeispiele mit Maldet behandelt:

- -b : Operationen im Hintergrund ausführen.

- -u : Malware-Erkennungssignaturen aktualisieren.

- -l : Maldet-Protokolldateiereignisse anzeigen.

- -d : Aktualisieren Sie die installierte Version.

- -a : Alle Dateien im Pfad scannen.

- -p : Protokolle, Sitzungs- und temporäre Daten löschen.

- -q : Alle Malware aus dem Bericht isolieren.

- -n : Malware-Treffer aus dem Bericht bereinigen und wiederherstellen.

Um Maldet zu testen und sicherzustellen, dass es ordnungsgemäß funktioniert, können Sie die Funktionalität von LMD testen, indem Sie eine (Beispielvirensignatur) herunterladen von der EICAR-Website.

cd /tmp

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipAls nächstes führen Sie den (maldet) aus Befehl zum Scannen des (tmp) Verzeichnis wie folgt:

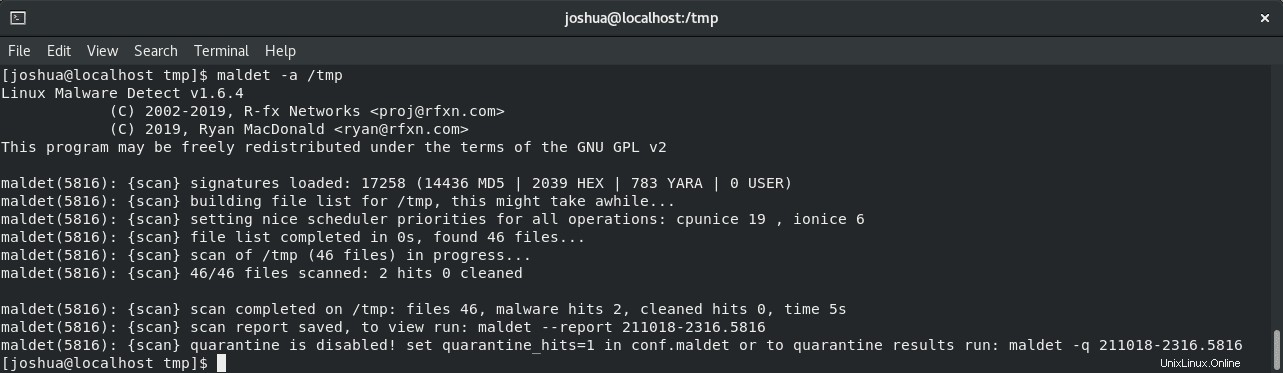

maldet -a /tmpJetzt erhalten Sie mit unseren infizierten Dateien eine ähnliche Ausgabe wie unten:

Wie Sie vielleicht bemerkt haben, ist das Tutorial so eingestellt, dass es für unsere Konfiguration nicht automatisch unter Quarantäne gestellt wird, da manchmal Fehlalarme und das Entfernen von Dateien auf Live-Servern mehr Probleme verursachen können, als es löst. Ein guter Sysadmin oder Serverbesitzer wird ständig nachsehen, um die Ergebnisse zu überprüfen und zu verifizieren.

Aus der Ausgabe können Sie auch ersehen, dass wir auf unserem Testserver ClamAV installiert haben und dass Maldet die ClamAV-Scanner-Engine verwendet, um den Scan durchzuführen, und erfolgreich Malware-Treffer gefunden hat.

Einige andere Befehle, die Sie ausführen können, zielen auf Ihre Server-Dateierweiterungen ab; PHP-Dateien sind oft das Ziel vieler Angriffe. Um .php-Dateien zu scannen, verwenden Sie Folgendes:

maldet -a /var/www/html/*.phpDies ist ideal für größere Websites oder Server mit vielen zu scannenden Dateien, und kleinere Server würden davon profitieren, das gesamte Verzeichnis zu scannen.

Maldet-Scan-Berichte

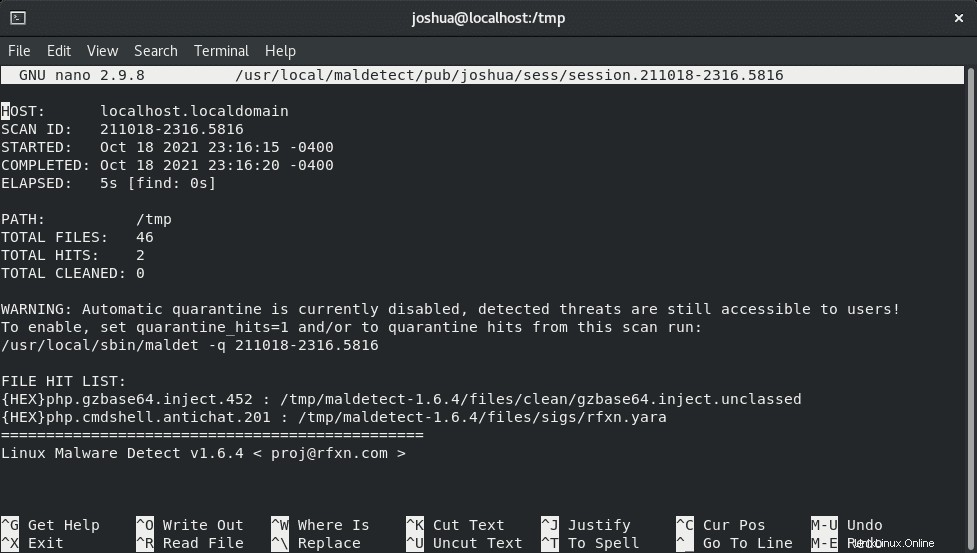

Maldet speichert die Scan-Berichte im Verzeichnis (/usr/local/maldetect/sess/) . Sie können den folgenden Befehl zusammen mit (Scan-ID) verwenden um einen detaillierten Bericht wie folgt anzuzeigen:

maldet --report 211018-2316.5816Beispiel:

Als Nächstes gelangen Sie zu einem Pop-up-Bericht in einem Texteditor (nano) wie im folgenden Beispiel:

Wie Sie sehen können, sind der vollständige Bericht der Trefferliste und die Details zu den Dateien zur weiteren Überprüfung und Untersuchung vorgesehen.

Die Datei ist bereits (STRG+X) gespeichert zum Beenden, sobald die Überprüfung abgeschlossen ist.

Wenn Sie die infizierten Dateien nach dem Bericht schnell unter Quarantäne stellen möchten, führen Sie optional den folgenden Befehl aus:

maldet -q "report number"Beispiel:

maldet -q 211018-2316.5816