Dieser Artikel beschreibt die grundlegenden Benutzertypen und wie man sie überprüft.

Benutzertypen

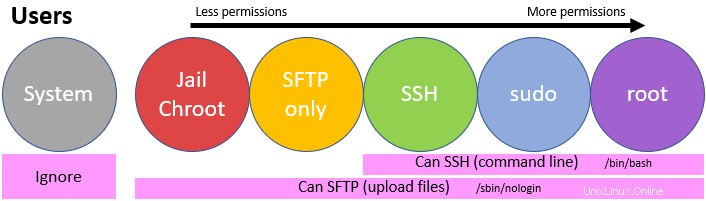

Es stehen zwei grundlegende Benutzertypen zur Auswahl:SFTP und SSH .

SFTP-Benutzer

Benutzer des Secure File Transfer Protocol (SFTP) können die Befehlszeile oder ein Programm wie Filezilla® verwenden, um Dateien sicher hochzuladen. Dieses Tool ist nützlich für Entwickler, die ihre Website-Dateien irgendwo hochladen müssen. Ein reiner SFTP-Benutzer kann sich über SFTP, aber nicht über SSH verbinden.

SSH-Benutzer

Benutzer von SecureShell (SSH) können sich sicher mit der Linux®-Befehlszeile in einem Befehlszeilenterminal mit schwarzem Bildschirm wie PuTTY® oder MobaXterm® verbinden. Dies ist eine praktische Methode, wird jedoch für diejenigen empfohlen, die mit der Linux-Befehlszeile vertraut sind. Ein SSH-Benutzer kann sich sowohl über SFTP als auch über SSH verbinden.

Benutzerzugriff ändern

Es gibt mehrere Möglichkeiten, den Zugriff für SSH- und SFTP-Benutzer hinzuzufügen oder zu entfernen.

Inhaftierte oder chrooted SFTP-Benutzer

Diese Benutzer können nur auf einen bestimmten Satz von Verzeichnissen zugreifen und auf nichts anderes. Die Einrichtung ist ein langwieriger Prozess. Bitten Sie daher einen unserer Support-Techniker um Hilfe, wenn Sie ihn implementieren müssen.

sudo SSH-Benutzer

sudo Benutzer können Befehle auf Administratorebene ausführen, indem sie ihnen sudo voranstellen . Das System protokolliert dann, wer die Anfrage gestellt hat, und führt sie aus.

Andere Benutzer

Permanente Benutzer sind Systembenutzer wie bin , mail , games , nobody , und bald, die Sie normalerweise ignorieren können. Die root Der Benutzer erlaubt Ihnen, auf dem System alles zu tun, was Sie wollen.

Um die Dinge einfacher zu machen, ist hier ein Diagramm, das die grundlegenden Linux-Benutzer zeigt, die Sie haben können, skaliert von den geringsten Berechtigungen bis zu allen Berechtigungen:

Prüfungen, die Sie ohne Anmeldung durchführen können

Sie melden sich normalerweise über Port 22 bei Ihrem Computer oder Server an. Stellen Sie sich Port 22 als die Tür vor, durch die Sie sich anmelden. Um die Analogie fortzusetzen, sind die Ports 80 und 443 die Türen für den Website-Verkehr. Wenn diese Ports geschlossen sind, stellen Sie sich die Türen als verschlossen vor und lassen diesen Datenverkehr nicht passieren.

Wenn Sie sich nicht anmelden können, führen Sie die folgenden Befehle aus, um zu überprüfen, ob Port 22 offen ist und SSH-Verbindungen akzeptiert:

Überprüfen Sie, welche Ports offen sind:

# nmap -F <IP>

Versuchen Sie sich anzumelden:

# ssh <user>@<IP>

Versuchen Sie, sich anzumelden und weitere Informationen zu erhalten:

# ssh -v <user>@<IP>

Tipps zur Fehlerbehebung bei der Anmeldung

Wenn Sie sich nicht anmelden können, ziehen Sie die folgenden Möglichkeiten in Betracht:

Normalerweise ist es das Passwort

Meistens ist das Problem das einfachste:das Passwort. Wenn Port 22 offen ist und Ihr Computer oder Server bei SSH nach einem Passwort fragt, bestätigen Sie, dass Sie das richtige Passwort eingeben. Denken Sie daran, dass Linux zwischen Groß- und Kleinschreibung unterscheidet.

Wenn Sie Ihr Passwort nicht kennen

Linux speichert Ihr Passwort nicht in einem Format, das wir abrufen können. Melden Sie sich entweder mit einem anderen Benutzer an oder bitten Sie unser Support-Team, es für Sie zurückzusetzen.

Wenn Sie versuchen, sich als Root anzumelden

Standardmäßig deaktiviert Linux aus Sicherheitsgründen direkte Root-Logins (um Hacker daran zu hindern, nur ein Passwort zu knacken). Wenn Sie root also nicht ausdrücklich aktiviert haben, besteht das übliche Protokoll darin, sich als anderer Benutzer anzumelden und dann bei Bedarf an root eskalieren zu lassen.

Hilfreiche Benutzerbefehle

Benutzertypen anzeigen:

Führen Sie den folgenden Befehl aus, um alle System-, Nur-SFTP- und SSH-Benutzer aufzulisten:

# cat /etc/passwd

root:*:0:0:root:/root:/bin/bash

apache:*:48:48:Apache:/usr/share/httpd:/sbin/nologin

php-fpm:*:995:992:php-fpm:/var/lib/php/fpm:/sbin/nologin

mysql:*:27:27:MariaDB Server:/var/lib/mysql:/sbin/nologin

sher:*:1002:1002:example:/home/sher:/bin/bash

Jede Zeile ist in verschiedene Abschnitte unterteilt mit:

| sher | 1002:1002 | Beispiel | /home/sher | /bin/bash |

|---|---|---|---|---|

| Benutzername | Benutzer-ID. Wenn es unter 1000 liegt, ist es wahrscheinlich ein Standard-Systembenutzer | Ein Kommentar, falls einer hinzugefügt wurde | Home-Verzeichnis. Jail/Chroot=/home/chroot | SFTP-only=/sbin/nologin SSH=/bin/bash |

Benutzer finden

Führen Sie den folgenden Befehl aus, um nach einem bestimmten Benutzer zu suchen:

# grep <user> /etc/passwd

Berechtigungen prüfen

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob ein Benutzer sudo hat Berechtigungen entweder durch die Verwendung des Privilegs ALL=(ALL) oder wheel Gruppe:

# (getent group; cat /etc/sudoers) | grep <user>

Hinweis :Keine Ausgabe bedeutet, dass keine Sudo-Berechtigungen gefunden wurden.

Passwortstatus prüfen

Führen Sie den folgenden Befehl aus, um zu prüfen, ob ein Benutzer gesperrt ist:

# passwd -S <user>

Sie sehen entweder Password set oder locked .

Erweiterte Benutzerprüfungen

Aktuell angemeldete Benutzer prüfen:

# w

Überprüfen Sie, wer sich zuletzt angemeldet hat:

# last

Überprüfen Sie die letzten zehn Benutzer, die sich angemeldet haben:

# last | head -10

Überprüfen Sie, ob ein Benutzer versucht hat, sich anzumelden:

# grep <user> /var/log/secure

Zeigen Sie einen Live-Feed von Benutzern, die versuchen, sich anzumelden (verwenden Sie Ctrl+C zum Abbrechen):

# tail -f /var/log/secure

Überprüfen Sie, wann ein Passwort abläuft (Standard ist nie):

# chage -l <user>

Überprüfen Sie, zu welchen Gruppen ein Benutzer gehört:

# groups <user>

Verwenden Sie das folgende Skript, um einen Benutzer zu überprüfen, um festzustellen, ob sein Passwort gesperrt ist, wenn er über Sudo-Berechtigungen verfügt:

# UU='<user>'; getent passwd | grep ${UU}; passwd -S ${UU}; grep ${UU} /etc/sudoers; groups ${UU}